Znázornění zásad zabezpečení služby AD FS v Microsoft Entra ID: Mapování a příklady

V tomto článku se dozvíte, jak mapovat autorizační pravidla a vícefaktorové ověřování ze služby AD FS na ID Microsoft Entra při přesouvání ověřování aplikace. Zjistěte, jak splnit požadavky vlastníka aplikace na zabezpečení a zároveň usnadnit proces migrace aplikací pomocí mapování pro každé pravidlo.

Při přesunu ověřování aplikace do Microsoft Entra ID vytvořte mapování ze stávajících zásad zabezpečení na ekvivalentní nebo alternativní varianty dostupné v Microsoft Entra ID. Zajištění toho, aby bylo možné tato mapování provést, i když splňují standardy zabezpečení vyžadované vašimi vlastníky aplikací, usnadníte migraci ostatních aplikací.

V každém příkladu pravidla si ukážeme, jak pravidlo vypadá ve službě AD FS, ekvivalentním kódu jazyka pravidel služby AD FS a jak se toto pravidlo mapuje na Microsoft Entra ID.

Pravidla autorizace mapování

Tady jsou příklady různých typů autorizačních pravidel ve službě AD FS a jejich mapování na Microsoft Entra ID.

Příklad 1: Povolení přístupu všem uživatelům

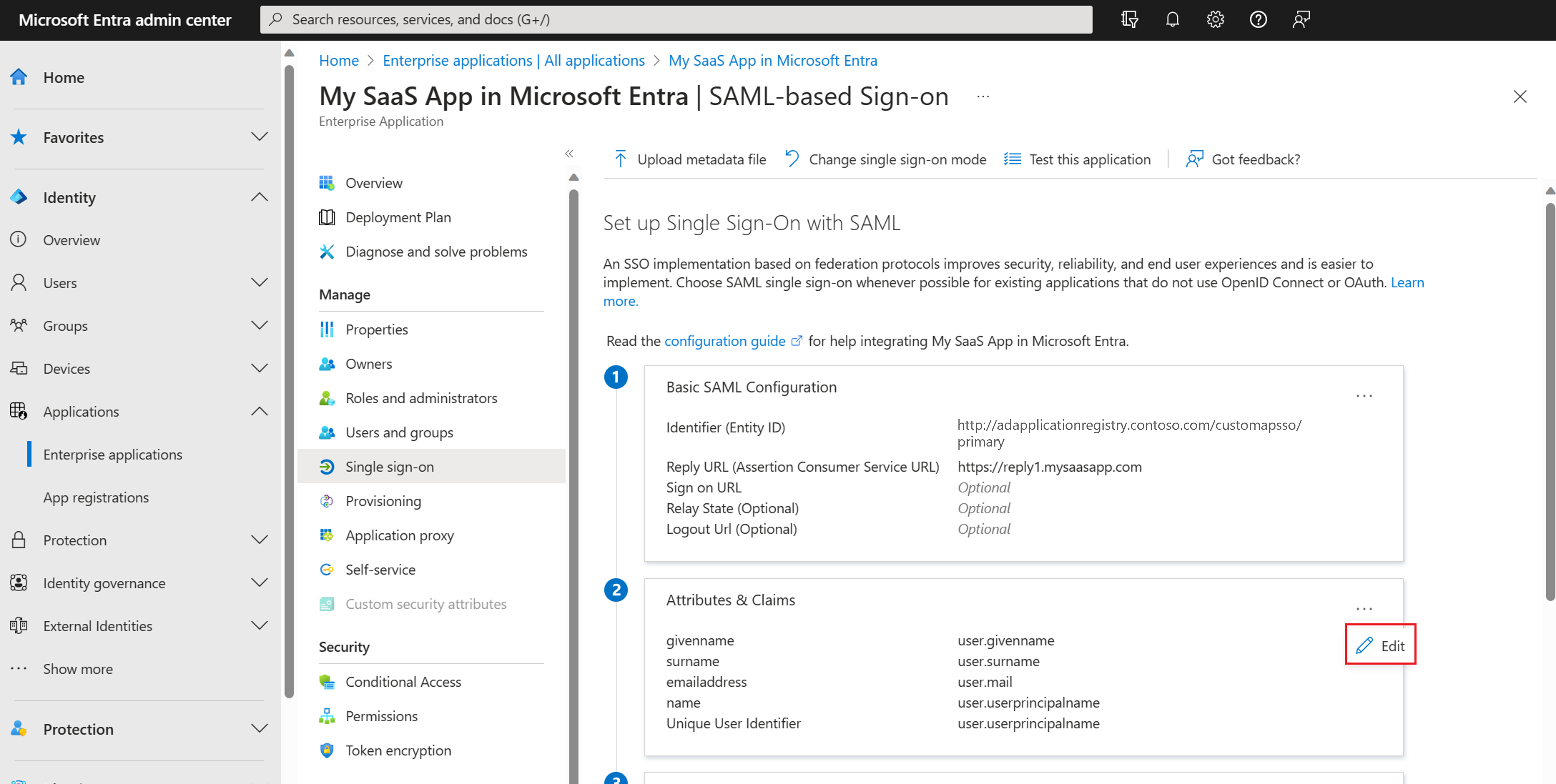

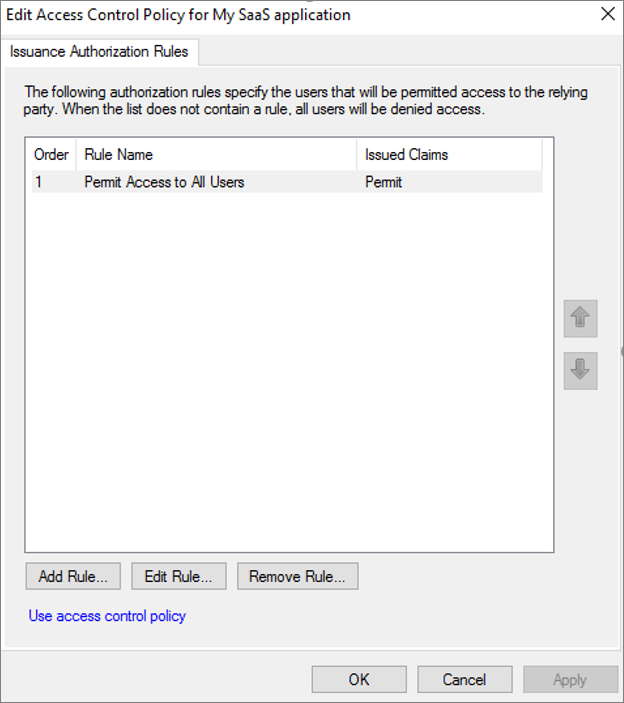

Povolit přístup všem uživatelům ve službě AD FS:

Tento postup se mapuje na ID Microsoft Entra jedním z následujících způsobů:

Nastavte přiřazení požadované na Ne.

Poznámka:

Nastavení přiřazení požadované na Ano vyžaduje, aby uživatelé dostali přístup k aplikaci. Pokud je nastavená hodnota Ne, mají všichni uživatelé přístup. Tento přepínač neřídí, co uživatelé uvidí v prostředí Moje aplikace.

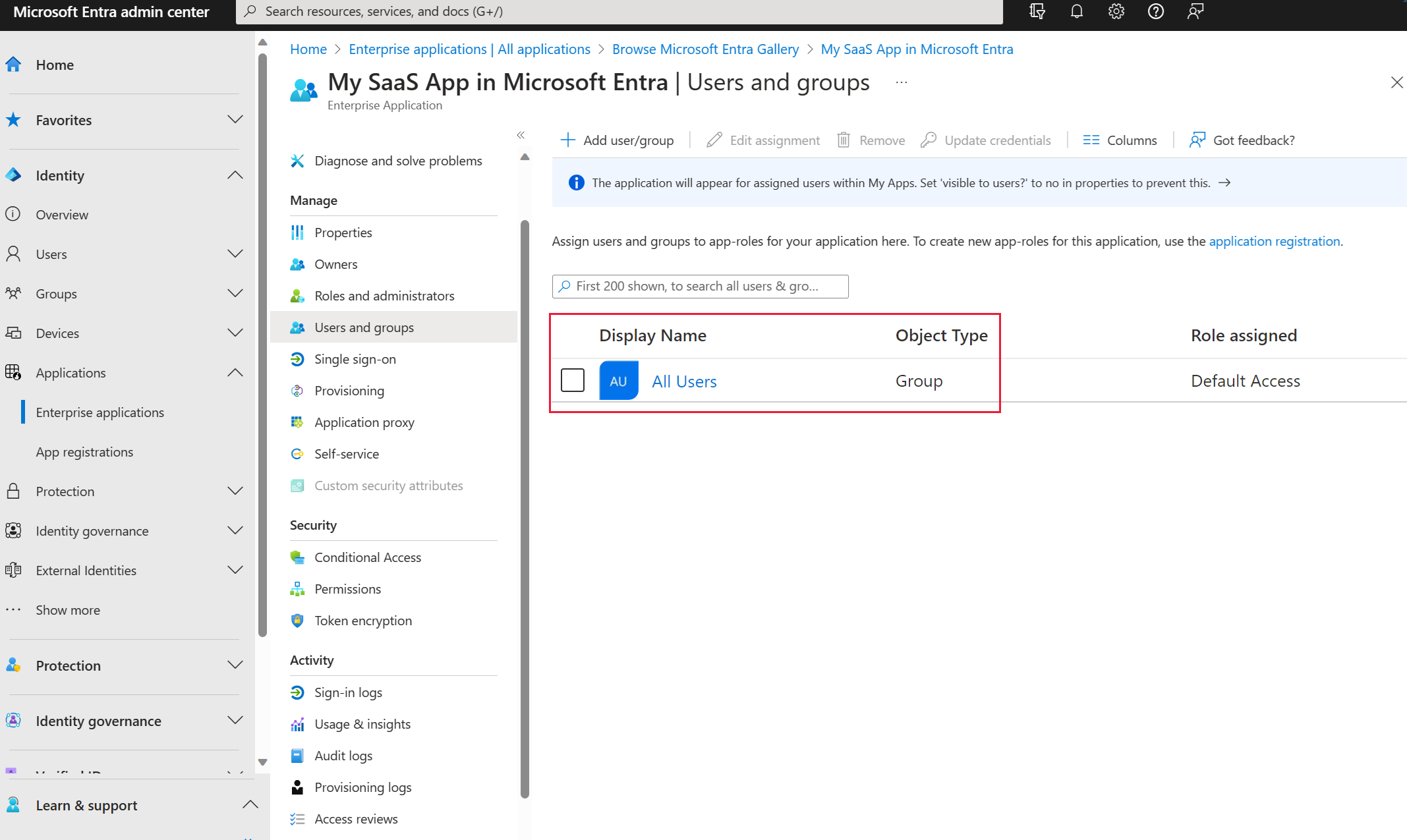

Na kartě Uživatelé a skupiny přiřaďte aplikaci automatické skupině Všichni uživatelé. Ve svém tenantovi Microsoft Entra musíte povolit dynamické skupiny , aby byla dostupná výchozí skupina Všichni uživatelé .

Příklad 2: Explicitní povolení skupiny

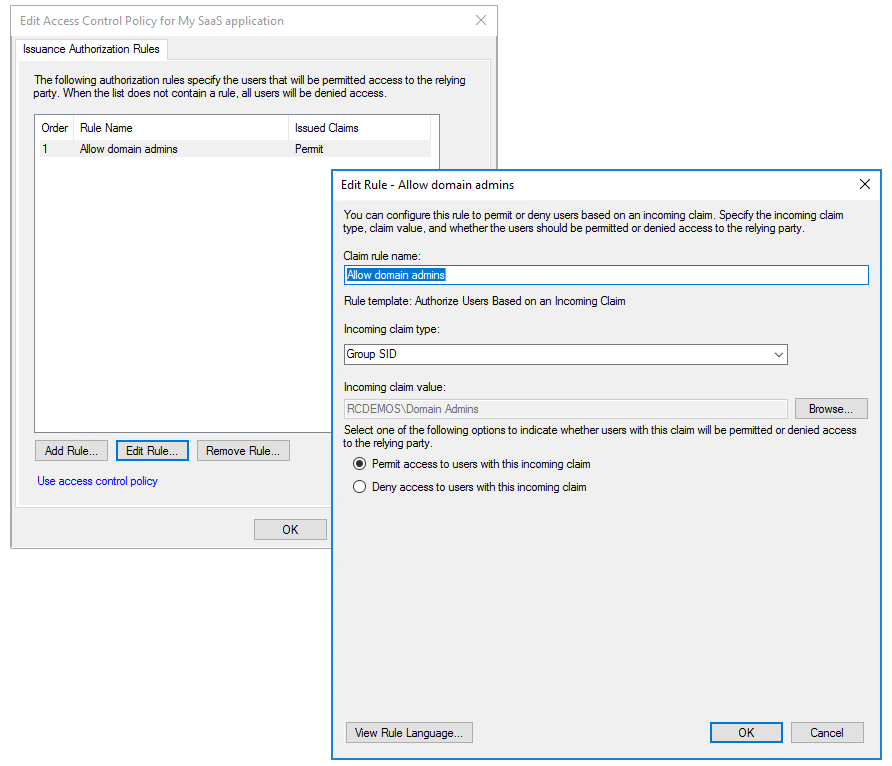

Explicitní autorizace skupin ve službě AD FS:

Mapování tohoto pravidla na MICROSOFT Entra ID:

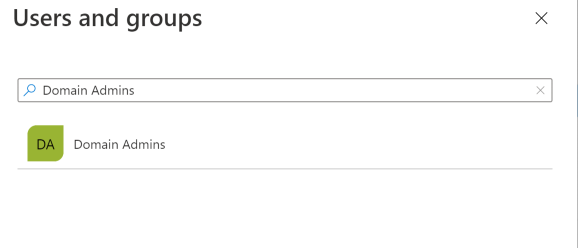

V Centru pro správu Microsoft Entra vytvořte skupinu uživatelů, která odpovídá skupině uživatelů ze služby AD FS.

Přiřaďte skupině oprávnění aplikace:

Příklad 3: Autorizace konkrétního uživatele

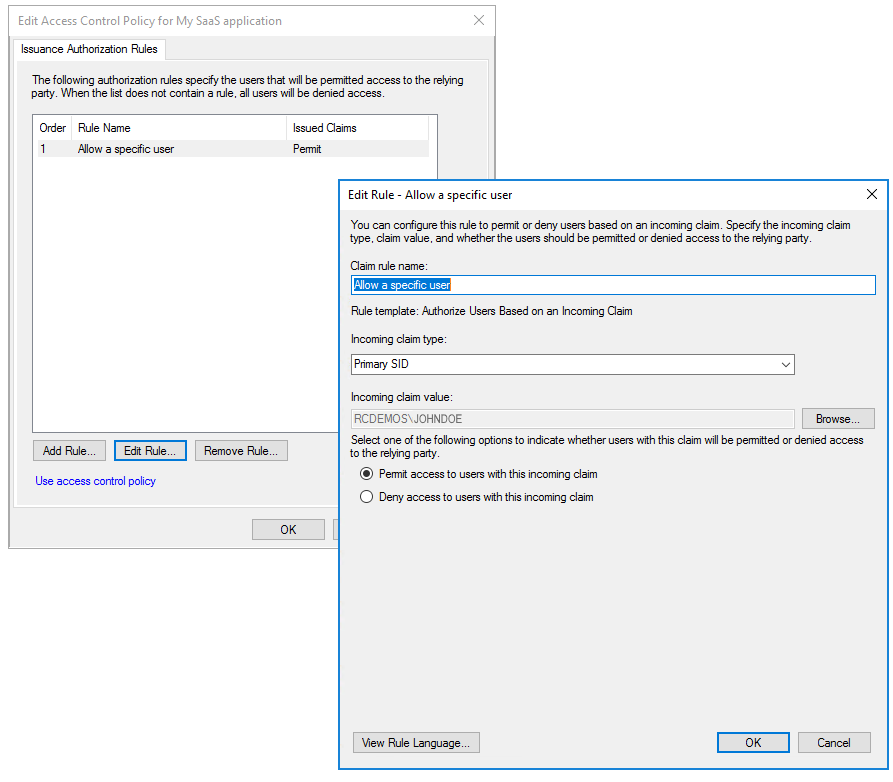

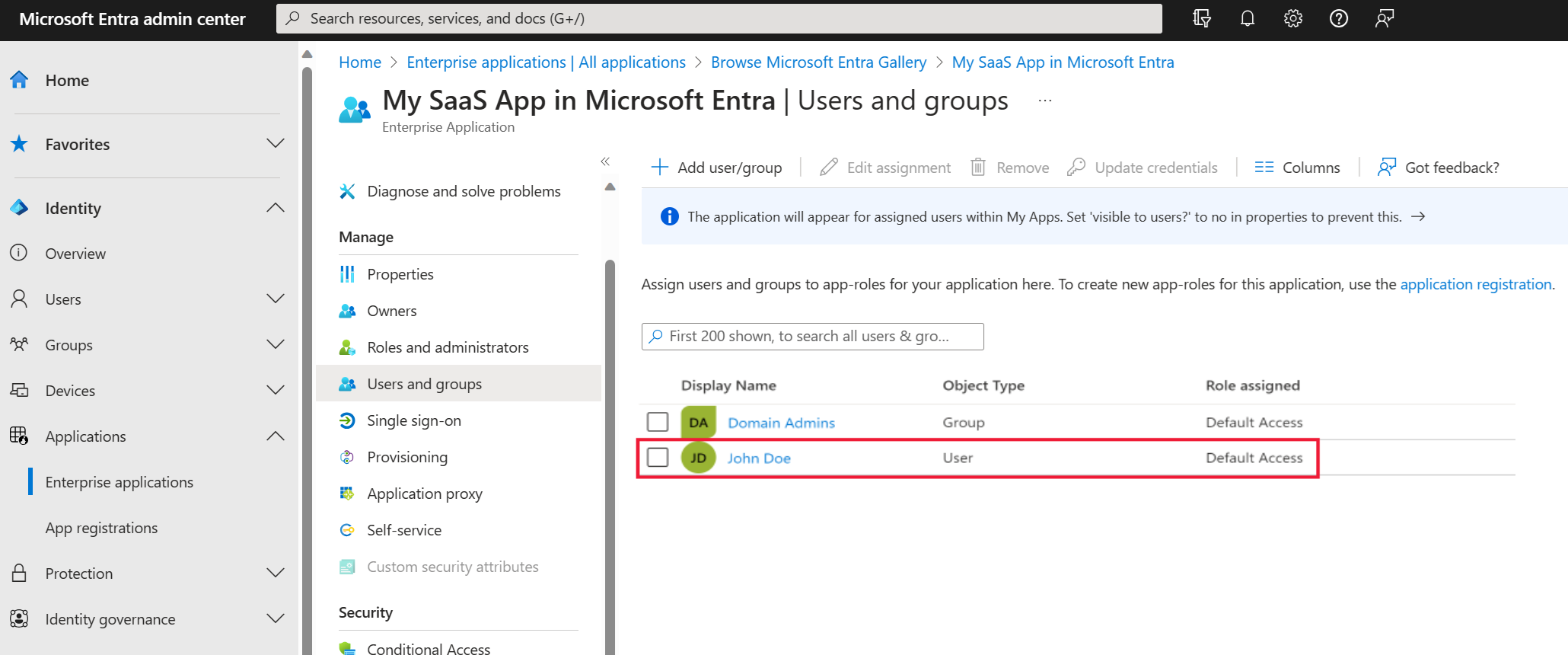

Explicitní autorizace uživatelů ve službě AD FS:

Mapování tohoto pravidla na MICROSOFT Entra ID:

V Centru pro správu Microsoft Entra přidejte uživatele do aplikace pomocí karty Přidat přiřazení aplikace, jak je znázorněno níže:

Mapování vícefaktorových pravidel ověřování

Místní nasazení vícefaktorového ověřování (MFA) a SLUŽBY AD FS stále funguje po migraci, protože jste federovali se službou AD FS. Zvažte ale migraci na integrované funkce vícefaktorového ověřování Azure, které jsou svázané se zásadami podmíněného přístupu Microsoft Entra.

Tady jsou příklady typů pravidel vícefaktorového ověřování ve službě AD FS a jejich mapování na ID Microsoft Entra na základě různých podmínek.

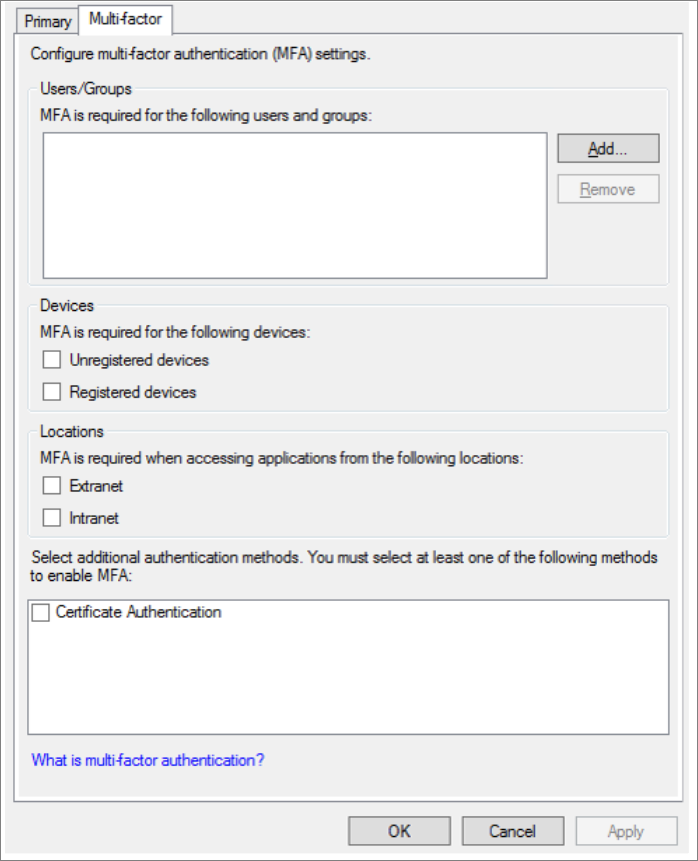

Nastavení pravidla vícefaktorového ověřování ve službě AD FS:

Příklad 1: Vynucení vícefaktorového ověřování na základě uživatelů/skupin

Selektor uživatelů/skupin je pravidlo, které umožňuje vynutit vícefaktorové ověřování pro jednotlivé skupiny (SID) nebo uživatele (primární identifikátor SID). Kromě přiřazení uživatelů/skupin fungují všechna ostatní zaškrtávací políčka v uživatelském rozhraní konfigurace MFA služby AD FS jako další pravidla, která se vyhodnocují po vynucování pravidla uživatelů/skupin.

Běžné zásady podmíněného přístupu: Vyžadování vícefaktorového ověřování pro všechny uživatele

Příklad 2: Vynucení vícefaktorového ověřování pro neregistrovaná zařízení

Zadejte pravidla vícefaktorového ověřování pro neregistrovaná zařízení v Microsoft Entra:

Mapování vygenerování atributů jako pravidla deklarací identity

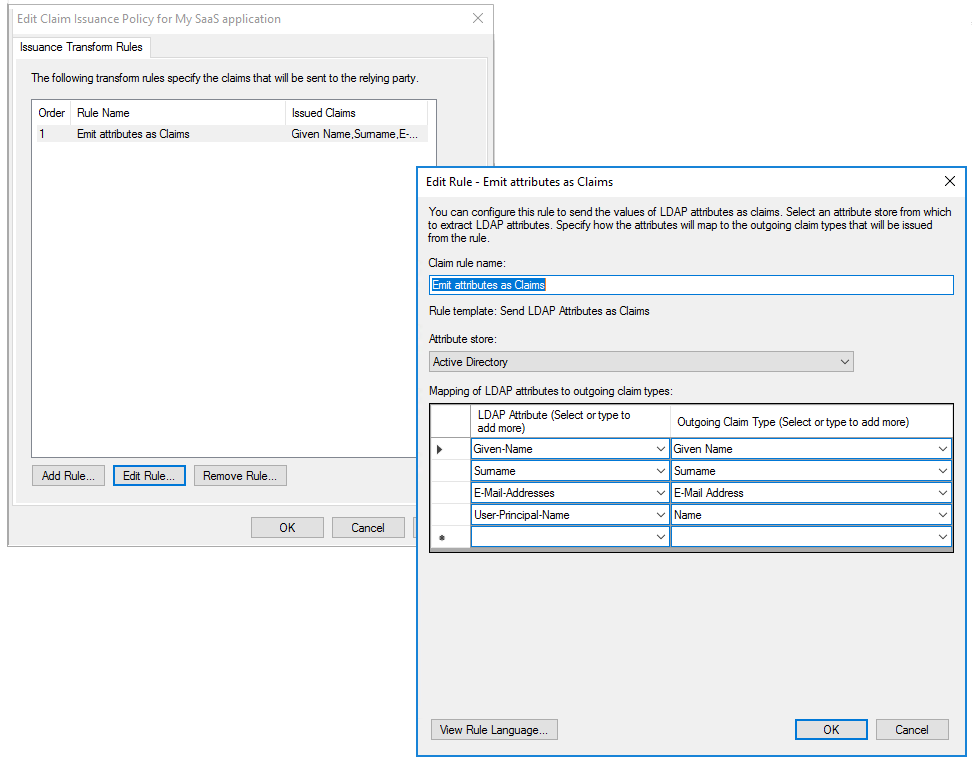

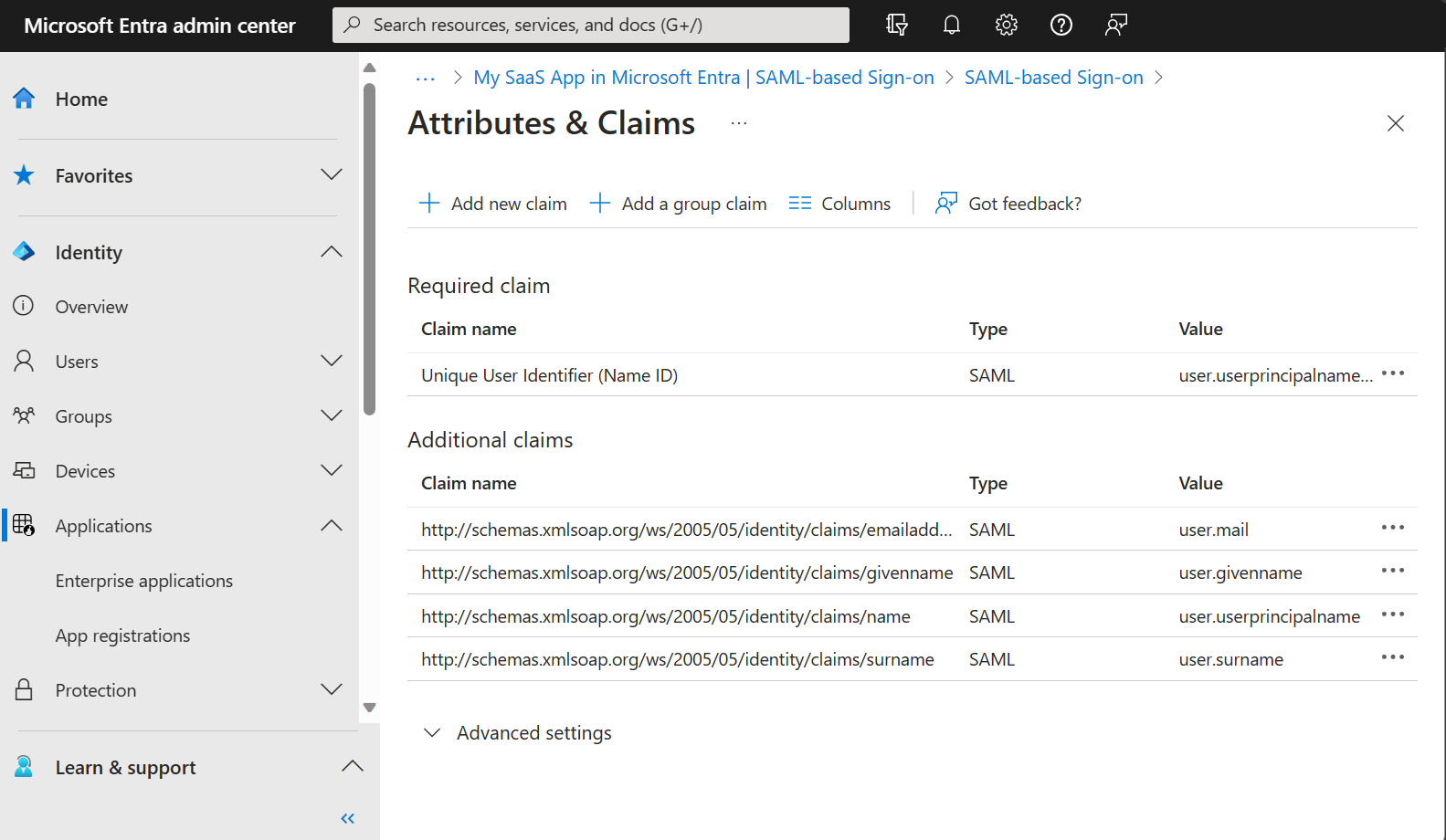

Generování atributů jako pravidla deklarací identity ve službě AD FS:

Mapování pravidla na MICROSOFT Entra ID:

V Centru pro správu Microsoft Entra vyberte Podnikové aplikace a pak jednotné přihlašování zobrazte konfiguraci přihlašování na základě SAML:

Pokud chcete upravit atributy, vyberte Upravit (zvýrazněné):

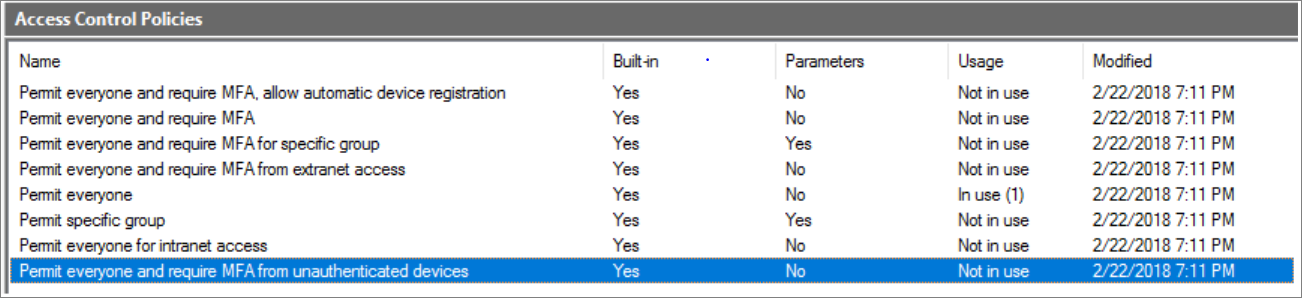

Mapování předdefinovaných zásad řízení přístupu

Integrované zásady řízení přístupu ve službě AD FS 2016:

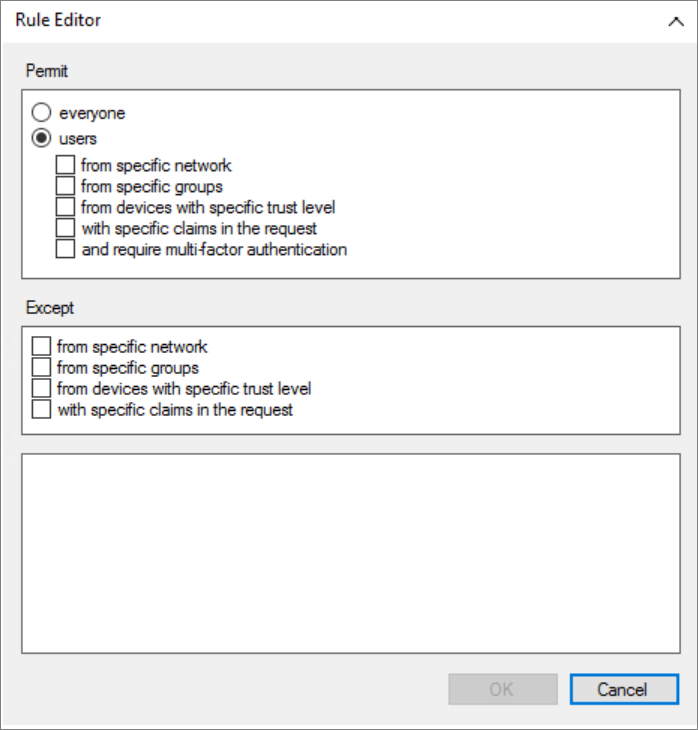

Pokud chcete implementovat předdefinované zásady v Microsoft Entra ID, použijte nové zásady podmíněného přístupu a nakonfigurujte řízení přístupu nebo pomocí vlastního návrháře zásad ve službě AD FS 2016 nakonfigurujte zásady řízení přístupu. Editor pravidel obsahuje vyčerpávající seznam možností Povolit a Kromě možností, které vám můžou pomoct vytvářet všechny druhy permutací.

V této tabulce jsme uvedli několik užitečných možností Povolení a Kromě toho, jak se mapují na Microsoft Entra ID.

| Možnost | Jak nakonfigurovat možnost Povolení v Microsoft Entra ID? | Jak nakonfigurovat možnost Kromě v Microsoft Entra ID? |

|---|---|---|

| Z konkrétní sítě | Mapy na pojmenované umístění v Microsoft Entra | Použití možnosti Vyloučit pro důvěryhodná umístění |

| Z konkrétních skupin | Nastavení přiřazení uživatelů/skupin | Použití možnosti Vyloučit v části Uživatelé a skupiny |

| Ze zařízení s konkrétní úrovní důvěryhodnosti | Nastavte to z ovládacího prvku Stav zařízení v části Přiřazení –> Podmínky | Použití možnosti Vyloučit v části Podmínka stavu zařízení a Zahrnout všechna zařízení |

| S konkrétními deklaracemi v žádosti | Toto nastavení nejde migrovat. | Toto nastavení nejde migrovat. |

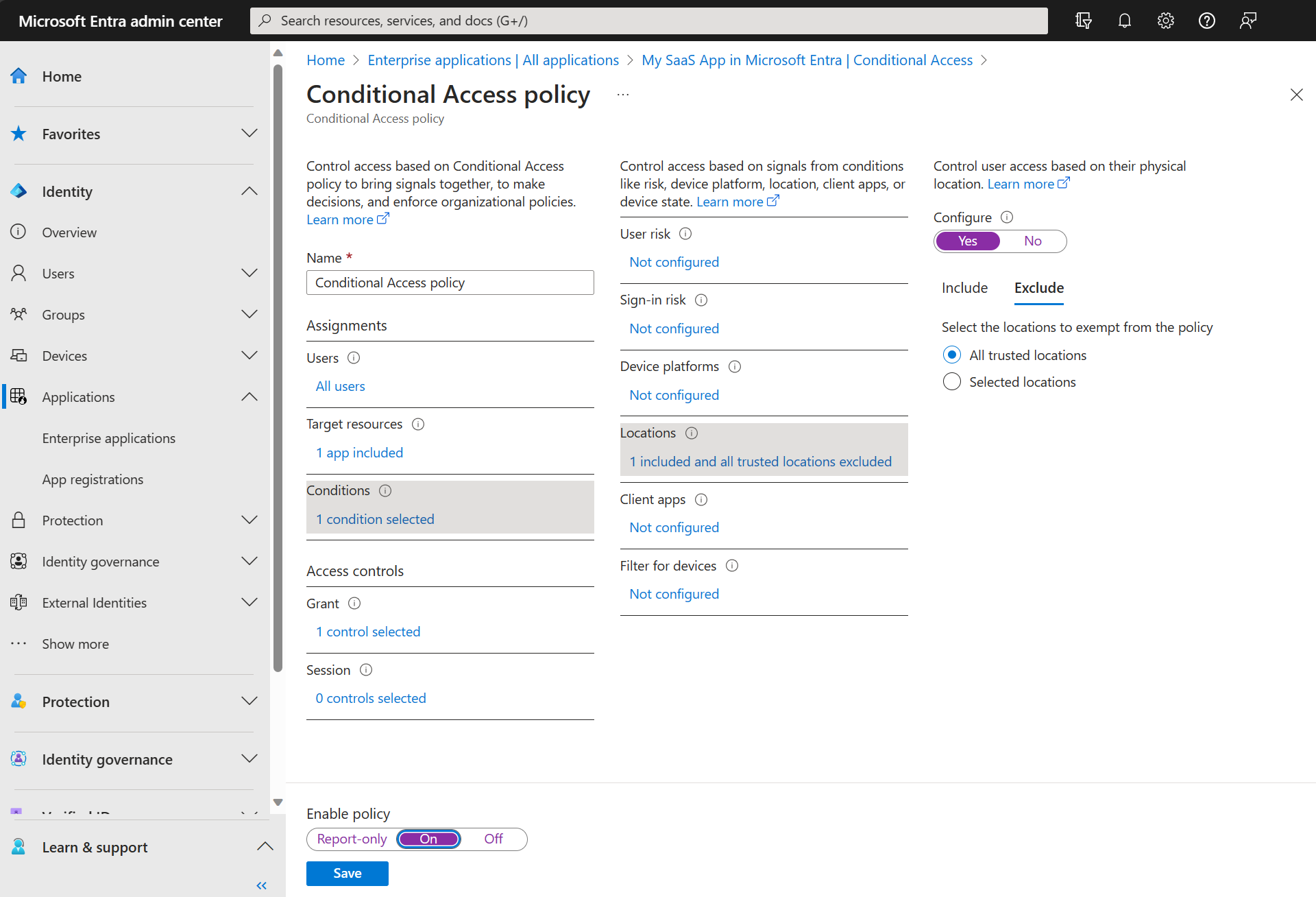

Tady je příklad konfigurace možnosti Vyloučit pro důvěryhodná umístění v Centru pro správu Microsoft Entra:

Přechod uživatelů ze služby AD FS na MICROSOFT Entra ID

Synchronizace skupin AD FS v Microsoft Entra ID

Při mapování autorizačních pravidel můžou aplikace, které se ověřují ve službě AD FS, používat pro oprávnění skupiny služby Active Directory. V takovém případě před migrací aplikací pomocí nástroje Microsoft Entra Connect synchronizujte tyto skupiny s ID Microsoft Entra. Před migrací ověřte tyto skupiny a členství, abyste při migraci aplikace mohli udělit přístup stejným uživatelům.

Další informace naleznete v tématu Požadavky pro použití atributů skupiny synchronizovaných ze služby Active Directory.

Nastavení samoobslužného zřizování uživatelů

Některé aplikace SaaS podporují možnost zřizování uživatelů za běhu (JIT) při prvním přihlášení k aplikaci. Zřizování aplikací v Microsoft Entra ID odkazuje na automatické vytváření identit uživatelů a rolí v cloudových aplikacích (SaaS), ke kterým uživatelé potřebují přístup. Migrovaní uživatelé už mají účet v aplikaci SaaS. Všichni noví uživatelé přidaní po migraci musí být zřízeni. Jakmile se aplikace migruje, otestujte zřizování aplikací SaaS.

Synchronizace externích uživatelů v Microsoft Entra ID

Stávající externí uživatele můžete ve službě AD FS nastavit dvěma způsoby:

- Externí uživatelé s místním účtem ve vaší organizaci – tyto účty budete dál používat stejným způsobem jako interní uživatelské účty. Tyto externí uživatelské účty mají ve vaší organizaci hlavní název, i když e-mail účtu může odkazovat externě.

Při migraci můžete využít výhod, které Microsoft Entra B2B nabízí, migrací těchto uživatelů na používání vlastní podnikové identity, pokud je taková identita dostupná. Zjednoduší se tak proces přihlašování pro tyto uživatele, protože se často přihlašují pomocí vlastního firemního přihlašování. Správa vaší organizace je také jednodušší, protože nemusí spravovat účty pro externí uživatele.

-

Federované externí identity – Pokud aktuálně federujete s externí organizací, máte několik přístupů, které je potřeba provést:

- Přidejte uživatele spolupráce Microsoft Entra B2B v Centru pro správu Microsoft Entra. Pozvánky na spolupráci B2B můžete proaktivně posílat z portálu pro správu Microsoft Entra partnerské organizaci jednotlivým členům, aby mohli dál používat aplikace a prostředky, na které se používají.

- Vytvořte samoobslužný pracovní postup registrace B2B, který vygeneruje žádost o jednotlivé uživatele ve vaší partnerské organizaci pomocí rozhraní API pro pozvání B2B.

Bez ohledu na to, jak jsou vaši stávající externí uživatelé nakonfigurovaní, mají pravděpodobně oprávnění přidružená ke svému účtu, a to buď v členství ve skupině, nebo v konkrétních oprávněních. Vyhodnoťte, jestli je potřeba tato oprávnění migrovat nebo vyčistit.

Účty ve vaší organizaci, které představují externího uživatele, musí být po migraci uživatele na externí identitu zakázané. Proces migrace by měl být popsán s obchodními partnery, protože může dojít k přerušení jejich schopnosti připojit se k vašim prostředkům.

Další kroky

- Čtení Migrace ověřování aplikace do Microsoft Entra ID.

- Nastavení podmíněného přístupu a vícefaktorového ověřování

- Vyzkoušejte ukázkový kód s podrobným kódem: AD FS do playbooku migrace aplikací Microsoft Entra pro vývojáře.