Kurz: Konfigurace snadného tlačítka F5 BIG-IP pro jednotné přihlašování založené na hlavičce

Naučte se zabezpečit aplikace založené na hlavičce pomocí Microsoft Entra ID pomocí F5 BIG-IP Easy Configuration v16.1.

Integrace BIG-IP se službou Microsoft Entra ID poskytuje mnoho výhod, mezi které patří:

- Vylepšené zásady správného řízení nulová důvěra (Zero Trust) prostřednictvím předběžného ověření Microsoft Entra a podmíněného přístupu

- Podívejte se, co je podmíněný přístup?

- Viz zabezpečení nulová důvěra (Zero Trust)

- Úplné jednotné přihlašování mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Spravované identity a přístup z jedné řídicí roviny

Další informace:

Popis scénáře

Tento scénář popisuje starší verzi aplikace používající autorizační hlavičky HTTP ke správě přístupu k chráněnému obsahu. Starší verze nemá moderní protokoly pro podporu přímé integrace s Microsoft Entra ID. Modernizace je nákladná, časově náročná a představuje riziko výpadků. Místo toho použijte F5 BIG-IP Application Delivery Controller (ADC) k přemístit mezeru mezi starší aplikací a moderní řídicí rovinou ID s přechodem protokolu.

Big-IP před aplikací umožňuje překryvnou službu pomocí předběžného ověřování Microsoft Entra a jednotného přihlašování založeného na hlavičkách. Tato konfigurace zlepšuje celkový stav zabezpečení aplikace.

Poznámka:

Organizace můžou mít vzdálený přístup k tomuto typu aplikace pomocí proxy aplikací Microsoft Entra. Další informace: Vzdálený přístup k místním aplikacím prostřednictvím proxy aplikací Microsoft Entra

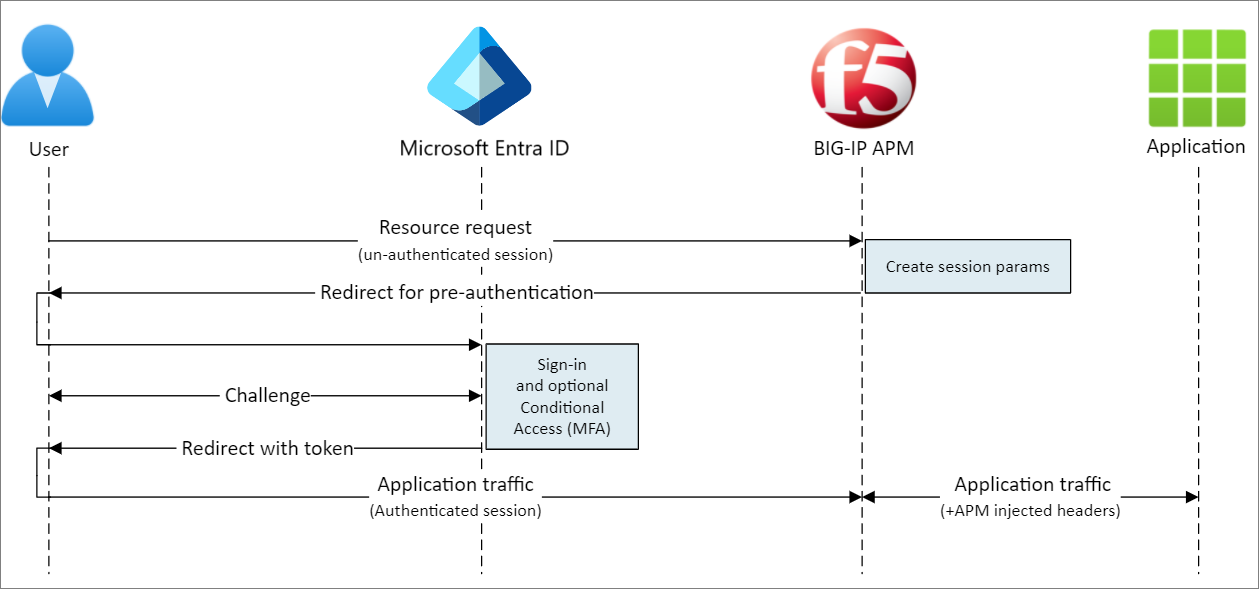

Architektura scénáře

Řešení SHA obsahuje:

- Aplikace – publikovaná služba BIG-IP chráněná microsoftem Entra SHA

- Microsoft Entra ID – Zprostředkovatel identity SAML (Security Assertion Markup Language), který ověřuje přihlašovací údaje uživatele, podmíněný přístup a jednotné přihlašování založené na SAML na BIG-IP. S jednotným přihlašováním poskytuje Microsoft Entra ID BIG-IP atributy relace.

- BIG-IP – reverzní proxy server a poskytovatel služeb SAML (SP) do aplikace, delegování ověřování na zprostředkovatele IDENTITY SAML před provedením jednotného přihlašování založeného na hlavičce do back-endové aplikace.

V tomto scénáři sha podporuje toky iniciované sadou SP a IdP. Následující diagram znázorňuje tok iniciovaný aktualizací SP.

- Uživatel se připojí ke koncovému bodu aplikace (BIG-IP).

- Zásady přístupu APM BIG-IP přesměrují uživatele na ID Microsoft Entra (SAML IdP).

- Microsoft Entra předvyvěřuje uživatele a použije zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP) a k jednotnému přihlašování dochází pomocí vydaného tokenu SAML.

- BIG-IP vloží atributy Microsoft Entra jako hlavičky v žádosti o aplikaci.

- Aplikace autorizuje požadavek a vrací datovou část.

Požadavky

Pro scénář, který potřebujete:

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Jedna z následujících rolí: Správce cloudových aplikací nebo Správce aplikací

- BIG-IP nebo nasaďte virtuální edici BIG-IP (VE) v Azure.

- Viz nasazení virtuálního počítače F5 BIG-IP v Azure

- Některé z následujících licencí F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Samostatná licence F5 BIG-IP Access Policy Manager™ (APM)

- Doplněk F5 BIG-IP Access Policy Manager (APM) na místním Traffic Manageru™™ (LTM) s velkými IP adresami F5 BIG-IP®

- 90denní plná zkušební verze funkcí BIG-IP. Viz, bezplatné zkušební verze

- Identity uživatelů synchronizované z místního adresáře do Microsoft Entra ID

- Webový certifikát SSL pro publikování služeb přes PROTOKOL HTTPS nebo použití výchozích certifikátů BIG-IP pro testování

- Aplikace založená na hlavičce nebo nastavení hlavičkové aplikace IIS pro testování

Konfigurace BIG-IP

Tento kurz používá konfiguraci s asistencí v16.1 se šablonou snadného tlačítka. Díky snadnému tlačítku se správci už nebudou vracet zpátky a zpět, aby povolili služby SHA. Průvodce konfigurací s asistencí a Microsoft Graph zpracovává správu nasazení a zásad. Integrace BIG-IP APM a Microsoft Entra zajišťuje, aby aplikace podporovaly federaci identit, jednotné přihlašování a podmíněný přístup.

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty hodnotami ve vašem prostředí.

Tlačítko Registrovat snadné

Než klient nebo služba přistupuje k Microsoft Graphu, musí mu platforma Microsoft Identity Platform důvěřovat.

Další informace: Rychlý start: Registrace aplikace na platformě Microsoft Identity Platform

Vytvořte registraci aplikace tenanta, která autorizuje přístup k Graphu pomocí tlačítka Easy Button. S těmito oprávněními služba BIG-IP odešle konfigurace, které vytvoří vztah důvěryhodnosti mezi instancí SAML SP pro publikovanou aplikaci, a Microsoft Entra ID jako zprostředkovatele IDENTITY SAML.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte do >

V části Spravovat vyberte Registrace aplikací > Nová registrace.

Zadejte název aplikace.

Určete, kdo aplikaci používá.

Vyberte pouze účty v tomto organizačním adresáři.

Vyberte Zaregistrovat.

Přejděte na oprávnění rozhraní API.

Autorizovat následující oprávnění aplikace Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udělte správci souhlas pro vaši organizaci.

V certifikátech a tajných klíčích vygenerujte nový tajný klíč klienta. Poznamenejte si tajný klíč klienta.

V přehledu si poznamenejte ID klienta a ID tenanta.

Konfigurovat tlačítko Snadné

Spusťte konfiguraci APM s asistencí.

Spusťte šablonu Snadné tlačítko.

Přejděte do > s asistencí pro Access.

Výběr integrace Microsoftu

Vyberte aplikaci Microsoft Entra.

Projděte si kroky konfigurace.

Vyberte Další.

K publikování aplikace použijte sekvenci ilustrovaných kroků.

Vlastnosti konfigurace

Pomocí karty Vlastnosti konfigurace vytvořte konfiguraci aplikace BIG-IP a objekt jednotného přihlašování. Podrobnosti účtu služby Azure představují klienta, který jste zaregistrovali v tenantovi Microsoft Entra. Pomocí nastavení pro klienta BIG-IP OAuth zaregistrujte ve svém tenantovi SAML SP s vlastnostmi jednotného přihlašování. Snadné tlačítko provede tuto akci u publikovaných a povolených služeb BIG-IP pro SHA.

Pokud chcete publikovat více aplikací, můžete znovu použít nastavení.

- Zadejte název konfigurace.

- V části Hlavičky jednotného přihlašování a HTTP vyberte Zapnuto.

- Jako ID tenanta, ID klienta a tajný klíč klienta zadejte, co jste si poznamenali.

- Potvrďte připojení BIG-IP k vašemu tenantovi.

- Vyberte Další.

Poskytovatel služeb

V nastavení poskytovatele služeb definujte nastavení instance SAML SP pro aplikaci chráněnou sha.

Zadejte hostitele, veřejný plně kvalifikovaný název domény aplikace.

Zadejte ID entity, identifikátor Microsoft Entra ID používá k identifikaci SAML SP požadující token.

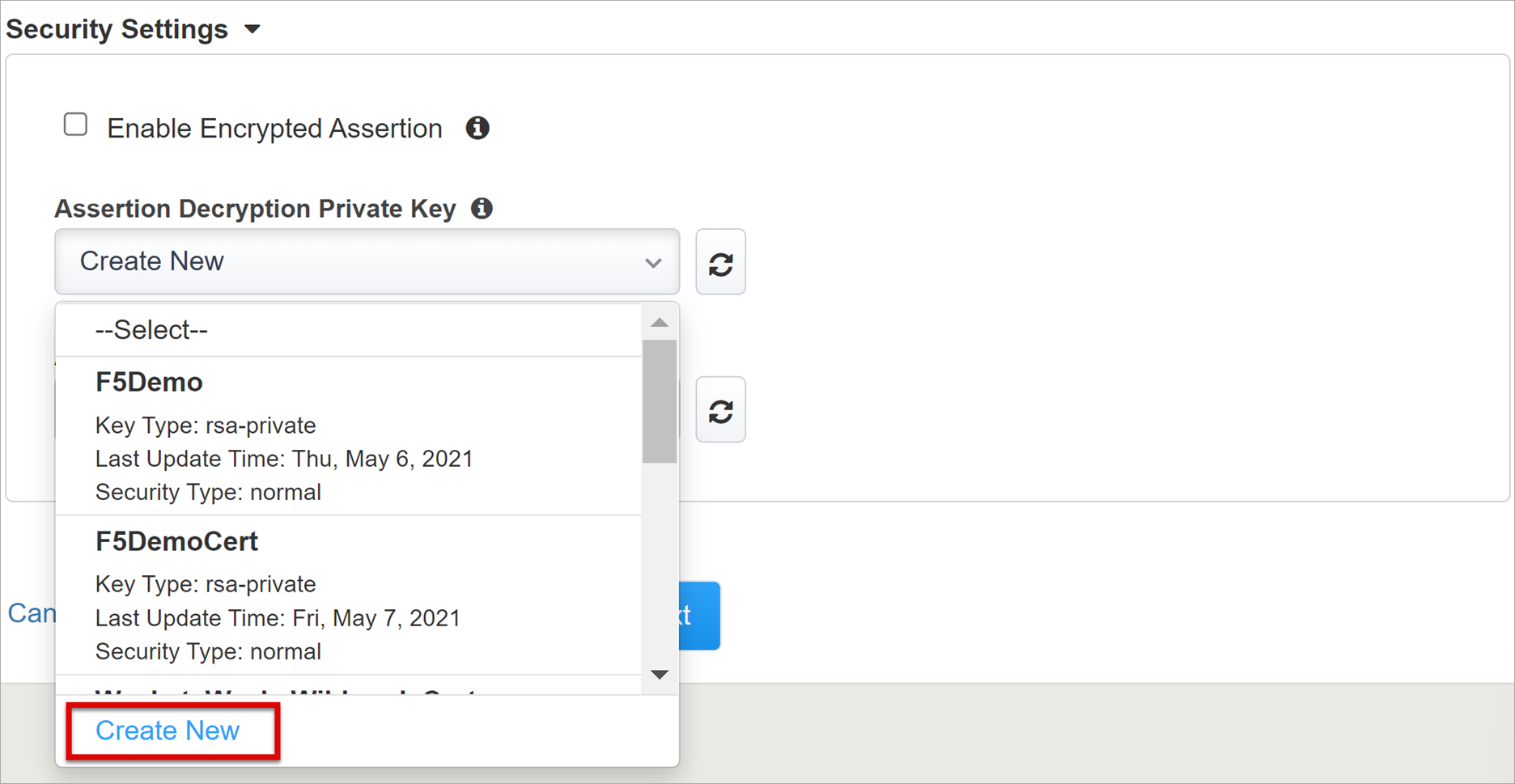

(Volitelné) V nastavení zabezpečení vyberte Povolit šifrovací kontrolní výraz a povolte Microsoft Entra ID k šifrování vydaných kontrolních výrazů SAML. Kontrolní výrazy šifrování APM pro Microsoft Entra ID a BIG-IP pomáhají zajistit, že tokeny obsahu nejsou zachyceny, ani osobní ani firemní data ohrožena.

V nastavení zabezpečení v seznamu privátních klíčů kontrolního dešifrování vyberte Vytvořit nový.

Vyberte OK.

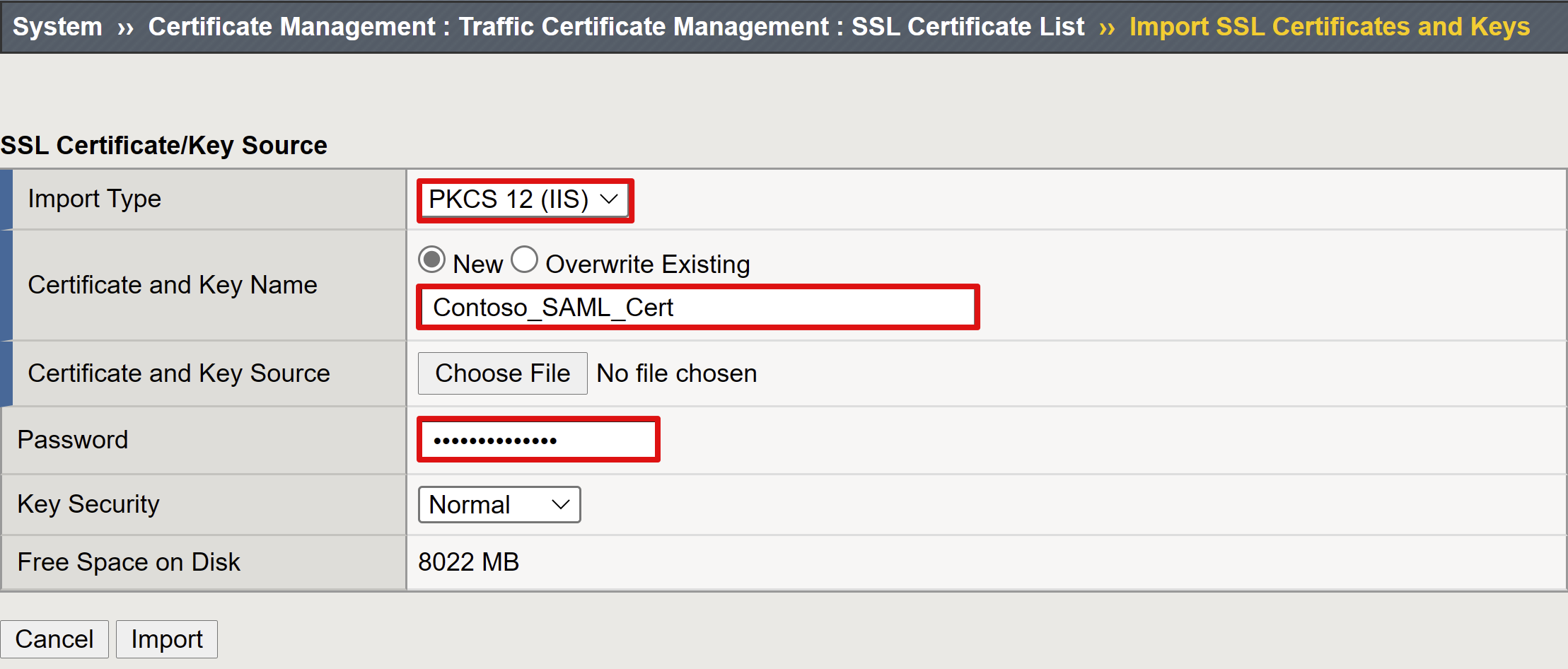

Zobrazí se dialogové okno Importovat certifikát SSL a klíče .

Jako typ importu vyberte PKCS 12 (IIS). Tato akce importuje certifikát a privátní klíč.

Jako název certifikátu a klíče vyberte Nový a zadejte vstup.

Zadejte heslo.

Vyberte Importovat.

Zavřete kartu prohlížeče a vraťte se na hlavní kartu.

- Zaškrtněte políčko Povolit šifrované kontrolní výrazy.

- Pokud jste povolili šifrování, vyberte v seznamu privátních klíčů dešifrování kontrolního výrazu certifikát. Big-IP APM používá tento privátní klíč certifikátu k dešifrování kontrolních výrazů Microsoft Entra.

- Pokud jste povolili šifrování, vyberte ho ze seznamu certifikátů pro dešifrování kontrolního výrazu. BIG-IP nahraje tento certifikát do MICROSOFT Entra ID za účelem šifrování vydaných kontrolních výrazů SAML.

Microsoft Entra ID

Pomocí následujících pokynů nakonfigurujte novou aplikaci SAML BIG-IP ve vašem tenantovi Microsoft Entra. Easy Button obsahuje šablony aplikací pro Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP a obecnou šablonu SHA.

- V konfiguraci Azure v části Vlastnosti konfigurace vyberte F5 BIG-IP APM Integrace Microsoft Entra ID.

- Vyberte Přidat.

Konfigurace Azure

Zadejte zobrazovaný název aplikace BIG-IP, která se vytvoří v tenantovi Microsoft Entra. Uživatelé uvidí jméno s ikonou v Microsoft Moje aplikace.

Přeskočte přihlašovací adresu URL (volitelné)

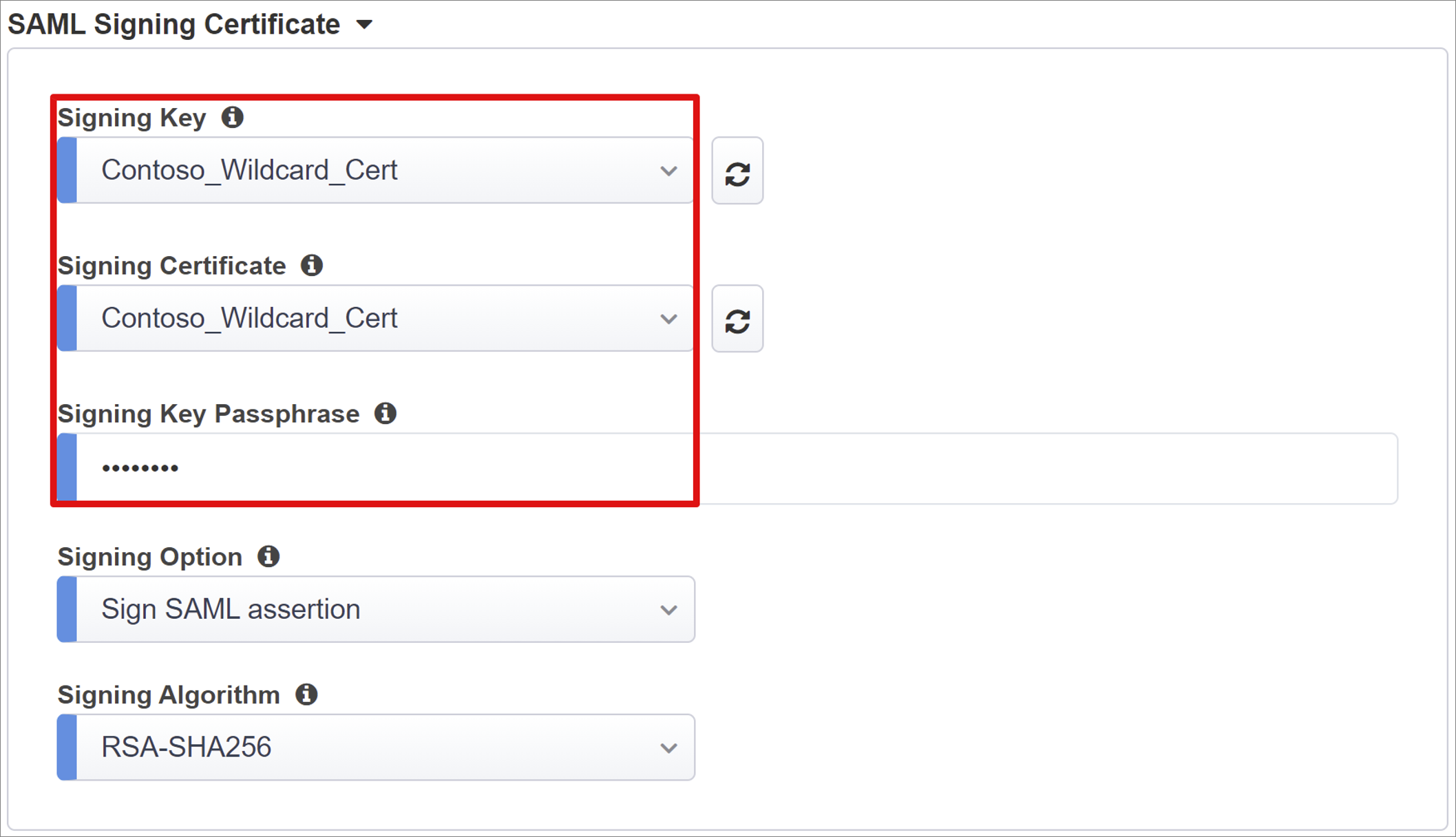

Vedle podpisového klíče a podpisového certifikátu vyberte aktualizovat a vyhledejte certifikát, který jste naimportovali.

Do přístupového hesla podpisového klíče zadejte heslo certifikátu.

(Volitelné) Povolte možnost podepisování, abyste zajistili, že BIG-IP přijímá tokeny a deklarace identity podepsané id Microsoft Entra.

Vstup pro skupiny uživatelů a uživatelů se dynamicky dotazuje.

Důležité

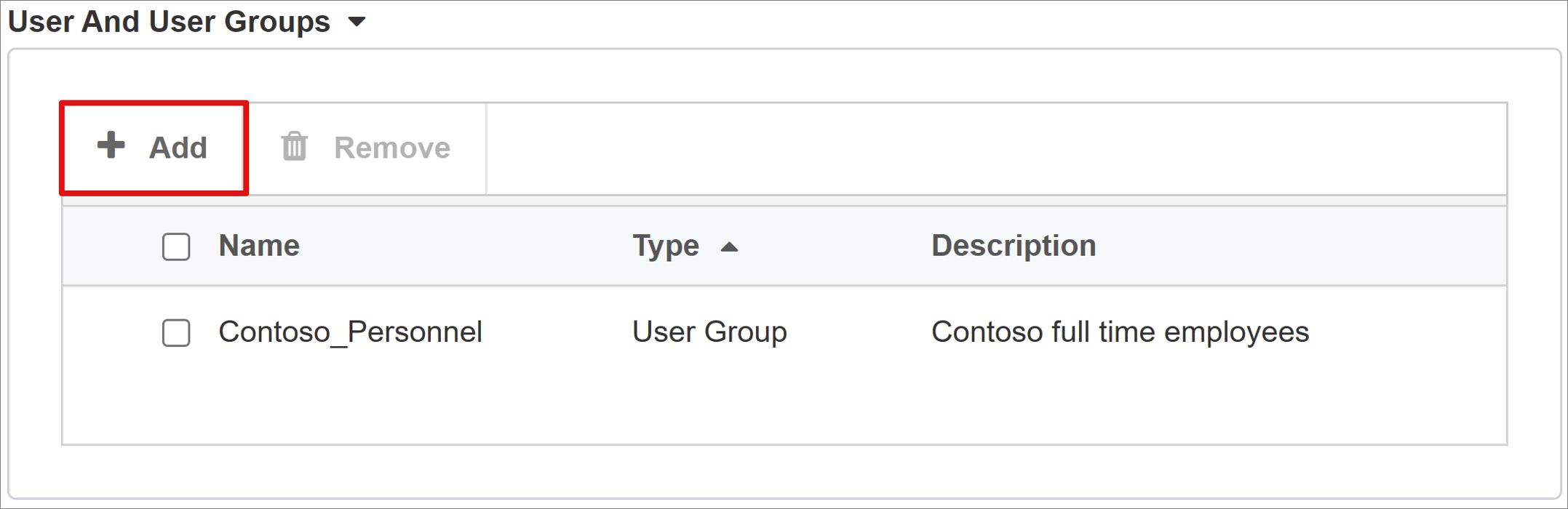

Přidejte uživatele nebo skupinu pro testování, jinak je veškerý přístup odepřen. V uživatelských skupinách a skupinách uživatelů vyberte + Přidat.

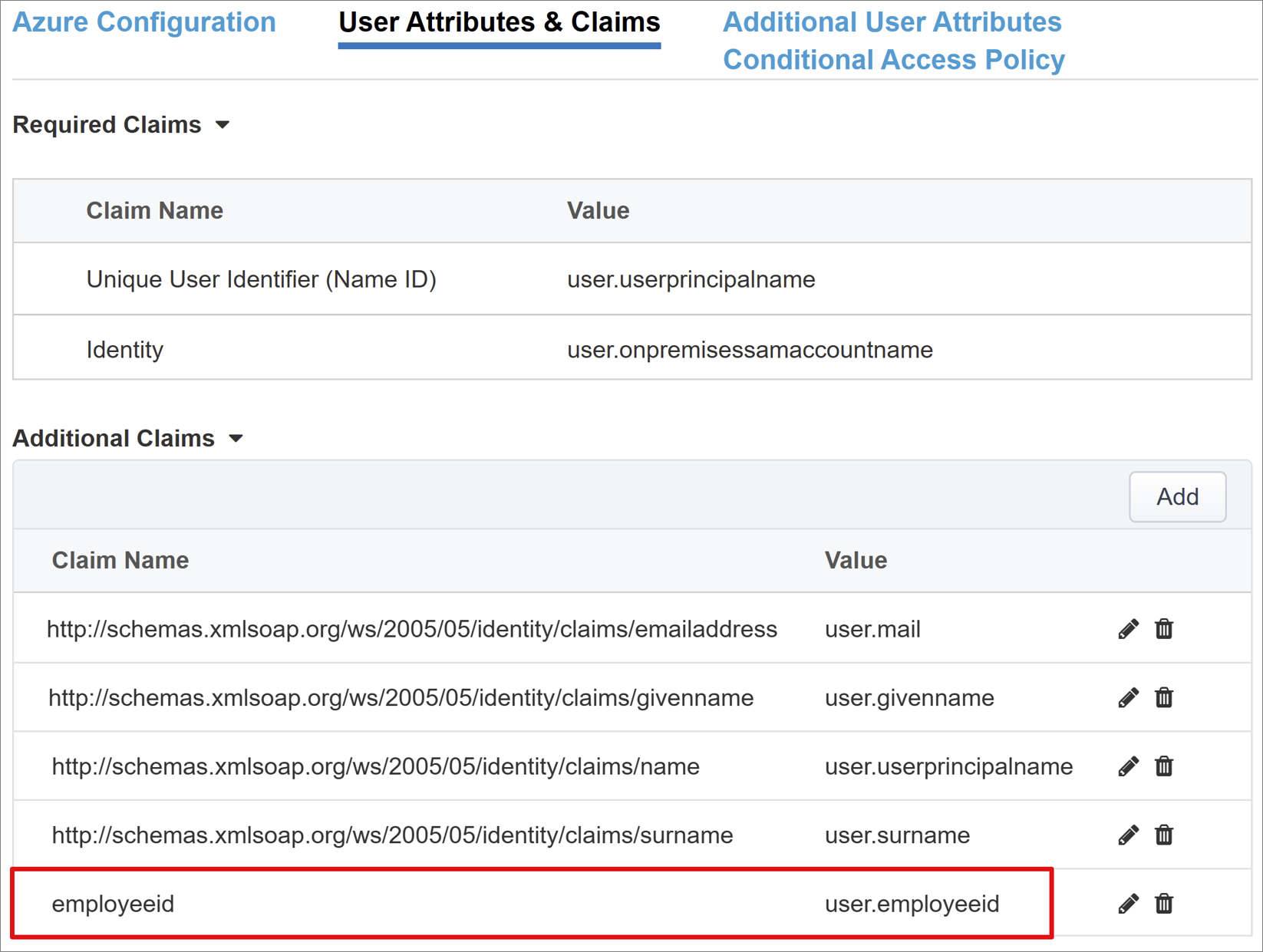

Atributy a deklarace identity uživatelů

Když se uživatel ověří, Microsoft Entra ID vydá token SAML s deklaracemi identity a atributy, které uživatele identifikují. Karta Atributy uživatele a deklarace identity obsahuje výchozí deklarace identity pro aplikaci. Na kartě můžete nakonfigurovat další deklarace identity.

Uveďte jeden další atribut:

Jako název záhlaví zadejte employeeid.

Jako zdrojový atribut zadejte user.employeeid.

Další atributy uživatele

Na kartě Další atributy uživatele povolte rozšíření relace. Tuto funkci použijte pro distribuované systémy, jako jsou Oracle, SAP a další implementace JAVA, které vyžadují uložení atributů v jiných adresářích. Atributy načtené ze zdroje PROTOKOLU LDAP (Lightweight Directory Access Protocol) se vloží jako další hlavičky jednotného přihlašování. Tato akce pomáhá řídit přístup na základě rolí, ID partnerů atd.

Poznámka:

Tato funkce nemá žádnou korelaci s ID Microsoft Entra. Je to zdroj atributů.

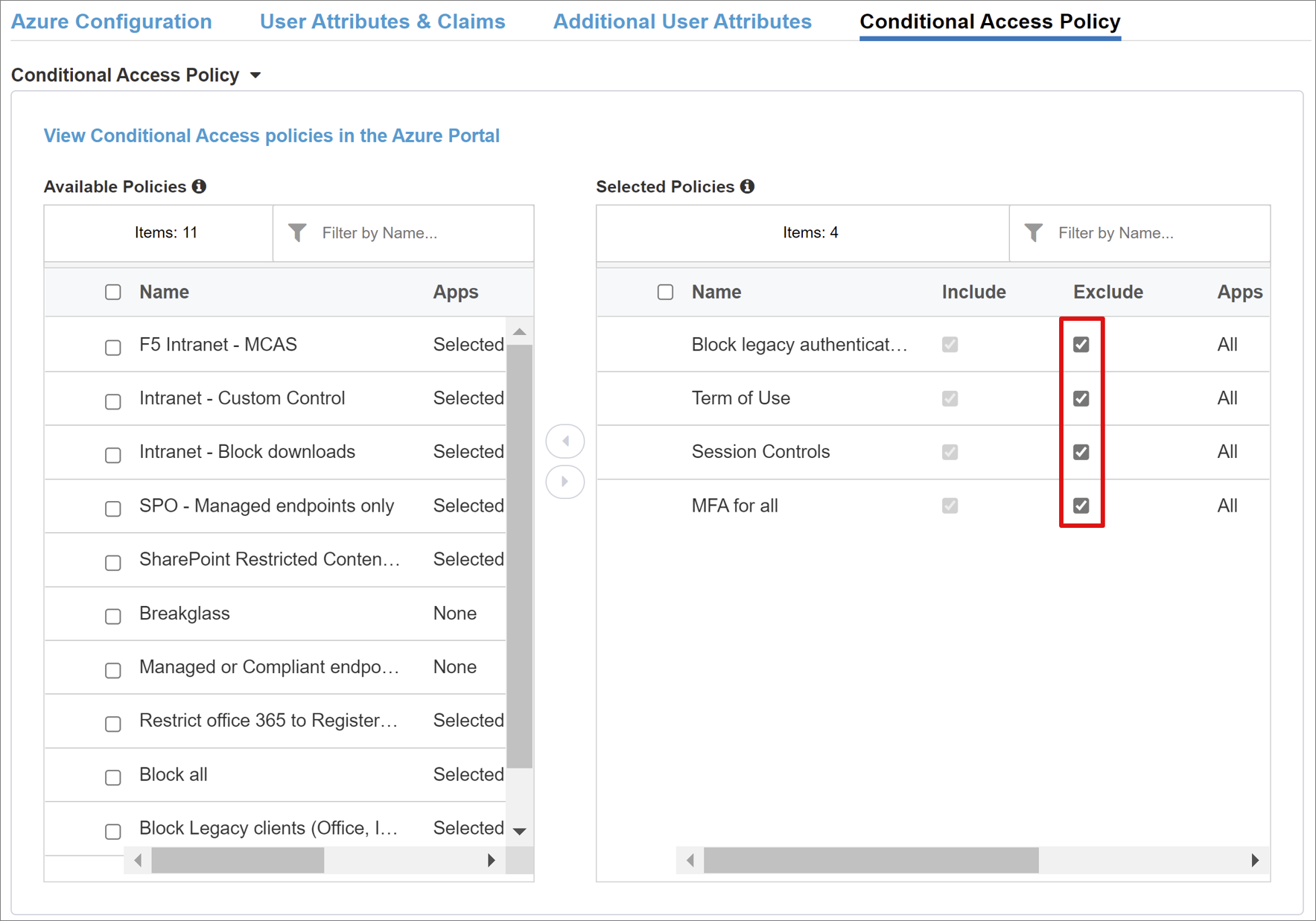

Zásady podmíněného přístupu

Zásady podmíněného přístupu řídí přístup na základě signálů zařízení, aplikací, umístění a rizik.

- V dostupných zásadách vyhledejte zásady podmíněného přístupu bez uživatelských akcí.

- Ve vybraných zásadách vyhledejte zásady cloudových aplikací.

- Tyto zásady nemůžete zrušit nebo je přesunout do dostupných zásad, protože se vynucují na úrovni tenanta.

Pokud chcete vybrat zásadu, kterou chcete použít pro publikovanou aplikaci:

- Na kartě Zásady podmíněného přístupu vyberte v seznamu Dostupné zásady zásadu.

- Vyberte šipku doprava a přesuňte ji do seznamu Vybrané zásady.

Poznámka:

Pro zásadu můžete vybrat možnost Zahrnout nebo Vyloučit . Pokud jsou vybrány obě možnosti, zásada se nevynucuje.

Poznámka:

Seznam zásad se zobrazí, když vyberete kartu Zásady podmíněného přístupu. Vyberte aktualizovat a průvodce se dotazuje tenanta. Aktualizace se zobrazí po nasazení aplikace.

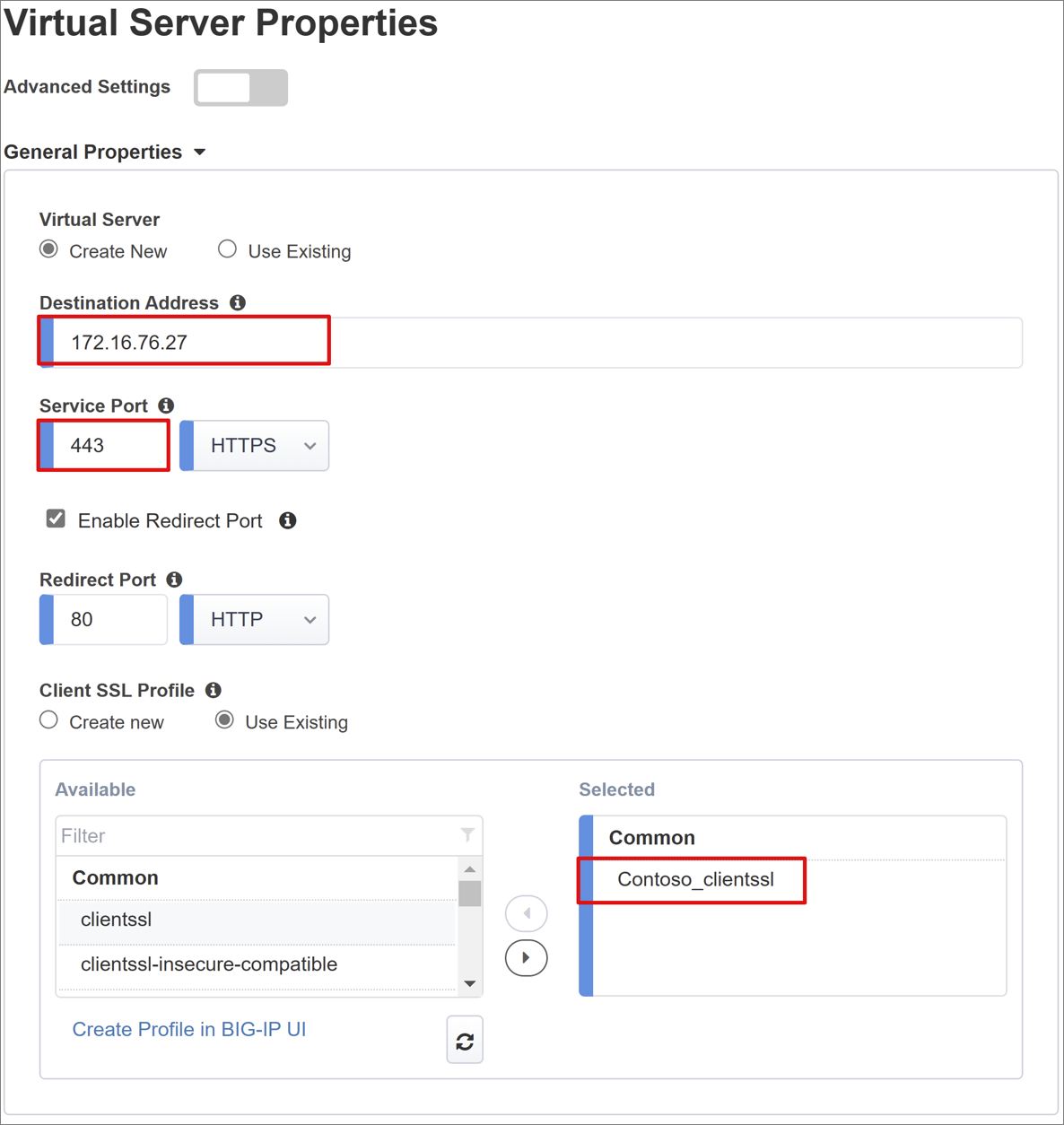

Vlastnosti virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou. Server naslouchá požadavkům klientů na aplikaci. Přijatý provoz se zpracovává a vyhodnocuje vůči profilu APM přidruženému k virtuálnímu serveru. Provoz se směruje podle zásad.

Jako cílovou adresu zadejte adresu IPv4 nebo IPv6, kterou BIG-IP používá k příjmu klientského provozu. Zajistěte odpovídající záznam na serveru DNS (Domain Name Server), který klientům umožňuje přeložit externí adresu URL publikované aplikace BIG-IP na tuto IP adresu. K testování můžete použít DNS místního hostitele počítače.

Jako port služby zadejte 443 a vyberte HTTPS.

Zaškrtněte políčko Povolit port přesměrování.

Zadejte hodnotu pro přesměrování portu. Tato možnost přesměruje příchozí provoz klienta HTTP na HTTPS.

Vyberte profil SSL klienta, který jste vytvořili, nebo ponechte výchozí nastavení pro testování. Profil SSL klienta povolí virtuální server pro protokol HTTPS, takže připojení klientů jsou šifrovaná přes protokol TLS.

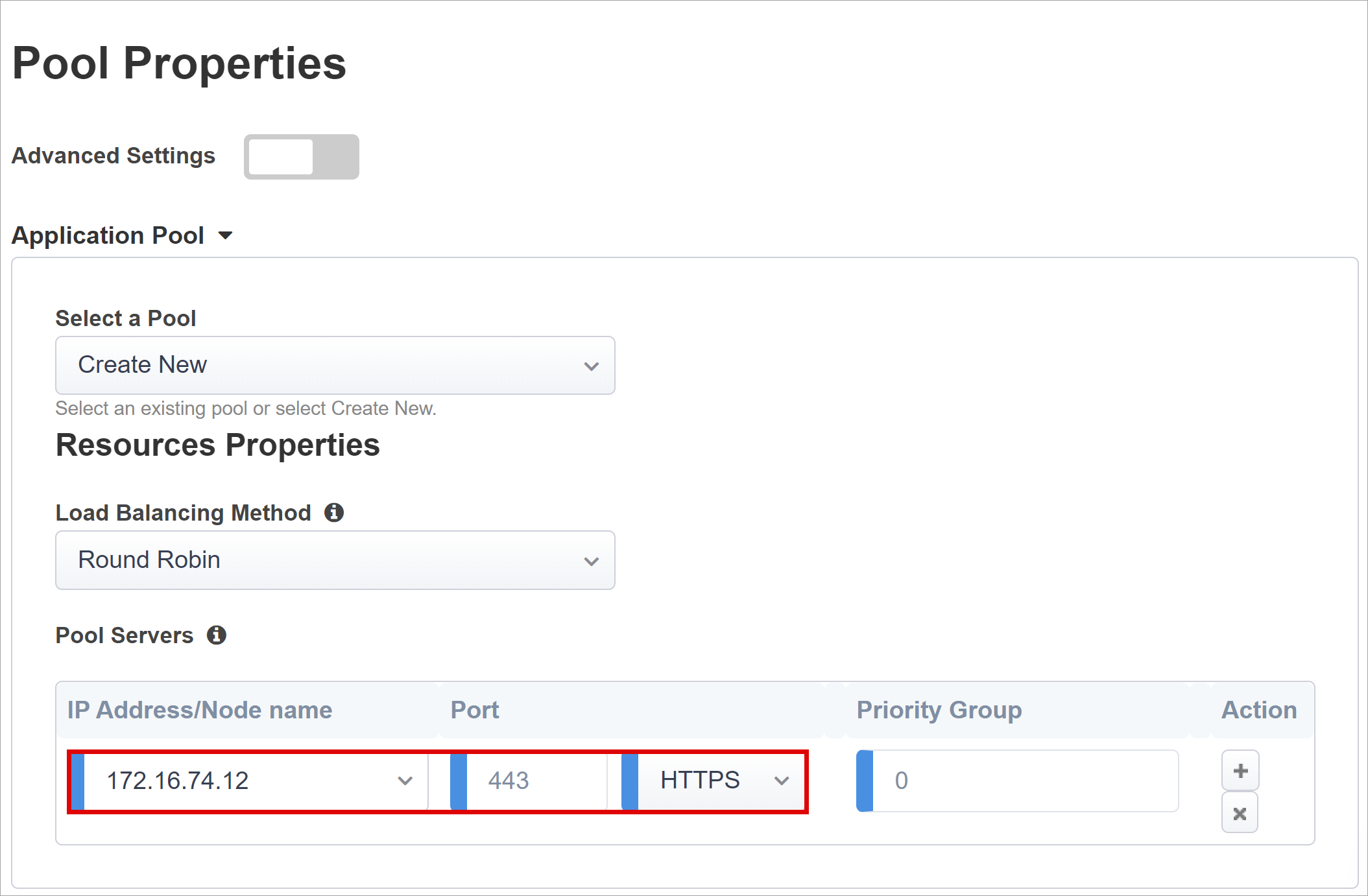

Vlastnosti fondu

Karta Fond aplikací má služby za big-IP adresou reprezentovanou jako fond s jedním nebo více aplikačními servery.

Vyberte fond, vyberte Vytvořit nový nebo vyberte jiný.

V případě metody vyrovnávání zatížení vyberte Kruhové dotazování.

Pro servery fondů vyberte uzel nebo vyberte IP adresu a port pro server, který je hostitelem aplikace založené na hlavičce.

Poznámka:

Back-endová aplikace Microsoftu je na portu HTTP 80. Pokud vyberete HTTPS, použijte 443.

Hlavičky jednotného přihlašování a HTTP

S jednotným přihlašováním uživatelé přistupující k publikovaným službám BIG-IP bez zadávání přihlašovacích údajů. Průvodce snadného tlačítka podporuje autorizační hlavičky Kerberos, OAuth Bearer a HTTP pro jednotné přihlašování.

U hlaviček jednotného přihlašování a HTTP v záhlaví jednotného přihlašování v části Hlavičky záhlaví vyberte vložit.

Jako název hlavičky použijte hlavní název.

Jako hodnotu hlavičky použijte %{session.saml.last.identity}.

V části Operace záhlaví vyberte vložit.

Jako název hlavičky použijte employeeid.

Pro hodnotu záhlaví použijte %{session.saml.last.attr.name.employeeid}.

Poznámka:

Proměnné relace APM ve složených závorkách rozlišují malá a velká písmena. Nekonzistence způsobují selhání mapování atributů.

Správa relací

Nastavení správy relací BIG-IP použijte k definování podmínek pro ukončení uživatelských relací nebo pokračování.

Další informace najdete v tématu support.f5.com pro K18390492: Zabezpečení | Průvodce provozem APM pro BIG-IP

Jednotné odhlášení (SLO) zajišťuje ukončení relací ZPROSTŘEDKOVATELE identity, BIG-IP a uživatelských agentů, když se uživatelé odhlásí. Když snadné tlačítko vytvoří instanci aplikace SAML ve vašem tenantovi Microsoft Entra, naplní adresu URL odhlášení koncovým bodem APM SLO. Odhlášení iniciované adresou IDP z Moje aplikace ukončí relace BIG-IP a klienta.

Další informace: viz Moje aplikace

Federační metadata SAML pro publikovanou aplikaci se naimportují z vašeho tenanta. Import poskytuje APM koncový bod pro odhlášení SAML pro ID Microsoft Entra. Tato akce zajišťuje, že odhlášení iniciované aktualizací SP ukončí klienta a relace Microsoft Entra. Ujistěte se, že APM ví, kdy se uživatel odhlásí.

Pokud webový portál BIG-IP přistupuje k publikovaným aplikacím, pak th eAPM zpracuje odhlášení, aby volal koncový bod odhlášení Microsoft Entra. Pokud se nepoužívá portál webtopu BIG-IP, nemůžou uživatelé instruovat APM, aby se odhlasil. Pokud se uživatelé z aplikace odhlásí, big-IP adresa je zastaralá. Proto se ujistěte, že odhlášení iniciované aktualizací SP bezpečně ukončí relace. Do tlačítka Odhlásit se z aplikace můžete přidat funkci SLO. Klienti se pak přesměrují do koncového bodu Microsoft Entra SAML nebo BIG-IP. Pokud chcete najít adresu URL koncového bodu pro odhlášení SAML pro vašeho tenanta, přejděte do > registrace aplikací.

Pokud nemůžete aplikaci změnit, povolte big-IP, aby naslouchala volání odhlasování aplikace a aktivovala SLO.

Další informace:

- Odhlašovací protokol PeopleSoftu

- Přejděte na support.f5.com pro:

- K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- K12056: Přehled možnosti Zahrnout identifikátor URI odhlášení

Nasadit

Nasazení poskytuje rozpis konfigurací.

- Pokud chcete potvrdit nastavení, vyberte Nasadit.

- Ověřte aplikaci v seznamu tenantů podnikových aplikací.

- Aplikace je publikovaná a přístupná prostřednictvím SHA, s její adresou URL nebo na portálech aplikací Microsoftu.

Test

- V prohlížeči se připojte k externí adrese URL aplikace nebo vyberte ikonu aplikace na Moje aplikace.

- Ověřte se v Microsoft Entra ID.

- K přesměrování dojde k virtuálnímu serveru BIG-IP pro aplikaci a přihlášení pomocí jednotného přihlašování.

Následující snímek obrazovky se vloží výstup hlaviček z aplikace založené na hlavičce.

Poznámka:

Můžete zablokovat přímý přístup k aplikaci, čímž vynucujete cestu prostřednictvím big-IP adresy.

Pokročilé nasazení

V některých scénářích chybí šablony konfigurace s asistencí flexibilitu.

Další informace: Kurz: Konfigurace Správce zásad přístupu F5 BIG-IP pro jednotné přihlašování založené na hlavičce

V BIG-IP můžete zakázat režim striktní správy konfigurace s asistencí. Potom ručně změňte konfigurace, ale většina konfigurací je automatizovaná pomocí šablon průvodce.

Pokud chcete zakázat striktní režim, přejděte na > s asistencí pro Access.

Na řádku konfigurace aplikace vyberte ikonu visacího zámku .

Objekty BIG-IP přidružené k publikované instanci aplikace jsou odemknuté pro správu. Změny v průvodci už nejsou možné.

Poznámka:

Pokud znovu povolíte striktní režim a nasadíte konfiguraci, akce přepíše nastavení, která nejsou v konfiguraci s asistencí. Pro produkční služby doporučujeme pokročilou konfiguraci.

Řešení problému

Při řešení potíží využijte následující doprovodné materiály.

Úroveň podrobností protokolu

Protokoly BIG-IP pomáhají izolovat problémy s připojením, jednotným přihlašováním, zásadami nebo chybně nakonfigurovanými mapováními proměnných. Pokud chcete řešit potíže, zvyšte úroveň podrobností protokolu.

- Přejděte na > zásad přístupu.

- Vyberte protokoly událostí.

- Vyberte Nastavení.

- Výběr řádku publikované aplikace

- Vyberte položku Upravit.

- Vyberte Přístup k systémovým protokolům.

- V seznamu jednotného přihlašování vyberte Ladit.

- Vyberte OK.

- Reprodukujte problém.

- Zkontrolujte protokoly.

Poznámka:

Po dokončení tuto funkci vraťte. Podrobný režim generuje nadměrné množství dat.

Chybová zpráva BIG-IP

Pokud se po předběžném ověření Microsoft Entra zobrazí chybová zpráva BIG-IP, může problém souviset s jednotným přihlašováním Microsoft Entra ID-to-BIG-IP.

- Přejděte na > zásad přístupu.

- Vyberte sestavy Accessu.

- Spusťte sestavu za poslední hodinu.

- Projděte si protokoly, kde najdete nápovědu.

Pomocí odkazu Zobrazit proměnné relace pro relaci můžete zjistit, jestli APM obdrží očekávané deklarace identity Microsoft Entra.

Žádná chybová zpráva BIG-IP

Pokud se nezobrazí žádná chybová zpráva BIG-IP, problém může souviset s back-endovým požadavkem nebo jednotným přihlašováním typu BIG-IP-to-application.

- Přejděte na > zásad přístupu.

- Vyberte aktivní relace.

- Vyberte odkaz aktivní relace.

Odkaz Zobrazit proměnné vám pomůže určit problémy s jednotným přihlašováním, zejména pokud APM big-IP nezískute správné atributy.

Další informace:

- Konfigurace vzdáleného ověřování LDAP pro Active Directory

- Přejít na techdocs.f5.com pro ruční kapitolu: Dotaz LDAP