Adaptivní životnost relace podmíněného přístupu

Ve složitých nasazeních můžou mít organizace potřebu omezit relace ověřování. Mezi scénáře můžou patřit:

- Přístup k prostředkům z nespravovaného nebo sdíleného zařízení

- Přístup k citlivým informacím z externí sítě

- Uživatelé s vysokým dopadem

- Důležité obchodní aplikace

Podmíněný přístup poskytuje adaptivní řízení zásad životnosti relace, které umožňují vytvářet zásady zaměřené na konkrétní případy použití ve vaší organizaci, aniž by to ovlivnilo všechny uživatele.

Než se podíváme na podrobnosti o konfiguraci zásad, pojďme se podívat na výchozí konfiguraci.

Frekvence přihlašování uživatelů

Frekvence přihlašování definuje časové období, po jehož uplynutí se uživateli při pokusu o přístup k prostředku zobrazí výzva k opětovnému přihlášení.

Jako výchozí frekvence přihlašování uživatelů v Microsoft Entra ID je nakonfigurované 90denní posuvné okno. Žádost uživatelů o přihlašovací údaje často vypadá jako rozumná věc, ale může to zastřelit: uživatelé, kteří jsou natrénovaní k zadání svých přihlašovacích údajů, aniž by si mysleli, že je neúmyslně poskytnou škodlivé výzvě k přihlašovacím údajům.

Může to znít alarmující, že nechcete, aby se uživatel přihlásil zpět, ve skutečnosti by jakékoli porušení zásad IT zrušilo relaci. Mezi příklady patří (ale neomezuje se) změna hesla, zařízení nedodržující předpisy nebo zakázání účtu. Relace uživatelů můžete také explicitně odvolat pomocí Microsoft Graph PowerShellu. Výchozí konfigurace ID Microsoft Entra se zobrazí tak, že uživatelům nepožádejte, aby zadali přihlašovací údaje, pokud se stav zabezpečení relací nezměnil.

Nastavení frekvence přihlašování funguje s aplikacemi, které implementují protokoly OAuth2 nebo OIDC podle standardů. Většina nativních aplikací Microsoftu pro Windows, Mac a Mobile, včetně následujících webových aplikací, splňují nastavení.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- portál Správa Microsoftu 365

- Exchange Online

- SharePoint a OneDrive

- Webový klient Teams

- Dynamics CRM Online

- portál Azure

Frekvence přihlašování (SIF) funguje s aplikacemi a aplikacemi SAML třetích stran, které implementují protokoly OAuth2 nebo OIDC, pokud nezahazují vlastní soubory cookie a jsou pravidelně přesměrovány zpět na ID Microsoft Entra pro ověřování.

Frekvence přihlašování uživatelů a vícefaktorové ověřování

Frekvence přihlášení se dříve použila pouze u prvního ověření faktoru na zařízeních, která byla připojena k Microsoft Entra, hybridnímu připojení Microsoft Entra a zaregistrovaným Microsoft Entra. Pro naše zákazníky nebylo snadné vynutit vícefaktorové ověřování na těchto zařízeních. Na základě zpětné vazby zákazníků platí také frekvence přihlašování pro vícefaktorové ověřování.

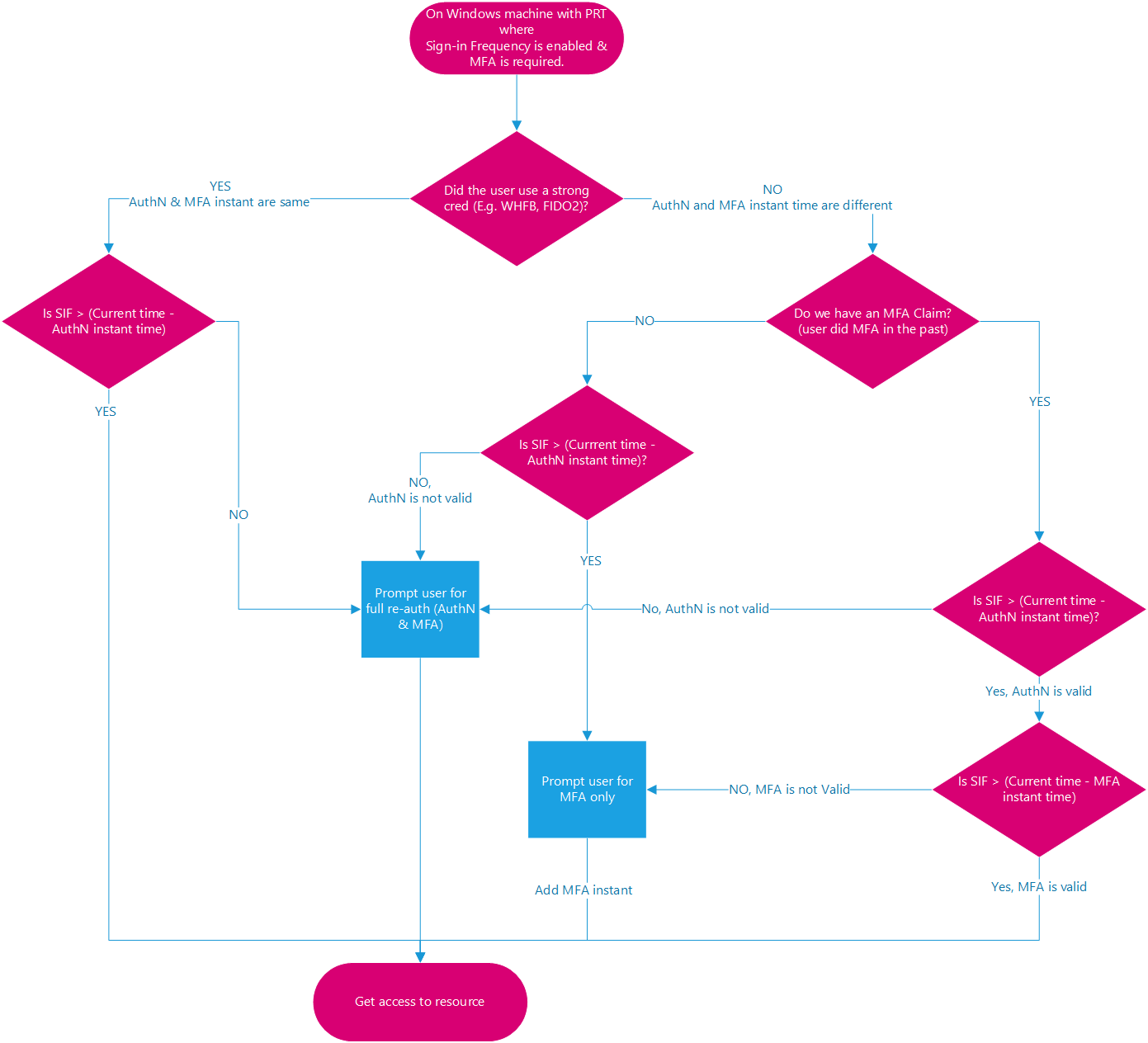

Frekvence přihlašování uživatelů a identit zařízení

Na zařízeních připojených k Microsoft Entra a hybridně připojených k Microsoft Entra: Odemknutí zařízení NEBO přihlášení každé 4 hodiny interaktivně aktualizuje primární obnovovací token (PRT). Časové razítko poslední aktualizace zaznamenané pro PRT ve srovnání s aktuálním časovým razítkem musí být v rámci časového razítka přiděleno v zásadách SIF, aby PRT uspokojilo SIF a udělilo přístup k PRT, která má existující deklaraci vícefaktorového ověřování. Na registrovaných zařízeních Microsoft Entra by odemknutí a přihlášení neuspokojilo zásady SIF, protože uživatel nemá přístup k registrovanému zařízení Microsoft Entra prostřednictvím účtu Microsoft Entra. Modul plug-in Microsoft Entra WAM však může aktualizovat PRT během nativního ověřování aplikací pomocí WAM.

Poznámka:

Časové razítko zachycené z přihlášení uživatele nemusí být nutně stejné jako poslední zaznamenané časové razítko aktualizace PRT kvůli 4hodinovému cyklu aktualizace. Případ, kdy je stejný, je, když vypršela platnost žádosti o přijetí změn a uživatel se přihlásí po dobu 4 hodin. V následujících příkladech předpokládejme, že je zásada SIF nastavená na 1 hodinu a PRT se aktualizuje v 00:00.

Příklad 1: Pokud budete pokračovat v práci na stejném dokumentu v SPO po dobu jedné hodiny

- V 00:00 se uživatel přihlásí ke svému zařízení s Windows 11 připojeným k Microsoft Entra a začne pracovat na dokumentu uloženém na SharePointu Online.

- Uživatel pokračuje v práci na stejném dokumentu na svém zařízení hodinu.

- V 01:00 se uživateli zobrazí výzva k opětovnému přihlášení. Tato výzva vychází z požadavku na četnost přihlašování v zásadách podmíněného přístupu nakonfigurovaných správcem.

Příklad 2: Když pozastavíte práci s úlohou na pozadí spuštěnou v prohlížeči, po uplynutí času zásad SIF znovu interagujte.

- V 00:00 se uživatel přihlásí ke svému zařízení s Windows 11 připojeným k Microsoft Entra a začne nahrávat dokument do SharePointu Online.

- V 00:10 se uživatel dostane nahoru a vezme přerušení uzamčení zařízení. Nahrávání na pozadí pokračuje v SharePointu Online.

- V 02:45 se uživatel vrátí ze své přestávky a odemkne zařízení. Nahrávání na pozadí ukazuje dokončení.

- V 02:45 se uživateli při opětovné interakci zobrazí výzva k přihlášení. Tato výzva je založená na požadavku na frekvenci přihlašování v zásadách podmíněného přístupu nakonfigurovaných správcem od posledního přihlášení v 00:00.

Pokud je klientská aplikace (v podrobnostech o aktivitě) prohlížeč, odložíme vynucení četnosti událostí/zásad na službách na pozadí až do další interakce uživatele. U důvěrných klientů se odloží vynucení frekvence přihlašování u neinteraktivních přihlášení až do dalšího interaktivního přihlášení.

Příklad 3: Se čtyřhodinovým cyklem aktualizace primárního obnovovacího tokenu odemčení

Scénář 1 – Vrácení uživatele v rámci cyklu

- V 00:00 se uživatel přihlásí ke svému zařízení s Windows 11 připojeným k Microsoft Entra a začne pracovat na dokumentu uloženém na SharePointu Online.

- V 00:30 se uživatel dostane nahoru a vezme přerušení uzamčení zařízení.

- V 00:45 se uživatel vrátí ze své přestávky a odemkne zařízení.

- V 01:00 se uživateli zobrazí výzva k opětovnému přihlášení. Tato výzva vychází z požadavku na frekvenci přihlašování v zásadách podmíněného přístupu nakonfigurovaných správcem 1 hodinu po počátečním přihlášení.

Scénář 2 – Uživatel vrátí vnější cyklus

- V 00:00 se uživatel přihlásí ke svému zařízení s Windows 11 připojeným k Microsoft Entra a začne pracovat na dokumentu uloženém na SharePointu Online.

- V 00:30 se uživatel dostane nahoru a vezme přerušení uzamčení zařízení.

- V 04:45 se uživatel vrátí ze své přestávky a odemkne zařízení.

- V 05:45 se uživateli zobrazí výzva k opětovnému přihlášení. Tato výzva vychází z požadavku na četnost přihlašování v zásadách podmíněného přístupu nakonfigurovaných správcem. Nyní je to 1 hodina po aktualizaci žádosti o přijetí změn v 04:45 a více než 4 hodiny od počátečního přihlášení v 00:00.

Vyžadovat opakované ověření pokaždé

Existují scénáře, kdy zákazníci můžou chtít vyžadovat nové ověřování, pokaždé, když uživatel provede konkrétní akce, jako jsou:

- Přístup k citlivým aplikacím

- Zabezpečení prostředků za poskytovateli SÍTĚ VPN nebo sítě jako služby (NaaS).

- Zabezpečení zvýšení oprávnění privilegovaných rolí v PIM

- Ochrana přihlašování uživatelů k počítačům Azure Virtual Desktop

- Ochrana rizikových uživatelů a rizikových přihlášení identifikovaných službou Microsoft Entra ID Protection

- Zabezpečení citlivých akcí uživatelů, jako je registrace Microsoft Intune

Frekvence přihlašování nastavená na každý čas funguje nejlépe, když má prostředek logiku, kdy má klient získat nový token. Tyto prostředky přesměrují uživatele zpět na Microsoft Entra- pouze po vypršení platnosti relace.

Správci by měli omezit počet aplikací, u kterých vynucují zásady, které vyžadují, aby uživatelé pokaždé znovu provedli ověření. Při každém výběru v zásadách zabereme pět minut nerovnoměrné distribuce hodin, takže uživatele nebudeme zobrazovat častěji než jednou za pět minut. Aktivace opětovného ověření příliš často může zvýšit třecí plochy zabezpečení na bod, který uživatelům způsobí únavu vícefaktorového ověřování a otevřít dveře pokusům o útok phishing. Webové aplikace obvykle poskytují méně rušivé prostředí než jejich desktopové protějšky, pokud vyžadují opětovné ověření při každém povolení.

- Pro aplikace v zásobníku Microsoft 365 doporučujeme používat frekvenci přihlašování uživatelů na základě času, aby se zlepšilo uživatelské prostředí.

- Pro Azure Portal a Centrum pro správu Microsoft Entra doporučujeme použít frekvenci přihlášení uživatele s časovými basy nebo vyžadovat opětovné ověření při aktivaci PIM pomocí kontextu ověřování pro lepší uživatelské prostředí.

Obecně dostupné podporované scénáře:

- Vyžadovat opětovné ověření uživatele během registrace zařízení v Intune bez ohledu na aktuální stav MFA.

- Vyžadovat opětovné ověření uživatele u rizikových uživatelů s řízením udělení změn hesla.

- Vyžadovat opětovné ověření uživatele u rizikových přihlášení pomocí vyžadovat řízení udělení vícefaktorového ověřování .

Funkce verze Public Preview z února 2024 umožňují správcům vyžadovat ověření pomocí:

Když správci vyberou pokaždé, když se relace vyhodnotí, vyžaduje úplné opětovné ověření.

Trvalost relací procházení

Trvalá relace prohlížeče umožňuje uživatelům zůstat přihlášeni po zavření a opětovném otevření okna prohlížeče.

Výchozí id Microsoft Entra pro trvalost relace prohlížeče umožňuje uživatelům na osobních zařízeních zvolit, jestli se má relace zachovat, a to zobrazením výzvy Zůstat přihlášeni po úspěšném ověření. Pokud je trvalost prohlížeče nakonfigurovaná ve službě AD FS pomocí pokynů v článku nastavení jednotného přihlašování služby AD FS, dodržujeme tuto zásadu a zachováváme také relaci Microsoft Entra. Můžete také nakonfigurovat, jestli se uživatelům ve vašem tenantovi zobrazí výzva Zůstat přihlášení? změnou příslušného nastavení v podokně brandingu společnosti.

V trvalých prohlížečích zůstanou soubory cookie uložené v zařízení uživatele i po zavření prohlížeče. Tyto soubory cookie můžou mít přístup k artefaktům Microsoft Entra a tyto artefakty se dají použít až do vypršení platnosti tokenu bez ohledu na zásady podmíněného přístupu umístěné v prostředí prostředků. Ukládání tokenů do mezipaměti tedy může být v přímém porušení požadovaných zásad zabezpečení pro ověřování. I když se může zdát vhodné ukládat tokeny mimo aktuální relaci, může to způsobit ohrožení zabezpečení tím, že povolíte neoprávněný přístup k artefaktům Microsoft Entra.

Konfigurace ovládacích prvků relace ověřování

Podmíněný přístup je funkce Microsoft Entra ID P1 nebo P2 a vyžaduje licenci Premium. Pokud chcete získat další informace o podmíněném přístupu, přečtěte si téma Co je podmíněný přístup v Microsoft Entra ID?

Upozorňující

Pokud v současné době používáte funkci životnosti konfigurovatelného tokenu ve verzi Public Preview, upozorňujeme, že nepodporujeme vytváření dvou různých zásad pro stejnou kombinaci uživatele nebo aplikace: jednu s touto funkcí a druhou s konfigurovatelnou funkcí životnosti tokenu. Microsoft 30. ledna 2021 přestal podporovat funkci konfigurovatelné doby života tokenů pro obnovovací tokeny a tokeny relací a nahradil ji funkcí pro správu relací ověřování podmíněného přístupu.

Před povolením frekvence přihlašování se ujistěte, že jsou ve vašem tenantovi zakázaná další nastavení opětovného ověření. Pokud je povolené vícefaktorové ověřování na důvěryhodných zařízeních, nezapomeňte ho před použitím frekvence přihlášení zakázat, protože použití těchto dvou nastavení může vést k neočekávanému zobrazení výzvy uživatelům. Další informace o výzev k opětovnému ověření a životnosti relace najdete v článku Optimalizace výzev k opětovnému ověření a vysvětlení doby života relace pro vícefaktorové ověřování Microsoft Entra.

Další kroky

- Konfigurace životnosti relací v zásadách podmíněného přístupu

- Pokud jste připraveni nakonfigurovat zásady podmíněného přístupu pro vaše prostředí, přečtěte si článek Plánování nasazení podmíněného přístupu.