Výzvy k opětovnému ověření a životnost relace pro vícefaktorové ověřování Microsoft Entra

MICROSOFT Entra ID má více nastavení, která určují, jak často uživatelé potřebují znovu ověřit. Toto opětovné ověření může zahrnovat jenom první faktor, jako je heslo, fast IDentity Online (FIDO) nebo bez hesla Microsoft Authenticator. Nebo může vyžadovat vícefaktorové ověřování (MFA). Tato nastavení opětovného ověření můžete nakonfigurovat podle potřeby pro vaše vlastní prostředí a uživatelské prostředí, které chcete.

Jako výchozí frekvence přihlašování uživatelů v Microsoft Entra ID je nakonfigurované 90denní posuvné okno. Žádost uživatelů o přihlašovací údaje často vypadá jako rozumná věc, ale může to zase zastřelit. Pokud jsou uživatelé vytrénovaní tak, aby zadali své přihlašovací údaje bez myšlení, můžou jim neúmyslně poskytnout výzvu k zadání škodlivých přihlašovacích údajů.

Může to znít jako alarmující, že nechcete, aby se uživatel přihlásil. Jakékoli porušení zásad IT ale relaci odvolá. Mezi příklady patří změna hesla, zařízení nedodržující předpisy nebo operace pro zakázání účtu. Relace uživatelů můžete také explicitně odvolat pomocí Prostředí Microsoft Graph PowerShell.

Tento článek podrobně popisuje doporučené konfigurace a způsob fungování různých nastavení a vzájemné interakce.

Doporučená nastavení

Pokud chcete uživatelům poskytnout správnou rovnováhu zabezpečení a snadného použití tím, že je požádáte, aby se přihlásili ve správné frekvenci, doporučujeme následující konfigurace:

- Pokud máte Microsoft Entra ID P1 nebo P2:

- Povolte jednotné přihlašování (SSO) napříč aplikacemi pomocí spravovaných zařízení nebo bezproblémového jednotného přihlašování.

- Pokud se vyžaduje opětovné ověření, použijte zásady frekvence přihlášení k podmíněnému přístupu Microsoft Entra.

- Pro uživatele, kteří se přihlašují z nespravovaných zařízení nebo pro scénáře mobilních zařízení, nemusí být trvalé relace prohlížeče vhodnější. Podmíněný přístup můžete také použít k povolení trvalých relací prohlížeče pomocí zásad frekvence přihlašování. Omezte dobu trvání na odpovídající dobu na základě rizika přihlášení, kdy má uživatel s menším rizikem delší dobu trvání relace.

- Pokud máte licenci Microsoft 365 Apps nebo licenci Microsoft Entra ID Free:

- Povolte jednotné přihlašování napříč aplikacemi pomocí spravovaných zařízení nebo bezproblémového jednotného přihlašování.

- Nechte možnost Zobrazit, aby zůstala zapnutá , a navedte uživatele, aby přijali možnost Zůstat přihlášeni? Při přihlášení.

- V případě scénářů mobilních zařízení se ujistěte, že vaši uživatelé používají aplikaci Microsoft Authenticator. Tato aplikace je zprostředkovatelem jiných federovaných aplikací Microsoft Entra ID a snižuje výzvy k ověření na zařízení.

Náš výzkum ukazuje, že tato nastavení jsou pro většinu tenantů správná. Některé kombinace těchto nastavení, například Zapamatovat vícefaktorové ověřování a možnost Zobrazit, aby zůstaly přihlášené, můžou vést k příliš častou výzvě k ověření uživatelů. Běžné výzvy k opětovnému ověření jsou pro produktivitu uživatelů špatné a můžou uživatelům usnadnit útoky.

Konfigurace nastavení pro dobu života relace Microsoft Entra

Pokud chcete optimalizovat frekvenci výzev k ověřování pro vaše uživatele, můžete nakonfigurovat nastavení pro dobu života relace Microsoft Entra. Seznamte se s potřebami vaší firmy a uživatelů a nakonfigurujte nastavení, která poskytují nejlepší rovnováhu pro vaše prostředí.

Zásady životnosti relace

Bez nastavení doby života relace nemá relace prohlížeče žádné trvalé soubory cookie. Při každém zavření a otevření prohlížeče se uživatelům zobrazí výzva k opětovnému ověření. V klientech Office je výchozí časové období 90 dnů. Pokud uživatel resetuje heslo nebo je relace neaktivní po dobu delší než 90 dnů, musí se uživatel znovu přihlásit s požadovanými prvními a druhými faktory.

Na zařízení, které nemá identitu v Microsoft Entra ID, se může zobrazit několik výzev vícefaktorového ověřování. Výsledkem více výzev je, že každá aplikace má vlastní obnovovací token OAuth, který není sdílený s jinými klientskými aplikacemi. V tomto scénáři se vícenásobně zobrazí výzva vícefaktorového ověřování, protože každá aplikace žádá o ověření pomocí vícefaktorového ověřování obnovovací token OAuth.

V Microsoft Entra ID, nejvíce omezující zásady pro dobu života relace určuje, kdy uživatel potřebuje znovu provést ověření. Představte si scénář, ve kterém povolíte obě tato nastavení:

- Zobrazit možnost zůstat přihlášená, která používá trvalý soubor cookie prohlížeče

- Pamatovat vícefaktorové ověřování s hodnotou 14 dnů

V tomto příkladu musí uživatel znovu provést ověření každých 14 dnů. Toto chování se řídí nejvíce omezujícími zásadami, i když možnost Zobrazit, aby zůstala přihlášená sama, by nepožadovala, aby uživatel v prohlížeči znovu provedl ověření.

Spravovaná zařízení

Zařízení připojená k Microsoft Entra ID prostřednictvím připojení Microsoft Entra nebo hybridního připojení Microsoft Entra obdrží primární obnovovací token (PRT), který bude používat jednotné přihlašování napříč aplikacemi.

Tato žádost PRT umožňuje uživateli přihlásit se jednou na zařízení a umožní it pracovníkům zajistit, aby zařízení splňovalo standardy zabezpečení a dodržování předpisů. Pokud potřebujete požádat uživatele, aby se v některých aplikacích nebo scénářích přihlásil častěji na připojeném zařízení, můžete použít zásady frekvence přihlášení k podmíněnému přístupu.

Možnost zůstat přihlášená

Když uživatel vybere možnost Ano u možnosti Zůstat přihlášeni? Při přihlašování nastaví výběr trvalý soubor cookie v prohlížeči. Tento trvalý soubor cookie si pamatuje první i druhý faktor a vztahuje se pouze na žádosti o ověření v prohlížeči.

Pokud máte licenci Microsoft Entra ID P1 nebo P2, doporučujeme použít zásady podmíněného přístupu pro relaci trvalého prohlížeče. Tato zásada přepíše možnost Zobrazit, aby zůstala přihlášená , a poskytuje vylepšené uživatelské prostředí. Pokud nemáte licenci Microsoft Entra ID P1 nebo P2, doporučujeme uživatelům povolit možnost Zobrazit, aby zůstala přihlášená .

Další informace o konfiguraci možnosti, aby uživatelé zůstali přihlášení, najdete v tématu Správa výzvy Zůstat přihlášeni.

Možnost pamatovat si vícefaktorové ověřování

Nastavení pamatovat vícefaktorové ověřování umožňuje nakonfigurovat hodnotu 1 až 365 dnů. Nastaví v prohlížeči trvalý soubor cookie, když uživatel při přihlášení vybere možnost Nepožádejte se znovu o X dní .

I když toto nastavení snižuje počet ověřování ve webových aplikacích, zvyšuje počet ověřování pro moderní klienty ověřování, jako jsou klienti Office. Tito klienti se obvykle zobrazí pouze po resetování hesla nebo nečinnosti 90 dnů. Nastavení této hodnoty na méně než 90 dnů ale zkracuje výchozí výzvy vícefaktorového ověřování pro klienty Office a zvyšuje frekvenci opakovaného ověření. Pokud toto nastavení použijete v kombinaci s možností Zobrazit, aby zůstali přihlášení nebo zásady podmíněného přístupu, může se zvýšit počet žádostí o ověření.

Pokud používáte možnost Pamatovat si vícefaktorové ověřování a máte licenci Microsoft Entra ID P1 nebo P2, zvažte migraci těchto nastavení na frekvenci přihlášení k podmíněnému přístupu. V opačném případě zvažte použití možnosti Zobrazit, pokud chcete zůstat přihlášeni .

Další informace najdete v tématu Pamatovat si vícefaktorové ověřování.

Správa relací ověřování pomocí podmíněného přístupu

Správce může pomocí zásad frekvence přihlašování zvolit frekvenci přihlášení, která platí pro první i druhý faktor v klientovi i prohlížeči. Tato nastavení doporučujeme používat společně se spravovanými zařízeními ve scénářích, ve kterých potřebujete omezit relace ověřování. Například může být potřeba omezit relaci ověřování pro důležité obchodní aplikace.

Relace trvalého prohlížeče umožňuje uživatelům zůstat přihlášeni po zavření a opětovném otevření okna prohlížeče. Podobně jako možnost Zobrazit zůstane přihlášené , nastaví v prohlížeči trvalý soubor cookie. Vzhledem k tomu, že ho správce nakonfiguruje, nevyžaduje, aby uživatel vybral možnost Ano v možnosti Zůstat přihlášeni? Tímto způsobem poskytuje lepší uživatelské prostředí. Pokud možnost Zobrazit použijete k tomu, abyste zůstali přihlášeni , doporučujeme místo toho povolit zásady relace trvalých prohlížečů .

Další informace najdete v tématu Konfigurace zásad životnosti adaptivní relace.

Konfigurovatelné životnosti tokenů

Nastavení konfigurovatelných životností tokenů umožňuje konfiguraci životnosti tokenu, který vydává ID Microsoft Entra. Správa relací ověřování pomocí podmíněného přístupu nahrazuje tuto zásadu. Pokud teď používáte konfigurovatelné životnosti tokenů , doporučujeme spustit migraci do zásad podmíněného přístupu.

Kontrola konfigurace tenanta

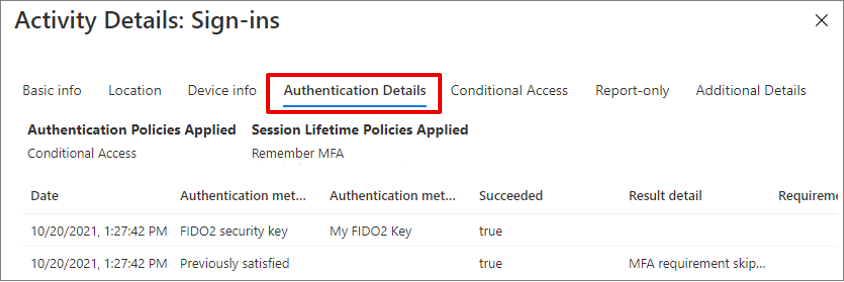

Teď, když rozumíte tomu, jak fungují různá nastavení a doporučená konfigurace, je čas zkontrolovat tenanty. Můžete začít tím, že se podíváte na protokoly přihlašování, abyste pochopili, které zásady životnosti relace se použily při přihlašování.

V rámci každého přihlášení přejděte na kartu Podrobnosti o ověřování a prozkoumejte použité zásady životnosti relace. Další informace najdete v tématu Informace o podrobnostech aktivit protokolu přihlašování.

Pokud chcete nakonfigurovat nebo zkontrolovat možnost Zobrazit, aby zůstala přihlášená :

- Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

- Přejděte na Branding společnosti Identity>. Pak pro každé národní prostředí vyberte Zobrazit možnost Zůstat přihlášeni.

- Vyberte Ano a pak vyberte Uložit.

Pamatovat si nastavení vícefaktorového ověřování na důvěryhodných zařízeních:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

- Přejděte na Vícefaktorové ověřování ochrany>.

- V části Konfigurovat vyberte Další cloudová nastavení vícefaktorového ověřování.

- V podokně Nastavení vícefaktorové služby se posuňte do části Pamatovat nastavení vícefaktorového ověřování a zaškrtněte políčko.

Konfigurace zásad podmíněného přístupu pro četnost přihlašování a trvalé relace prohlížeče:

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte k podmíněnému přístupu k ochraně>.

- Nakonfigurujte zásadu pomocí možností pro správu relací, které tento článek doporučuje.

Pokud chcete zkontrolovat životnost tokenů, použijte Microsoft Graph PowerShell k dotazování na všechny zásady Microsoft Entra. Zakažte všechny zásady, které máte na místě.

Pokud je ve vašem tenantovi povolené více než jedno nastavení, doporučujeme aktualizovat nastavení na základě dostupných licencí. Pokud máte například licenci Microsoft Entra ID P1 nebo P2, měli byste použít pouze zásady podmíněného přístupu frekvence přihlášení a trvalé relace prohlížeče. Pokud máte licenci Microsoft 365 Apps nebo licenci Microsoft Entra ID Free, měli byste použít možnost Zobrazit a zůstat přihlášeni ke konfiguraci.

Pokud jste povolili konfigurovatelné životnosti tokenů, mějte na paměti, že tato funkce se brzy odebere. Naplánujte migraci na zásady podmíněného přístupu.

Následující tabulka shrnuje doporučení na základě licencí:

| Kategorie | Aplikace Microsoft 365 nebo Microsoft Entra ID Free | Microsoft Entra ID P1 nebo P2 |

|---|---|---|

| Jednotné přihlašování | Připojení k Microsoft Entra nebo hybridní připojení Microsoft Entra nebo bezproblémové jednotné přihlašování pro nespravovaná zařízení | Microsoft Entra join or Microsoft Entra hybrid join |

| Nastavení opětovného ověření | Zobrazit možnost zůstat přihlášená | Zásady podmíněného přístupu pro četnost přihlašování a trvalé relace prohlížeče |