Povolení kontroly sítě kompatibilní s podmíněným přístupem

Organizace, které používají podmíněný přístup spolu s globálním zabezpečeným přístupem, můžou zabránit škodlivému přístupu k aplikacím Microsoftu, aplikacím SaaS třetích stran a soukromým podnikovým aplikacím (LoB) s využitím více podmínek, které poskytují hloubkovou ochranu. Tyto podmínky můžou zahrnovat dodržování předpisů zařízením, umístění a další informace o ochraně před identitou uživatele nebo krádeží tokenů. Globální zabezpečený přístup představuje koncept kompatibilní sítě v rámci podmíněného přístupu Microsoft Entra ID. Tato kontrola sítě vyhovující předpisům zajišťuje, že se uživatelé připojují přes službu Globální zabezpečený přístup pro konkrétního tenanta a dodržují zásady zabezpečení vynucené správci.

Globální klient zabezpečeného přístupu nainstalovaný na zařízeních nebo uživatelích za nakonfigurovanými vzdálenými sítěmi umožňuje správcům zabezpečit prostředky za kompatibilní sítí pomocí pokročilých řízení podmíněného přístupu. Tato síťová funkce vyhovující předpisům usnadňuje správcům správu zásad přístupu, aniž by museli udržovat seznam výchozích IP adres. Tím se odebere požadavek na přenosy vlasů prostřednictvím sítě VPN organizace.

Dodržování předpisů vynucování kontroly sítě

Dodržování předpisů vynucování sítě snižuje riziko krádeže a přehrání tokenů. Dodržování předpisů vynucování sítě probíhá v rovině ověřování (obecně dostupné) a v rovině dat (Preview). Vynucování roviny ověřování provádí ID Microsoft Entra v době ověřování uživatele. Pokud nežádoucí osoba ukradla token relace a pokusí se ho přehrát ze zařízení, které není připojené k síti kompatibilní s vaší organizací (například žádost o přístupový token s odcizeným obnovovacím tokenem), Entra ID okamžitě žádost odepře a další přístup se zablokuje. Vynucování roviny dat funguje se službami, které podporují průběžné vyhodnocování přístupu (CAE) – v současné době pouze SharePoint Online. U aplikací, které podporují CAE, budou odcizené přístupové tokeny, které se přehrají mimo síť kompatibilní s vaším tenantem, zamítnuty aplikací téměř v reálném čase. Bez CAE bude odcizený přístupový token trvat až do plné životnosti (výchozích 60 až 90 minut).

Tato kontrola sítě dodržující předpisy je specifická pro každého tenanta.

- Pomocí této kontroly můžete zajistit, aby k vašim prostředkům nemohly přistupovat jiné organizace, které používají globální služby zabezpečeného přístupu Microsoftu.

- Contoso může například chránit své služby, jako je Exchange Online a SharePoint Online, za kontrolou sítě dodržující předpisy, aby k těmto prostředkům měli přístup jenom uživatelé společnosti Contoso.

- Pokud jiná organizace, jako je Fabrikam, používala kompatibilní kontrolu sítě, neprošla by kontrolou sítě vyhovující předpisům společnosti Contoso.

Kompatibilní síť se liší od IPv4, IPv6 nebo geografických umístění , která můžete nakonfigurovat v Microsoft Entra. Správci nemusí kontrolovat a udržovat kompatibilní síťové IP adresy a rozsahy, posílit stav zabezpečení a minimalizovat průběžnou administrativní režii.

Požadavky

- Správci, kteří pracují s funkcemi globálního zabezpečeného přístupu , musí mít v závislosti na úlohách, které provádějí, jedno nebo více následujících přiřazení rolí.

- Role globálního správce zabezpečeného přístupu pro správu funkcí globálního zabezpečeného přístupu.

- Správce podmíněného přístupu pro vytváření a interakci se zásadami podmíněného přístupu a pojmenovanými umístěními

- Produkt vyžaduje licencování. Podrobnosti najdete v části Licencování globálního zabezpečeného přístupu. V případě potřeby si můžete koupit licence nebo získat zkušební licence.

Známá omezení

Tato funkce má jedno nebo více známých omezení. Podrobnější informace o známých problémech a omezeních této funkce najdete v tématu Známá omezení globálního zabezpečení přístupu.

Povolení globálního zabezpečeného přístupu pro podmíněný přístup

Pokud chcete povolit požadované nastavení, aby se povolila kontrola vyhovující sítě, musí správce provést následující kroky.

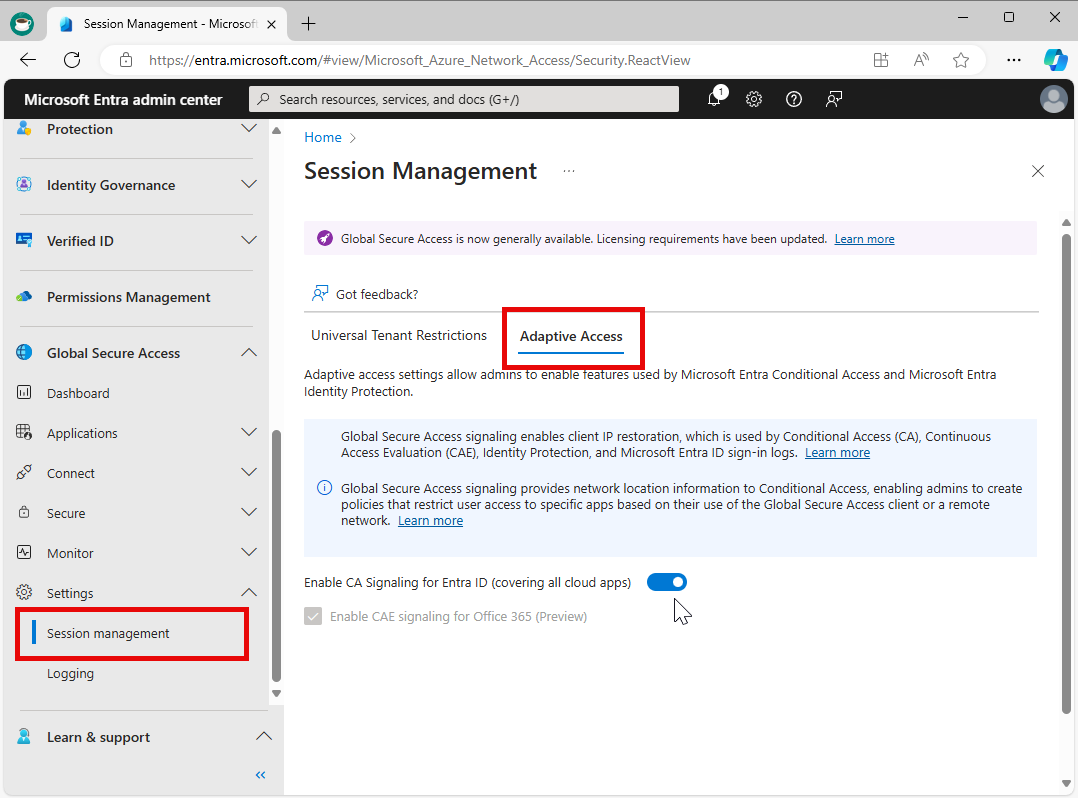

- Přihlaste se do Centra pro správu Microsoft Entra jako globální správce zabezpečeného přístupu.

- Přejděte do globální správy relací nastavení>s adaptivním přístupem.

- Výběrem přepínače povolte signalizaci certifikační autority pro ID Entra (pokrývající všechny cloudové aplikace). Tím se automaticky povolí signalizace CAE pro Office 365 (Preview).

- Přejděte k pojmenovaným umístěním> podmíněného přístupu ochrany.>

- Ověřte, že máte umístění s názvem Všechna vyhovující síťová umístění s typem umístění Přístup k síti. Organizace můžou volitelně označit toto umístění jako důvěryhodné.

Upozornění

Pokud má vaše organizace aktivní zásady podmíněného přístupu na základě kontroly kompatibilní sítě a zakážete globální signalizaci zabezpečeného přístupu v podmíněném přístupu, můžete neúmyslně zablokovat přístup k prostředkům cílovým koncovým uživatelům. Pokud tuto funkci musíte zakázat, nejprve odstraňte všechny odpovídající zásady podmíněného přístupu.

Ochrana prostředků za sítí dodržující předpisy

Zásady podmíněného přístupu v síti se dají použít k ochraně aplikací Microsoftu a třetích stran. Typická zásada bude mít udělení bloku pro všechna síťová umístění s výjimkou vyhovující sítě. Následující příklad ukazuje kroky konfigurace tohoto typu zásad:

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte k podmíněnému přístupu k>.

- Vyberte Vytvořit novou zásadu.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Zahrnout vyberte Možnost Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup nebo prolomení účtů ve vaší organizaci.

- V části Cílové prostředky>Zahrnout a vyberte Všechny prostředky (dříve Všechny cloudové aplikace).

- Pokud vaše organizace registruuje zařízení do Microsoft Intune, doporučuje se vyloučit aplikace registrace Microsoft Intune a Microsoft Intune ze zásad podmíněného přístupu, aby nedocházelo k cyklický závislost.

- V části Síť.

- Nastavte možnost Konfigurovat na hodnotu Ano.

- V části Zahrnout vyberte Libovolné umístění.

- V části Vyloučit vyberte umístění Všech kompatibilních síťových umístění .

- V části Řízení přístupu:

- Udělte, vyberte Blokovat přístup a vyberte Vybrat.

- Potvrďte nastavení a nastavte Povolit zásadu na Zapnuto.

- Výběrem tlačítka Vytvořit vytvořte zásadu.

Poznámka:

Použijte globální zabezpečený přístup spolu se zásadami podmíněného přístupu, které vyžadují síť vyhovující předpisům pro všechny prostředky.

Globální prostředky zabezpečeného přístupu jsou automaticky vyloučeny ze zásad podmíněného přístupu, pokud je v zásadách povolená kompatibilní síť . Nevyžaduje se žádné explicitní vyloučení prostředků. Tato automatická vyloučení jsou nutná, aby se zajistilo, že globální klient zabezpečeného přístupu nemá blokovaný přístup k požadovaným prostředkům. Mezi prostředky, které jsou potřeba globálního zabezpečeného přístupu, patří:

- Globální profily zabezpečeného přístupu

- Global Secure Access Policy Service (interní služba)

Události přihlášení pro ověřování vyloučených prostředků globálního zabezpečeného přístupu se zobrazí v protokolech přihlašování k Microsoft Entra ID jako:

- Internetové prostředky s globálním zabezpečeným přístupem

- Aplikace Microsoftu s globálním zabezpečeným přístupem

- Všechny privátní prostředky s globálním zabezpečeným přístupem

- Služba zásad ZTNA

Vyloučení uživatelů

Zásady podmíněného přístupu jsou výkonné nástroje, doporučujeme z vašich zásad vyloučit následující účty:

-

Nouzový přístup nebo prolomení účtů, které brání uzamčení kvůli chybné konfiguraci zásad. V nepravděpodobném scénáři jsou všichni správci uzamčeni, váš účet pro správu tísňového volání se dá použít k přihlášení a provedení kroků pro obnovení přístupu.

- Další informace najdete v článku Správa účtů pro nouzový přístup v Microsoft Entra ID.

-

Účty služeb a instanční objekty, jako je účet synchronizace Microsoft Entra Connect. Účty služby jsou neinteraktivní účty, které nejsou vázané na konkrétního uživatele. Obvykle je používají back-endové služby, které umožňují programový přístup k aplikacím, ale používají se také k přihlášení do systémů pro účely správy. Volání instančních objektů nebudou blokovaná zásadami podmíněného přístupu vymezenými pro uživatele. Pomocí podmíněného přístupu pro identity úloh definujte zásady, které cílí na instanční objekty.

- Pokud má vaše organizace tyto účty používané ve skriptech nebo kódu, zvažte jejich nahrazení spravovanými identitami.

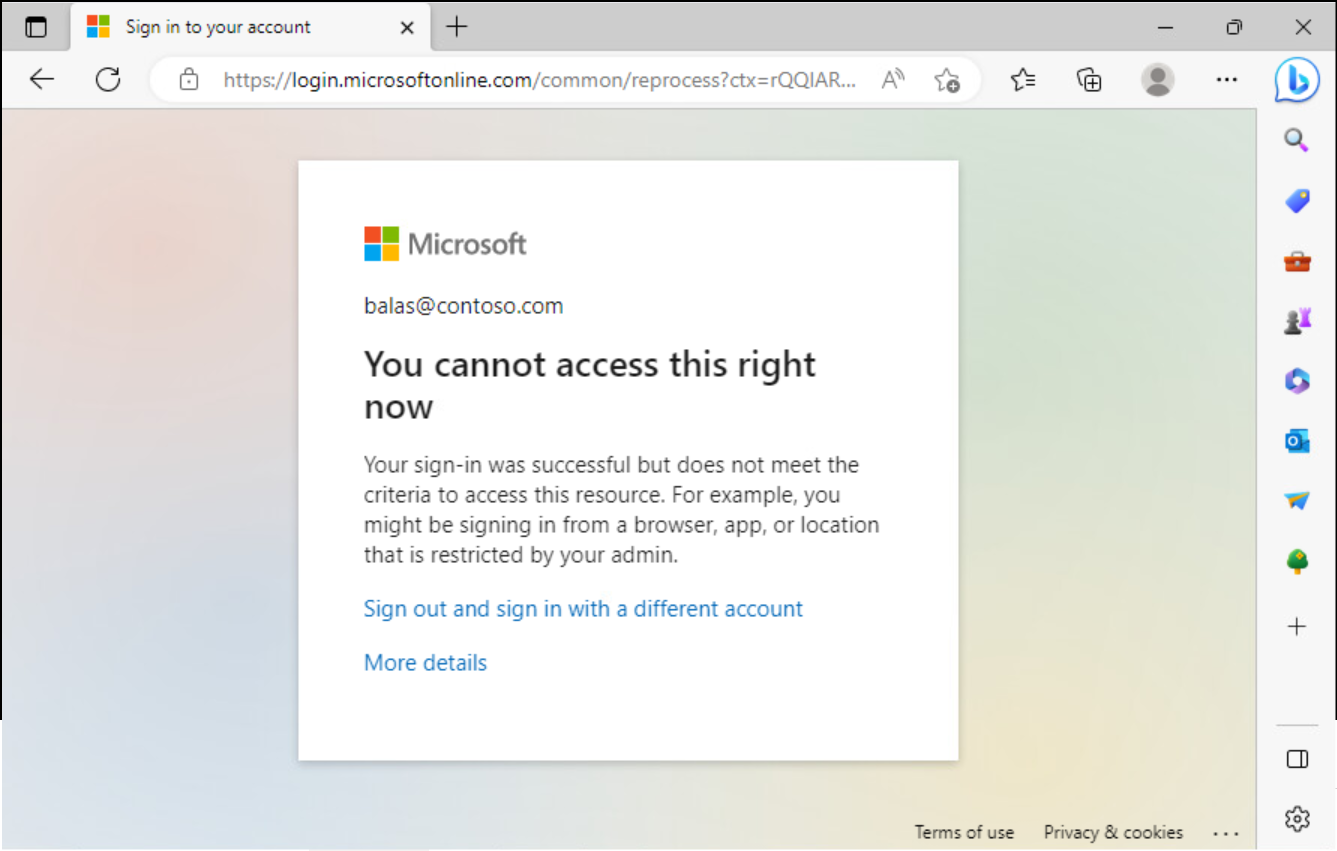

Vyzkoušení zásad sítě vyhovujících předpisům

- Na zařízení koncového uživatele s nainstalovaným a spuštěným klientem globálního zabezpečeného přístupu přejděte k https://outlook.office.com/mail/ prostředkům nebo

https://yourcompanyname.sharepoint.com/k němu máte přístup. - Pozastavte klienta globálního zabezpečeného přístupu tak, že kliknete pravým tlačítkem myši na aplikaci na hlavním panelu Windows a vyberete Pozastavit.

- Přejděte na https://outlook.office.com/mail/ stránku nebo

https://yourcompanyname.sharepoint.com/, máte zablokovaný přístup k prostředkům s chybovou zprávou s informací , že k tomu teď nemáte přístup.

Řešení problému

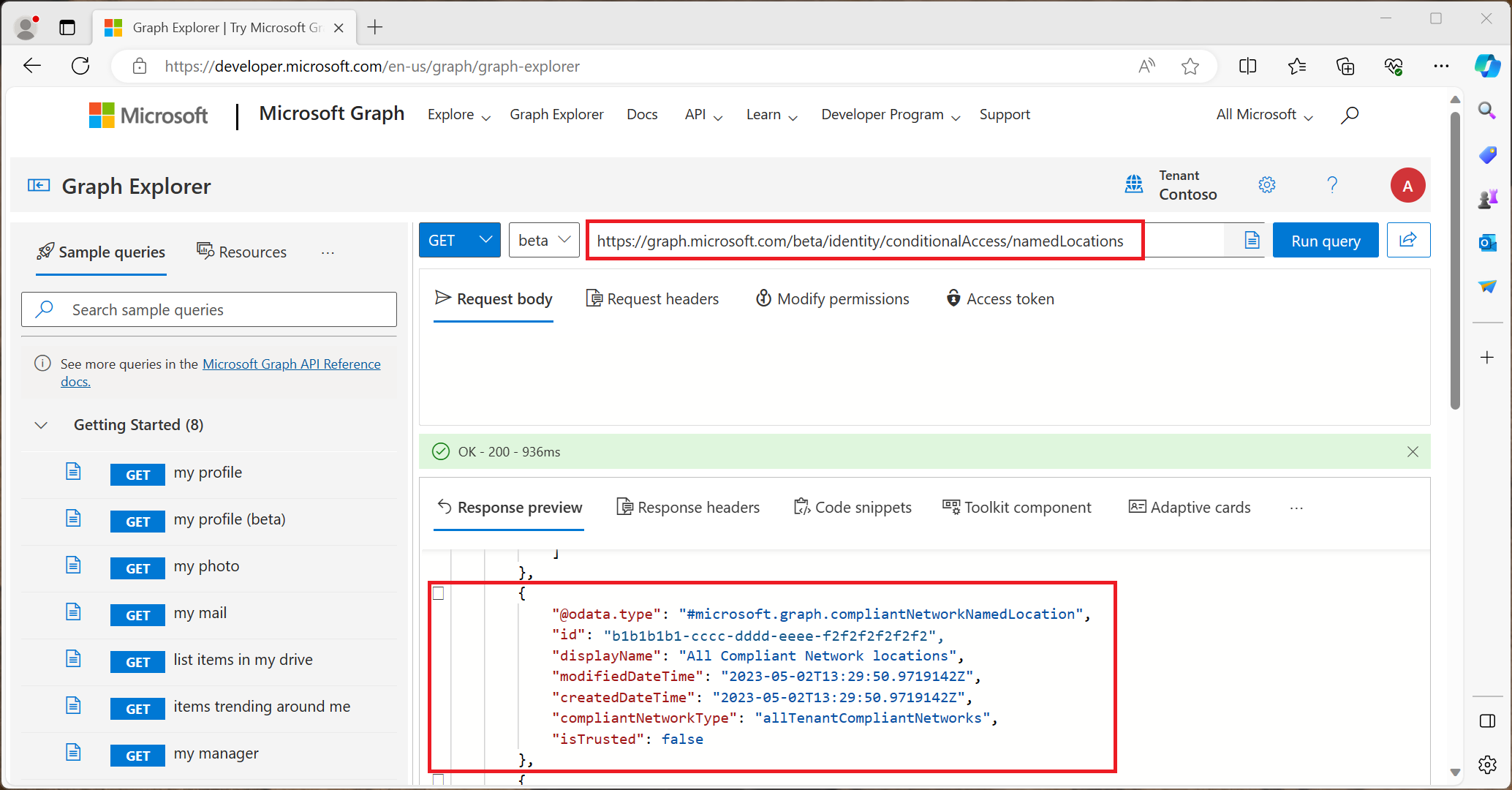

Ověřte, že se nové pojmenované umístění automaticky vytvořilo pomocí Microsoft Graphu.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations