Postupy: Export dat o rizicích

Microsoft Entra ID ukládá sestavy a signály zabezpečení po definovanou dobu. Pokud jde o informace o riziku, nemusí být toto období dostatečně dlouhé.

| Sestava / signál | Microsoft Entra ID zdarma | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Protokoly auditu | 7 dní | 30 dní | 30 dní |

| Přihlášení | 7 dní | 30 dní | 30 dní |

| Využití vícefaktorového ověřování Microsoft Entra | 30 dní | 30 dní | 30 dní |

| Riziková přihlášení | 7 dní | 30 dní | 30 dní |

Tento článek popisuje dostupné metody exportu rizikových dat z Microsoft Entra ID Protection pro dlouhodobé ukládání a analýzu.

Požadavky

K exportu rizikových dat pro ukládání a analýzu potřebujete:

- Předplatné Azure pro vytvoření pracovního prostoru služby Log Analytics, centra událostí Azure nebo účtu úložiště Azure. Pokud předplatné Azure nemáte, můžete si zaregistrovat bezplatnou zkušební verzi.

- Přístup správce zabezpečení k vytvoření obecného nastavení diagnostiky pro tenanta Microsoft Entra

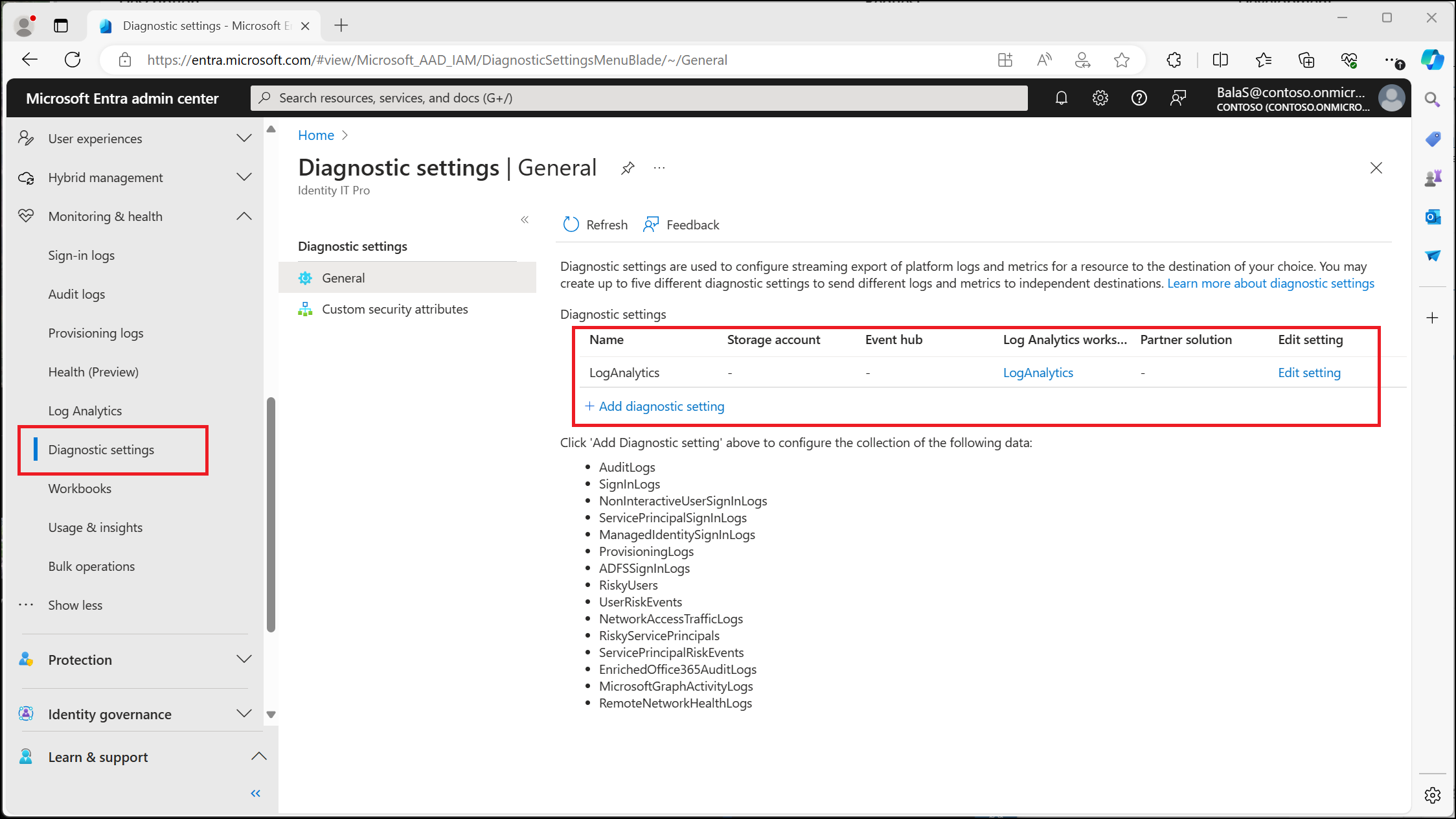

Nastavení diagnostiky

Organizace se můžou rozhodnout ukládat nebo exportovat data RiskyUsers, UserRiskEvents, RiskyServicePrincipals a ServicePrincipalRiskEvents konfigurací nastavení diagnostiky v ID Microsoft Entra pro export dat. Data můžete integrovat s pracovním prostorem služby Log Analytics, archivovat data do účtu úložiště, streamovat data do centra událostí nebo odesílat data do partnerského řešení.

Než budete moct nakonfigurovat nastavení diagnostiky, musíte nastavit koncový bod, který vyberete pro export protokolů. Rychlý přehled metod dostupných pro ukládání a analýzu protokolů najdete v tématu Jak získat přístup k protokolům aktivit v Microsoft Entra ID.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení.

Přejděte do nastavení diagnostiky stavu a>monitorování identit>.

Vyberte + Přidat nastavení diagnostiky.

Zadejte název nastavení diagnostiky, vyberte kategorie protokolů, které chcete streamovat, vyberte dříve nakonfigurovaný cíl a vyberte Uložit.

Možná budete muset počkat přibližně 15 minut, než se data začnou zobrazovat v cíli, který jste vybrali. Další informace naleznete v tématu Konfigurace nastavení diagnostiky Microsoft Entra.

Log Analytics

Integrace rizikových dat se službou Log Analytics poskytuje robustní možnosti analýzy a vizualizace dat. Základní proces použití Log Analytics k analýze rizikových dat je následující:

- Vytvořte pracovní prostor služby Log Analytics.

- Nakonfigurujte nastavení diagnostiky Microsoft Entra pro export dat.

- Dotazujte se na data v Log Analytics.

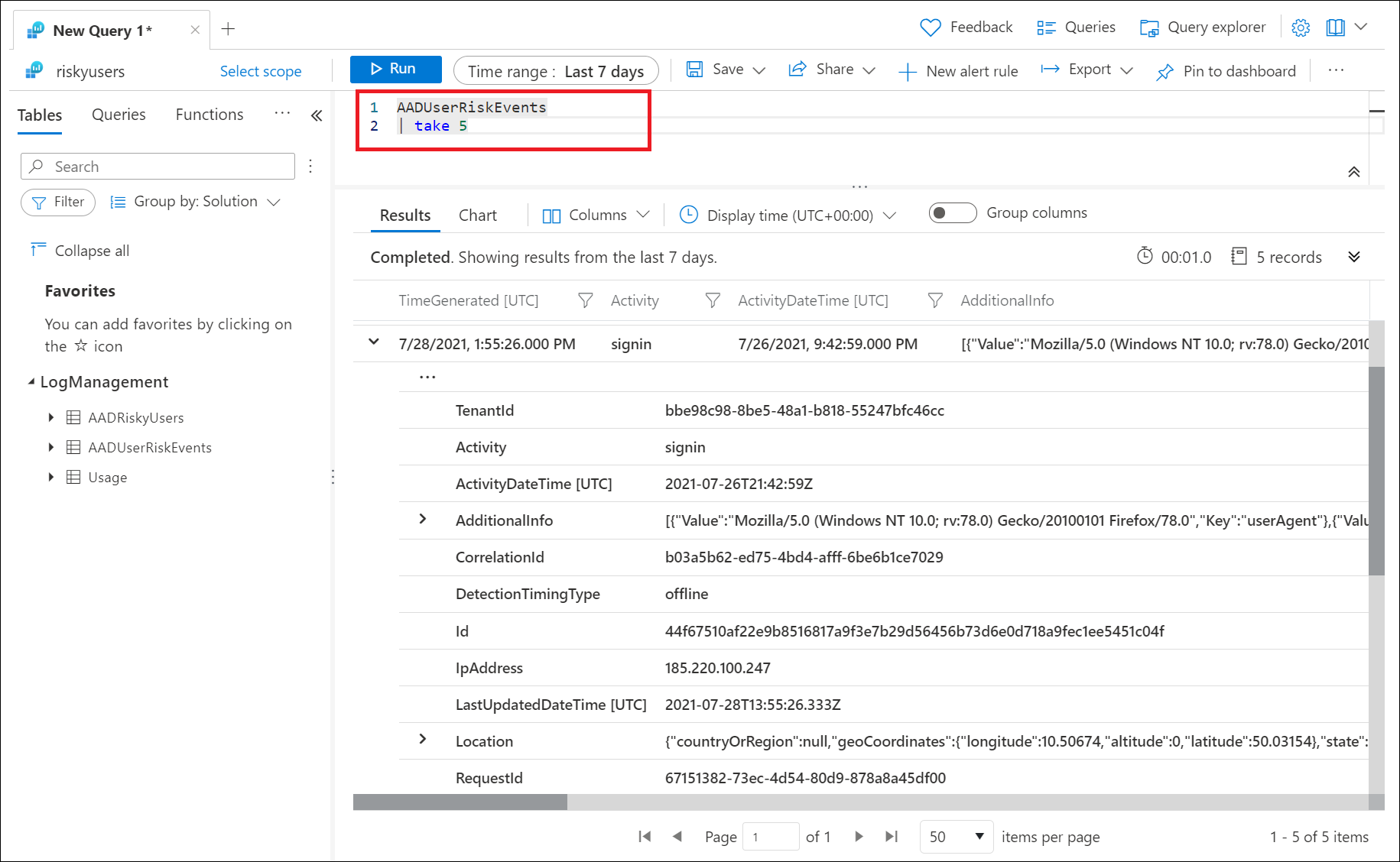

Před exportem a dotazem na data musíte nakonfigurovat pracovní prostor služby Log Analytics. Jakmile nakonfigurujete pracovní prostor služby Log Analytics a exportujete data s nastavením diagnostiky, přejděte do Centra>pro správu Microsoft Entra Identity>Monitoring &health>Log Analytics. Pak můžete pomocí Log Analytics dotazovat data pomocí předdefinovaných nebo vlastních dotazů Kusto.

Správci microsoft Entra ID Protection mají největší zájem o následující tabulky:

- RiskyUsers – poskytuje data, jako je sestava Rizikových uživatelů .

- UserRiskEvents – poskytuje data, jako je sestava detekce rizik.

- RiskyServicePrincipals – poskytuje data, jako je sestava rizikových identit úloh.

- ServicePrincipalRiskEvents – poskytuje data, jako je sestava detekce identit úloh.

Poznámka:

Log Analytics má přehled jenom o datech, když se streamují. Události před povolením odesílání událostí z ID Microsoft Entra se nezobrazují.

Vzorové dotazy

Na předchozím obrázku se spustil následující dotaz, aby se zobrazilo posledních pět aktivovaných detekcí rizik.

AADUserRiskEvents

| take 5

Další možností je dotazovat se na tabulku AADRiskyUsers, abyste viděli všechny rizikové uživatele.

AADRiskyUsers

Podívejte se na počet vysoce rizikových uživatelů po dnech:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Podívejte se na užitečné podrobnosti šetření, jako je řetězec uživatelského agenta, pro zjištění, která jsou vysoce riziková a nejsou nápravná nebo zamítnutá:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Přístup k dalším dotazům a vizuálním přehledům založeným na protokolech AADUserRiskEvents a AADRisky Users v sešitu Zásad přístupu na základě rizik

Účet úložiště

Směrováním protokolů do účtu úložiště Azure můžete uchovávat data po dobu delší než výchozí doba uchovávání.

Azure Event Hubs

Azure Event Hubs se může podívat na příchozí data ze zdrojů, jako je Microsoft Entra ID Protection, a poskytnout analýzu a korelaci v reálném čase.

- Vytvořte centrum událostí Azure.

- Streamování protokolů Microsoft Entra do centra událostí

Microsoft Sentinel

Organizace se můžou rozhodnout připojit data Microsoft Entra k Microsoft Sentinelu pro správu informací o zabezpečení a správě událostí (SIEM) a orchestraci zabezpečení, automatizaci a reakci (SOAR).

- Vytvořte pracovní prostor služby Log Analytics.

- Nakonfigurujte nastavení diagnostiky Microsoft Entra pro export dat.

- Připojte zdroje dat k Microsoft Sentinelu.