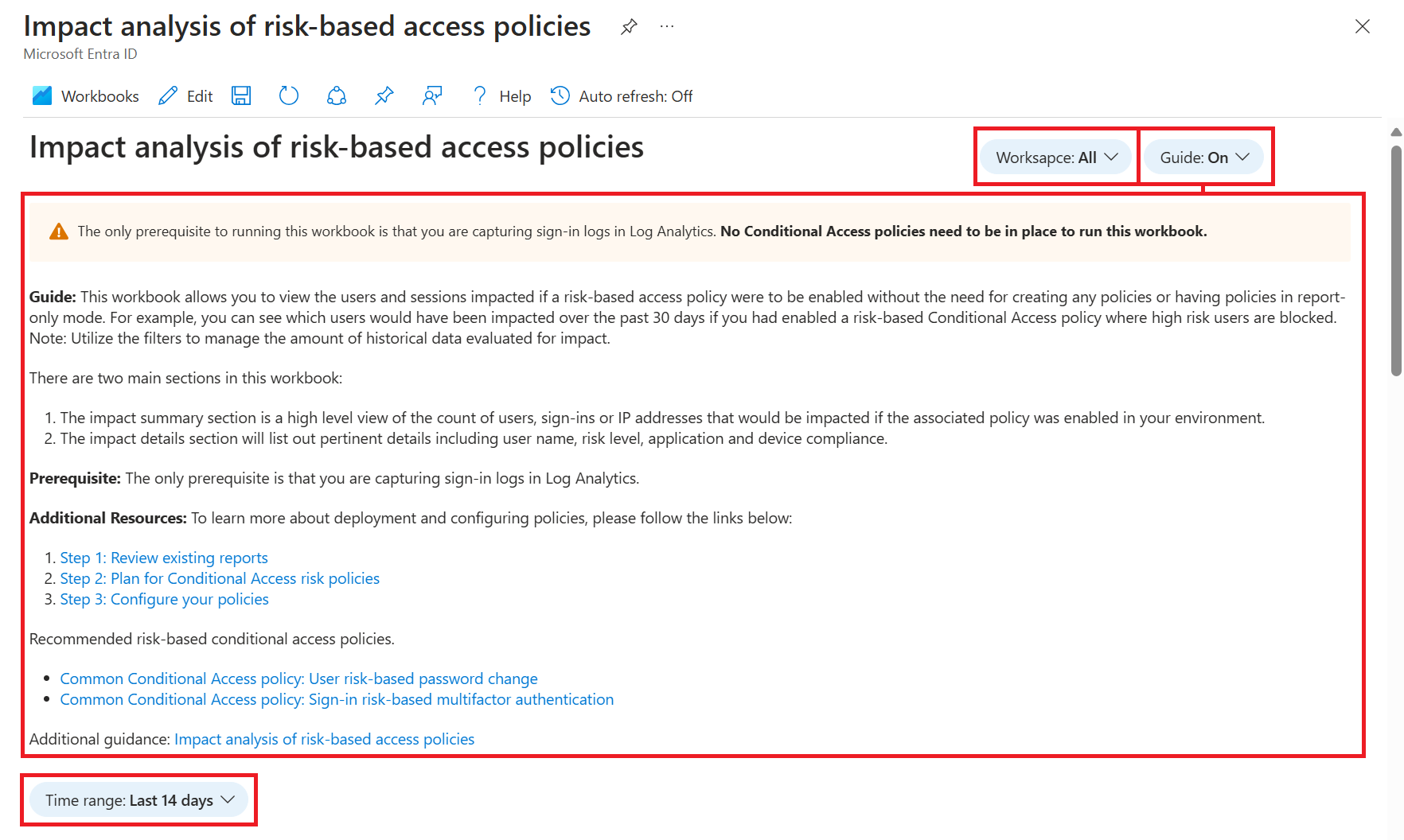

Sešit: Analýza dopadu zásad přístupu na základě rizik

Doporučujeme všem povolit zásady podmíněného přístupu na základě rizik, chápeme, že toto nasazení vyžaduje čas, správu změn a někdy pečlivou kontrolu vedení, abychom porozuměli nežádoucímu dopadu. Správcům dáváme možnost s jistotou poskytnout odpovědi na tyto scénáře a přijmout zásady založené na rizicích potřebné k rychlé ochraně jejich prostředí.

Místo vytváření zásad podmíněného přístupu založených na rizicích v režimu pouze pro sestavy a čekání několik týdnů či měsíců na výsledky, můžete použít sešitDopadová analýza zásad přístupu založených na rizicích, který vám umožní okamžitě zobrazit dopad na základě protokolů přihlašování.

Popis

Sešit vám pomůže pochopit vaše prostředí před povolením zásad, které můžou uživatelům blokovat přihlášení, vyžadovat vícefaktorové ověřování nebo provést zabezpečenou změnu hesla. Poskytuje rozpis přihlášení podle vámi zvoleného časového intervalu, mezi které patří:

- Souhrn dopadu doporučených zásad přístupu na základě rizik, včetně přehledu:

- Scénáře rizik uživatelů

- Scénáře rizik přihlašování a důvěryhodných sítí

- Podrobnosti o dopadu, včetně podrobností o jedinečných uživatelích:

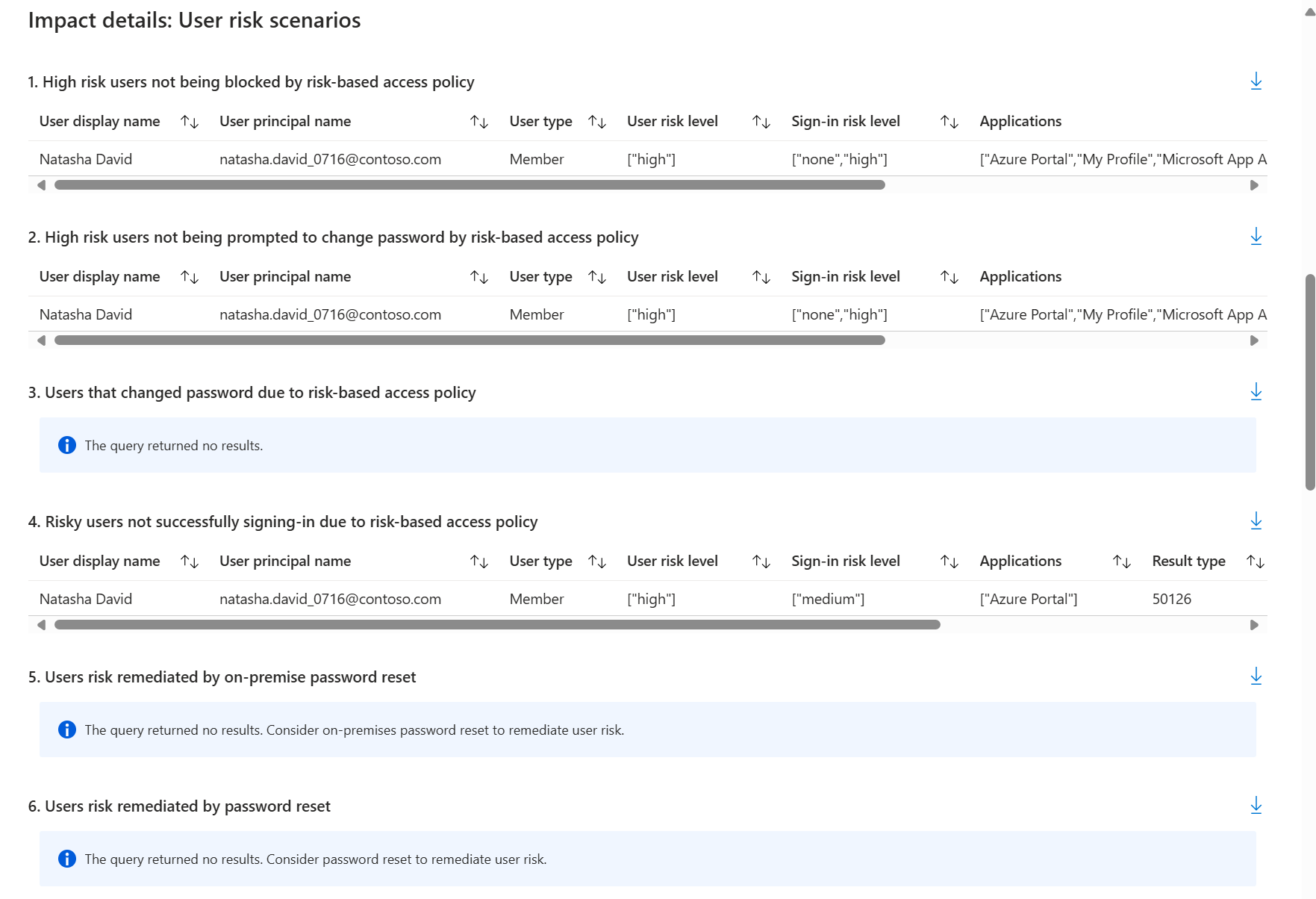

- Scénáře rizik uživatelů, jako jsou:

- Uživatelé s vysokým rizikem nejsou blokováni zásadami přístupu založenými na riziku.

- Vysokorizikoví uživatelé nejsou vyzváni ke změně hesla podle zásad řízených podle rizika.

- Uživatelé, kteří si změnili heslo kvůli zásadám přístupu na základě rizika.

- Rizikoví uživatelé se kvůli zásadám přístupu na základě rizik úspěšně nepřihlašují.

- Uživatelé, kteří opravili riziko místním resetováním hesla.

- Uživatelé, kteří snížili riziko pomocí resetu hesla v cloudu.

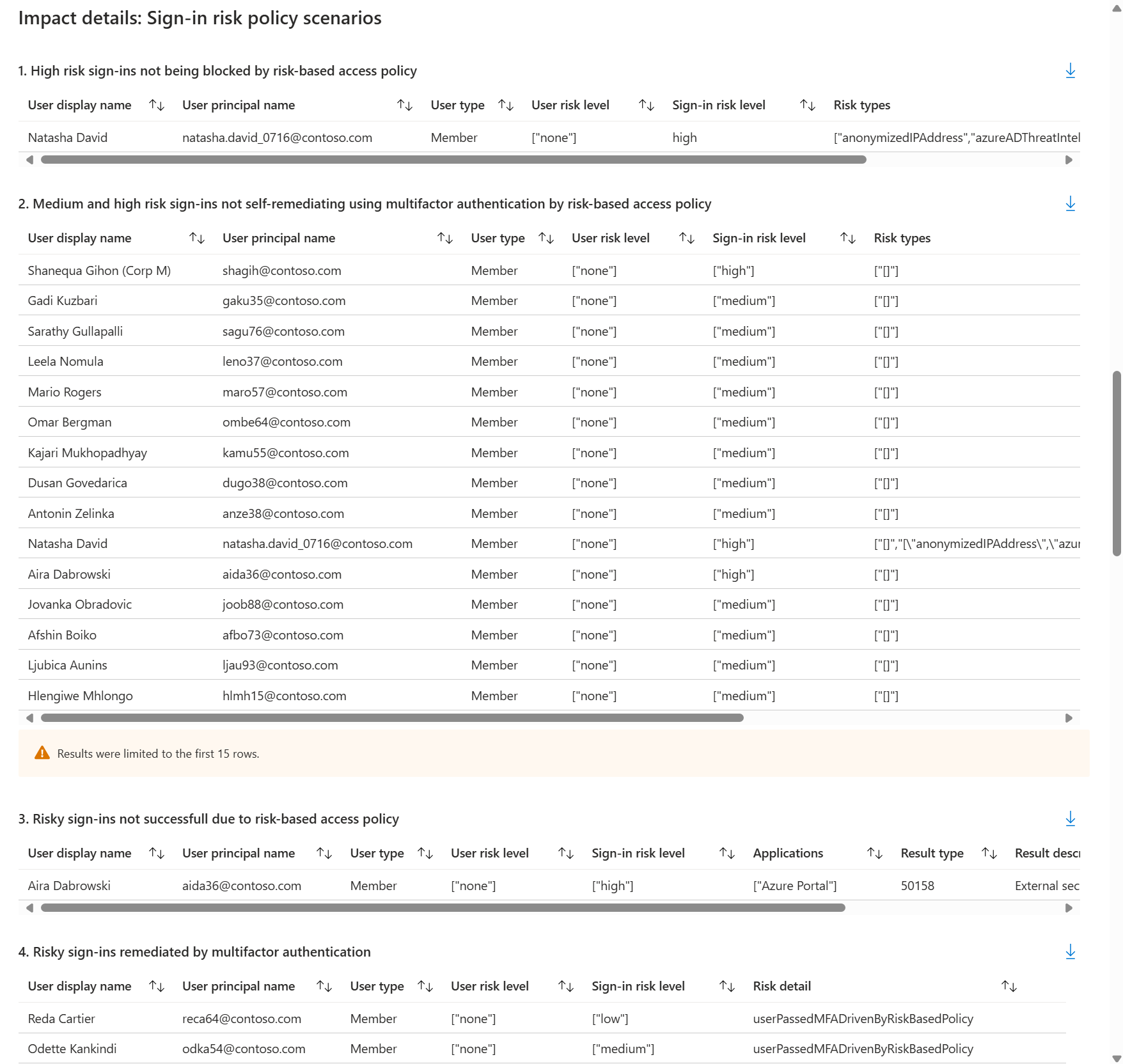

- Scénáře zásad rizik přihlašování, jako jsou:

- Přihlášení s vysokým rizikem nejsou blokována zásadami přístupu založenými na riziku.

- Přihlášení s vysokým rizikem se nespravují automaticky pomocí vícefaktorového ověřování a zásad přístupu na základě rizika.

- Riziková přihlášení, která nebyla úspěšná kvůli zásadám přístupu na základě rizik.

- Riziková přihlášení opravovaná vícefaktorovým ověřováním.

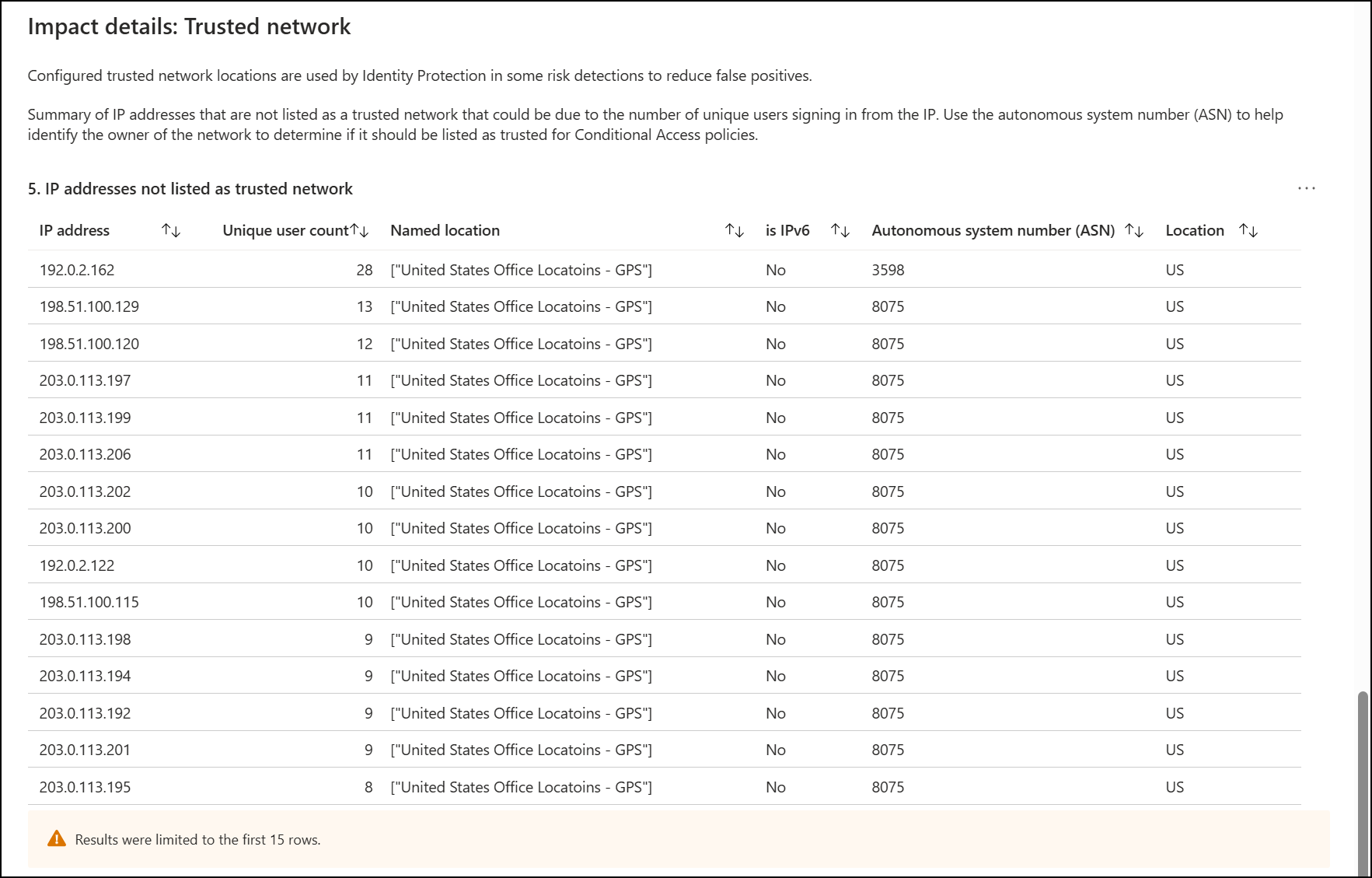

- Podrobnosti o síti, včetně hlavních IP adres, které nejsou uvedené jako důvěryhodná síť

- Scénáře rizik uživatelů, jako jsou:

Správci můžou tyto informace použít k tomu, aby zjistili, kteří uživatelé můžou mít vliv na určité časové období, pokud byly povolené zásady podmíněného přístupu na základě rizika.

Přístup k sešitu

Tento sešit nevyžaduje, abyste vytvořili žádné zásady podmíněného přístupu, a to ani ty v režimu jen pro sestavy. Jediným předpokladem je, že se protokoly přihlašování odesílají do pracovního prostoru služby Log Analytics. Další informace o tom, jak povolit tento požadavek, naleznete v článku Jak používat sešity Microsoft Entra. K sešitu se dostanete přímo v okně Identity Protection nebo přejdete na Sešity pro upravitelnou verzi:

V okně Identity Protection:

- Přihlaste se do administračního centra Microsoft Entra alespoň jako prohlížeč sestav.

- Přejděte na Ochranu>Ochranu identity>Analýzu dopadu zásad rizik.

V sešitech:

- Přihlaste se do Centra pro správu Microsoft Entra jako čtenář sestav nebo vyšší.

- Přejděte do Identita>Monitorování a zdraví>Sešity.

- V části ID Protection vyberte pracovní sešit Analýza dopadu zásad přístupu na základě rizik.

Navigace v sešitu

Jakmile budete v sešitu, v pravém horním rohu se nachází několik parametrů. Můžete nastavit, ze kterého pracovního prostoru se sešit naplní, a zapnout nebo vypnout vodítko.

Stejně jako u každého sešitu můžete zobrazit nebo upravit dotazy v jazyce Kusto Query Language (KQL), které pohánějí vizuální prvky. Pokud provedete změny, můžete se kdykoli vrátit k původní šabloně.

Shrnutí

První část je souhrn a zobrazuje agregovaný počet uživatelů nebo relací ovlivněných během vybraného časového rozsahu. Pokud se posunete dál dolů, budou k dispozici přidružené podrobnosti.

Nejdůležitější scénáře popsané v souhrnu jsou scénáře jedna a dvě pro scénáře rizik uživatelů a přihlašování. Zobrazují rizikové uživatele nebo podezřelá přihlášení, která nebyla zablokována, vyzvána ke změně hesla, ani řešena vícefaktorovým ověřením; což znamená, že uživatelé s vysokým rizikem mohou stále být ve vašem prostředí.

Pak se můžete posunout dolů a zobrazit podrobnosti o tom, kdo budou tito uživatelé. Každá souhrnná komponenta má odpovídající podrobnosti, které následují.

Scénáře rizik uživatelů

Scénáře rizik uživatelů tři a čtyři vám pomůžou, pokud už máte povolené některé zásady přístupu na základě rizika; ukazují uživatelům, kteří změnili heslo nebo vysoce rizikové uživatele, kteří se kvůli zásadám přístupu na základě rizika nemohli přihlásit. Pokud máte stále vysoce rizikové uživatele, kteří se zobrazují ve scénářích rizik uživatelů jedna a dva (nejsou blokováni nebo nejsou vyzváni ke změně hesla), když jste si mysleli, že všichni spadají do těchto kategorií, můžou v zásadách existovat mezery.

Scénáře rizik přihlašování

V dalším kroku se podíváme na scénáře rizik přihlašování– tři a čtyři. Pokud používáte vícefaktorové ověřování, pravděpodobně tady budete mít aktivitu, i když nemáte povolené žádné zásady přístupu založené na riziku. Rizika přihlášení jsou automaticky opravena, když je úspěšně provedeno vícefaktorové ověřování. Ve scénáři 4 se podíváme na vysoce riziková přihlášení, která nebyla úspěšná kvůli zásadám přístupu založeným na rizicích. Pokud máte povolené zásady, ale stále vidíte přihlášení, která očekáváte, že budou zablokována nebo vyřešena vícefaktorovým ověřováním, mohou ve vašich zásadách být díry. V takovém případě doporučujeme zkontrolovat zásady a použít část s podrobnostmi tohoto sešitu, která vám pomůže prozkoumat případné mezery.

Scénáře 5 a 6 pro scénáře rizik uživatelů ukazují, že k nápravě dochází. Tato část poskytuje přehled o tom, kolik uživatelů mění heslo z místního prostředí nebo prostřednictvím samoobslužného resetování hesla (SSPR). Pokud tato čísla nedává smysl pro vaše prostředí, například jste si nemysleli, že je SSPR povolená, prošetřete podrobnosti.

Scénář přihlášení 5, IP adresy nejsou důvěryhodné, zobrazí IP adresy ze všech přihlašovacích údajů ve vybraném časovém rozsahu a zobrazí ip adresy, které nejsou považovány za důvěryhodné.

Scénáře rizikových politik federovaného přihlašování

Pro zákazníky, kteří používají více zprostředkovatelů identity, bude další část užitečná k zjištění, zda existují rizikové relace, které jsou přesměrovány na externí zprostředkovatele kvůli vícefaktorovému ověřování nebo jiným formám nápravy. Tato část vám poskytne přehled o tom, kde probíhá náprava, a pokud k ní dochází podle očekávání. Aby se tato data naplnila, musí být ve vašem federovaném prostředí nastavená možnost "federatedIdpMfaBehavior", aby bylo možné vynutit MFA přicházející od zprostředkovatele federované identity.

Starší zásady Ochrany identity

V další části se dozvíte, kolik starších zásad uživatelů a přihlašování je stále ve vašem prostředí, a musí se migrovat do října 2026. Je důležité vědět o této časové ose a začít migrovat zásady na portál podmíněného přístupu co nejdříve. Chcete mít dostatek času k otestování nových zásad, vyčištění nepotřebných nebo duplicitních zásad a ověření, že nedošlo k žádným mezerám v pokrytí. Více informací o migraci starších zásad naleznete po kliknutí na tento odkaz, Migrovat zásady rizika.

Podrobnosti o důvěryhodné síti

Tato část obsahuje podrobný seznam IP adres, které nejsou považovány za důvěryhodné. Odkud tyto IP adresy pocházejí, kdo je vlastní? Měly by se považovat za důvěryhodné? Toto cvičení může být práce mezi týmy a vašimi správci sítě; je však užitečné, protože když máte přesný seznam důvěryhodných IP adres, pomůže snížit detekci falešně pozitivních poplachů. Pokud existuje IP adresa, která se zdá podezřelá pro vaše prostředí, je třeba to prozkoumat.

Nejčastější dotazy:

Co když nepoužívám Microsoft Entra pro vícefaktorové ověřování?

Pokud nepoužíváte vícefaktorové ověřování Microsoft Entra, může se v prostředí stále zobrazovat riziko přihlášení, pokud používáte jiného poskytovatele MFA než Microsoft. Metody externího ověřování umožňují napravit riziko při použití jiného poskytovatele MFA než Microsoftu.

Co když jsem v hybridním prostředí?

Riziko uživatelů může být samoobslužně napravit pomocí zabezpečené změny hesla, pokud je povolené samoobslužné resetování hesla se zpětným zápisem hesla. Pokud je povolená jenom synchronizace hodnot hash hesel, zvažte povolení místního resetování hesla ke zmírnění rizika uživatele.

Právě jsem obdržel upozornění s vysokým rizikem, ale nezobrazují se v této sestavě?

Pokud má uživatel přiřazeno vysoké riziko, ale nepřihlásil se, nezobrazí se v této sestavě. Sestava k naplnění těchto dat používá pouze protokoly přihlašování. Pokud máte vysoce rizikové uživatele, kteří se nepřihlásili, nezapočítávají se do této sestavy.