Použití zásad správného řízení MICROSOFT Entra ID ke kontrole a odebrání externích uživatelů, kteří už nemají přístup k prostředkům

Tento článek popisuje funkce a metody, které umožňují určit a vybrat externí identity, abyste je mohli zkontrolovat a odebrat z ID Microsoft Entra, pokud už nejsou potřeba. Cloud usnadňuje spolupráci s interními nebo externími uživateli. Při přijetí Office 365 začnou organizace sledovat šíření externích identit (včetně hostů), protože uživatelé spolupracují na datech, dokumentech nebo digitálních pracovních prostorech, jako je Teams. Organizace musí vyvážit, což umožňuje spolupráci a splnění požadavků na zabezpečení a zásady správného řízení. Součástí tohoto úsilí by mělo být vyhodnocení a čištění externích uživatelů, kteří byli pozváni ke spolupráci do vašeho tenanta, kteří pocházejí z partnerských organizací, a odebrání z vašeho ID Microsoft Entra, když už je nepotřebujete.

Poznámka:

K používání hodnocení přístupu Microsoft Entra je nutná platná licence Microsoft Entra ID P2, Microsoft Entra ID Governance nebo placená či zkušební licence pro Enterprise Mobility + Security E5. Další informace naleznete v edicích Microsoft Entra.

Proč kontrolovat uživatele z externích organizací ve vašem tenantovi?

Ve většině organizací koncoví uživatelé zahajují proces zvání obchodních partnerů a dodavatelů ke spolupráci. Potřeba spolupráce vede organizace k tomu, aby vlastníci prostředků a koncoví uživatelé měli možnost pravidelně vyhodnocovat a otestovat externí uživatele. Proces onboardingu nových partnerů pro spolupráci je často plánovaný a zohledněný, ale s mnoha spoluprácemi, které nemají jasné koncové datum, není vždy zřejmé, když uživatel už nepotřebuje přístup. Správa životního cyklu identity také motivuje podniky, aby Microsoft Entra ID zůstalo čisté a odstranily uživatele, kteří už nepotřebují přístup k prostředkům organizace. Udržování pouze potřebných odkazů na identitu pro partnery a dodavatele v adresáři pomáhá snížit riziko, že vaši zaměstnanci omylem vyberou a udělí přístup externím uživatelům, kteří měli být odstraněni. Tento dokument vás provede několika možnostmi, které se liší od doporučených proaktivních návrhů až po aktivity reaktivního a čištění pro řízení externích identit.

Použití správy nároků k udělení a odvolání přístupu

Funkce správy nároků umožňují automatizovaný životní cyklus externích identit s přístupem k prostředkům. Vytvořením procesů a postupů pro správu přístupu prostřednictvím správy nároků a publikováním prostředků prostřednictvím přístupových balíčků se sledování přístupu externích uživatelů k prostředkům stává mnohem méně složitým problémem, který je potřeba vyřešit. Při správě přístupu prostřednictvím přístupových balíčků pro správu nároků v Microsoft Entra ID může vaše organizace centrálně definovat a spravovat přístup pro vaše uživatele a uživatele z partnerských organizací. Správa nároků používá schválení a přiřazení přístupových balíčků ke sledování toho, kde externí uživatelé požadovali a přiřadili přístup. Pokud externí uživatel ztratí všechna svá přiřazení, může správa nároků tyto externí uživatele z tenanta automaticky odebrat.

Vyhledání hostů, kteří nejsou pozvaní prostřednictvím správy nároků

Pokud mají zaměstnanci oprávnění spolupracovat s externími uživateli, můžou pozvat libovolný počet uživatelů mimo vaši organizaci. Hledání a seskupování externích partnerů do skupin dynamického členství v souladu se společností a jejich kontrola nemusí být možná proveditelná, protože může existovat příliš mnoho různých jednotlivých společností ke kontrole nebo neexistuje žádný vlastník ani sponzor organizace. Microsoft poskytuje ukázkový skript PowerShellu, který vám pomůže analyzovat použití externích identit v tenantovi. Skript vytvoří výčet externích identit a kategorizuje je. Skript vám pomůže identifikovat a vyčistit externí identity, které už nemusí být potřeba. Jako součást výstupu skriptu ukázka podporuje automatizované vytváření skupin zabezpečení, které obsahují identifikované externí partnery, kteří nejsou členy žádné skupiny – pro další analýzu a použití v rámci kontrol přístupu Microsoft Entra. Skript je k dispozici na GitHubu. Po dokončení skriptu vygeneruje výstupní soubor HTML, který popisuje externí identity, které:

- Už nejste členem žádné skupiny v tenantovi.

- Úkol pro privilegovanou roli v tenantovi

- Mít přiřazení k aplikaci v tenantovi

Výstup také zahrnuje jednotlivé domény pro každou z těchto externích identit.

Poznámka:

Dříve odkazovaný skript je ukázkový skript, který kontroluje členství ve skupinách, přiřazení rolí a přiřazení aplikací v Microsoft Entra ID. V aplikacích můžou existovat další přiřazení, která externí uživatelé obdrželi mimo ID Microsoft Entra, například SharePoint (přiřazení přímého členství) nebo Azure RBAC nebo Azure DevOps.

Kontrola prostředků používaných externími identitami

Pokud máte externí identity používající prostředky, jako jsou Teams nebo jiné aplikace, které ještě nejsou spravovány správou nároků, můžete chtít přístup k těmto prostředkům pravidelně kontrolovat. Access Reviews Microsoft Entra vám dává možnost kontrolovat přístup externích identit tím, že umožníte buď vlastníkovi prostředku, samotným externím identitám, nebo jiné delegované osobě, které důvěřujete, potvrdit, zda je požadován pokračující přístup. Přehledy přístupu se zaměřují na prostředek a vytvářejí aktivitu kontroly s vymezeným rozsahem buď na všechny, kteří mají přístup k prostředku, nebo pouze na uživatele typu host. Kontrolor pak uvidí výsledný seznam uživatelů, které potřebují zkontrolovat – a to buď všichni uživatelé, včetně zaměstnanců vaší organizace nebo jenom externích identit.

Vytvoření kultury kontroly řízené vlastníkem prostředku pomáhá řídit přístup k externím identitám. Vlastníci prostředků, zodpovědní za přístup, dostupnost a zabezpečení informací, které vlastní, jsou ve většině případů nejlepší cílovou skupinou řídit rozhodnutí ohledně přístupu ke svým prostředkům a jsou blíže uživatelům, kteří k nim přistupují, než centrální IT oddělení nebo sponzor, který spravuje mnoho externích uživatelů.

Provádění kontrol přístupu pro externí identity

Uživatele, kteří už nemají přístup k žádným prostředkům ve vašem tenantovi, je možné odebrat, pokud už nebudou s vaší organizací pracovat. Než tyto externí identity zablokujete a odstraníte, možná budete chtít tyto externí uživatele kontaktovat a ujistit se, že jste projekt nepřehlédli nebo že k nim stále potřebují přístup. Když vytvoříte skupinu, která obsahuje všechny externí identity jako členy, které jste zjistili, že nemají přístup k žádným zdrojům ve vašem tenantovi, můžete pomocí kontrol přístupu zajistit, aby všechny externí identity sami potvrdily, zda stále potřebují nebo mají přístup – nebo budou v budoucnu potřebovat přístup. V rámci kontroly může autor kontroly v "Access Reviews" použít funkci Vyžadovat důvod ke schválení, aby vyžadoval, že externí uživatelé poskytnou odůvodnění pro pokračování přístupu, prostřednictvím kterého se dozvíte, kde a jak stále potřebují přístup ve vašem tenant. Můžete také povolit funkci Další obsah pro e-mail kontrolora, aby uživatelé věděli, že ztratí přístup, pokud neodpoví. Pokud však stále potřebují přístup, je vyžadováno odůvodnění. Pokud chcete pokračovat a povolit kontrolám Accessu zakázat a odstranit externí identity, pokud neodpovídají nebo poskytnou platný důvod pro pokračování přístupu, můžete použít možnost Zakázat a odstranit, jak je popsáno v další části.

Pokud chcete vytvořit kontrolu přístupu pro externí identity, postupujte takto:

Přihlaste se do Správního centra Microsoft Entra jako alespoň Správce pro správu identity.

Přejděte do identit>skupin>Všechny skupiny.

Vyhledejte skupinu, která obsahuje členy, kteří jsou externími identitami, jež nemají přístup k prostředkům ve vašem prostředí, a poznamenejte si tuto skupinu. Pokud chcete automatizovat vytváření skupiny se členy, kteří splňují tato kritéria, přečtěte si téma: Shromažďování informací o šíření externí identity.

Přejděte na Správa identit>Kontroly přístupu.

Vyberte + Nová kontrola přístupu.

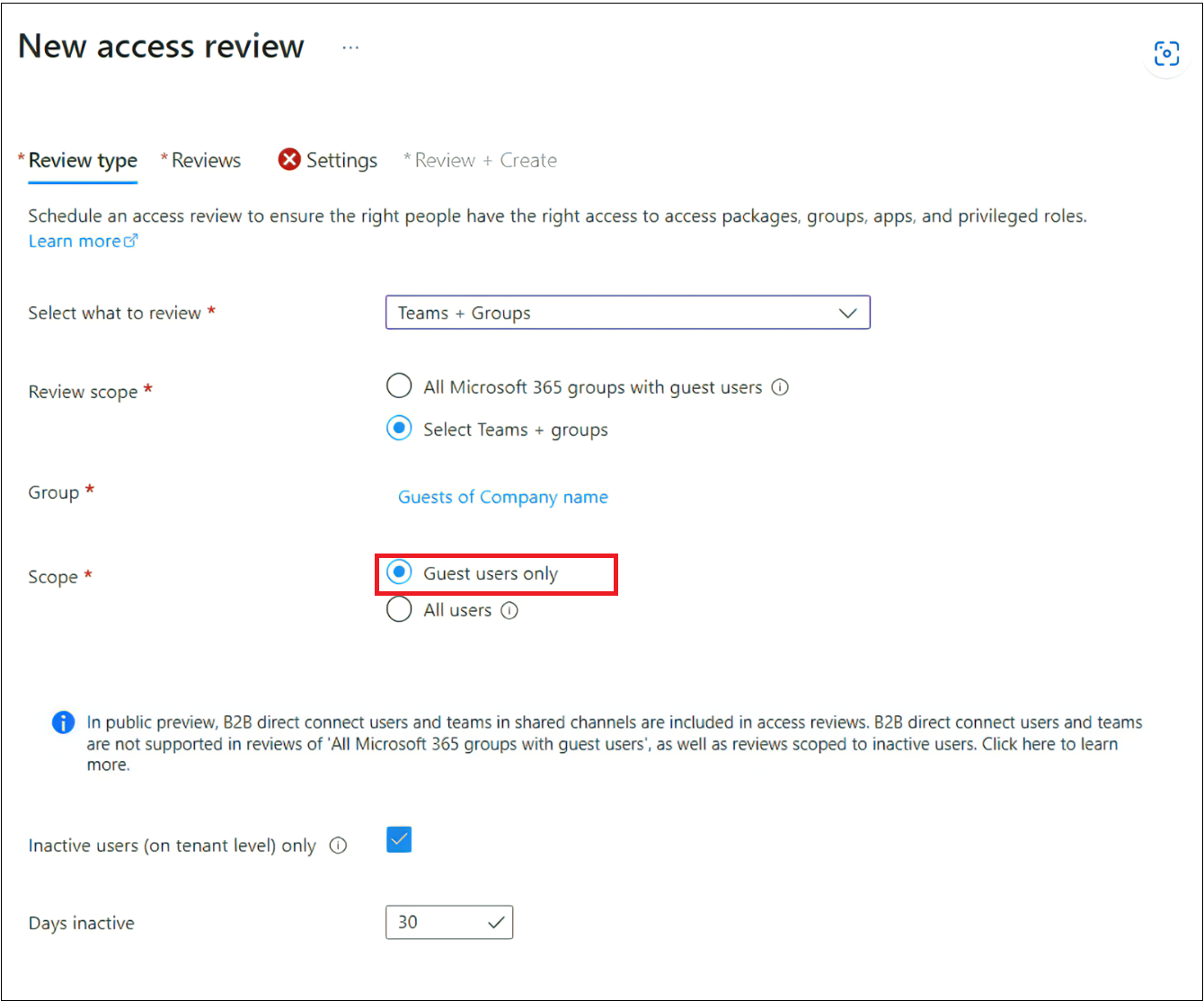

Vyberte Teams + Skupiny a pak vyberte skupinu, kterou jste si dříve poznamenali, která obsahuje externí identity, a nastavte Review scope.

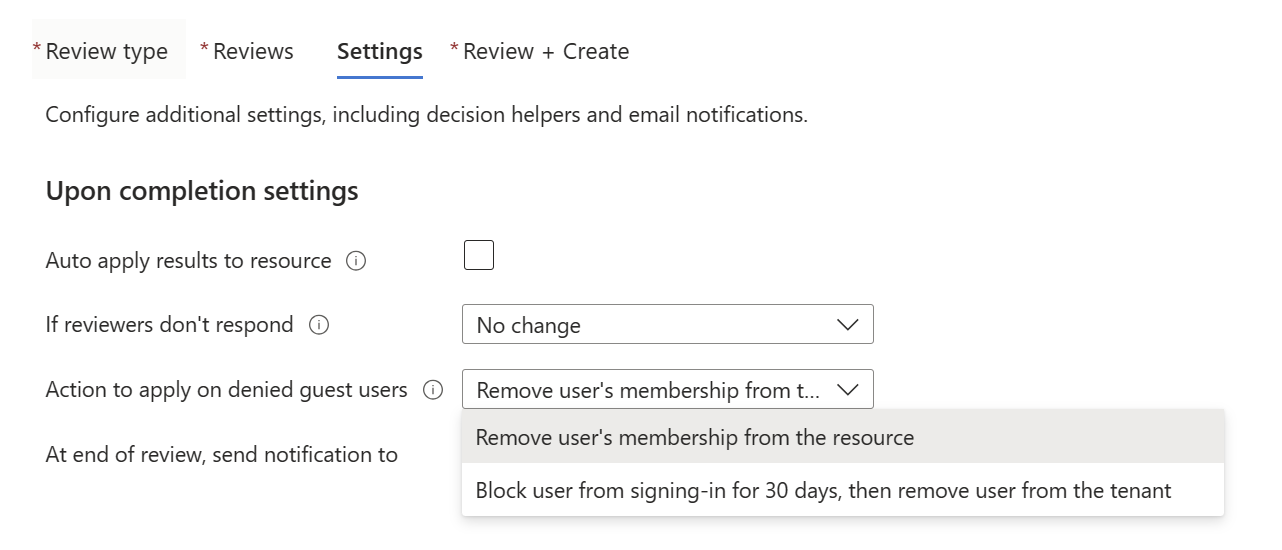

V části Nastavení po dokončení můžete vybrat Možnost Blokovat uživatelům přihlášení po dobu 30 dnů a potom odebrat uživatele z tenantav části Akce, která se má použít u odepřených uživatelů. Další informace naleznete v: Zakázání a odstranění externích identit pomocí recenzí přístupu Microsoft Entra.

Po vytvoření kontroly přístupu musí uživatel typu host před dokončením kontroly certifikovat svůj přístup. To provádí host, který schválí nebo neschválí přístup v portálu Můj přístup. Úplný podrobný průvodce naleznete zde: Kontrola přístupu ke skupinám a aplikacím v přehledech přístupu.

Po dokončení kontroly se na stránce Výsledky zobrazí přehled odpovědi poskytnuté každou externí identitou. Můžete se rozhodnout automaticky použít výsledky a nechat Access Reviews, aby je zakázaly a odstranily. Alternativně si můžete projít zadané odpovědi a rozhodnout se, jestli chcete odebrat přístup uživatele nebo zpracovat je, a získat další informace před rozhodnutím. Pokud někteří uživatelé stále mají přístup k prostředkům, které jste ještě nezkontrolovali, můžete tuto kontrolu použít jako součást zjišťování a rozšířit další cyklus kontroly a ověření identity.

Podrobný průvodce najdete v tématu: Vytvoření kontroly přístupu skupin a aplikací v Microsoft Entra ID.

Zakázání a odstranění externích identit pomocí kontrol přístupu Microsoft Entra

Kromě možnosti odebrání nežádoucích externích identit z prostředků, jako jsou skupiny nebo aplikace, můžou kontroly přístupu Microsoft Entra blokovat externí identity v přihlášení k vašemu tenantovi a odstranit externí identity z vašeho tenanta po 30 dnech. Jakmile vyberete Možnost Blokovat přihlášení uživatele po dobu 30 dnů a pak odeberete uživatele z tenanta, kontrola zůstane ve stavu "použití" po dobu 30 dnů. Během tohoto období nejsou nastavení, výsledky, revidoři nebo protokoly auditu v rámci aktuální kontroly zobrazitelné ani konfigurovatelné.

Toto nastavení umožňuje identifikovat, blokovat a odstraňovat externí identity z tenanta Microsoft Entra. Externí identity, které jsou kontrolovány kontrolory a kterým byl odepřen další přístup, budou zablokovány a odstraněny bez ohledu na přístup k prostředkům nebo členství ve skupině, které mají. Toto nastavení se nejlépe používá jako poslední krok po ověření, že externí uživatelé v revizi již nemají přístup k prostředkům a mohou být bezpečně odebráni z vašeho tenanta, nebo pokud chcete zajistit, aby byli odebráni bez ohledu na jejich současný přístup. Funkce Zakázat a odstranit zablokuje nejprve externího uživatele a odebere jeho schopnost přihlásit se k tenantovi a přistupovat k prostředkům. Přístup k prostředkům se v této fázi neodvolá a pokud chcete externího uživatele znovu aktivovat, lze znovu nakonfigurovat jeho schopnost přihlášení. Pokud nebude provedena žádná další akce, zablokovaná externí identita bude odstraněna z adresáře po 30 dnech, čímž se odstraní účet a jejich přístup.