Správa přístupu k vlastním atributům zabezpečení v Microsoft Entra ID

Aby lidé ve vaší organizaci mohli efektivně pracovat s vlastními atributy zabezpečení, musíte udělit odpovídající přístup. V závislosti na informacích, které plánujete zahrnout do vlastních atributů zabezpečení, můžete chtít omezit vlastní atributy zabezpečení nebo je chtít ve vaší organizaci zpřístupnit široce. Tento článek popisuje, jak spravovat přístup k vlastním atributům zabezpečení.

Požadavky

Pokud chcete spravovat přístup k vlastním atributům zabezpečení, musíte mít:

- Správce přiřazení atributů

- Modul Microsoft.Graph při použití Prostředí Microsoft Graph PowerShell

Důležité

Ve výchozím nastavení nemají globální správce a další role správců oprávnění ke čtení, definování nebo přiřazování vlastních atributů zabezpečení.

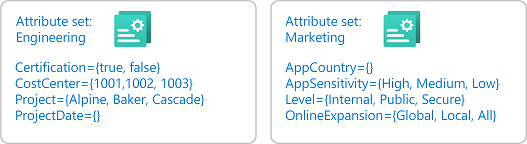

Krok 1: Určení způsobu uspořádání atributů

Každá definice atributu vlastního zabezpečení musí být součástí sady atributů. Sada atributů je způsob, jak seskupit a spravovat související vlastní atributy zabezpečení. Budete muset určit, jak chcete přidat sady atributů pro vaši organizaci. Můžete například chtít přidat sady atributů na základě oddělení, týmů nebo projektů. Vaše schopnost udělovat přístup k vlastním atributům zabezpečení závisí na způsobu uspořádání sad atributů.

Krok 2: Určení potřebného oboru

Obor je sada prostředků, na které se vztahuje přístup. Pro vlastní atributy zabezpečení můžete přiřadit role v oboru tenanta nebo v oboru sady atributů. Pokud chcete přiřadit široký přístup, můžete přiřadit role v oboru tenanta. Pokud ale chcete omezit přístup k určitým sadám atributů, můžete přiřadit role v oboru sady atributů.

Přiřazení rolí Microsoft Entra jsou doplňkovým modelem, takže efektivní oprávnění představují součet přiřazení rolí. Pokud například přiřadíte uživateli roli v oboru tenanta a přiřadíte stejnému uživateli stejnou roli v oboru sady atributů, bude mít uživatel stále oprávnění v oboru tenanta.

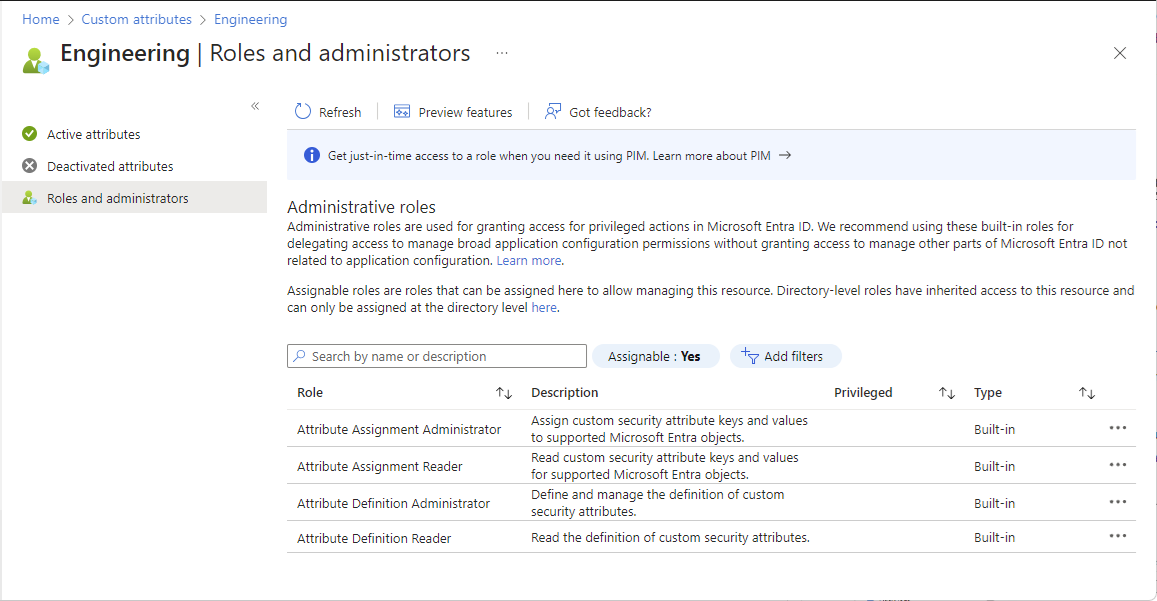

Krok 3: Kontrola dostupných rolí

Potřebujete určit, kdo potřebuje přístup pro práci s vlastními atributy zabezpečení ve vaší organizaci. Pro usnadnění správy přístupu k vlastním atributům zabezpečení existují čtyři předdefinované role Microsoft Entra. V případě potřeby může tyto role přiřadit někdo s alespoň rolí správce privilegovaných rolí.

- Správce definic atributů

- Správce přiřazení atributů

- Čtečka definic atributů

- Čtenář přiřazení atributů

Následující tabulka obsahuje porovnání vlastních rolí atributů zabezpečení na vysoké úrovni.

| Oprávnění | Správce definic atributů | Správce přiřazení atributů | Čtečka definic atributů | Čtenář přiřazení atributů |

|---|---|---|---|---|

| Čtení sad atributů | ✅ | ✅ | ✅ | ✅ |

| Čtení definic atributů | ✅ | ✅ | ✅ | ✅ |

| Čtení přiřazení atributů pro uživatele a aplikace (instanční objekty) | ✅ | ✅ | ||

| Přidání nebo úprava sad atributů | ✅ | |||

| Přidání, úprava nebo deaktivace definic atributů | ✅ | |||

| Přiřazení atributů uživatelům a aplikacím (instanční objekty) | ✅ |

Krok 4: Určení strategie delegování

Tento krok popisuje dva způsoby správy přístupu k vlastním atributům zabezpečení. První způsob, jak je spravovat centrálně, a druhým způsobem je delegovat správu na ostatní.

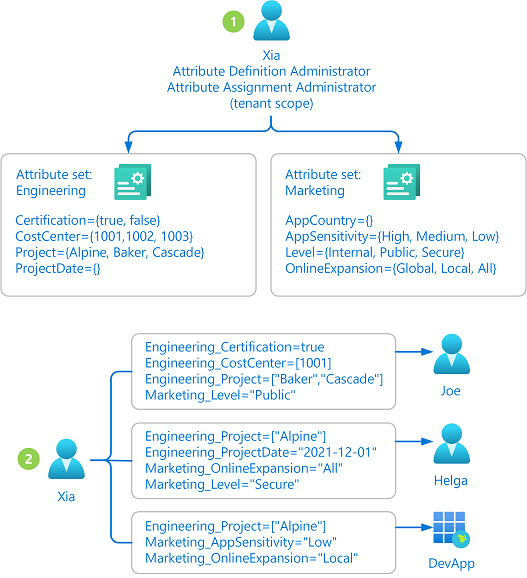

Centrální správa atributů

Správce, který má přiřazené role Správce definic atributů a Správce přiřazení atributů v oboru tenanta může spravovat všechny aspekty vlastních atributů zabezpečení. Následující diagram znázorňuje, jak jsou vlastní atributy zabezpečení definované a přiřazené jedním správcem.

- Správce (Xia) má přiřazené role Správce definic atributů i Správce přiřazení atributů v oboru tenanta. Správce přidá sady atributů a definuje atributy.

- Správce přiřadí atributy k objektům Microsoft Entra.

Správa atributů má centrálně výhodu, kterou může spravovat jeden nebo dva správci. Nevýhodou je, že správce může získat několik požadavků na definování nebo přiřazení vlastních atributů zabezpečení. V takovém případě můžete chtít delegovat správu.

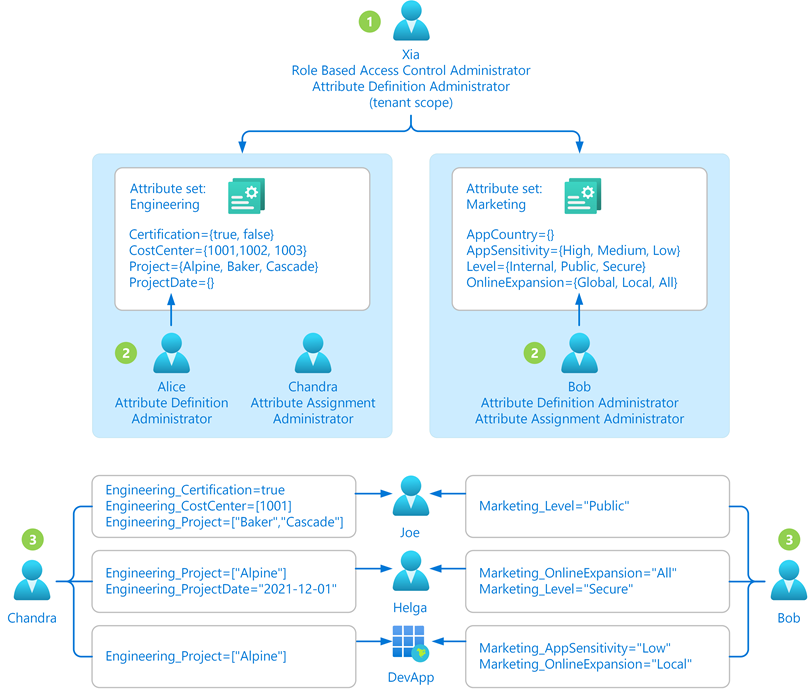

Správa atributů pomocí delegování

Správce nemusí znát všechny situace, kdy by se měly definovat a přiřazovat vlastní atributy zabezpečení. Obvykle se jedná o uživatele v příslušných odděleních, týmech nebo projektech, kteří o jejich oblasti nejvíce vědí. Místo přiřazení jednoho nebo dvou správců ke správě všech vlastních atributů zabezpečení můžete místo toho delegovat správu v oboru sady atributů. To se také řídí osvědčeným postupem nejnižšího oprávnění, aby udělili jenom oprávnění, která potřebují jiní správci, aby mohli provádět svou úlohu a vyhnout se zbytečnému přístupu. Následující diagram znázorňuje, jak lze správu vlastních atributů zabezpečení delegovat více správcům.

- Správce (Xia) s rolí Správce definic atributů přiřazenou v oboru tenanta přidává sady atributů. Správce má také oprávnění k přiřazování rolí ostatním (správce privilegovaných rolí) a delegátům, kteří mohou číst, definovat nebo přiřazovat vlastní atributy zabezpečení pro každou sadu atributů.

- Delegovaní správci definic atributů (Alice a Bob) definují atributy v sadách atributů, ke kterým mají udělený přístup.

- Delegovaní správci přiřazení atributů (Chandra a Bob) přiřazují atributy z jejich sad atributů k objektům Microsoft Entra.

Krok 5: Výběr odpovídajících rolí a oboru

Jakmile lépe pochopíte, jak budou atributy uspořádány a kdo potřebuje přístup, můžete vybrat příslušné vlastní role a obor atributů zabezpečení. Následující tabulka vám může pomoct s výběrem.

| Chci udělit tento přístup | Přiřadit tuto roli | Obor |

|---|---|---|

|

Správce definic atributů |

Tenant |

|

Správce definic atributů |

Sada atributů |

|

Správce přiřazení atributů |

Tenant |

|

Správce přiřazení atributů |

Sada atributů |

|

Čtečka definic atributů |

Tenant |

|

Čtečka definic atributů |

Sada atributů |

|

Čtenář přiřazení atributů |

Tenant |

|

Čtenář přiřazení atributů |

Sada atributů |

Krok 6: Přiřazení rolí

Pokud chcete udělit přístup příslušným lidem, přiřaďte podle těchto kroků jednu z vlastních rolí atributů zabezpečení.

Přiřazení rolí v oboru sady atributů

Následující příklady ukazují, jak přiřadit roli atributu vlastního zabezpečení objektu objektu v oboru sady atributů s názvem Engineering.

Přihlaste se do Centra pro správu Microsoft Entra jako správce přiřazení atributů.

Přejděte k vlastním atributům zabezpečení ochrany>.

Vyberte sadu atributů, ke které chcete udělit přístup.

Vyberte položku Role a správci.

Přidejte přiřazení pro vlastní role atributů zabezpečení.

Poznámka:

Pokud používáte Microsoft Entra Privileged Identity Management (PIM), oprávnění přiřazení rolí v oboru sady atributů se v současné době nepodporují. Podporují se trvalá přiřazení rolí v oboru sady atributů.

Přiřazení rolí v oboru tenanta

Následující příklady ukazují, jak přiřadit vlastní roli atributu zabezpečení k objektu zabezpečení v oboru tenanta.

Protokoly auditu vlastních atributů zabezpečení

Někdy potřebujete informace o změnách vlastních atributů zabezpečení pro účely auditování nebo řešení potíží. Kdykoli někdo provede změny definic nebo přiřazení, aktivity se zaprotokolují.

Protokoly auditu vlastních atributů zabezpečení poskytují historii aktivit souvisejících s vlastními atributy zabezpečení, jako je přidání nové definice nebo přiřazení hodnoty atributu uživateli. Tady jsou vlastní aktivity související s atributy zabezpečení, které jsou protokolovány:

- Přidání sady atributů

- Přidání definice vlastního atributu zabezpečení do sady atributů

- Aktualizace sady atributů

- Aktualizace hodnot atributů přiřazených k servicePrincipal

- Aktualizace hodnot atributů přiřazených uživateli

- Aktualizace definice atributu vlastního zabezpečení v sadě atributů

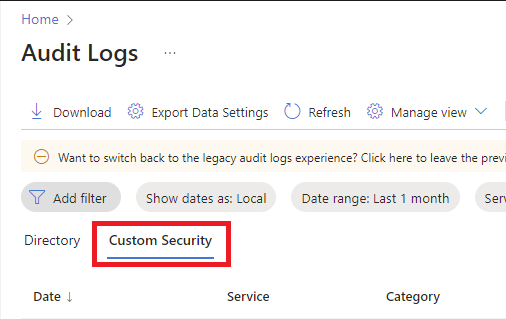

Zobrazení protokolů auditu pro změny atributů

Pokud chcete zobrazit protokoly auditu vlastních atributů zabezpečení, přihlaste se do Centra pro správu Microsoft Entra, přejděte do protokolů auditu a vyberte Vlastní zabezpečení. Pokud chcete zobrazit protokoly auditu vlastních atributů zabezpečení, musíte mít přiřazenou jednu z následujících rolí. V případě potřeby může tyto role přiřadit někdo s alespoň rolí správce privilegovaných rolí.

Informace o získání protokolů auditu vlastních atributů zabezpečení pomocí rozhraní Microsoft Graph API najdete v customSecurityAttributeAudit typu prostředku. Další informace naleznete v protokolech auditu Microsoft Entra.

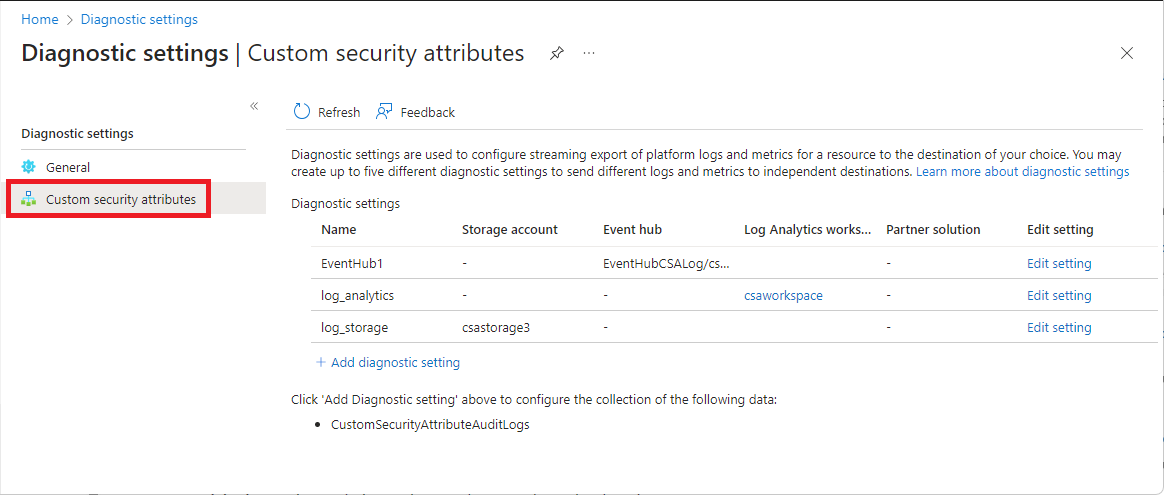

Nastavení diagnostiky

Pokud chcete exportovat vlastní protokoly auditu atributů zabezpečení do různých cílů pro další zpracování, použijte nastavení diagnostiky. Pokud chcete vytvořit a nakonfigurovat nastavení diagnostiky pro vlastní atributy zabezpečení, musíte mít přiřazenou roli Správce protokolu atributů.

Tip

Microsoft doporučuje zachovat vlastní protokoly auditu atributů zabezpečení odděleně od protokolů auditu adresáře, aby přiřazení atributů nebyla neúmyslně odhalena.

Následující snímek obrazovky ukazuje nastavení diagnostiky pro vlastní atributy zabezpečení. Další informace naleznete v tématu Konfigurace nastavení diagnostiky.

Změny chování protokolů auditu

Byly provedeny změny v protokolech auditu vlastních atributů zabezpečení pro obecnou dostupnost, které můžou ovlivnit vaše každodenní operace. Pokud jste během verze Preview používali protokoly auditu atributů vlastního zabezpečení, tady jsou akce, které musíte provést, abyste zajistili, že se operace protokolu auditu nenaruší.

- Použití nového umístění protokolů auditu

- Přiřazení rolí protokolu atributů k zobrazení protokolů auditu

- Vytvoření nového nastavení diagnostiky pro export protokolů auditu

Použití nového umístění protokolů auditu

Během období Preview byly do koncového bodu protokolů auditu adresáře zapsány protokoly auditu vlastního atributu zabezpečení. V říjnu 2023 byl nový koncový bod přidán výhradně pro vlastní protokoly auditu atributů zabezpečení. Následující snímek obrazovky ukazuje protokoly auditu adresáře a nové umístění protokolů auditu atributů zabezpečení. Pokud chcete získat protokoly auditu vlastních atributů zabezpečení pomocí rozhraní Microsoft Graph API, podívejte se na customSecurityAttributeAudit typ prostředku.

Existuje přechodné období, kdy se vlastní protokoly auditu zabezpečení zapisují do koncových bodů protokolu auditu adresáře i vlastních atributů zabezpečení. V budoucnu musíte použít koncový bod protokolu auditu vlastních atributů zabezpečení k vyhledání vlastních protokolů auditu atributů zabezpečení.

Následující tabulka uvádí koncový bod, kde můžete během přechodného období najít vlastní protokoly auditu atributů zabezpečení.

| Datum události | Koncový bod adresáře | Koncový bod vlastních atributů zabezpečení |

|---|---|---|

| Října 2023 | ✅ | ✅ |

| Únor 2024 | ✅ |

Přiřazení rolí protokolu atributů k zobrazení protokolů auditu

Ve verzi Preview můžou protokoly auditu vlastního atributu zabezpečení zobrazit uživatelé s alespoň rolí Správce zabezpečení v protokolech auditu adresáře. Tyto role už nemůžete používat k zobrazení protokolů auditu vlastních atributů zabezpečení pomocí nového koncového bodu. Pokud chcete zobrazit vlastní protokoly auditu atributů zabezpečení, musíte mít přiřazenou roli Čtenář protokolu atributů nebo Správce protokolu atributů.

Vytvoření nového nastavení diagnostiky pro export protokolů auditu

Pokud jste během období Preview nakonfigurovali export protokolů auditu, byly do aktuálního nastavení diagnostiky odeslány vlastní protokoly auditu auditu zabezpečení. Pokud chcete dál přijímat vlastní protokoly auditu auditu zabezpečení, musíte vytvořit nová nastavení diagnostiky, jak je popsáno v předchozí části Nastavení diagnostiky.