Řešení potíží s vlastními atributy zabezpečení v Microsoft Entra ID

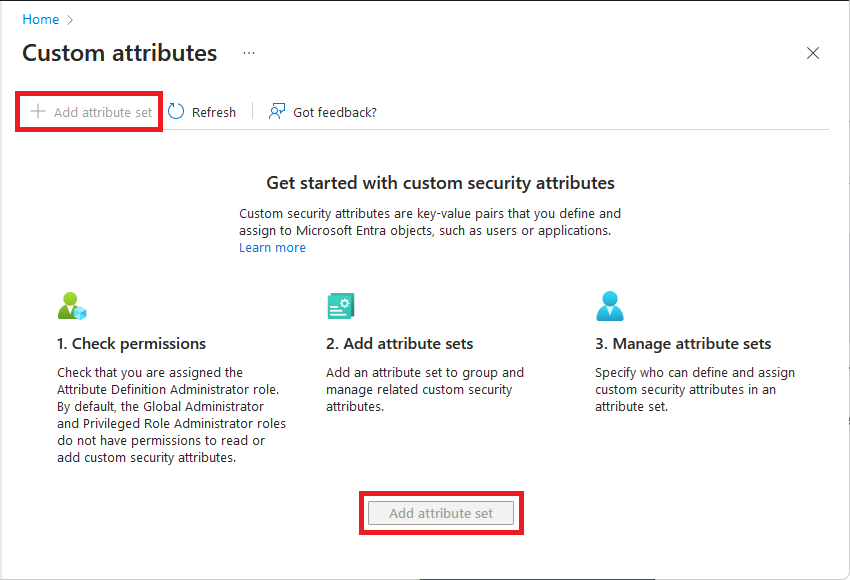

Příznak – Přidání sady atributů je zakázáno

Když se přihlásíte do Centra pro správu Microsoft Entra a pokusíte se vybrat možnost Vlastní atributy zabezpečení Přidat sadu atributů>, je zakázaná.

Příčina

Nemáte oprávnění k přidání sady atributů. Chcete-li přidat sadu atributů a vlastní atributy zabezpečení, musíte mít přiřazenou roli Správce definic atributů.

Důležité

Ve výchozím nastavení nemají globální správce a další role správců oprávnění ke čtení, definování nebo přiřazování vlastních atributů zabezpečení.

Řešení

Ujistěte se, že máte přiřazenou roli Správce definic atributů v oboru tenanta nebo v oboru sady atributů. Další informace naleznete v tématu Správa přístupu k vlastním atributům zabezpečení v Microsoft Entra ID.

Příznak – Chyba při pokusu o přiřazení vlastního atributu zabezpečení

Když se pokusíte uložit přiřazení vlastního atributu zabezpečení, zobrazí se zpráva:

Insufficient privileges to save custom security attributes

This account does not have the necessary admin privileges to change custom security attributes

Příčina

Nemáte oprávnění k přiřazování vlastních atributů zabezpečení. Pokud chcete přiřadit vlastní atributy zabezpečení, musíte mít přiřazenou roli Správce přiřazení atributů.

Důležité

Ve výchozím nastavení nemají globální správce a další role správců oprávnění ke čtení, definování nebo přiřazování vlastních atributů zabezpečení.

Řešení

Ujistěte se, že máte přiřazenou roli Správce přiřazení atributů v oboru tenanta nebo oboru sady atributů. Další informace naleznete v tématu Správa přístupu k vlastním atributům zabezpečení v Microsoft Entra ID.

Příznak – Nejde filtrovat vlastní atributy zabezpečení pro uživatele nebo aplikace

Příčina 1

Nemáte oprávnění k filtrování vlastních atributů zabezpečení. Pokud chcete číst a filtrovat vlastní atributy zabezpečení pro uživatele nebo podnikové aplikace, musíte mít přiřazenou roli Čtenář přiřazení atributů nebo Správce přiřazení atributů.

Důležité

Ve výchozím nastavení nemají globální správce a další role správců oprávnění ke čtení, definování nebo přiřazování vlastních atributů zabezpečení.

Řešení 1

Ujistěte se, že máte přiřazenou jednu z následujících předdefinovaných rolí Microsoft Entra v oboru tenanta nebo v oboru sady atributů. Další informace naleznete v tématu Správa přístupu k vlastním atributům zabezpečení v Microsoft Entra ID.

Příčina 2

Máte přiřazenou roli Čtenář přiřazení atributů nebo Správce přiřazení atributů, ale nemáte přiřazený přístup k sadě atributů.

Řešení 2

Správu vlastních atributů zabezpečení můžete delegovat v oboru tenanta nebo v oboru sady atributů. Ujistěte se, že máte přiřazený přístup k atributu nastavenému v oboru tenanta nebo oboru sady atributů. Další informace naleznete v tématu Správa přístupu k vlastním atributům zabezpečení v Microsoft Entra ID.

Příčina 3

Pro vašeho tenanta nejsou definované a přiřazené žádné vlastní atributy zabezpečení.

Řešení 3

Přidejte a přiřaďte vlastní atributy zabezpečení uživatelům nebo podnikovým aplikacím. Další informace naleznete v tématu Přidání nebo deaktivace vlastních definic atributů zabezpečení v Microsoft Entra ID, Assign, update, list nebo remove custom security attributes for a user, or Assign, update, list, or remove custom security attributes for an application.

Příznak – Vlastní atributy zabezpečení nejde odstranit

Příčina

Můžete aktivovat a deaktivovat pouze definice vlastních atributů zabezpečení. Odstranění vlastních atributů zabezpečení se nepodporuje. Deaktivované definice se nezapočítávají do limitu 500 definic tenanta.

Řešení

Deaktivujte vlastní atributy zabezpečení, které už nepotřebujete. Další informace naleznete v tématu Přidání nebo deaktivace vlastních definic atributů zabezpečení v Microsoft Entra ID.

Příznak – Nejde přidat přiřazení role v oboru sady atributů pomocí PIM

Když se pokusíte přidat oprávněné přiřazení role Microsoft Entra pomocí Microsoft Entra Privileged Identity Management (PIM), nemůžete nastavit obor na sadu atributů.

Příčina

PIM v současné době nepodporuje přidání oprávněného přiřazení role Microsoft Entra v oboru sady atributů.

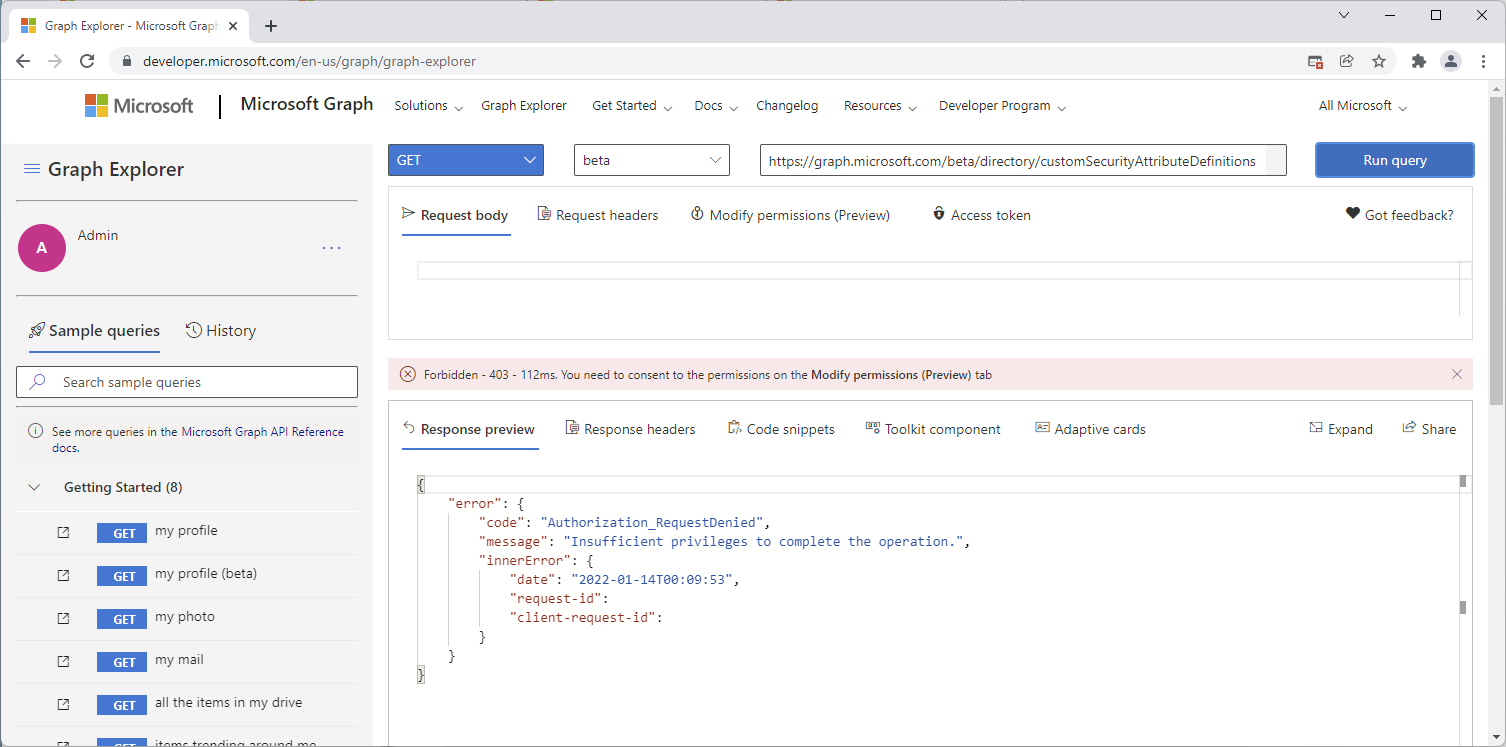

Příznak – nedostatečná oprávnění k dokončení operace

Když se pokusíte použít Graph Explorer k volání rozhraní Microsoft Graph API pro vlastní atributy zabezpečení, zobrazí se zpráva podobná této:

Forbidden - 403. You need to consent to the permissions on the Modify permissions (Preview) tab

Authorization_RequestDenied

Insufficient privileges to complete the operation.

Nebo když se pokusíte použít příkaz PowerShellu, zobrazí se zpráva podobná této:

Insufficient privileges to complete the operation.

Status: 403 (Forbidden)

ErrorCode: Authorization_RequestDenied

Příčina 1

Používáte Graph Explorer a nemáte souhlas s požadovanými oprávněními atributu zabezpečení k volání rozhraní API.

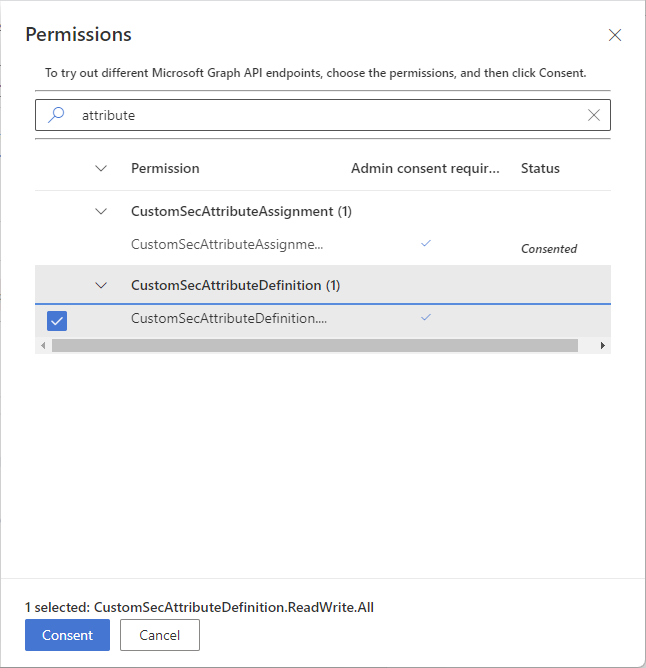

Řešení 1

Otevřete panel Oprávnění, vyberte příslušné vlastní oprávnění atributu zabezpečení a vyberte Souhlas. V zobrazeném okně Požadovaná oprávnění zkontrolujte požadovaná oprávnění.

Příčina 2

K volání rozhraní API nemáte přiřazenou požadovanou roli atributu zabezpečení.

Důležité

Ve výchozím nastavení nemají globální správce a další role správců oprávnění ke čtení, definování nebo přiřazování vlastních atributů zabezpečení.

Řešení 2

Ujistěte se, že máte přiřazenou požadovanou vlastní roli atributu zabezpečení. Další informace naleznete v tématu Správa přístupu k vlastním atributům zabezpečení v Microsoft Entra ID.

Příčina 3

Pokoušíte se odebrat přiřazení vlastního atributu zabezpečení s jednou hodnotou tak, že ho nastavíte na null pomocí příkazu Update-MgUser nebo Update-MgServicePrincipal.

Řešení 3

Místo toho použijte příkaz Invoke-MgGraphRequest. Další informace najdete v tématu Odebrání přiřazení vlastního atributu zabezpečení s jednou hodnotou od uživatele nebo odebrání přiřazení vlastních atributů zabezpečení z aplikací.

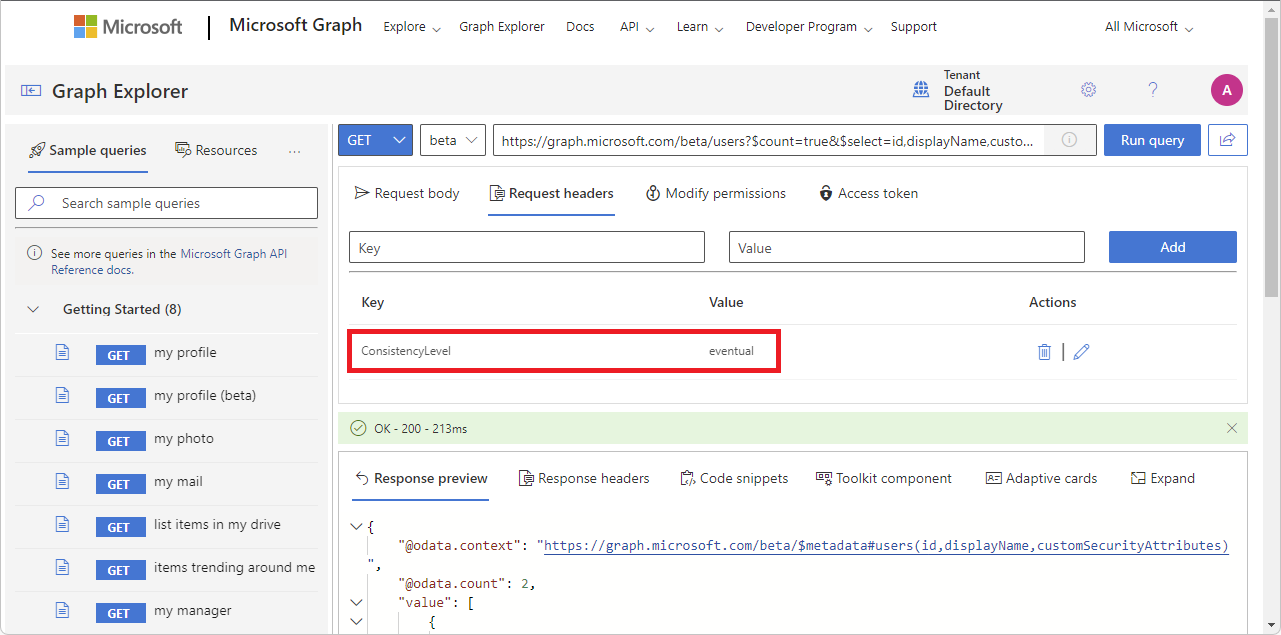

Příznak – chyba Request_UnsupportedQuery

Když se pokusíte volat rozhraní Microsoft Graph API pro vlastní atributy zabezpečení, zobrazí se zpráva podobná této:

Bad Request - 400

Request_UnsupportedQuery

Unsupported or invalid query filter clause specified for property '<AttributeSet>_<Attribute>' of resource 'CustomSecurityAttributeValue'.

Příčina

Požadavek není správně naformátovaný.

Řešení

V případě potřeby přidejte ConsistencyLevel=eventual požadavek nebo hlavičku. Možná budete také muset zahrnout $count=true , abyste zajistili, že se požadavek správně směruje. Další informace najdete v tématu Příklady: Přiřazení, aktualizace, výpis nebo odebrání vlastních přiřazení atributů zabezpečení pomocí rozhraní Microsoft Graph API.