Zjištění aktuálního stavu externí spolupráce ve vaší organizaci

Než se dozvíte o aktuálním stavu externí spolupráce, určete stav zabezpečení. Zvažte centralizované a delegované řízení, také cíle zásad správného řízení, regulační a dodržování předpisů.

Další informace: Určení stavu zabezpečení pro externí přístup pomocí ID Microsoft Entra

Uživatelé ve vaší organizaci pravděpodobně spolupracují s uživateli z jiných organizací. Spolupráce probíhá s kancelářskými aplikacemi, jako je Microsoft 365, e-mailem nebo sdílením prostředků s externími uživateli. Mezi tyto scénáře patří:

- Zahájení externí spolupráce

- Spolupráce s externími uživateli a organizacemi

- Udělení přístupu externím uživatelům

Než začnete

Tento článek je číslo 2 v řadě 10 článků. Doporučujeme, abyste si články prostudovali v pořadí. Pokud chcete zobrazit celou řadu, přejděte do části Další kroky .

Určení, kdo zahájí externí spolupráci

Obecně platí, že uživatelé, kteří hledají externí spolupráci, znají aplikace, které se mají použít, a po ukončení přístupu. Proto určete uživatele s delegovanými oprávněními k pozvání externích uživatelů, vytváření přístupových balíčků a úplné kontroly přístupu.

Vyhledání spolupracujících uživatelů:

- Aktivity protokolu auditu Microsoftu 365 – hledání událostí a zjišťování aktivit auditovaných v Microsoftu 365

- Auditování a vytváření sestav uživatele pro spolupráci B2B – ověření přístupu uživatele typu host a zobrazení záznamů o systémových a uživatelských aktivitách

Zobrazení výčtu uživatelů typu host a organizací

Externími uživateli můžou být uživatelé Microsoft Entra B2B s přihlašovacími údaji spravovanými partnerem nebo externími uživateli s místně zřízenými přihlašovacími údaji. Obvykle se jedná o typ uživatele typu host. Další informace o pozvání uživatelů hostů a sdílení prostředků najdete v přehledu spolupráce B2B.

Můžete vytvořit výčet uživatelů typu host pomocí:

Pomocí následujících nástrojů identifikujte spolupráci Microsoft Entra B2B, externí tenanty Microsoft Entra a uživatele, kteří přistupují k aplikacím:

- Modul PowerShellu, Získání MsIdCrossTenantAccessActivity

- Sešit aktivit přístupu mezi tenanty

Zjišťování e-mailových domén a vlastností companyName

Externí organizace můžete určit pomocí názvů domén e-mailových adres externích uživatelů. Toto zjišťování nemusí být u zprostředkovatelů identity příjemce možné. K identifikaci externích organizací doporučujeme napsat atribut companyName.

Použití seznamu povolených, blokovaných a správy nároků

Pomocí seznamu povolených nebo blokovaných položek můžete organizaci povolit spolupráci s organizacemi na úrovni tenanta nebo blokovat. Řízení pozvánek a uplatnění B2B bez ohledu na zdroj (například Microsoft Teams, SharePoint nebo Azure Portal).

Zobrazení, povolení nebo blokování pozvánek pro uživatele B2B z konkrétních organizací

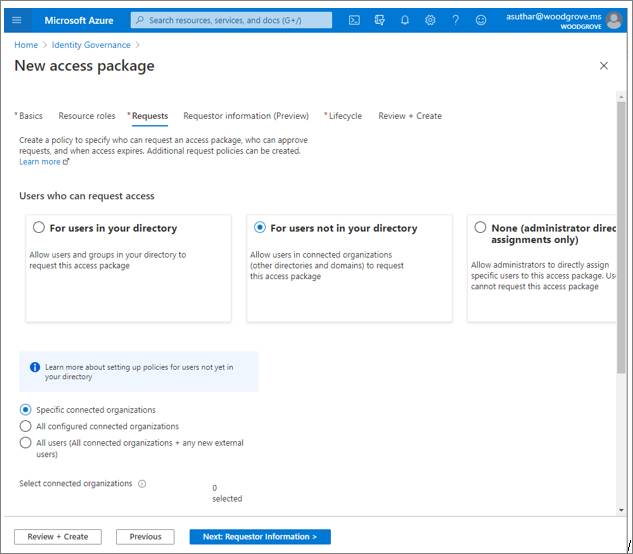

Pokud používáte správu nároků, můžete omezit přístupové balíčky na podmnožinu partnerů s možností Konkrétní propojené organizace v části Nové přístupové balíčky v zásadách správného řízení identit.

Určení přístupu externího uživatele

S inventářem externích uživatelů a organizací určete přístup k udělení uživatelům. Rozhraní Microsoft Graph API můžete použít k určení členství ve skupině Microsoft Entra nebo přiřazení aplikace.

Vytvoření výčtu oprávnění aplikace

Prozkoumejte přístup k citlivým aplikacím, abyste se dozvěděli o externím přístupu. Viz, udělení nebo odvolání oprávnění rozhraní API prostřednictvím kódu programu.

Zjištění neformálního sdílení

Pokud máte povolené e-maily a plány sítě, můžete prozkoumat sdílení obsahu prostřednictvím e-mailových nebo neautorizovaných aplikací saaS (software jako služba).

- Identifikace, prevence a monitorování náhodného sdílení

- Informace o ochraně před únikem informací

- Identifikace neautorizovaných aplikací

Další kroky

V následujících sérii článků se dozvíte o zabezpečení externího přístupu k prostředkům. Doporučujeme postupovat podle uvedeného pořadí.

Určení stavu zabezpečení pro externí přístup pomocí Microsoft Entra ID

Zjištění aktuálního stavu externí spolupráce ve vaší organizaci (tady jste)

Vytvoření plánu zabezpečení pro externí přístup k prostředkům

Zabezpečení externího přístupu pomocí skupin v Microsoft Entra ID a Microsoftu 365

Přechod na řízenou spolupráci pomocí spolupráce Microsoft Entra B2B

Správa externího přístupu pomocí správy nároků Microsoft Entra

Správa externího přístupu k prostředkům pomocí zásad podmíněného přístupu

Řízení externího přístupu k prostředkům v Microsoft Entra ID pomocí popisků citlivosti

Převod místních účtů hostů na účty hosta Microsoft Entra B2B