Určení stavu zabezpečení pro externí přístup pomocí Microsoft Entra ID

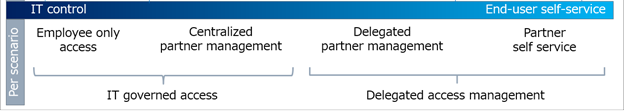

Při zvažování zásad správného řízení externího přístupu vyhodnocujte potřeby vaší organizace v oblasti zabezpečení a spolupráce podle scénáře. Můžete začít s úrovní kontroly, kterou má IT tým v průběhu každodenní spolupráce koncových uživatelů. Organizace v vysoce regulovaných odvětvích můžou vyžadovat větší kontrolu IT týmů. Dodavatelé obrany můžou mít například požadavek na pozitivní identifikaci a dokumentaci externích uživatelů, jejich přístup a odebrání přístupu: veškerý přístup, scénáře nebo úlohy. Konzultační agentury můžou pomocí určitých funkcí umožnit koncovým uživatelům určit externí uživatele, se kterými spolupracují.

Poznámka:

Vysoký stupeň kontroly nad spoluprácemi může vést k vyšším rozpočtům IT, nižší produktivitě a zpožděným obchodním výsledkům. Když jsou oficiální kanály pro spolupráci vnímány jako neslušné, koncoví uživatelé mají tendenci vyhýbat se oficiálním kanálům. Příkladem je odesílání nezabezpečených dokumentů e-mailem koncovým uživatelům.

Než začnete

Tento článek je číslo 1 v řadě 10 článků. Doporučujeme, abyste si články prostudovali v pořadí. Pokud chcete zobrazit celou řadu, přejděte do části Další kroky .

Plánování na základě scénářů

IT týmy můžou delegovat přístup partnerů, aby mohli zaměstnanci spolupracovat s partnery. K tomuto delegování může dojít při zachování dostatečného zabezpečení pro ochranu duševního vlastnictví.

Zkompilujte a vyhodnoťte scénáře vaší organizace, které pomáhají vyhodnotit přístup zaměstnanců a obchodních partnerů k prostředkům. Finanční instituce můžou mít standardy dodržování předpisů, které omezují přístup zaměstnanců k prostředkům, jako jsou informace o účtu. Naopak stejné instituce můžou delegovaným partnerům povolit přístup k projektům, jako jsou marketingové kampaně.

Důležité informace o scénářích

Pomocí následujícího seznamu můžete měřit úroveň řízení přístupu.

- Citlivost informací a související riziko jeho expozice

- Přístup partnera k informacím o ostatních koncových uživatelích

- Náklady na porušení zabezpečení a režijní náklady na centralizovanou kontrolu a tření koncových uživatelů

Organizace můžou začít s vysoce spravovanými ovládacími prvky, které splňují cíle dodržování předpisů, a pak můžou některé kontroly delegovat koncovým uživatelům v průběhu času. V organizaci můžou existovat souběžné modely správy přístupu.

Poznámka:

Přihlašovací údaje spravované partnerem představují způsob, jak signalizovat ukončení přístupu k prostředkům, když externí uživatel ztratí přístup k prostředkům ve vlastní společnosti. Další informace: Přehled spolupráce B2B

Cíle zabezpečení externího přístupu

Cíle it-řízení a delegovaný přístup se liší. Hlavními cíli přístupu řízeného IT jsou:

- Splnění cílů zásad správného řízení, právních předpisů a dodržování předpisů (GRC)

- Vysoká úroveň kontroly nad přístupem partnera k informacím o koncových uživatelích, skupinách a dalších partnerech

Hlavními cíli delegování přístupu jsou:

- Povolení vlastníkům firmy určit partnery pro spolupráci s omezeními zabezpečení

- Povolení přístupu partnerům na základě pravidel definovaných vlastníky firmy

Společné cíle

Řízení přístupu k aplikacím, datům a obsahu

Úrovně řízení je možné provádět různými metodami v závislosti na vaší verzi MICROSOFT Entra ID a Microsoftu 365.

Omezení prostoru pro útoky

- Co je Microsoft Entra Privileged Identity Management? – správa, řízení a monitorování přístupu k prostředkům v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune

- Ochrana před únikem informací na Serveru Exchange

Potvrzení dodržování předpisů u kontrol protokolu aktivit a auditu

IT týmy můžou delegovat rozhodnutí o přístupu vlastníkům podniku prostřednictvím správy nároků, zatímco kontroly přístupu pomáhají potvrdit trvalý přístup. Pomocí automatizované klasifikace dat s popisky citlivosti můžete automatizovat šifrování citlivého obsahu a zmírnit dodržování předpisů koncovým uživatelům.

Další kroky

V následujících sérii článků se dozvíte o zabezpečení externího přístupu k prostředkům. Doporučujeme postupovat podle uvedeného pořadí.

Určení stavu zabezpečení pro externí přístup pomocí ID Microsoft Entra (Tady jste)

Zjištění aktuálního stavu externí spolupráce ve vaší organizaci

Vytvoření plánu zabezpečení pro externí přístup k prostředkům

Zabezpečení externího přístupu pomocí skupin v Microsoft Entra ID a Microsoftu 365

Přechod na řízenou spolupráci pomocí spolupráce Microsoft Entra B2B

Správa externího přístupu pomocí správy nároků Microsoft Entra

Správa externího přístupu k prostředkům pomocí zásad podmíněného přístupu

Řízení externího přístupu k prostředkům v Microsoft Entra ID pomocí popisků citlivosti

Převod místních účtů hostů na účty hosta Microsoft Entra B2B