Kurz: Shromažďování informací o ohrožení zabezpečení

V tomto kurzu se dozvíte, jak na portálu Microsoft Defender pomocí Analýza hrozeb v programu Microsoft Defender (Defender TI) shromáždit informace o ohrožení zabezpečení pomocí několika typů hledání indikátorů.

Požadavky

Microsoft Entra ID nebo osobní účet Microsoft. Přihlášení nebo vytvoření účtu

Licence Defender TI Premium.

Poznámka

Uživatelé bez licence Defender TI Premium mají stále přístup k naší bezplatné nabídce Defender TI.

Zřeknutí se

Defender TI může zahrnovat živé pozorování v reálném čase a indikátory hrozeb, včetně škodlivé infrastruktury a nástrojů pro nežádoucí hrozby. Hledání všech IP adres a domén v rámci Defender TI je bezpečné. Microsoft sdílí online prostředky (například IP adresy, názvy domén), které jsou považovány za skutečné hrozby, které představují jasné a aktuální nebezpečí. Při provádění následujícího kurzu vás žádáme, abyste při interakci se škodlivými systémy použili jejich nejlepší úsudek a minimalizovali zbytečná rizika. Microsoft minimalizuje rizika odstraněním škodlivých IP adres, hostitelů a domén.

Než začnete

Jak už bylo uvedeno v právní odpovědnosti, podezřelé a škodlivé indikátory jsou kvůli vaší bezpečnosti defanged. Při hledání v Defenderu TI odeberte z IP adres, domén a hostitelů všechny hranaté závorky. Tyto indikátory neprohledejte přímo v prohlížeči.

Otevřete Defender TI na portálu Microsoft Defender

- Přejděte na portál Defender a dokončete proces ověřování Microsoftu. Další informace o portálu Defender

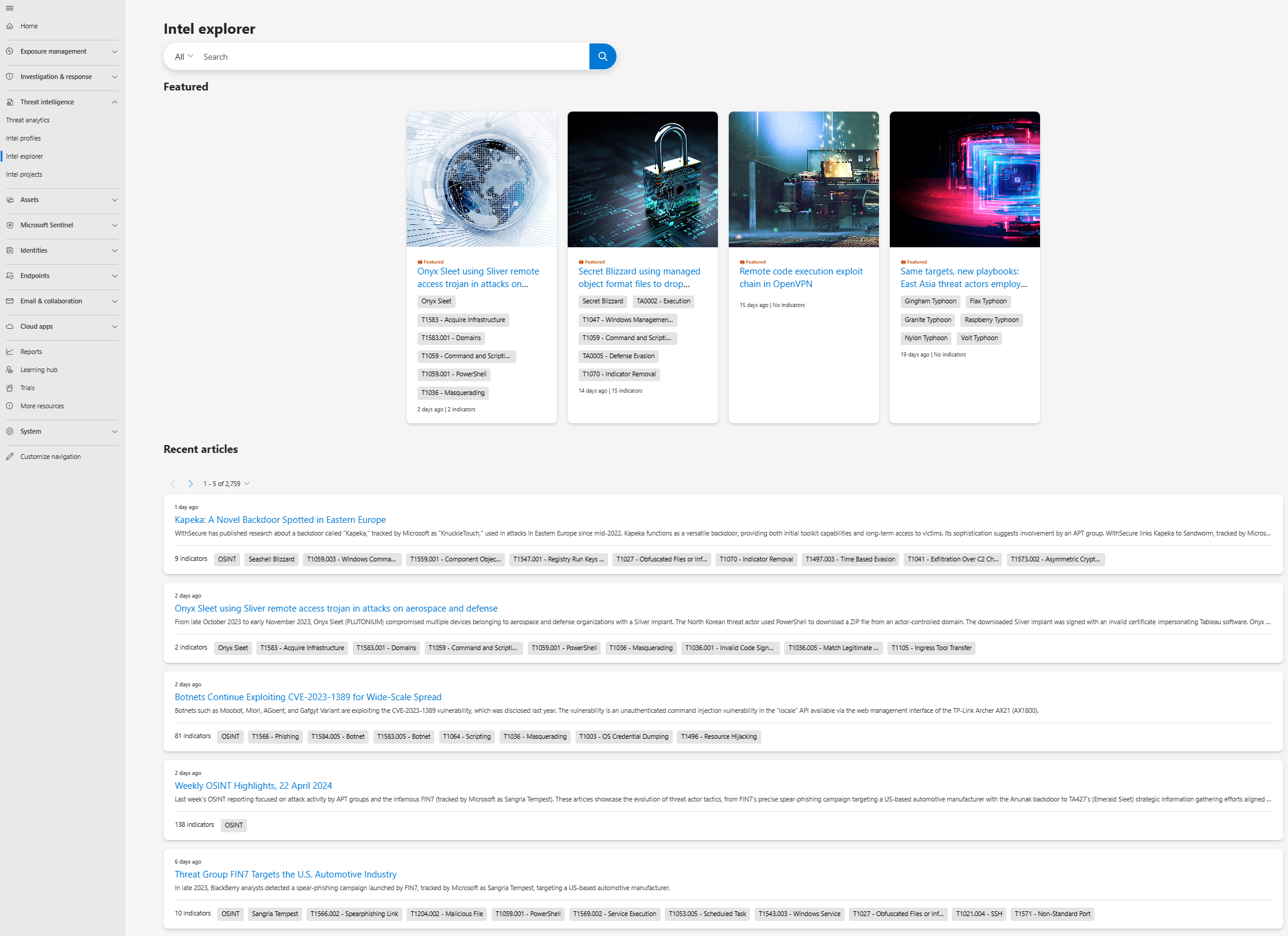

- Přejděte na Průzkumník Intel pro analýzu hrozeb>.

Informace o funkcích domovské stránky Intel Exploreru

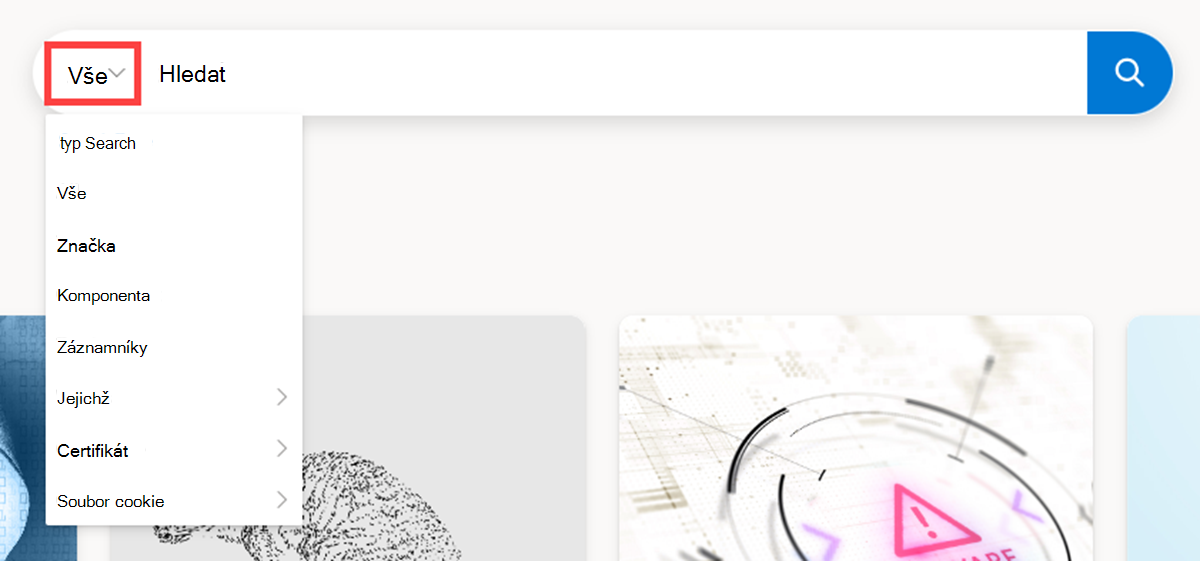

Výběrem rozevírací nabídky zkontrolujte možnosti vyhledávacího panelu Intel Exploreru.

Posuňte se dolů a projděte si doporučené a poslední články v příslušných oddílech. Další informace o článcích o Defenderu TI

Vyhledávání indikátorů a shromažďování informací o ohrožení zabezpečení

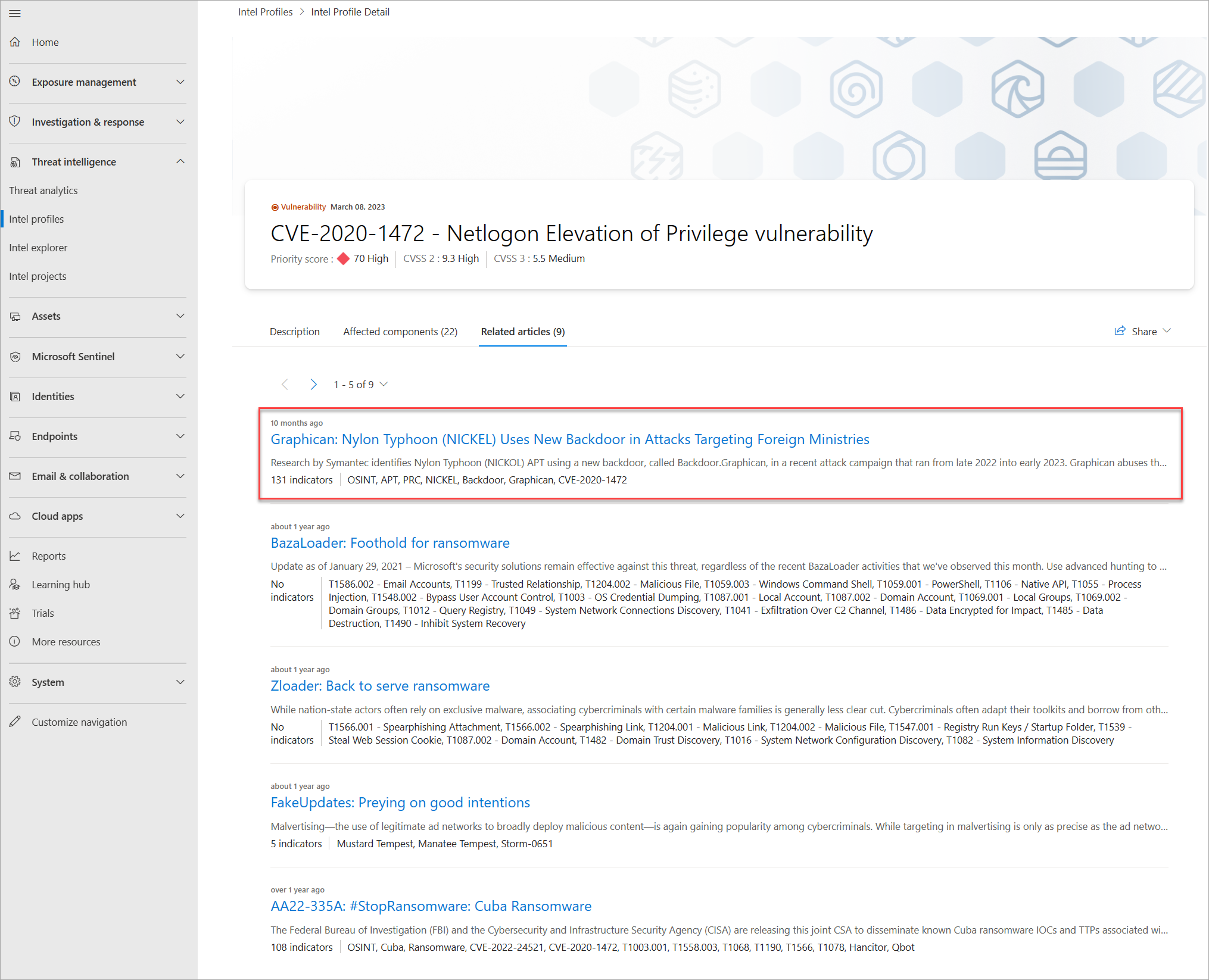

Vyhledejte CVE-2020-1472 na panelu hledání v Průzkumníku Intel a vyberte a zkontrolujte přidružený profil Intel CVE-2020-1472 – Ohrožení zabezpečení z důvodu zvýšení oprávnění pro Netlogon.

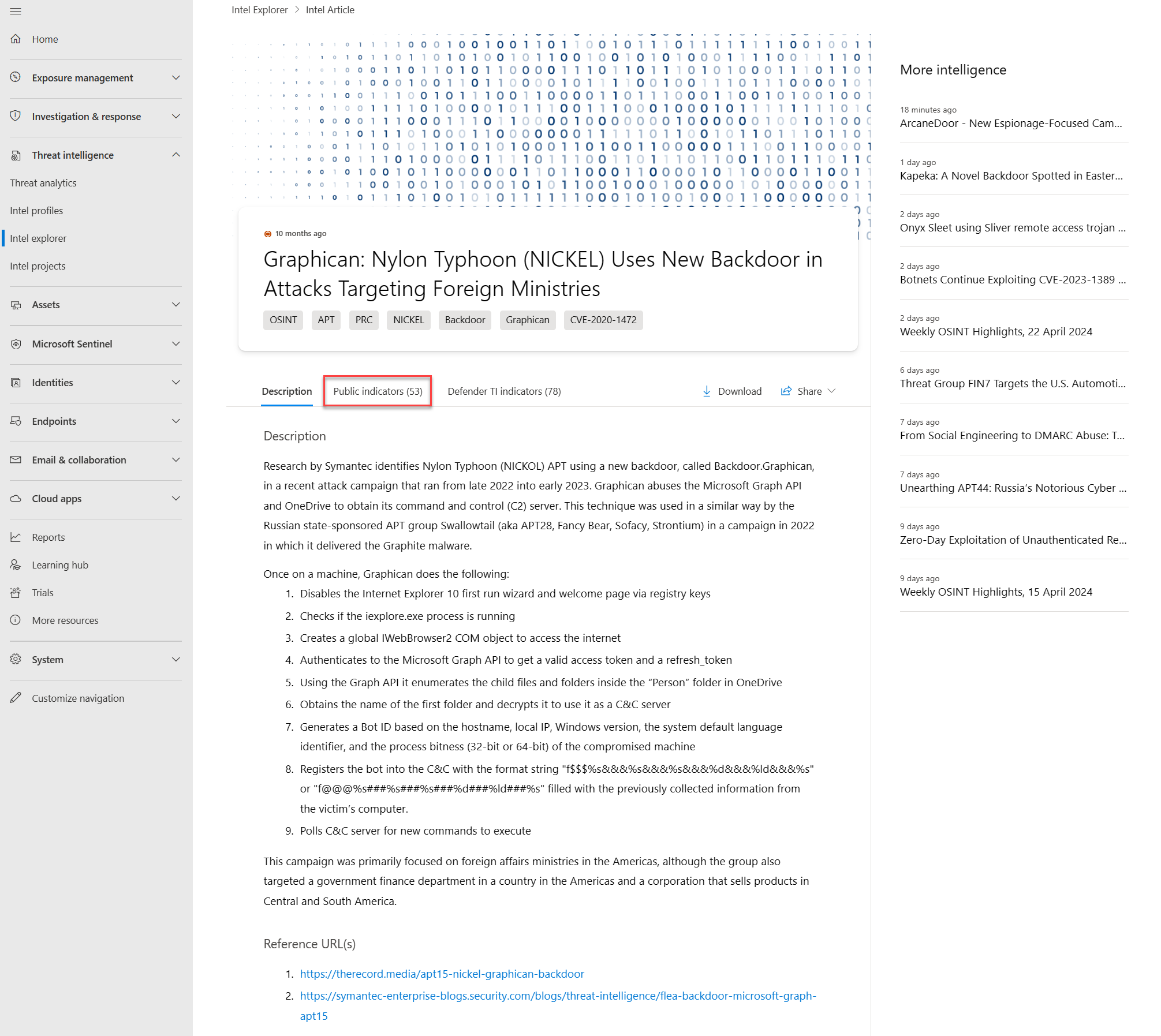

Vyberte kartu Související články profilu a pak vyberte článek Graphican: Nylon Typhoon (NICKEL) používá nové zadní vrátka v útocích zacílených na zahraniční ministerstva.

Vyberte veřejné indikátory tohoto nově otevřeného článku. Měla by se zobrazit IP adresa 50.116.3[.]164 mezi uvedenými ukazateli.

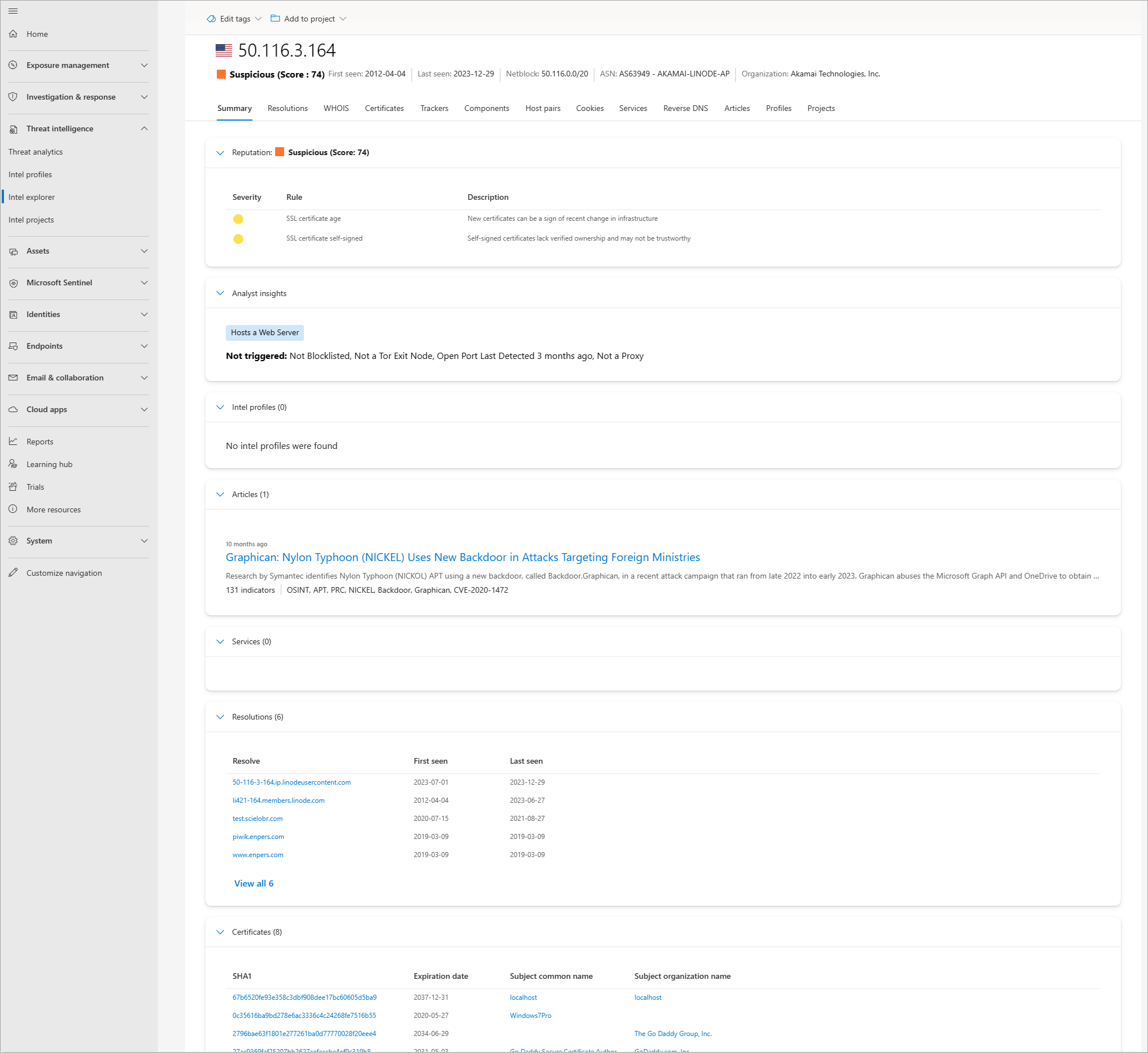

Přejděte zpět na vyhledávací panel Intel Exploreru a vyhledejte 50.116.3[.]164.

Na kartě Souhrn zkontrolujte následující výsledky:

- Pověst

- Analytické přehledy

- Články

- Služby

- Rezoluce

- Certifikáty

- Projekty

Můžete také vybrat a zkontrolovat informace na příslušných kartách.

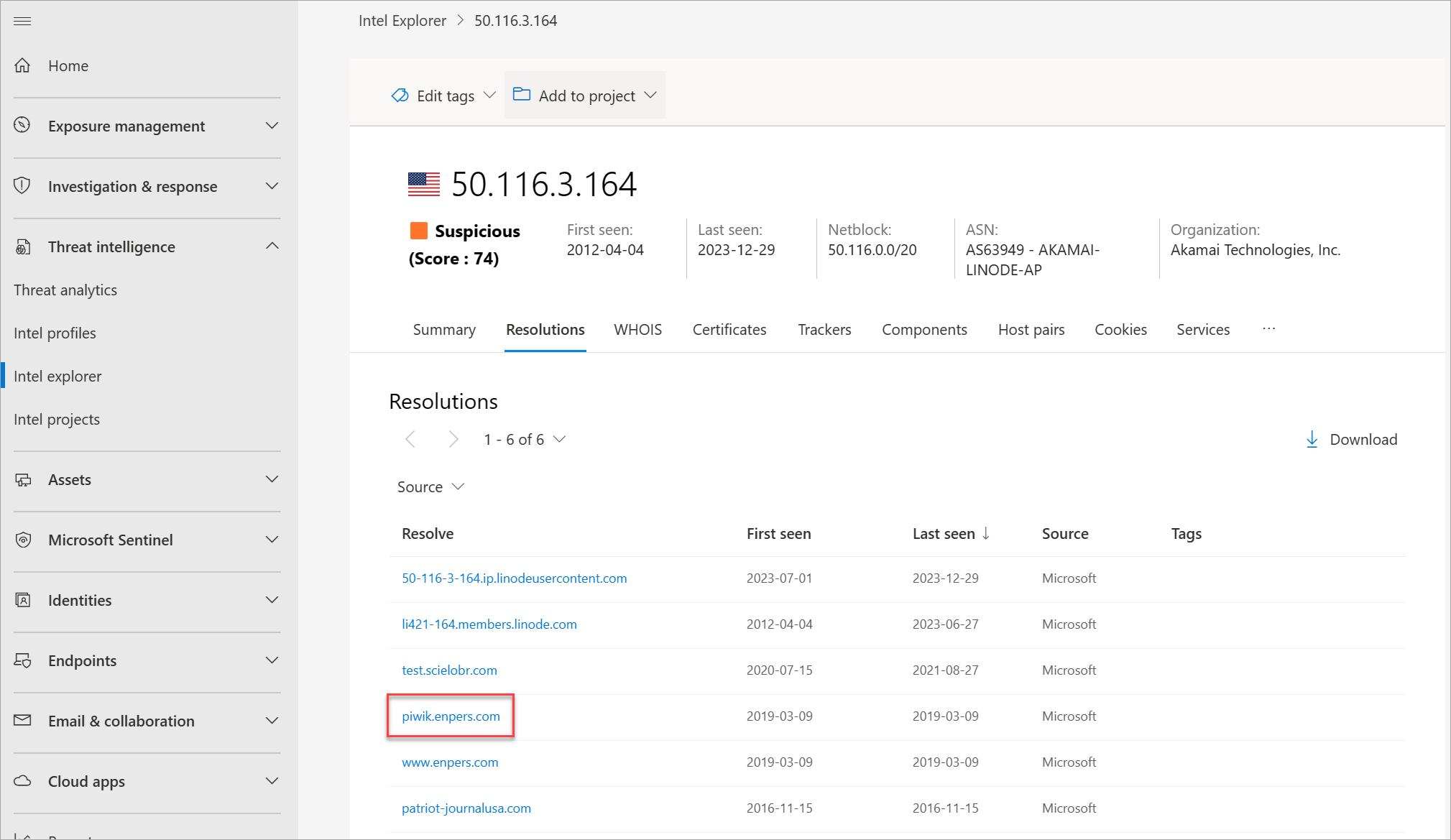

Vyberte kartu Rozlišení a pak vyberte piwik.enpers[.]com.

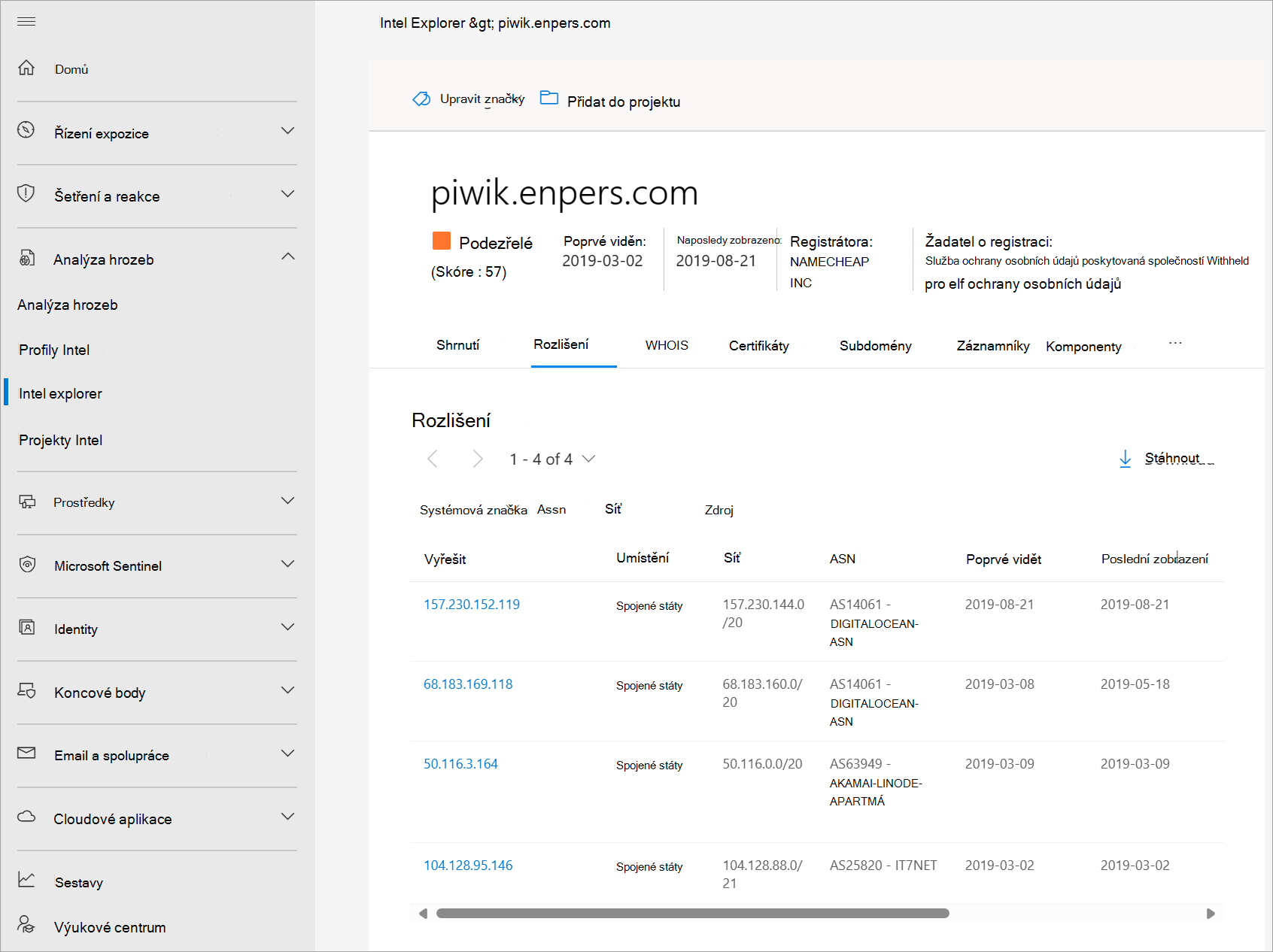

Zkontrolujte překlady, WHOIS, certifikáty, subdomény, sledovací moduly, komponenty, soubory cookie, DNS a sady reverzních dat DNS.

Proveďte příslušná hledání artefaktů z předchozích kroků. V rozevírací nabídce vyhledávacího panelu Intel Exploreru můžete odkazovat na různé možnosti hledání a používat je.

Vyčistit prostředky

V této části nejsou k dispozici žádné prostředky, které by bylo možné vyčistit.