Identifikace architektury a metody nasazení Defenderu for Endpoint

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Pokud jste už dokončili kroky nastavení nasazení Microsoft Defender for Endpoint a máte přiřazené role a oprávnění pro Defender for Endpoint, dalším krokem je vytvoření plánu pro onboarding. Váš plán začíná identifikací vaší architektury a výběrem metody nasazení.

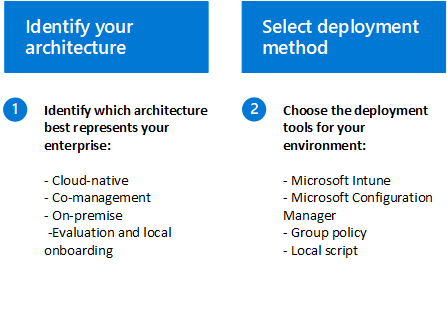

Chápeme, že každé podnikové prostředí je jedinečné, a proto jsme vám poskytli několik možností, které vám poskytnou flexibilitu při volbě způsobu nasazení služby. Rozhodnutí o onboardingu koncových bodů do služby Defender for Endpoint se týká dvou důležitých kroků:

Krok 1: Identifikace architektury

V závislosti na vašem prostředí jsou některé nástroje vhodnější pro určité architektury. V následující tabulce se můžete rozhodnout, která architektura Defenderu for Endpoint nejlépe vyhovuje vaší organizaci.

| Architecture | Popis |

|---|---|

| Nativní pro cloud | Doporučujeme použít Microsoft Intune k onboardingu, konfiguraci a nápravě koncových bodů z cloudu pro podniky, které nemají místní řešení pro správu konfigurace nebo chtějí omezit svoji místní infrastrukturu. |

| Společné řízení | Organizacím, které hostují místní i cloudové úlohy, doporučujeme pro potřeby správy používat ConfigMgr a Intune Microsoftu. Tyto nástroje poskytují komplexní sadu funkcí cloudové správy a jedinečné možnosti spolusprávy pro zřizování, nasazování, správu a zabezpečení koncových bodů a aplikací v rámci organizace. |

| Místní | Pro podniky, které chtějí využívat cloudové funkce Microsoft Defender for Endpoint a zároveň maximalizovat své investice do Configuration Manager nebo Active Directory Domain Services, doporučujeme tuto architekturu. |

| Hodnocení a místní onboarding | Tuto architekturu doporučujeme pro soc (Security Operations Center), kteří chtějí vyhodnotit nebo spustit pilotní Microsoft Defender for Endpoint, ale nemají stávající nástroje pro správu nebo nasazení. Tuto architekturu lze také použít k onboardingu zařízení v malých prostředích bez infrastruktury správy, jako je dmz (demilitarizovaná zóna). |

Krok 2: Výběr metody nasazení

Jakmile určíte architekturu prostředí a vytvoříte inventář, jak je popsáno v části Požadavky, v následující tabulce vyberte vhodné nástroje nasazení pro koncové body ve vašem prostředí. To vám pomůže efektivně naplánovat nasazení.

| Koncový bod | Nástroj pro nasazení |

|---|---|

| Windows |

Místní skript (až 10 zařízení) Zásady skupiny Microsoft Intune/ Mobilní Správce zařízení Microsoft Configuration Manager Skripty VDI |

|

Servery s Windows Servery s Linuxem (Vyžaduje serverovou licenci.) |

Onboarding zařízení s Windows pomocí místního skriptu Integrace s aplikací Microsoft Defender for Cloud |

| macOS |

Místní skript Microsoft Intune JAMF Pro Mobilní Správa zařízení |

| Servery s Linuxem |

Místní skript Loutkový Ansible Šéfkuchař Saltstack Defender for Endpoint v Linuxu pro zařízení s procesorem ARM64 (Preview) |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Správce mobilních aplikací |

Poznámka

U zařízení, která nejsou spravovaná službou Microsoft Intune nebo Microsoft Configuration Manager, můžete pomocí správy zabezpečení pro Microsoft Defender for Endpoint získat konfigurace zabezpečení pro Microsoft Defender přímo z Intune.

Další krok

Po výběru architektury a metody nasazení Defenderu for Endpoint pokračujte krokem 4 – Onboarding zařízení.

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.