Microsoft Defender for Endpoint v Linuxu pro zařízení s procesorem ARM64 (Preview)

- Microsoft Defender for Endpoint Server

- Microsoft Defender pro servery

Přehled Defenderu for Endpoint v Linuxu pro zařízení s procesorem ARM64

Jak už možná víte, Microsoft Defender for Endpoint v Linuxu je jednotné řešení zabezpečení koncových bodů, které pomáhá chránit serverová zařízení před pokročilými hrozbami. Defender for Endpoint v Linuxu teď rozšiřuje podporu linuxových serverů založených na ARM64 ve verzi Preview. Podobně jako u linuxových serverů založených na x64 (včetně 64bitové platformy Intel a AMD) jsou k dispozici následující možnosti:

- Antivirová ochrana v Microsoft Defenderu

- Detekce a odezva koncových bodů (EDR)

- Živá odpověď

- Izolace zařízení

- Pokročilé rozšířené proaktivní vyhledávání

- Správa ohrožení zabezpečení

- Centralizovaná konfigurace zásad s využitím správy nastavení zabezpečení

Ve verzi Preview se zpočátku podporují následující distribuce Linuxu:

Ubuntu 20.04 ARM64

Ubuntu 22.04 ARM64

Ubuntu 24.04 ARM64

Amazon Linux 2 ARM64

Amazon Linux 2023 ARM64

RHEL 8.x ARM64

RHEL 9.x ARM64

Oracle Linux 8.x ARM64

Oracle Linux 9.x ARM64

SUSE Linux Enterprise Server 15 (SP5, SP6) ARM64

Poznámka

Podpora dalších distribucí Linuxu se plánuje v rámci tohoto programu preview.

Nasazení Defenderu for Endpoint v Linuxu pro zařízení s procesorem ARM64

Postupy nasazení v tomto článku nainstalují verzi 101.24102.0003 agenta z kanálu Insiders-slow na zařízení založeném na ARM64. (Podívejte se na novinky v Microsoft Defender for Endpoint v Linuxu.)

Můžete si vybrat z několika metod nasazení Defenderu for Endpoint v Linuxu na zařízení s procesorem ARM64:

Než začnete

Ujistěte se, že jsou splněné požadavky pro Defender for Endpoint v Linuxu.

K onboardingu serverů do Defenderu for Endpoint se vyžadují serverové licence . Můžete si vybrat z těchto možností:

- Microsoft Defender pro servery – plán 1 nebo Plán 2 (jako součást nabídky Defenderu for Cloud) nebo

- Microsoft Defender for Endpoint Server

Nasazení pomocí instalačního skriptu

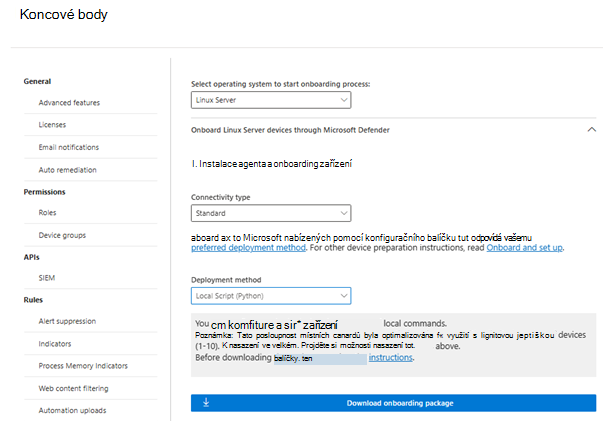

Na portálu Microsoft Defender přejděte na Nastavení>Koncové body>Onboardingsprávy> zařízení.

Na obrazovce onboardingu vyberte následující možnosti:

V seznamu Vyberte operační systém pro spuštění procesu onboardingu vyberte Server s Linuxem.

V seznamu Typ připojení vyberte Zjednodušeno. Nebo v případě potřeby můžete vybrat Standardní. (Další informace najdete v tématu Onboarding zařízení pomocí zjednodušeného připojení pro Microsoft Defender for Endpoint.)

V seznamu Metoda nasazení vyberte Místní skript (Python).

Vyberte Stáhnout onboardingový balíček.

V novém okně prohlížeče si stáhněte skript Bash instalačního programu Defenderu for Endpoint.

Pomocí následujícího příkazu udělte skriptu potřebná oprávnění:

$chmod +x /mde_installer.shSpuštěním následujícího příkazu spusťte instalační skript:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyOvěřte nasazení pomocí těchto kroků:

Spuštěním následujícího příkazu na zařízení zkontrolujte stav. Vrácená hodnota

trueoznačuje, že produkt funguje podle očekávání:$ mdatp health --field healthyNa portálu Microsoft Defender vyhledejte v části Zařízení prostředků> zařízení s Linuxem, které jste právě onboardovali. Zobrazení zařízení na portálu může trvat přibližně 20 minut.

Pokud narazíte na problém, přečtěte si téma Řešení potíží s nasazením (v tomto článku).

Nasazení pomocí instalačního skriptu s Ansible

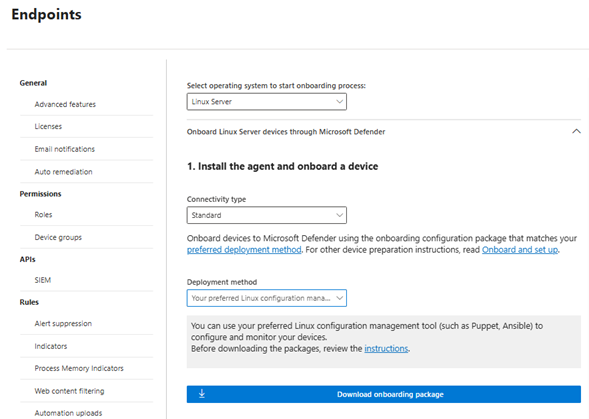

Na portálu Microsoft Defender přejděte na Nastavení>Koncové body>Onboardingsprávy> zařízení.

Na obrazovce onboardingu vyberte následující možnosti:

V seznamu Vyberte operační systém pro spuštění procesu onboardingu vyberte Server s Linuxem.

V seznamu Typ připojení vyberte Zjednodušeno. Nebo v případě potřeby můžete vybrat Standardní. (Další informace najdete v tématu Onboarding zařízení pomocí zjednodušeného připojení pro Microsoft Defender for Endpoint.)

V seznamu Metoda nasazení vyberte Preferovaný nástroj pro správu konfigurace Linuxu.

Vyberte Stáhnout onboardingový balíček.

V novém okně prohlížeče si stáhněte skript Bash instalačního programu Defenderu for Endpoint.

Na serveru Ansible vytvořte instalační soubor YAML. Například pomocí položky,

/etc/ansible/playbooks/install_mdatp.ymlkterou jste stáhlimde_installer.shv kroku 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Pomocí následujícího příkazu nasaďte Defender for Endpoint v Linuxu. Podle potřeby upravte odpovídající cesty a kanál.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Pomocí následujících kroků ověřte nasazení:

Spuštěním následujících příkazů na zařízení zkontrolujte stav zařízení, připojení, antivirovou ochranu a detekce EDR:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Na portálu Microsoft Defender vyhledejte v části Zařízení prostředků> zařízení s Linuxem, které jste právě onboardovali. Zobrazení zařízení na portálu může trvat přibližně 20 minut.

Pokud narazíte na problém, přečtěte si téma Řešení potíží s nasazením (v tomto článku).

Nasazení pomocí instalačního skriptu s Puppetem

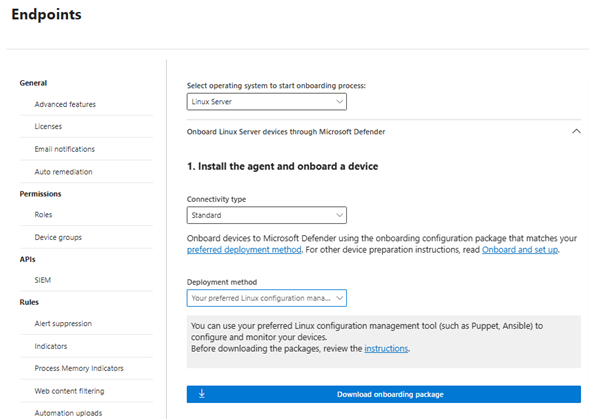

Na portálu Microsoft Defender přejděte na Nastavení>Koncové body>Onboardingsprávy> zařízení.

Na obrazovce onboardingu vyberte následující možnosti:

V seznamu Vyberte operační systém pro spuštění procesu onboardingu vyberte Server s Linuxem.

V seznamu Typ připojení vyberte Zjednodušeno. Nebo v případě potřeby můžete vybrat Standardní. (Další informace najdete v tématu Onboarding zařízení pomocí zjednodušeného připojení pro Microsoft Defender for Endpoint.)

V seznamu Metoda nasazení vyberte Preferovaný nástroj pro správu konfigurace Linuxu.

Vyberte Stáhnout onboardingový balíček. Uložte soubor jako

WindowsDefenderATPOnboardingPackage.zip.

Extrahujte obsah onboardingového balíčku pomocí následujícího příkazu:

unzip WindowsDefenderATPOnboardingPackage.zipMěl by se zobrazit následující výstup:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonV novém okně prohlížeče si stáhněte skript Bash instalačního programu Defenderu for Endpoint (tento skript se nazývá

mde_installer.sh).Pomocí následujícího postupu vytvořte manifest Puppetu, který používá

mde_installer.shskript z kroku 4.Ve složce modules vaší instalace Puppetu vytvořte následující složky:

install_mdatp/filesinstall_mdatp/manifests

Složka modules se obvykle nachází na

/etc/puppetlabs/code/environments/production/modulesvašem serveru Puppet.mdatp_onboard.jsonZkopírujte soubor vytvořený dříve doinstall_mdatp/filessložky.Zkopírujte

mde_installer.shdoinstall_mdatp/files folder.init.ppVytvořte soubor uvnitřinstall_mdatp/manifests, který obsahuje následující pokyny k nasazení:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Pomocí manifestu Puppetu nainstalujte Defender for Endpoint v Linuxu na své zařízení.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Ověřte nasazení. Na portálu Microsoft Defender vyhledejte v části Zařízení prostředků> zařízení s Linuxem, které jste právě onboardovali. Zobrazení zařízení na portálu může trvat přibližně 20 minut.

Nasazení Defenderu for Endpoint v Linuxu pomocí Microsoft Defender for Cloud

Pokud vaše organizace používá Defender for Cloud, můžete ho použít k nasazení Defenderu for Endpoint v Linuxu.

Doporučujeme povolit automatické nasazení na zařízeních s Linuxem založených na ARM64. Po zřízení virtuálního počítače definujte proměnnou v souboru

/etc/mde.arm.d/mde.confna vašem zařízení následujícím způsobem:OPT_FOR_MDE_ARM_PREVIEW=1Počkejte 1 až 6 hodin, než se onboarding dokončí.

Na portálu Microsoft Defender vyhledejte v části Zařízení prostředky> zařízení s Linuxem, která jste právě nasadili.

Potřebujete pomoct s Defenderem pro cloud?

Podívejte se na tyto články:

- Povolení integrace Defenderu for Endpoint: Linux

- Připojení počítačů mimo Azure ke službě Microsoft Defender for Cloud: Onboarding serveru s Linuxem

Řešení potíží s nasazením

Pokud narazíte na problémy s nasazením Defenderu for Endpoint v Linuxu do zařízení založených na ARM64, je k dispozici nápověda. Nejprve si projděte náš seznam běžných problémů a jejich řešení. Pokud problém přetrvává, kontaktujte nás.

Běžné problémy a jejich řešení

Následující tabulka shrnuje běžné problémy a jejich řešení.

| Chybová zpráva nebo problém | Co dělat |

|---|---|

mdatp not found |

Úložiště nemusí být správně nakonfigurované. Zkontrolujte, jestli je kanál v instalačním skriptu nastavený na insiders-slow . |

mdatp health označuje chybějící licenci. |

Ujistěte se, že do svého automatizačního skriptu nebo nástroje předáváte správný onboardingový skript nebo soubor JSON. |

| Vyloučení nefungují podle očekávání | Pokud na jiných zařízeních fungovala vyloučení, ale na vašich linuxových serverech založených na ARM64 nefungují, kontaktujte nás na adrese mdearmsupport@microsoft.com. Potřebujete protokoly analyzátoru klienta. |

| Potřebujete pomoc s laděním mdatp. | Kontaktujte nás na adrese mdearmsupport@microsoft.com. |

Pokud potřebujete pomoc, kontaktujte nás.

Když nás budete kontaktovat na adrese mdearmsupport@microsoft.com, nezapomeňte problém podrobně popsat. Pokud je to možné, připojte snímky obrazovky a protokoly analyzátoru klienta.

Analyzátor klienta XMDE – ARM Preview

Pomocí Bash si stáhněte nástroj XMDE Client Analyzer ARM Preview.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Spusťte nástroj podpory.

sudo ./MDESupportTool -d --mdatp-log debugPostupujte podle pokynů na obrazovce a pak postupujte podle pokynů na konci kolekce protokolů. Protokoly se nacházejí v adresáři

/tmp.Vlastníkem sady protokolů je kořenový uživatel, takže k odebrání sady protokolů možná budete potřebovat oprávnění uživatele root.