Nasazení Microsoft Defender for Endpoint v Linuxu pomocí Ansible

Platí pro:

- Microsoft Defender for Endpoint Server

- Microsoft Defender pro servery

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Tento článek popisuje, jak nasadit Defender for Endpoint v Linuxu pomocí Ansible. Úspěšné nasazení vyžaduje dokončení všech následujících úloh:

- Požadavky a požadavky na systém

- Stažení balíčku pro onboarding

- Nasazení Defenderu for Endpoint v Linuxu pomocí mde_installer.sh s Ansible

- Nasazení Defenderu for Endpoint v Linuxu pomocí Ansible ruční konfigurací úložišť

Důležité

Tento článek obsahuje informace o nástrojích třetích stran. To je poskytováno jako pomoc při dokončení scénářů integrace, ale Microsoft neposkytuje podporu pro řešení potíží s nástroji třetích stran.

Požádejte o podporu externího dodavatele.

Úvod

Nasazení Microsoft Defender for Endpoint na servery s Linuxem pomocí Ansible k automatizaci procesu nasazení pro počítače ve velkém měřítku. Následují dvě metody automatizace:

Použijte instalační skript (doporučeno). Tato metoda výrazně zjednodušuje proces automatizace a pomáhá nainstalovat agenta Defender for Endpoint a připojit zařízení na portál Microsoft Defender pomocí několika kroků, aniž byste museli konfigurovat různé distribuce samostatně.

Ručně nakonfigurujte úložiště pro každou distribuci. Tato metoda umožňuje automatizovat proces nasazení ruční konfigurací úložišť, instalací agenta a onboardingem zařízení pro každou distribuci. Tato metoda poskytuje podrobnější kontrolu nad procesem nasazení.

Požadavky a požadavky na systém použitelné pro obě metody

Než začnete, podívejte se na hlavní stránku Defenderu for Endpoint v Linuxu , kde najdete popis požadavků a požadavků na systém.

Kromě toho pro nasazení Ansible musíte znát úlohy správy Ansible, mít nakonfigurovanou Ansible a vědět, jak nasazovat playbooky a úkoly. Ansible má mnoho způsobů, jak provést stejný úkol. Tyto pokyny předpokládají dostupnost podporovaných modulů Ansible, jako jsou apt a unarchive , které vám pomůžou nasadit balíček. Vaše organizace může použít jiný pracovní postup. Další informace najdete v dokumentaci k Ansible.

Ansible musí být nainstalovaný alespoň na jednom počítači (Ansible tento počítač nazývá řídicí uzel).

SSH musí být nakonfigurovaný pro účet správce mezi řídicím uzlem a všemi spravovanými uzly (zařízení, na kterých je nainstalovaný Defender for Endpoint) a doporučuje se nakonfigurovat ověřování pomocí veřejného klíče.

Na všech spravovaných uzlech musí být nainstalovaný následující software:

- kudrna

- python-apt (pokud nasazujete do distribucí pomocí apt jako správce balíčků)

Všechny spravované uzly musí být uvedené v následujícím formátu v příslušném

/etc/ansible/hostssouboru nebo:[servers] host1 ansible_ssh_host=10.171.134.39 host2 ansible_ssh_host=51.143.50.51Test ping:

ansible -m ping all

Stáhněte si balíček onboardingu, který se dá použít pro obě metody.

Stáhněte balíček pro onboarding z portálu Microsoft Defender.

Upozornění

Opětovné zabalení instalačního balíčku Defenderu for Endpoint není podporovaným scénářem. To může negativně ovlivnit integritu produktu a vést k nepříznivým výsledkům, mimo jiné včetně aktivace upozornění na manipulaci a selhání aktualizace.

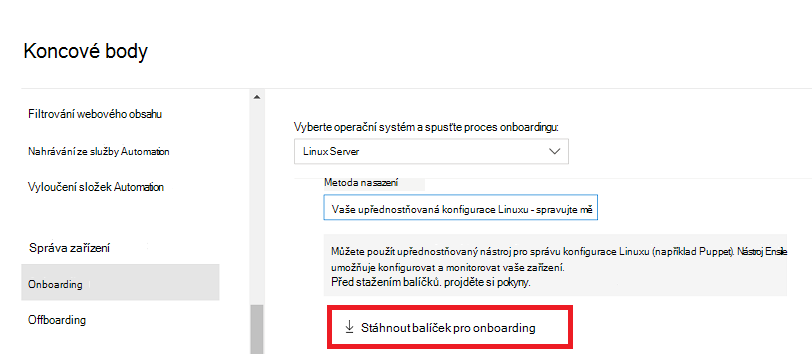

Na portálu Microsoft Defender přejděte na Nastavení>Koncové body>Onboardingsprávy> zařízení.

V první rozevírací nabídce vyberte jako operační systém Linux Server . V druhé rozevírací nabídce vyberte jako metodu nasazení Váš preferovaný nástroj pro správu konfigurace Linuxu .

Vyberte Stáhnout onboardingový balíček. Uložte soubor jako

WindowsDefenderATPOnboardingPackage.zip.

Na příkazovém řádku ověřte, že soubor máte. Extrahujte obsah archivu:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Nasazení Defenderu for Endpoint pomocí mde_installer.sh s Ansible

Než začnete, nezapomeňte stáhnout balíček pro zprovoznění a splnit požadavky na nasazení Defenderu for Endpoint v Linuxu pomocí skriptu Bash instalačního programu.

Stažení skriptu Bash instalačního programu

Stáhněte si skript instalačního programu Bash z úložiště Microsoft GitHub nebo ho stáhněte pomocí následujícího příkazu.

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh

Vytváření souborů ANSIBLE YAML

Vytvořte instalační soubor YAML. Soubor si také můžete stáhnout přímo z GitHubu.

- name: Install and Onboard MDE

hosts: servers

tasks:

- name: Create a directory if it does not exist

ansible.builtin.file:

path: /tmp/mde_install

state: directory

mode: '0755'

- name: Copy Onboarding script

ansible.builtin.copy:

src: "{{ onboarding_json }}"

dest: /tmp/mde_install/mdatp_onboard.json

- name: Install MDE on host

ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-fast') }} --onboard /tmp/mde_install/mdatp_onboard.json"

register: script_output

args:

executable: sudo

- name: Display the installation output

debug:

msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}"

- name: Display any installation errors

debug:

msg: "{{ script_output.stderr }}"

Poznámka

Instalační skript také podporuje další parametry, jako je kanál, ochrana v reálném čase, verze atd. Pokud chcete vybrat ze seznamu dostupných možností, zkontrolujte nápovědu pomocí následujícího příkazu: ./mde_installer.sh --help

Použití playbooku

Použijte playbook pomocí následujícího příkazu a nahraďte odpovídající cesty a kanály podle vašich požadavků:

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_json=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-fast / insiders-slow / prod> "

Ověřte, jestli nasazení proběhlo úspěšně.

Na portálu Microsoft Defender otevřete inventář zařízení. Může trvat 5 až 20 minut, než se zařízení zobrazí na portálu.

Proveďte následující kontroly po instalaci, které zahrnují kontroly stavu, připojení, antivirového softwaru a testů detekce EDR, aby se zajistilo úspěšné nasazení a fungování Defenderu for Endpoint.

- name: Run post-installation basic MDE test

hosts: myhosts

tasks:

- name: Check health

ansible.builtin.command: mdatp health --field healthy

register: health_status

- name: MDE health test failed

fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete"

when: health_status.stdout != "true"

- name: Run connectivity test

ansible.builtin.command: mdatp connectivity test

register: connectivity_status

- name: Connectivity failed

fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete"

when: connectivity_status.rc != 0

- name: Check RTP status

ansible.builtin.command: mdatp health --field real_time_protection_enabled

register: rtp_status

- name: Enable RTP

ansible.builtin.command: mdatp config real-time-protection --value enabled

become: yes

become_user: root

when: rtp_status.stdout != "true"

- name: Pause for 5 second to enable RTP

ansible.builtin.pause:

seconds: 5

- name: Download EICAR

ansible.builtin.get_url:

url: https://secure.eicar.org/eicar.com.txt

dest: /tmp/eicar.com.txt

- name: Pause for 5 second to detect eicar

ansible.builtin.pause:

seconds: 5

- name: Check for EICAR file

stat: path=/tmp/eicar.com.txt

register: eicar_test

- name: EICAR test failed

fail: msg="EICAR file not deleted. MDE deployment not complete"

when: eicar_test.stat.exists

- name: MDE Deployed

debug:

msg: "MDE succesfully deployed"

Odinstalace Microsoft Defender for Endpoint na serverech s Linuxem

Nejprve vytvořte soubor YAML pro odinstalaci (například /etc/ansible/playbooks/uninstall_mdatp.yml), který používá mde_installer.sh. Soubor si také můžete stáhnout přímo z GitHubu.

- name: Uninstall MDE

hosts: myhosts

tasks:

- name: Uninstall MDE

ansible.builtin.script: "{{ mde_installer_script }} --remove"

register: script_output

args:

executable: sudo

- name: Display the installation output

debug:

msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}"

- name: Display any installation errors

debug:

msg: "{{ script_output.stderr }}"

Spuštěním následujícího příkazu odinstalujte Defender for Endpoint pomocí playbooku:

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/uninstall_mdatp.yml --extra-vars "mde_installer_script=<path to mde_installer.sh>"

Nasazení Defenderu for Endpoint pomocí Ansible ruční konfigurací úložišť

Postupujte podle kroků v této části po stažení balíčku pro onboarding a splnění požadavků a nasaďte Defender for Endpoint ruční konfigurací úložišť pro každou distribuci Linuxu.

Vytváření souborů ANSIBLE YAML

Vytvořte dílčí úkol nebo soubory rolí, které přispívají k playbooku nebo úkolu.

Vytvořte úlohu onboardingu

onboarding_setup.yml:- name: Create MDATP directories file: path: /etc/opt/microsoft/mdatp/ recurse: true state: directory mode: 0755 owner: root group: root - name: Register mdatp_onboard.json stat: path: /etc/opt/microsoft/mdatp/mdatp_onboard.json register: mdatp_onboard - name: Extract WindowsDefenderATPOnboardingPackage.zip into /etc/opt/microsoft/mdatp unarchive: src: WindowsDefenderATPOnboardingPackage.zip dest: /etc/opt/microsoft/mdatp mode: 0600 owner: root group: root when: not mdatp_onboard.stat.existsPřidejte úložiště Defender for Endpoint a klíč

add_apt_repo.yml. Defender for Endpoint v Linuxu je možné nasadit z jednoho z následujících kanálů:-

insiders-fast, označeno jako

[channel]insiders-slow, označeno jako[channel] -

prod, označeno jako

[channel]používající název verze (viz Linux Software Repository for Microsoft Products).

Každý kanál odpovídá úložišti softwaru v Linuxu.

Volba kanálu určuje typ a frekvenci aktualizací nabízených vašemu zařízení. Zařízení v rychlém okruhu insiderů jsou první, která obdrží aktualizace a nové funkce, za nimiž budou později následovat pomalí účastníci programu Insider a nakonec prod.

Pokud chcete získat náhled nových funkcí a poskytnout včasnou zpětnou vazbu, doporučujeme nakonfigurovat některá zařízení ve vašem podniku tak, aby používala buď rychlé účastníkyprogramu Insider, nebo pomalé účastníky programu Insider.

Upozornění

Přepnutí kanálu po počáteční instalaci vyžaduje přeinstalaci produktu. Přepnutí kanálu produktu: Odinstalujte existující balíček, znovu nakonfigurujte zařízení tak, aby používalo nový kanál, a podle pokynů v tomto dokumentu nainstalujte balíček z nového umístění.

-

insiders-fast, označeno jako

Poznamenejte si svoji distribuci a verzi a v části

https://packages.microsoft.com/config/[distro]/identifikujte nejbližší položku.V následujících příkazech nahraďte [distribuce] a [version] informacemi, které jste identifikovali.

Poznámka

V případě Oracle Linuxu a Amazon Linuxu 2 nahraďte [distro] názvem "rhel". V případě Amazon Linuxu 2 nahraďte [version] textem "7". Pro Oracle Linux nahraďte [version] verzí Oracle Linuxu.

- name: Add Microsoft APT key apt_key: url: https://packages.microsoft.com/keys/microsoft.asc state: present when: ansible_os_family == "Debian" - name: Add Microsoft apt repository for MDATP apt_repository: repo: deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main update_cache: yes state: present filename: microsoft-[channel] when: ansible_os_family == "Debian" - name: Add Microsoft DNF/YUM key rpm_key: state: present key: https://packages.microsoft.com/keys/microsoft.asc when: ansible_os_family == "RedHat" - name: Add Microsoft yum repository for MDATP yum_repository: name: packages-microsoft-[channel] description: Microsoft Defender for Endpoint file: microsoft-[channel] baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ gpgcheck: yes enabled: Yes when: ansible_os_family == "RedHat"Vytvořte soubory YAML pro instalaci a odinstalaci Ansible.

Pro distribuce založené na apt použijte následující soubor YAML:

cat install_mdatp.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_apt_repo.yml - name: Install MDATP apt: name: mdatp state: latest update_cache: yescat uninstall_mdatp.yml- hosts: servers tasks: - name: Uninstall MDATP apt: name: mdatp state: absentPro distribuce založené na dnf použijte následující soubor YAML:

cat install_mdatp_dnf.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_yum_repo.yml - name: Install MDATP dnf: name: mdatp state: latest enablerepo: packages-microsoft-[channel]cat uninstall_mdatp_dnf.yml- hosts: servers tasks: - name: Uninstall MDATP dnf: name: mdatp state: absent

Použití playbooku

V tomto kroku použijete playbook. V příslušném adresáři nebo v příslušném /etc/ansible/playbooks/ adresáři spusťte soubory úkolů.

Instalace:

ansible-playbook /etc/ansible/playbooks/install_mdatp.yml -i /etc/ansible/hostsDůležité

Když se produkt poprvé spustí, stáhne nejnovější antimalwarové definice. V závislosti na připojení k internetu to může trvat až několik minut.

Ověření/konfigurace:

ansible -m shell -a 'mdatp connectivity test' allansible -m shell -a 'mdatp health' allOdinstalace:

ansible-playbook /etc/ansible/playbooks/uninstall_mdatp.yml -i /etc/ansible/hosts

Řešení potíží s instalací

Pokud chcete řešit potíže sami, postupujte takto:

Informace o tom, jak najít protokol, který se automaticky vygeneruje, když dojde k chybě instalace, najdete v tématu Problémy s instalací protokolu.

Informace o běžných problémech s instalací najdete v tématu Problémy s instalací.

Pokud je stav zařízení , přečtěte si

falsetéma Problémy se stavem agenta Defenderu for Endpoint.Informace o problémech s výkonem produktu najdete v tématu Řešení potíží s výkonem.

Informace o problémech s proxy serverem a připojením najdete v tématu Řešení potíží s připojením ke cloudu.

Pokud chcete získat podporu od Microsoftu, otevřete lístek podpory a zadejte soubory protokolu vytvořené pomocí analyzátoru klienta.

Konfigurace zásad pro Microsoft Defender v Linuxu

Nastavení antivirového softwaru nebo EDR můžete na koncových bodech nakonfigurovat pomocí následujících metod:

- Viz Nastavení předvoleb pro Microsoft Defender for Endpoint v Linuxu.

- Informace o konfiguraci nastavení na portálu Microsoft Defender najdete v tématu Správa nastavení zabezpečení.

Upgrady operačního systému

Při upgradu operačního systému na novou hlavní verzi musíte nejprve odinstalovat Defender for Endpoint v Linuxu, nainstalovat upgrade a nakonec překonfigurovat Defender for Endpoint v Linuxu na vašem zařízení.

Viz také

- Přidání nebo odebrání úložišť YUM

- Správa balíčků pomocí správce balíčků dnf

- Přidání a odebrání úložišť APT

- Správa balíčků apt-packages

- Problémy s chybějícími událostmi

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.