Nasazení řízení podmíněného přístupu k aplikacím pro libovolnou webovou aplikaci s využitím Okta jako zprostředkovatele identity (IdP)

Ovládací prvky relací v Microsoft Defender for Cloud Apps můžete nakonfigurovat tak, aby fungovaly s libovolnou webovou aplikací a jakýmkoli zprostředkovatelem identity od jiného uživatele než Microsoftu. Tento článek popisuje, jak směrovat relace aplikace z Okta do Defender for Cloud Apps pro řízení relací v reálném čase.

V tomto článku použijeme aplikaci Salesforce jako příklad webové aplikace nakonfigurované tak, aby používala ovládací prvky Defender for Cloud Apps relací.

Požadavky

Aby vaše organizace používala řízení podmíněného přístupu k aplikacím, musí mít následující licence:

- Předem nakonfigurovaný tenant Okta.

- Microsoft Defender for Cloud Apps

Existující konfigurace jednotného přihlašování Okta pro aplikaci pomocí ověřovacího protokolu SAML 2.0

Konfigurace řízení relací pro vaši aplikaci pomocí okty jako zprostředkovatele identity

Pomocí následujícího postupu můžete směrovat relace webové aplikace z Okta do Defender for Cloud Apps.

Poznámka

Pomocí jedné z následujících metod můžete nakonfigurovat informace o jednotném přihlašování SAML aplikace poskytované oktou:

- Možnost 1: Nahrání souboru metadat SAML aplikace

- Možnost 2: Ruční poskytnutí dat SAML aplikace

V následujících krocích použijeme možnost 2.

Krok 1: Získání nastavení jednotného přihlašování SAML vaší aplikace

Krok 2: Konfigurace Defender for Cloud Apps s informacemi o SAML vaší aplikace

Krok 3: Vytvoření nové konfigurace vlastní aplikace Okta a jednotného přihlašování aplikace

Krok 4: Konfigurace Defender for Cloud Apps s informacemi o aplikaci Okta

Krok 5: Dokončení konfigurace vlastní aplikace Okta

Krok 6: Získání změn aplikace v Defender for Cloud Apps

Krok 7: Dokončení změn aplikace

Krok 8: Dokončení konfigurace v Defender for Cloud Apps

Krok 1: Získání nastavení jednotného přihlašování SAML vaší aplikace

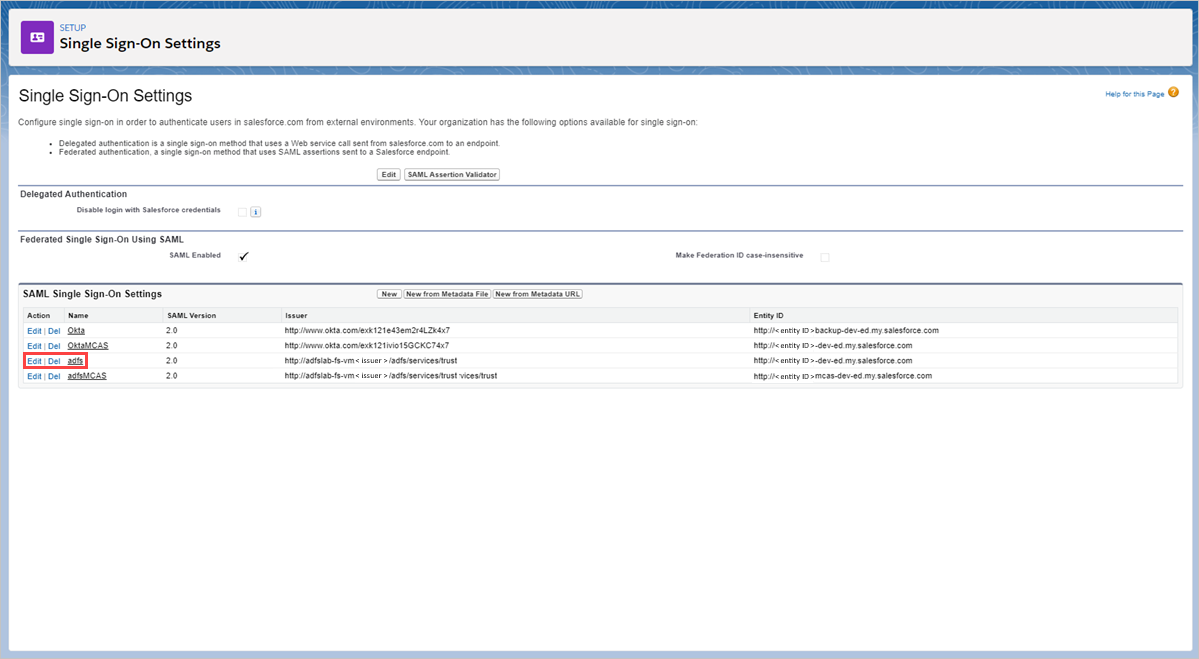

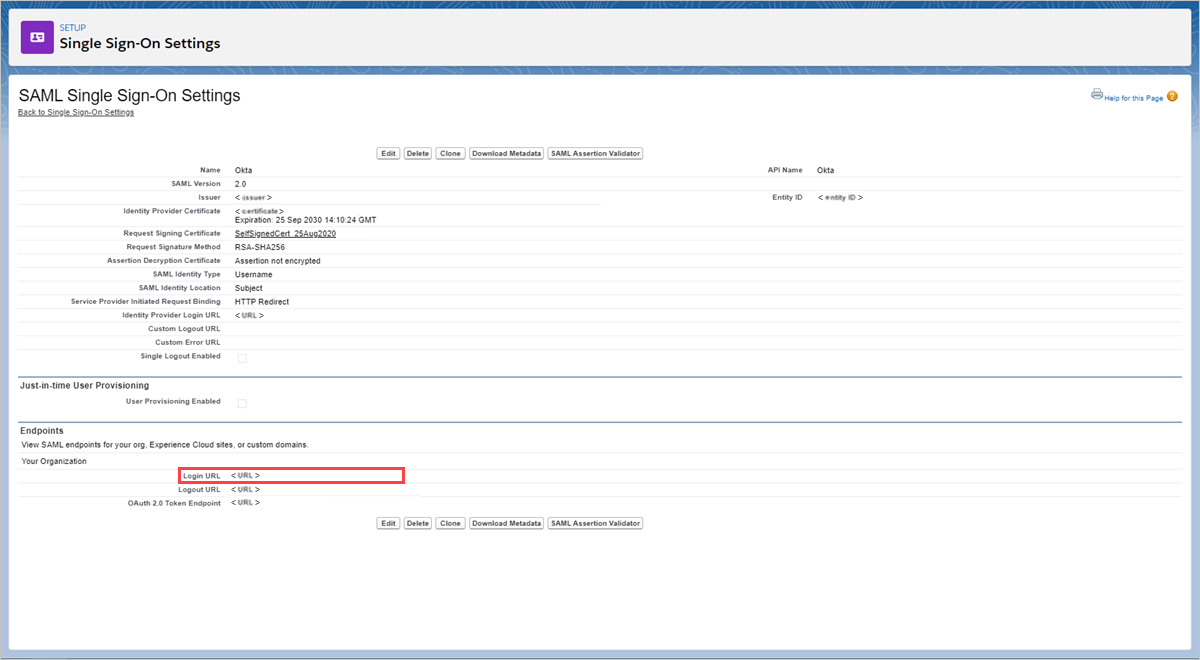

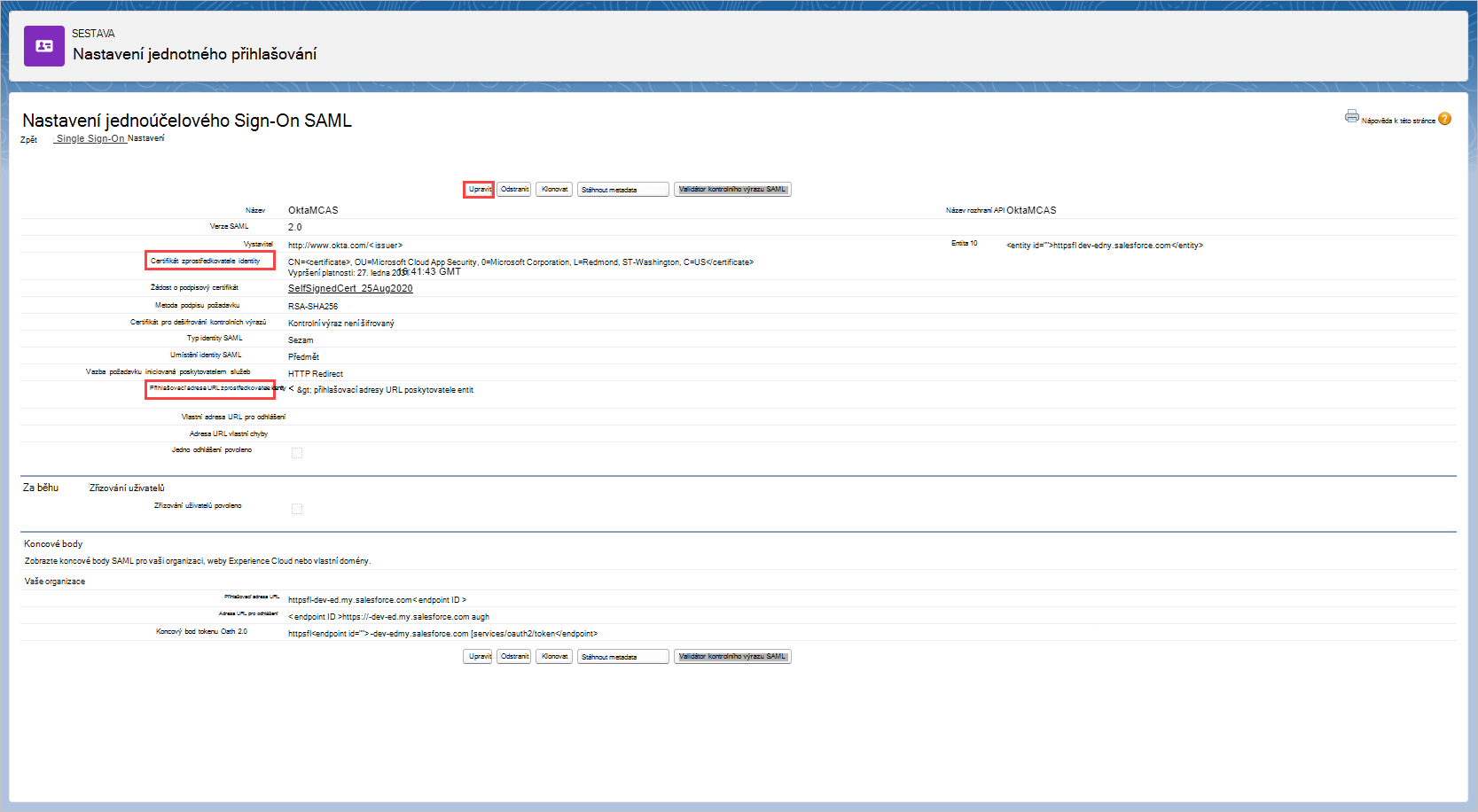

V Salesforce přejděte na Nastavení Nastavení>>Identita>Jednoúčelová Sign-On Nastavení.

V části Nastavení jednoho Sign-On klikněte na název vaší stávající konfigurace Okta.

Na stránce Nastavení jednoho Sign-On SAML si poznamenejte přihlašovací adresu URL salesforce. Budete ho potřebovat později při konfiguraci Defender for Cloud Apps.

Poznámka

Pokud vaše aplikace poskytuje certifikát SAML, stáhněte si soubor certifikátu.

Krok 2: Konfigurace Defender for Cloud Apps s informacemi o SAML vaší aplikace

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojené aplikace vyberte Aplikace pro řízení podmíněného přístupu k aplikacím.

Vyberte +Přidat a v automaticky otevírané nabídce vyberte aplikaci, kterou chcete nasadit, a pak vyberte Spustit průvodce.

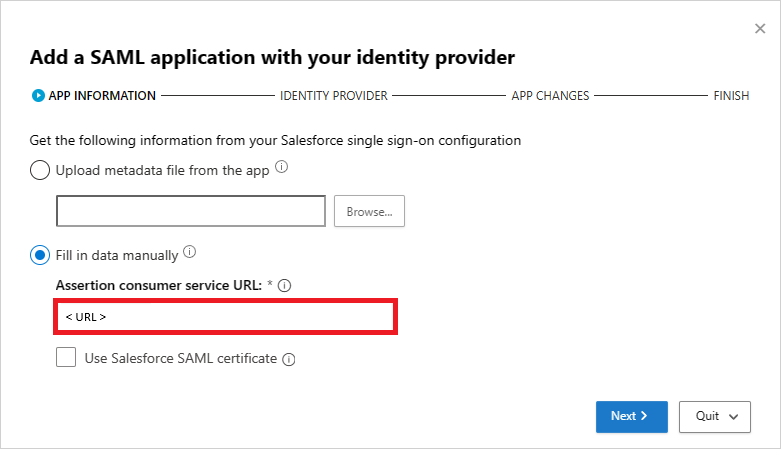

Na stránce INFORMACE O APLIKACI vyberte Vyplnit data ručně, do pole Adresa URL služby Příjemce kontrolního výrazu zadejte adresu URL pro přihlášení Salesforce, kterou jste si poznamenali dříve, a pak klikněte na Další.

Poznámka

Pokud vaše aplikace poskytuje certifikát SAML, vyberte Použít <app_name> certifikát SAML a nahrajte soubor certifikátu.

Krok 3: Vytvoření nové vlastní aplikace Okta a konfigurace jednoúčelového Sign-On aplikace

Poznámka

Pokud chcete omezit výpadky koncových uživatelů a zachovat stávající známou funkční konfiguraci, doporučujeme vytvořit novou vlastní aplikaci a konfiguraci s jednou Sign-On. Pokud to není možné, přeskočte příslušné kroky. Pokud například aplikace, kterou konfigurujete, nepodporuje vytváření více konfigurací s jedním Sign-On, přeskočte krok vytvoření nového jednotného přihlašování.

V konzole Správa Okta v části Aplikace zobrazte vlastnosti stávající konfigurace vaší aplikace a poznamenejte si nastavení.

Klikněte na Přidat aplikaci a potom na Vytvořit novou aplikaci. Kromě hodnoty identifikátoru URI cílové skupiny (ID entity SP), která musí být jedinečným názvem, nakonfigurujte novou aplikaci pomocí nastavení, která jste si poznamenali dříve. Tuto aplikaci budete potřebovat později při konfiguraci Defender for Cloud Apps.

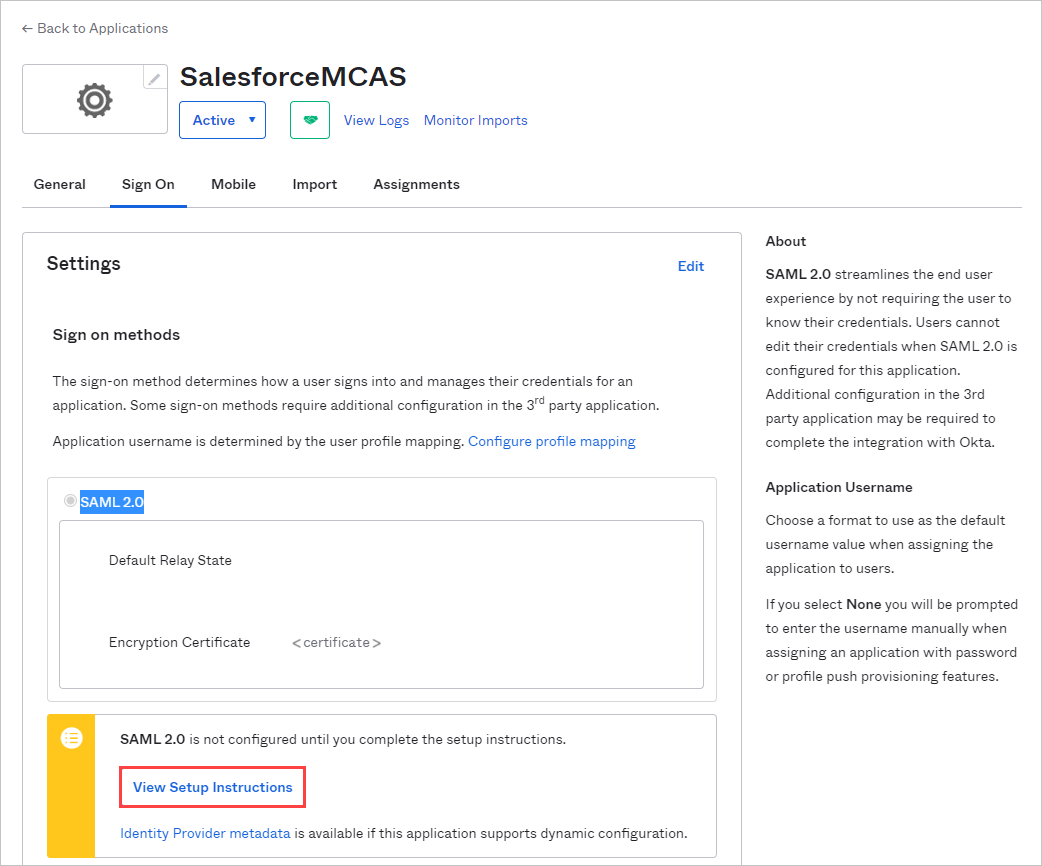

Přejděte na Aplikace, zobrazte stávající konfiguraci Okta a na kartě Sign On (Přihlásit) vyberte View Setup Instructions (Zobrazit pokyny k nastavení).

Poznamenejte si adresu URL jednoho zprostředkovatele identity Sign-On a stáhněte si podpisový certifikát zprostředkovatele identity (X.509). Budete ho potřebovat později.

Zpět v Salesforce si na stávající stránce nastavení jednotného přihlašování Okta poznamenejte všechna nastavení.

Vytvořte novou konfiguraci jednotného přihlašování SAML. Kromě hodnoty ID entity , která se musí shodovat s identifikátorem URI cílové skupiny (ID entity SP) vlastní aplikace, nakonfigurujte jednotné přihlašování pomocí nastavení, která jste si poznamenali dříve. Budete ho potřebovat později při konfiguraci Defender for Cloud Apps.

Po uložení nové aplikace přejděte na stránku Přiřazení a přiřaďte Lidé nebo Skupiny, které vyžadují přístup k aplikaci.

Krok 4: Konfigurace Defender for Cloud Apps s informacemi o aplikaci Okta

Vraťte se na stránku Defender for Cloud Apps ZPROSTŘEDKOVATEL IDENTITY a pokračujte kliknutím na Další.

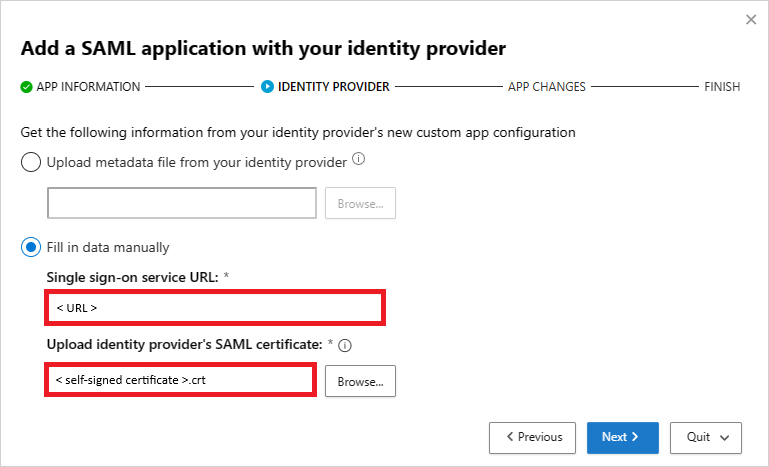

Na další stránce vyberte Vyplnit data ručně, udělejte toto a potom klikněte na Další.

- Jako adresu URL služby jednotného přihlašování zadejte adresu URL pro přihlášení Salesforce, kterou jste si poznamenali dříve.

- Vyberte Nahrát certifikát SAML zprostředkovatele identity a nahrajte soubor certifikátu, který jste stáhli dříve.

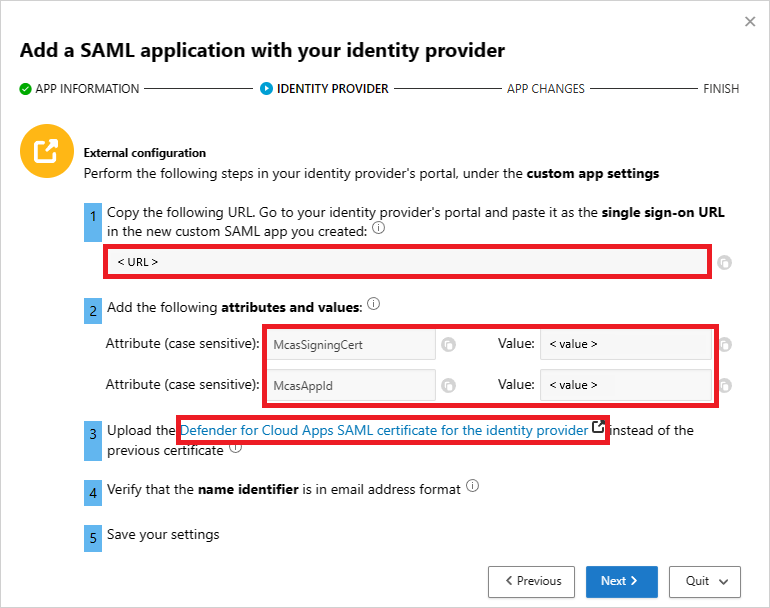

Na další stránce si poznamenejte následující informace a klikněte na Další. Informace budete potřebovat později.

- adresa URL Defender for Cloud Apps jednotného přihlašování

- Defender for Cloud Apps atributů a hodnot

Poznámka

Pokud se zobrazí možnost nahrát certifikát Defender for Cloud Apps SAML pro zprostředkovatele identity, kliknutím na tlačítko stáhněte soubor certifikátu. Budete ho potřebovat později.

Krok 5: Dokončení konfigurace vlastní aplikace Okta

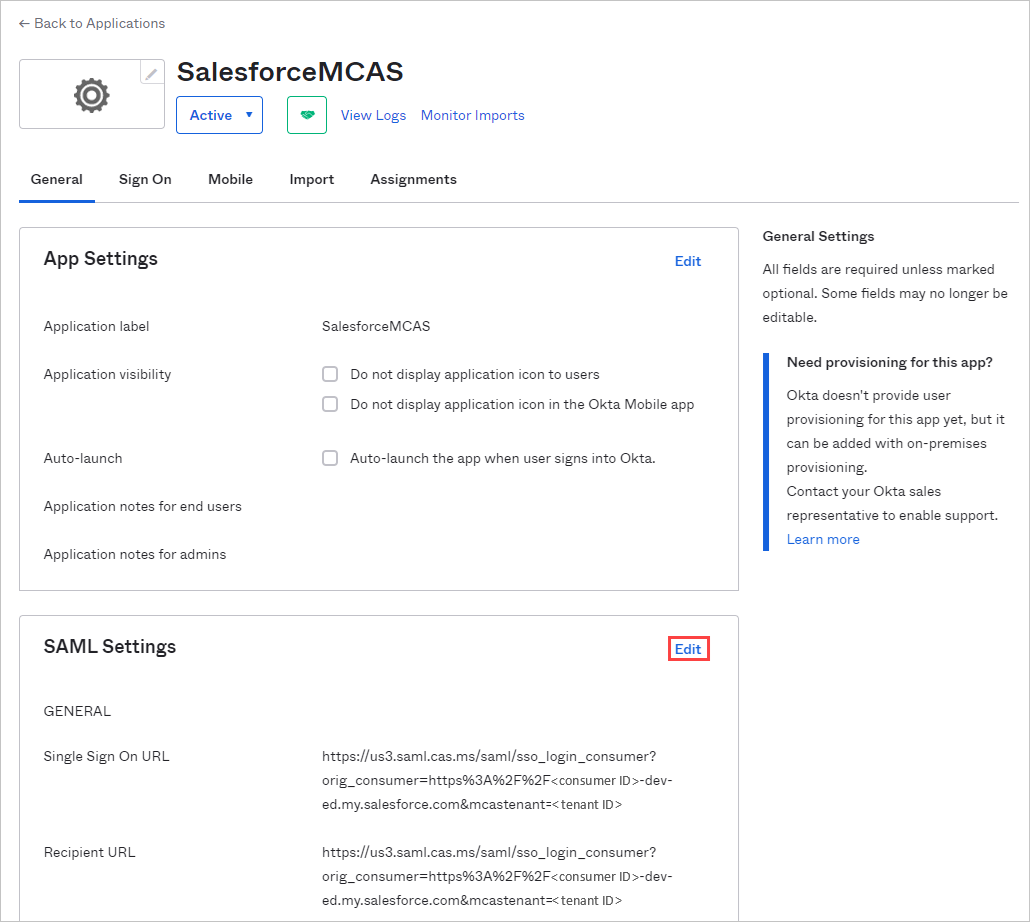

V konzole Správa Okta vyberte v části Aplikace vlastní aplikaci, kterou jste vytvořili dříve, a potom v části Obecné>nastavení SAML klikněte na Upravit.

V poli adresa URL Jednotné přihlašování nahraďte adresu URL Defender for Cloud Apps adresou URL jednotného přihlašování, kterou jste si poznamenali dříve, a pak nastavení uložte.

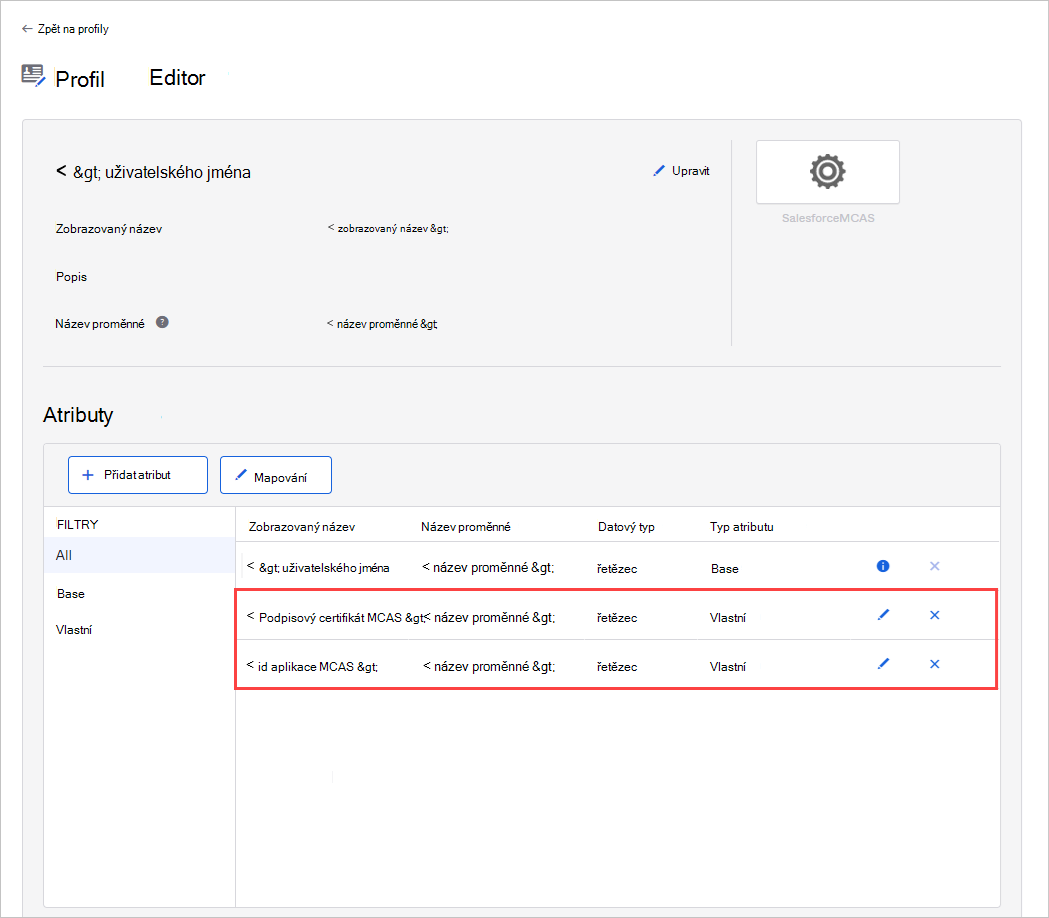

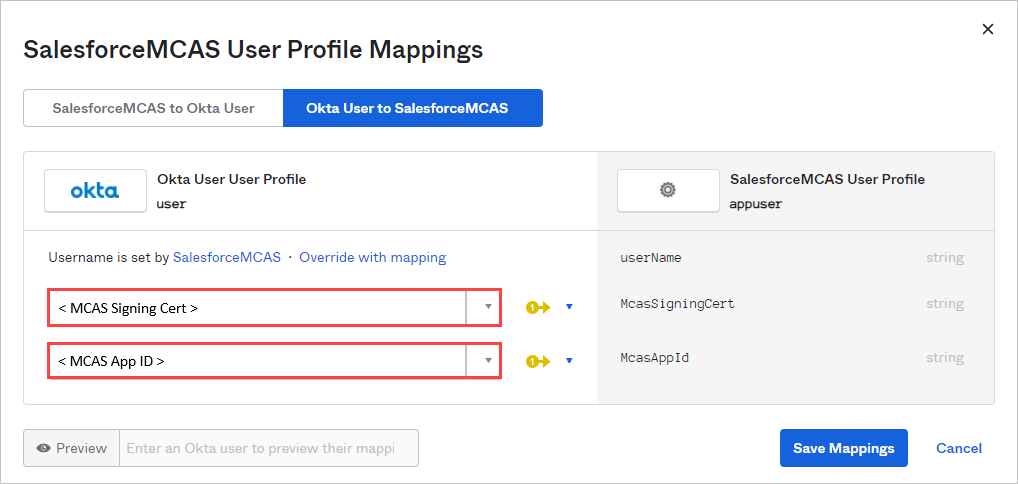

V části Adresář vyberte Profil Editor, vyberte vlastní aplikaci, kterou jste vytvořili dříve, a potom klikněte na Profil. Přidejte atributy pomocí následujících informací.

Zobrazovaný název Název proměnné Datový typ Typ atributu McasSigningCert McasSigningCert řetězec Vlastní McasAppId McasAppId řetězec Vlastní

Zpět na stránce Profil Editor vyberte vlastní aplikaci, kterou jste vytvořili dříve, klikněte na Mapování a pak vyberte Okta User to {custom_app_name}. Namapujte atributy McasSigningCert a McasAppId na hodnoty atributů Defender for Cloud Apps, které jste si poznamenali dříve.

Poznámka

- Nezapomeňte hodnoty uzavřít do dvojitých uvozovek (")

- Okta omezuje atributy na 1024 znaků. Pokud chcete toto omezení zmírnit, přidejte atributy pomocí Editor profilu, jak je popsáno.

Uložte nastavení.

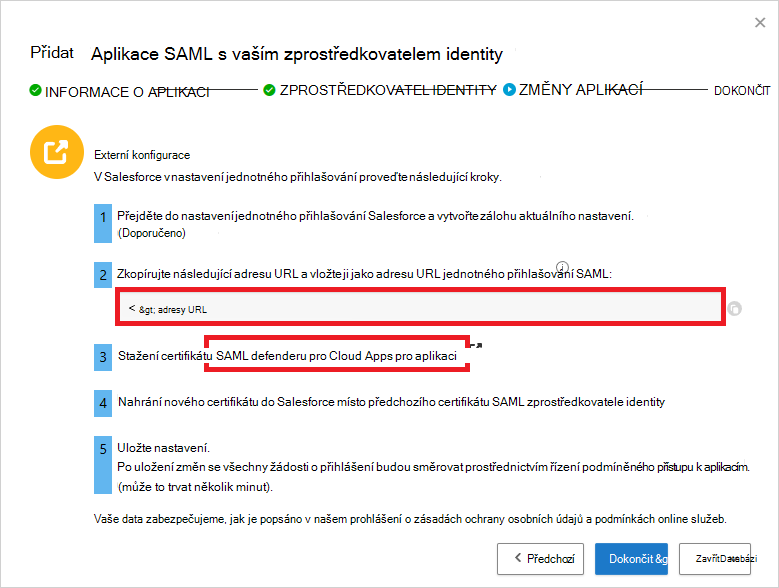

Krok 6: Získání změn aplikace v Defender for Cloud Apps

Na stránce Defender for Cloud Apps ZMĚNY APLIKACE udělejte toto, ale neklikejte na Dokončit. Informace budete potřebovat později.

- Zkopírujte Defender for Cloud Apps adresu URL jednotného přihlašování SAML.

- Stažení certifikátu Defender for Cloud Apps SAML

Krok 7: Dokončení změn aplikace

V Salesforce přejděte na Nastavení Nastavení>>Identita>s jedním Sign-On Nastavení a udělejte toto:

[Doporučeno] Vytvořte zálohu aktuálního nastavení.

Hodnotu pole Adresa URL pro přihlášení zprostředkovatele identity nahraďte Defender for Cloud Apps adresou URL jednotného přihlašování SAML, kterou jste si poznamenali dříve.

Nahrajte Defender for Cloud Apps certifikát SAML, který jste si stáhli dříve.

Klikněte na Uložit.

Poznámka

- Po uložení nastavení budou všechny přidružené žádosti o přihlášení k této aplikaci směrovány prostřednictvím řízení podmíněného přístupu k aplikacím.

- Certifikát DEFENDER FOR CLOUD APPS SAML je platný po dobu jednoho roku. Po vypršení platnosti bude potřeba vygenerovat nový certifikát.

Krok 8: Dokončení konfigurace v Defender for Cloud Apps

- Zpět na stránce Defender for Cloud Apps ZMĚNY APLIKACE klikněte na Dokončit. Po dokončení průvodce budou všechny přidružené žádosti o přihlášení k této aplikaci směrovány prostřednictvím řízení podmíněného přístupu k aplikacím.

Související obsah

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.