Jak Defender for Cloud Apps pomáhá chránit vaše prostředí Amazon Web Services (AWS)

Amazon Web Services je poskytovatel IaaS, který vaší organizaci umožňuje hostovat a spravovat celé úlohy v cloudu. Spolu s výhodami využívání infrastruktury v cloudu můžou být nejdůležitější prostředky vaší organizace vystavené hrozbám. Mezi vystavené prostředky patří instance úložiště s potenciálně citlivými informacemi, výpočetní prostředky, které provozují některé z nejdůležitějších aplikací, porty a virtuální privátní sítě, které umožňují přístup do vaší organizace.

Připojení AWS k Defender for Cloud Apps vám pomůže zabezpečit vaše prostředky a detekovat potenciální hrozby monitorováním aktivit správy a přihlašování, oznamováním možných útoků hrubou silou, zneužitím privilegovaného uživatelského účtu se zlými úmysly, neobvyklým odstraněním virtuálních počítačů a veřejně vystavenými kontejnery úložiště.

Hlavní hrozby

- Zneužití cloudových prostředků

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Chybná konfigurace prostředků a nedostatečné řízení přístupu

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Omezení ohrožení sdílených dat a vynucení zásad spolupráce

- Použití záznamu auditu aktivit pro forenzní vyšetřování

Řízení AWS pomocí předdefinovaných zásad a šablon zásad

K detekci potenciálních hrozeb a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Name (Název) |

|---|---|

| Šablona zásad aktivit | Správa selhání přihlášení ke konzole Změny konfigurace CloudTrailu Změny konfigurace instance EC2 Změny zásad IAM Přihlášení z rizikové IP adresy Změny seznamu řízení přístupu k síti (ACL) Změny síťové brány Aktivita kbelíku S3 Změny konfigurace skupiny zabezpečení Změny virtuální privátní sítě |

| Předdefinované zásady detekce anomálií |

Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Nemožné cestování Aktivita prováděná ukončeným uživatelem (vyžaduje Microsoft Entra ID jako zprostředkovatele identity) Několik neúspěšných pokusů o přihlášení Neobvyklé aktivity správy Neobvyklé aktivity odstranění více úložišť (Preview) Více aktivit odstranění virtuálních počítačů Neobvyklé aktivity vytváření více virtuálních počítačů (Preview) Neobvyklá oblast pro cloudový prostředek (Preview) |

| Šablona zásad souborů | Kbelík S3 je veřejně přístupný. |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete k nápravě zjištěných hrozeb použít a automatizovat následující akce zásad správného řízení AWS:

| Typ | Akce |

|---|---|

| Zásady správného řízení uživatelů | – Upozornit uživatele na výstrahu (prostřednictvím Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) – Pozastavit uživatele (prostřednictvím Microsoft Entra ID) |

| Zásady správného řízení dat | - Nastavit kbelík S3 jako soukromý – Odebrání spolupracovníka pro kontejner S3 |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana AWS v reálném čase

Projděte si naše osvědčené postupy pro blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení Amazon Web Services k Microsoft Defender for Cloud Apps

Tato část obsahuje pokyny pro připojení stávajícího účtu Amazon Web Services (AWS) k Microsoft Defender for Cloud Apps pomocí rozhraní API konektoru. Informace o tom, jak Defender for Cloud Apps chrání AWS, najdete v tématu Ochrana AWS.

Auditování AWS Security můžete připojit k Defender for Cloud Apps připojení, abyste získali přehled o používání aplikací AWS a získali nad ním kontrolu.

Krok 1: Konfigurace auditování Amazon Web Services

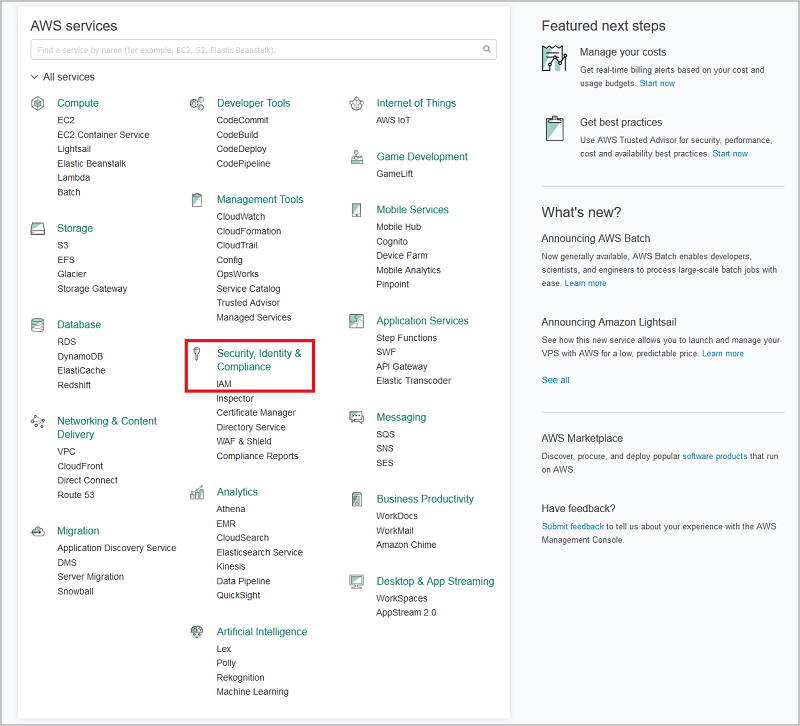

V konzole Amazon Web Services v části Zabezpečení, Identita & Dodržování předpisů vyberte IAM.

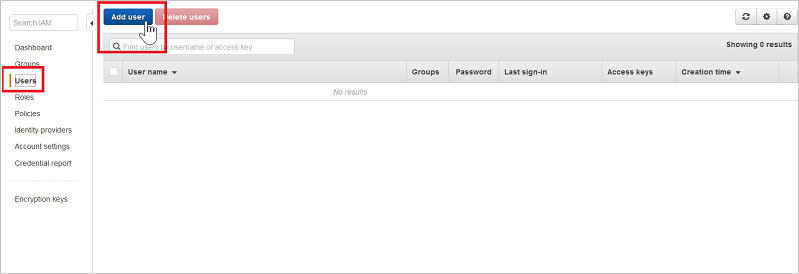

Vyberte Uživatelé a pak vyberte Přidat uživatele.

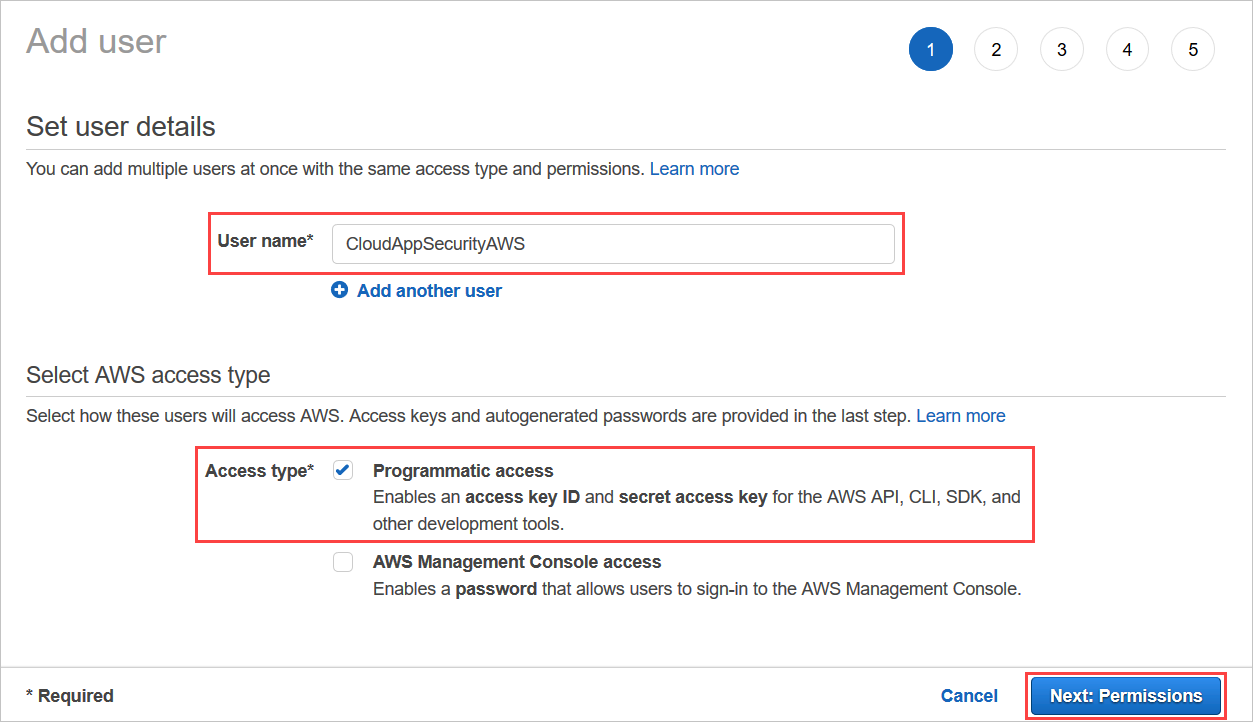

V kroku Podrobnosti zadejte nové uživatelské jméno pro Defender for Cloud Apps. Ujistěte se, že v části Typ přístupu jste vybrali Programový přístup a vyberte Další oprávnění.

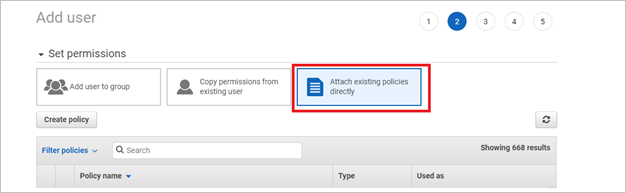

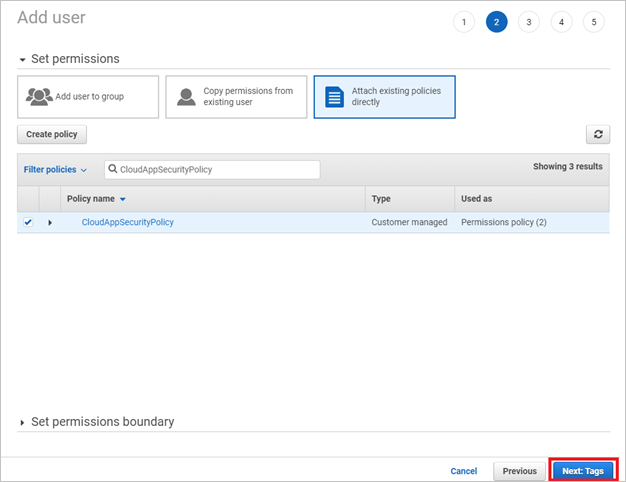

Vyberte Připojit existující zásady přímo a pak Vytvořit zásadu.

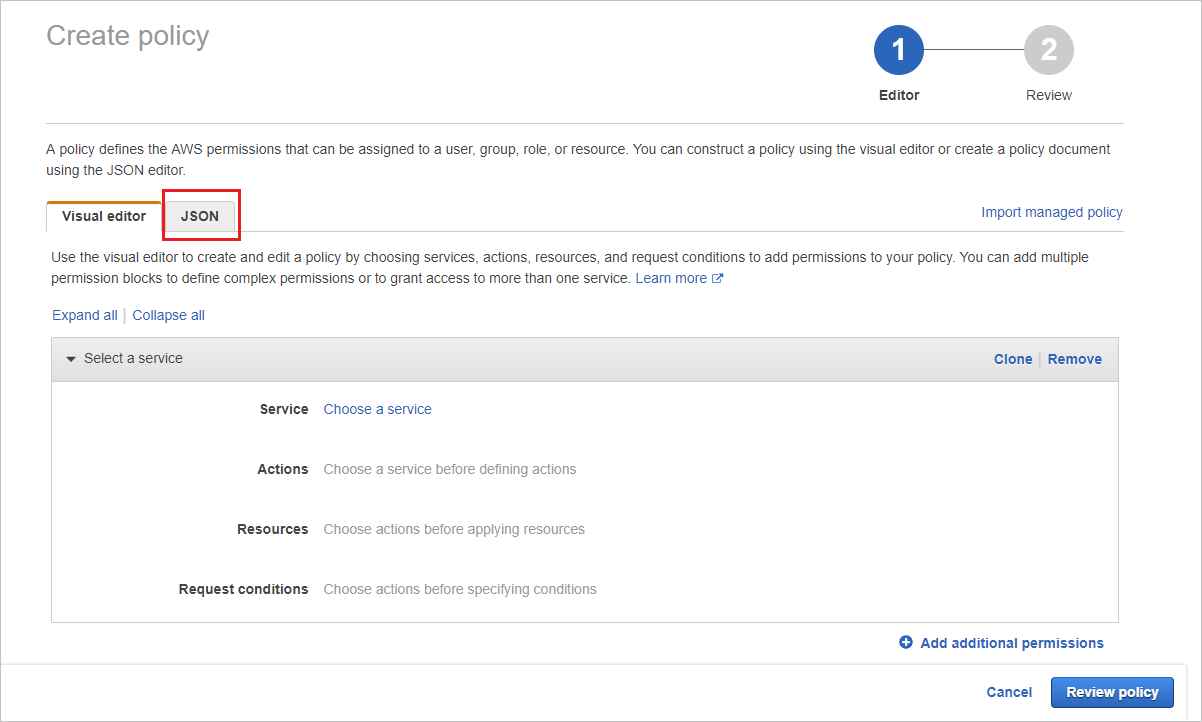

Vyberte kartu JSON :

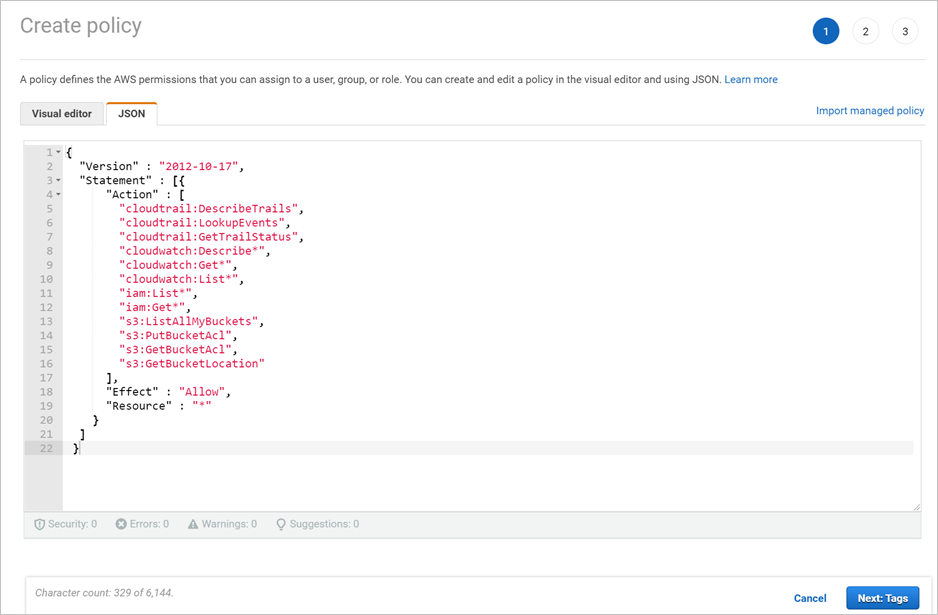

Do zadané oblasti vložte následující skript:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Vyberte Další: Značky

Vyberte Další: Zkontrolovat.

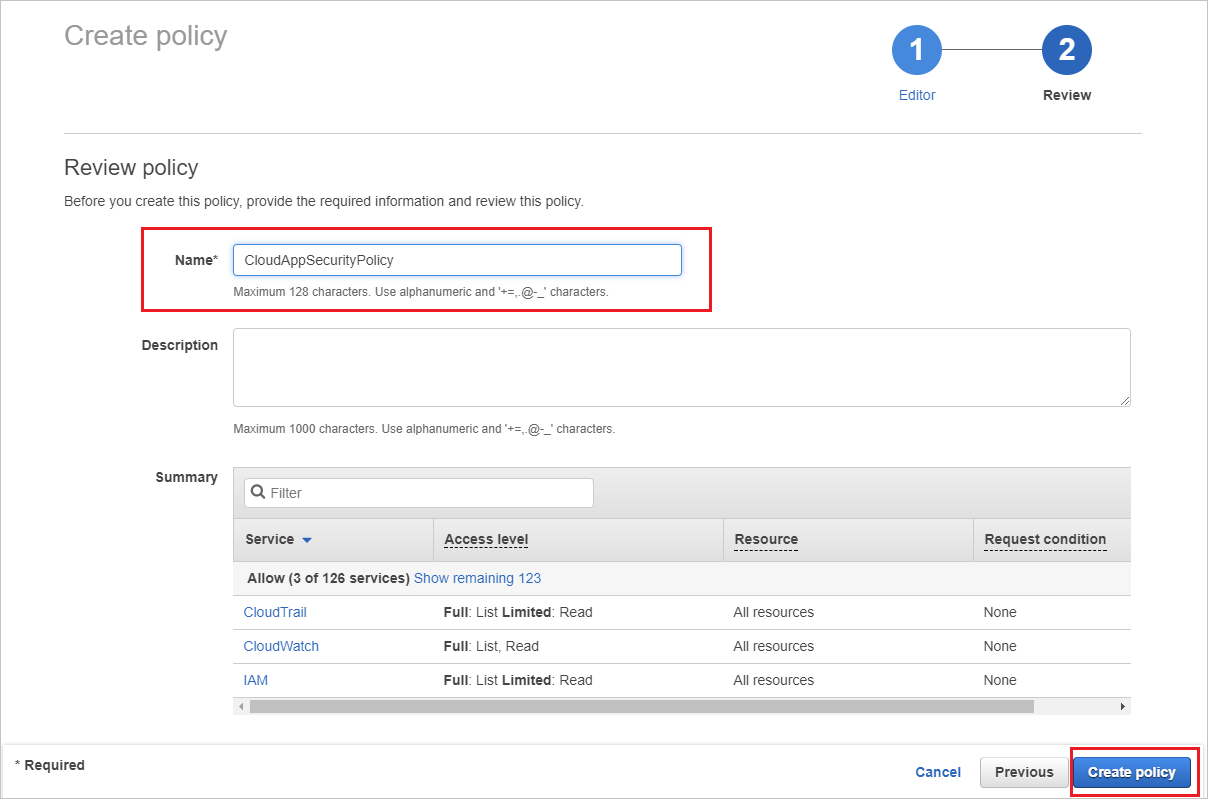

Zadejte Název a vyberte Vytvořit zásadu.

.

.Vraťte se na obrazovku Přidat uživatele , v případě potřeby seznam aktualizujte, vyberte uživatele, který jste vytvořili, a vyberte Další: Značky.

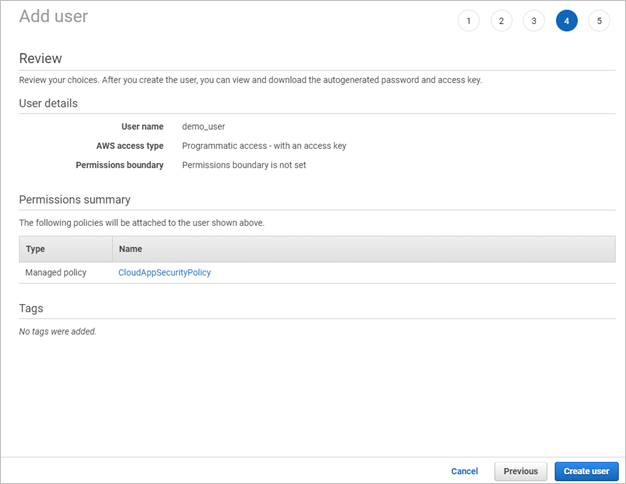

Vyberte Další: Zkontrolovat.

Pokud jsou všechny podrobnosti správné, vyberte Vytvořit uživatele.

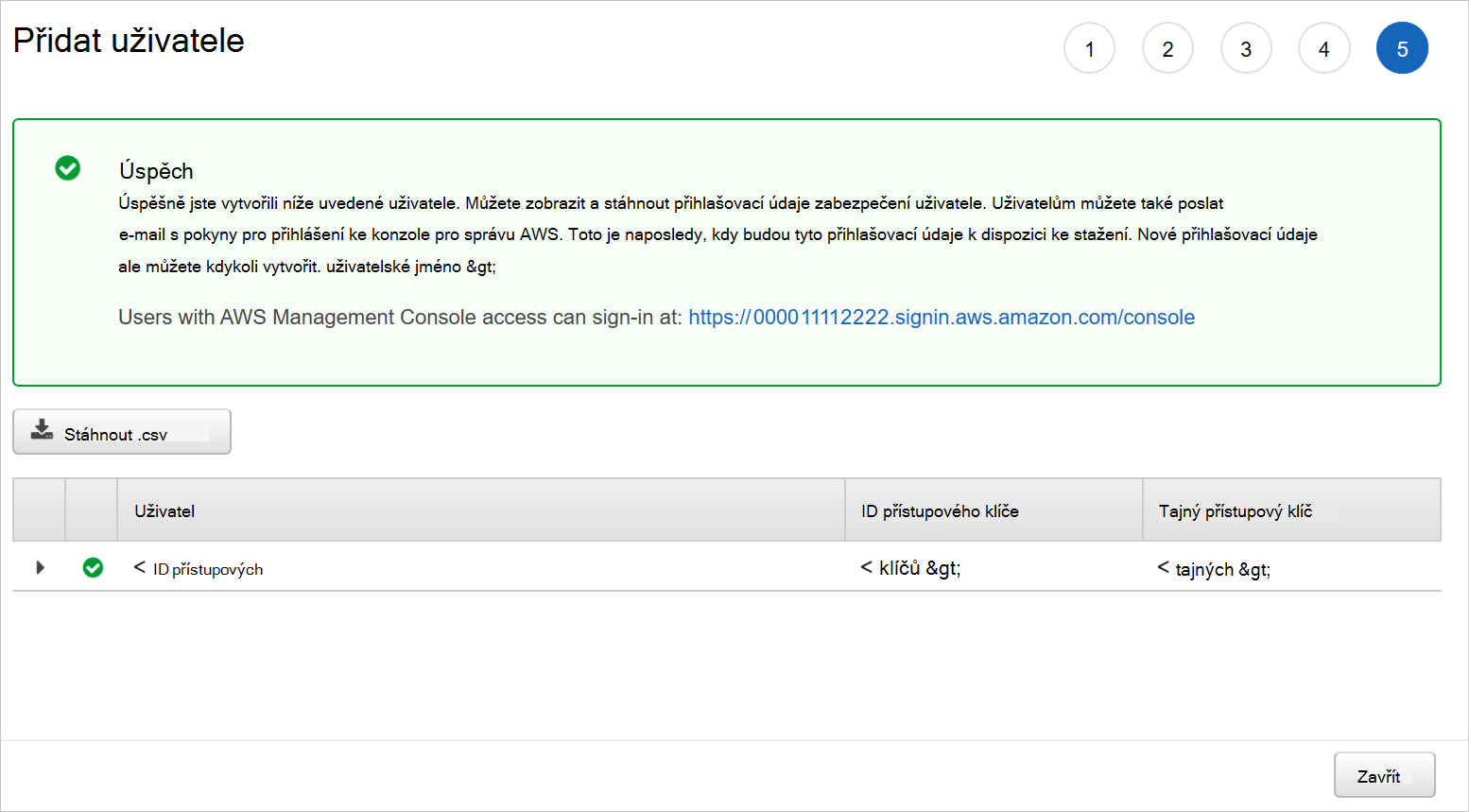

Když se zobrazí zpráva o úspěchu, vyberte Stáhnout .csv a uložte kopii přihlašovacích údajů nového uživatele. Budete je potřebovat později.

Poznámka

Po připojení AWS budete dostávat události sedm dní před připojením. Pokud jste právě povolili CloudTrail, obdržíte události od okamžiku, kdy jste povolili CloudTrail.

Krok 2: Připojení auditování Amazon Web Services k Defender for Cloud Apps

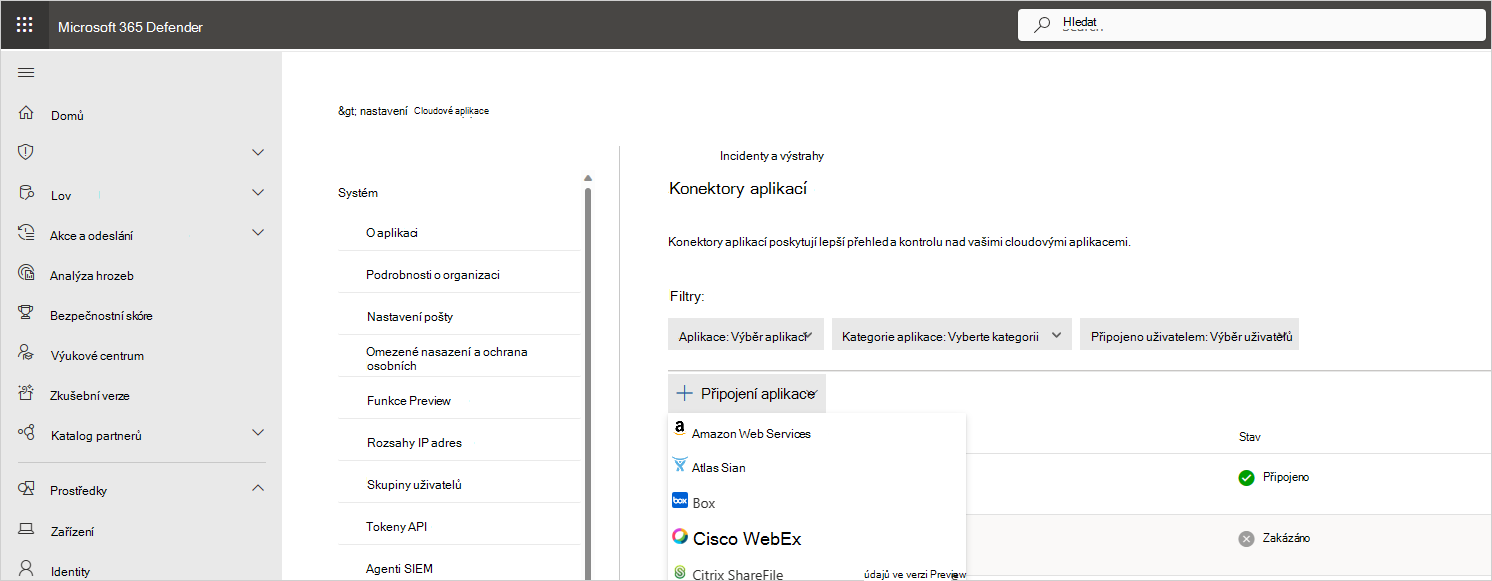

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací.

Pokud chcete zadat přihlašovací údaje konektoru AWS, udělejte na stránce Konektory aplikací jednu z těchto věcí:

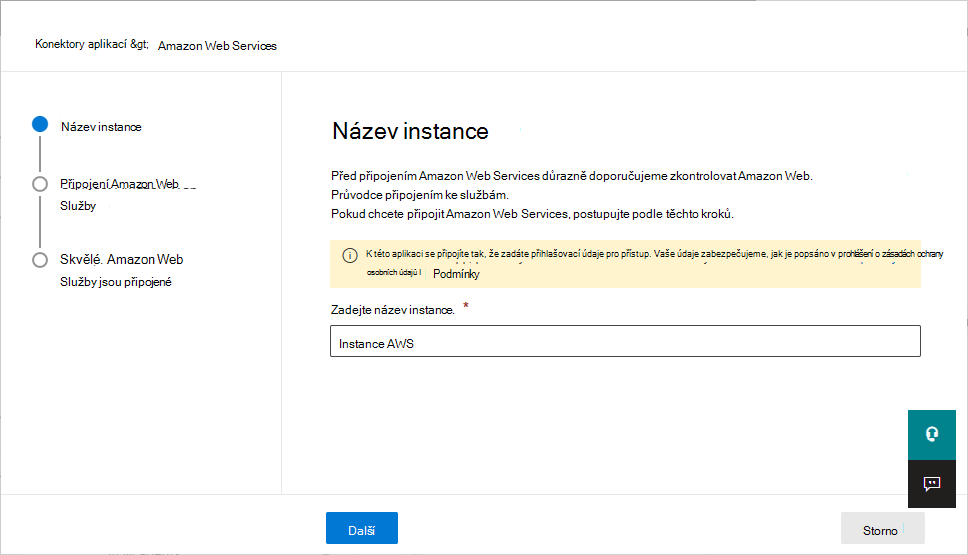

Pro nový konektor

Vyberte +Připojit aplikaci a potom Amazon Web Services.

V dalším okně zadejte název konektoru a pak vyberte Další.

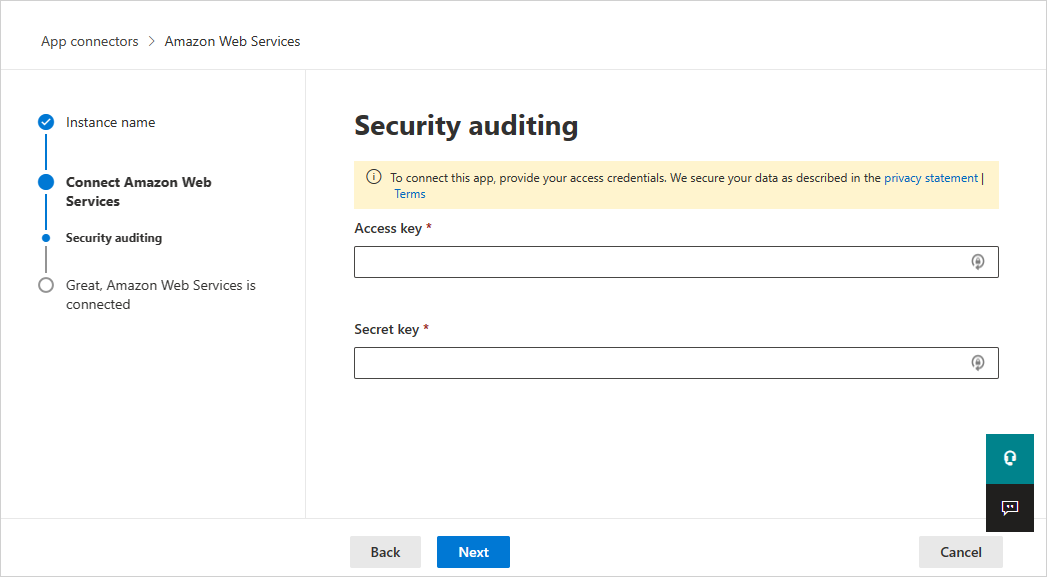

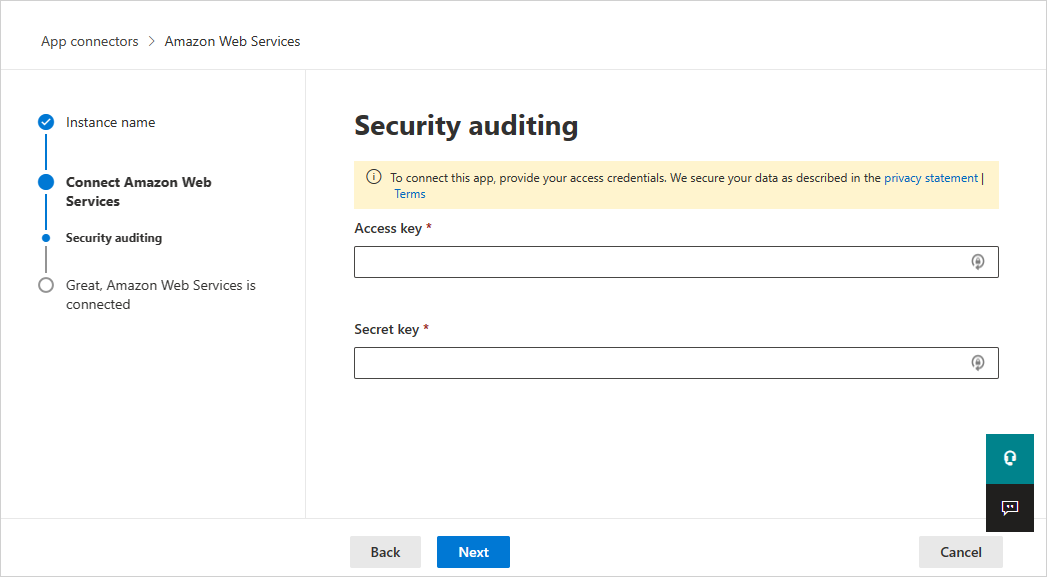

Na stránce Connect Amazon Web Services (Připojit Amazon Web Services) vyberte Security auditing (Auditování zabezpečení) a pak vyberte Next (Další).

Na stránce Auditování zabezpečení vložte přístupový klíč a tajný klíč ze souboru .csv do příslušných polí a vyberte Další.

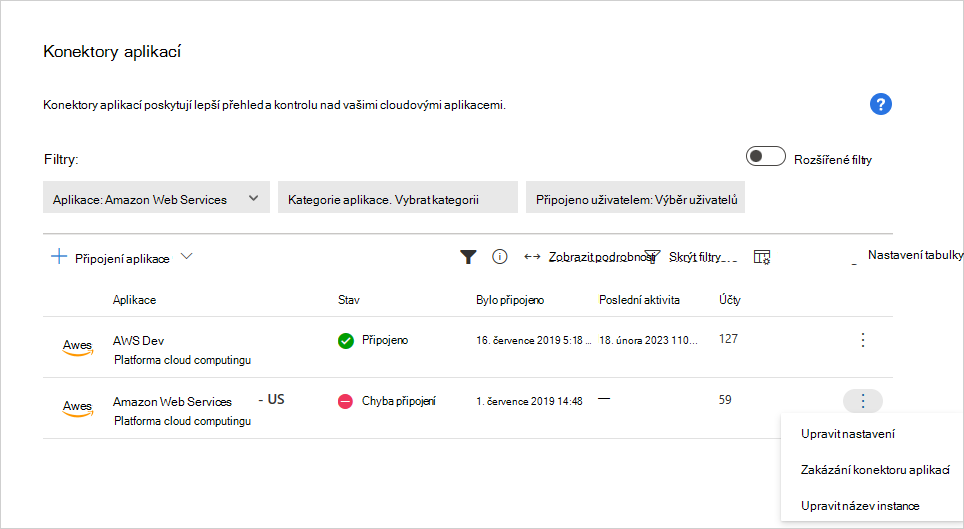

Pro existující konektor

V seznamu konektorů na řádku, na kterém se konektor AWS zobrazuje, vyberte Upravit nastavení.

Na stránkách Název instance a Připojit Amazon Web Services vyberte Další. Na stránce Auditování zabezpečení vložte přístupový klíč a tajný klíč ze souboru .csv do příslušných polí a vyberte Další.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací. Ujistěte se, že je stav připojeného konektoru aplikace Připojeno.

Další kroky

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.