Jak Defender for Cloud Apps pomáhá chránit vaše prostředí Workday

Workday jako hlavní řešení HCM uchovává některé z nejcitlivějších informací ve vaší organizaci, jako jsou osobní údaje zaměstnanců, smlouvy, podrobnosti o dodavateli a další. Zabránění odhalení těchto dat vyžaduje nepřetržité monitorování, aby se zabránilo jakýmkoli škodlivým aktérům nebo účastníkům programu Insider bez povědomí o zabezpečení v exfiltraci citlivých informací.

Propojením Workday s Defender for Cloud Apps získáte lepší přehled o aktivitách uživatelů a detekci hrozeb pro neobvyklé chování.

Hlavní hrozby

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Nedostatečné povědomí o zabezpečení

- Nespravované vlastní zařízení (BYOD)

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Použití záznamu auditu aktivit pro forenzní vyšetřování

Řízení Workday pomocí předdefinovaných zásad a šablon zásad

K detekci potenciálních hrozeb a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Name (Název) |

|---|---|

| Předdefinované zásady detekce anomálií |

Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Nemožné cestování |

| Šablona zásad aktivit | Přihlášení z rizikové IP adresy |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

V současné době nejsou pro Workday k dispozici žádné ovládací prvky zásad správného řízení. Pokud vás zajímají akce zásad správného řízení pro tento konektor, můžete otevřít lístek podpory s podrobnostmi o požadovaných akcích.

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana Workday v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s externími uživateli a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení Workday k Microsoft Defender for Cloud Apps

Tato část obsahuje pokyny pro připojení Microsoft Defender for Cloud Apps ke stávajícímu účtu Workday pomocí rozhraní API konektoru aplikací. Toto připojení poskytuje přehled o používání workday a kontrolu nad ním. Informace o tom, jak Defender for Cloud Apps chrání Workday, najdete v tématu Ochrana Workday.

Rychlý start

Podívejte se na naše úvodní video, které ukazuje, jak nakonfigurovat požadavky a provést kroky v Workday. Po dokončení kroků ve videu můžete pokračovat přidáním konektoru Workday.

Poznámka

Ve videu se nezobrazuje požadovaný krok pro konfiguraci skupiny zabezpečení Nastavení: Nastavení tenanta – Systémové oprávnění. Ujistěte se, že jste ho také nakonfigurovali.

Požadavky

Účet Workday použitý pro připojení k Defender for Cloud Apps musí být členem skupiny zabezpečení (nové nebo existující). Doporučujeme používat uživatele systému integrace Workday. Skupina zabezpečení musí mít vybraná následující oprávnění pro následující zásady zabezpečení domény:

| Funkční oblast | Zásady zabezpečení domény | Zásady zabezpečení subdomény | Oprávnění k sestavě nebo úkolu | Oprávnění k integraci |

|---|---|---|---|---|

| Systém | Nastavení: Nastavení tenanta – obecné | Nastavení: Nastavení tenanta – zabezpečení | Zobrazit, upravit | Get, Put |

| Systém | Nastavení: Nastavení tenanta – obecné | Nastavení: Nastavení tenanta – systém | Upravit | Žádné |

| Systém | Správa zabezpečení | Zobrazit, upravit | Get, Put | |

| Systém | Auditování systému | Zobrazení | Dostat | |

| Nábor | Data pracovních procesů: Personální obsazení | Data pracovních procesů: Sestavy veřejných pracovních procesů | Zobrazení | Dostat |

Poznámka

- Účet, který se používá k nastavení oprávnění pro skupinu zabezpečení, musí být správcem workday.

- Pokud chcete nastavit oprávnění, vyhledejte "Zásady zabezpečení domény pro funkční oblast", vyhledejte každou funkční oblast ("Systém"/"Personální obsazení") a udělte oprávnění uvedená v tabulce.

- Po nastavení všech oprávnění vyhledejte "Aktivovat čekající změny zásad zabezpečení" a změny schvalte.

Další informace o nastavení uživatelů, skupin zabezpečení a oprávnění integrace Workday najdete v krocích 1 až 4 příručky Udělení integrace nebo přístupu k externímu koncovému bodu pro Workday (přístupné pomocí dokumentace k Workday nebo přihlašovacími údaji komunity).

Jak připojit Workday k Defender for Cloud Apps pomocí OAuth

Přihlaste se k Workday pomocí účtu, který je členem skupiny zabezpečení uvedené v požadavcích.

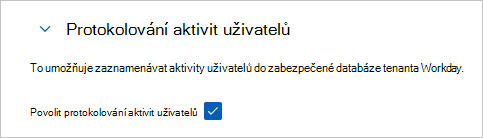

Vyhledejte "Upravit nastavení tenanta – systém" a v části Protokolování aktivit uživatelů vyberte Povolit protokolování aktivit uživatelů.

Vyhledejte "Upravit nastavení tenanta – zabezpečení" a v části Nastavení OAuth 2.0 vyberte OAuth 2.0 Clients Enabled (Klienti OAuth 2.0 Enabled).

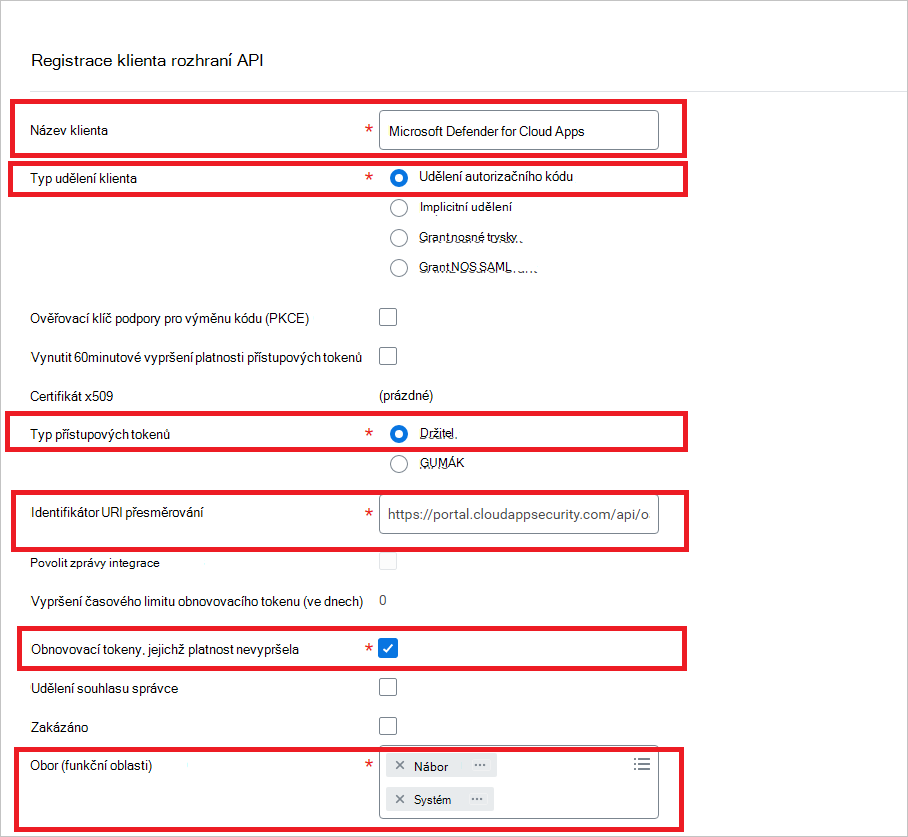

Vyhledejte "Register API Client" (Zaregistrovat klienta rozhraní API) a vyberte Register API Client – Task (Zaregistrovat klienta rozhraní API – úloha).

Na stránce Registrace klienta rozhraní API vyplňte následující informace a pak vyberte OK.

Název pole Hodnota Název klienta Microsoft Defender for Cloud Apps Typ udělení klienta Udělení autorizačního kódu Typ přístupových tokenů Nosič Identifikátor URI přesměrování https://portal.cloudappsecurity.com/api/oauth/connect

Poznámka: Pro zákazníky US Government GCC High zadejte následující hodnotu:https://portal.cloudappsecurity.us/api/oauth/connectObnovovací tokeny, jejichž platnost nevypršela Ano Obor (funkční oblasti) Personální obsazení a systém

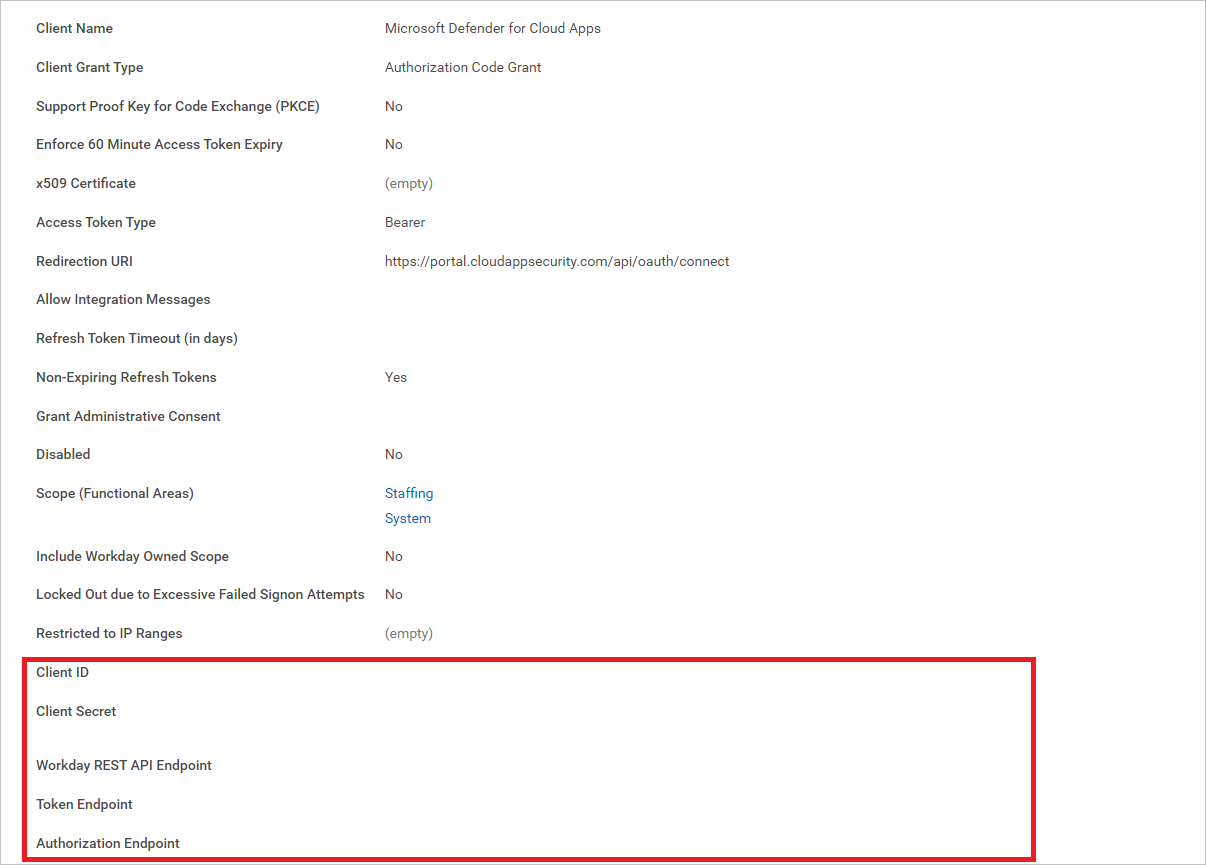

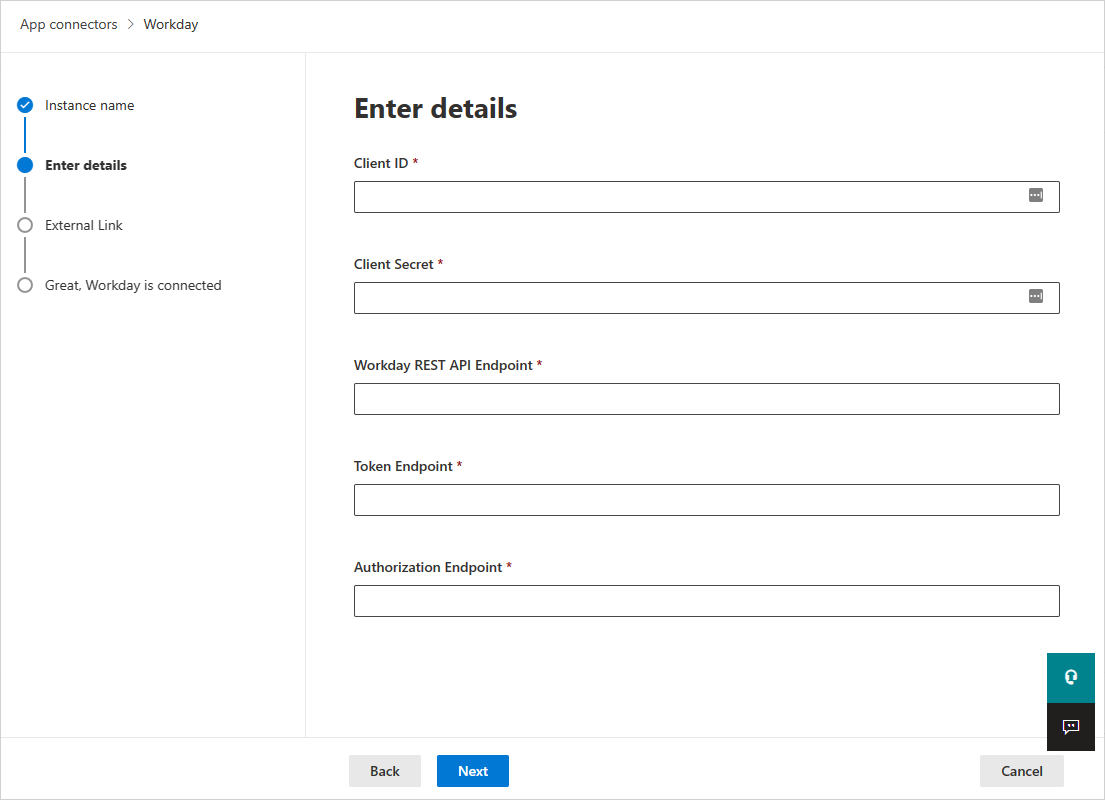

Po registraci si poznamenejte následující parametry a pak vyberte Hotovo.

- ID klienta

- Tajný klíč klienta

- Koncový bod rozhraní REST API pro Workday

- Koncový bod tokenu

- Koncový bod autorizace

Poznámka

Pokud je pro účet Workday povolené jednotné přihlašování SAML, připojte do koncového bodu autorizace parametr 'redirect=n' řetězce dotazu.

Pokud už má koncový bod autorizace další parametry řetězce dotazu, připojte '&redirect=n' ho na konec koncového bodu autorizace. Pokud koncový bod autorizace nemá žádné parametry řetězce dotazu, připojte '?redirect=n' ho na konec koncového bodu autorizace.

Připojení Defender for Cloud Apps k Workday

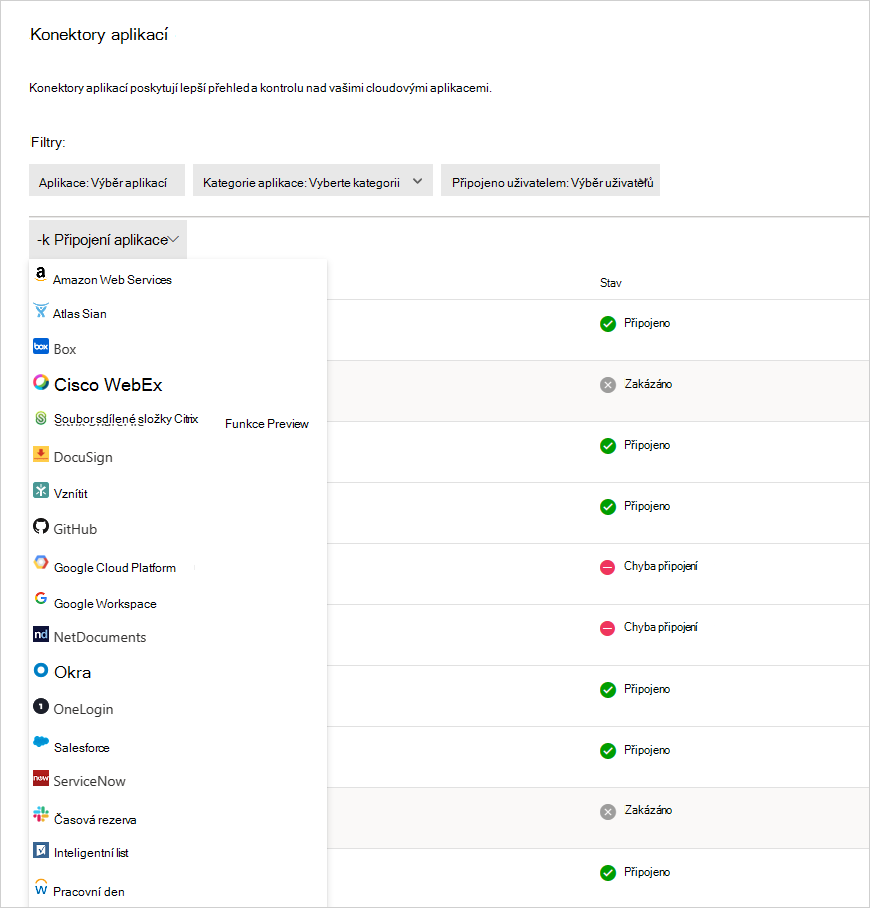

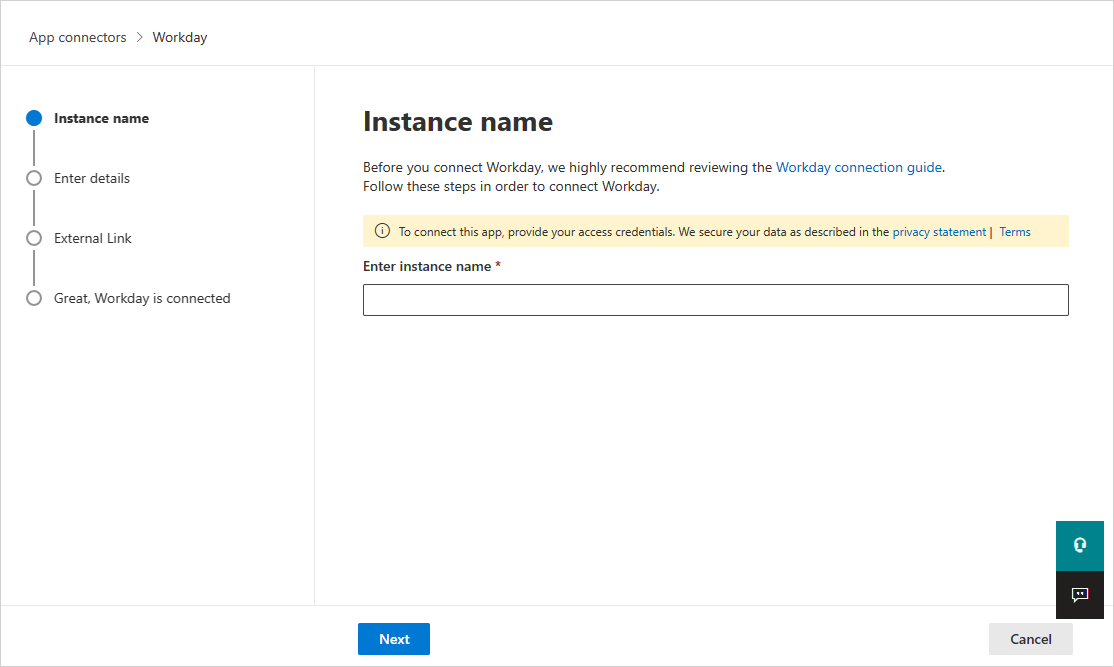

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací.

Na stránce Konektory aplikací vyberte +Připojit aplikaci a pak Workday.

Na další obrazovce zadejte název konektoru a pak vyberte Další.

Na stránce Zadat podrobnosti vyplňte podrobnosti informacemi, které jste si poznamenali dříve, a pak vyberte Další.

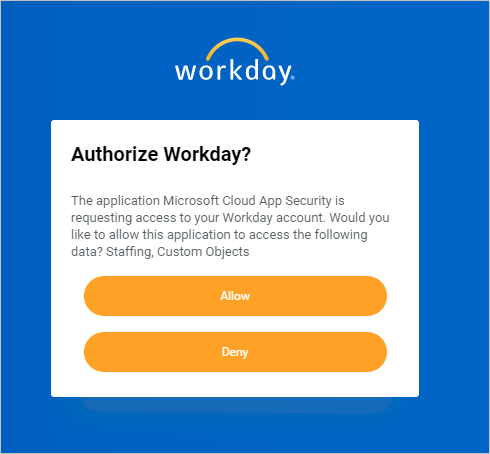

Na stránce Externí odkaz vyberte Připojit Workday.

V aplikaci Workday se zobrazí automaticky otevírané okno s dotazem, jestli chcete Defender for Cloud Apps povolit přístup ke svému účtu Workday. Pokračujte výběrem možnosti Povolit.

V Defender for Cloud Apps by se měla zobrazit zpráva, že se Workday úspěšně připojil.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací. Ujistěte se, že je stav připojeného konektoru aplikace Připojeno.

Poznámka

Po připojení Workday budete dostávat události sedm dní před připojením.

Poznámka

Pokud se připojujete Defender for Cloud Apps k účtu sandboxu Workday pro účely testování, mějte na paměti, že Workday aktualizuje svůj účet sandboxu každý týden, což způsobí selhání Defender for Cloud Apps připojení. Abyste mohli pokračovat v testování, měli byste prostředí sandboxu každý týden znovu připojit pomocí Defender for Cloud Apps.

Pokud máte nějaké problémy s připojením aplikace, přečtěte si téma Řešení potíží s konektory aplikací.

Další kroky

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.