Použití Defender for Cloud Apps řízení podmíněného přístupu k aplikacím

Tento článek obsahuje přehled použití Microsoft Defender for Cloud Apps řízení aplikací k vytvoření zásad přístupu a relací. Řízení podmíněného přístupu k aplikacím poskytuje monitorování a kontrolu přístupu uživatelů ke cloudovým aplikacím v reálném čase.

Tok využití řízení podmíněného přístupu k aplikacím (Preview)

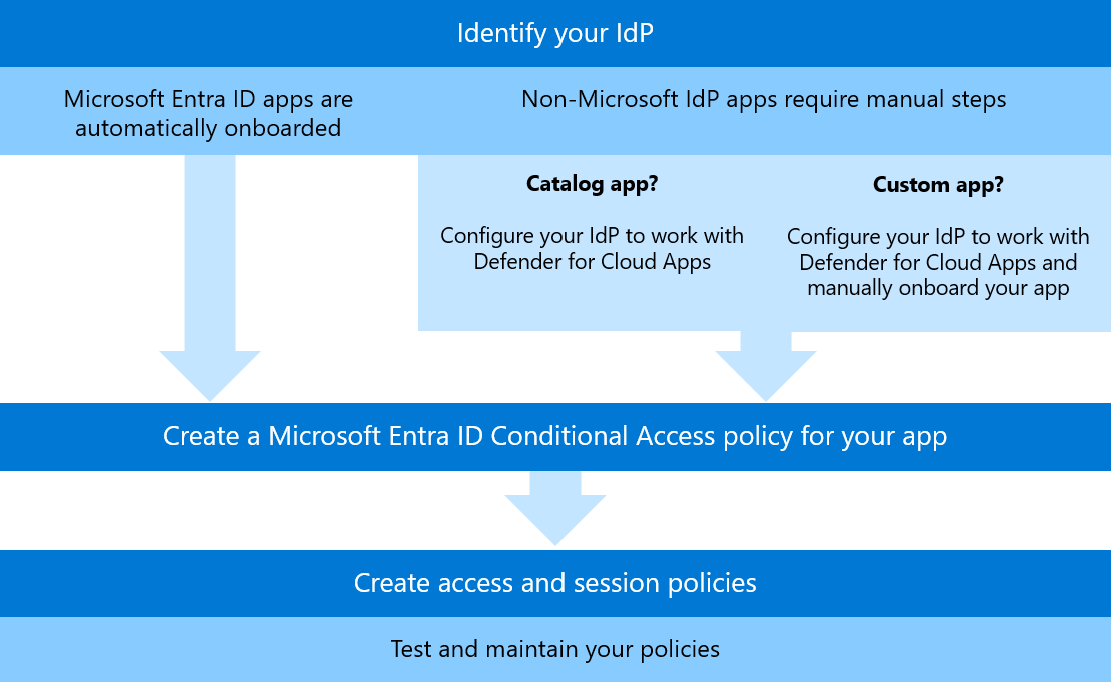

Následující obrázek znázorňuje proces konfigurace a implementace řízení podmíněného přístupu k aplikacím na vysoké úrovni:

Kterého zprostředkovatele identity používáte?

Než začnete používat řízení podmíněného přístupu k aplikacím, zjistěte, jestli vaše aplikace spravuje Microsoft Entra nebo jiný zprostředkovatel identity (IdP).

Microsoft Entra aplikace se automaticky onboardují pro řízení podmíněného přístupu k aplikacím a jsou okamžitě dostupné k použití v podmínkách zásad přístupu a relací (Preview). Než je budete moct vybrat v podmínkách zásad přístupu a relací, můžete je ručně onboardovat.

Aplikace, které používají zprostředkovatele identity jiné společnosti než Microsoft , musí být ručně nasazeny, abyste je mohli vybrat v podmínkách zásad přístupu a relací.

Pokud pracujete s aplikací katalogu od jiného zprostředkovatele identity než Microsoft, nakonfigurujte integraci mezi vaším zprostředkovatelem identity a Defender for Cloud Apps tak, aby se nasadily všechny aplikace katalogu. Další informace najdete v tématu Onboarding aplikací katalogu jiných společností než Microsoftu pro řízení podmíněného přístupu k aplikacím.

Pokud pracujete s vlastními aplikacemi, musíte nakonfigurovat integraci mezi vaším zprostředkovatelem identity a Defender for Cloud Apps a také nasadit každou vlastní aplikaci. Další informace najdete v tématu Onboarding vlastních aplikací zprostředkovatele identity jiných společností než Microsoft pro řízení podmíněného přístupu.

Ukázkové postupy

Následující články obsahují ukázkové procesy konfigurace jiného zprostředkovatele identity než Microsoftu pro práci s Defender for Cloud Apps:

- PingOne jako váš zprostředkovatele identity

- Active Directory Federation Services (AD FS) (AD FS) jako zprostředkovatele identity

- Okta jako zprostředkovatele identity

Požadavky:

- Ujistěte se, že konfigurace brány firewall povolují provoz ze všech IP adres uvedených v požadavcích na síť.

- Ověřte, že vaše aplikace má úplný řetěz certifikátů. Neúplné nebo částečné řetězy certifikátů můžou vést k neočekávanému chování aplikací při monitorování pomocí zásad řízení podmíněného přístupu k aplikacím.

Vytvoření zásad podmíněného přístupu Microsoft Entra ID

Aby zásady přístupu nebo relací fungovaly, musíte mít také Microsoft Entra ID zásady podmíněného přístupu, které vytvářejí oprávnění k řízení provozu.

Ukázku tohoto procesu jsme přidali do dokumentace k vytváření zásad přístupu a relací .

Další informace najdete v tématech Zásady podmíněného přístupu a Vytváření zásad podmíněného přístupu.

Vytvoření zásad přístupu a relací

Jakmile ověříte, že jsou vaše aplikace nasazené( buď automaticky, protože jsou Microsoft Entra ID aplikace, nebo ručně, a máte připravené zásady podmíněného přístupu Microsoft Entra ID, můžete pokračovat ve vytváření zásad přístupu a relací pro jakýkoli scénář, který potřebujete.

Další informace najdete tady:

Testování zásad

Nezapomeňte zásady otestovat a podle potřeby aktualizovat podmínky nebo nastavení. Další informace najdete tady:

Související obsah

Další informace najdete v tématu Ochrana aplikací pomocí Microsoft Defender for Cloud Apps řízení podmíněného přístupu k aplikacím.