Přehled: Ověřování místních služeb Doména služby Active Directory přes protokol SMB pro sdílené složky Azure

Azure Files podporuje ověřování na základě identity pro sdílené složky Windows přes protokol SMB (Server Message Block) pomocí ověřovacího protokolu Kerberos pomocí následujících metod:

- Místní Doména služby Active Directory Services (AD DS)

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos pro hybridní identity uživatelů

Důrazně doporučujeme, abyste si zkontrolovali část Jak funguje, abyste pro ověřování vybrali správný zdroj AD. Nastavení se liší v závislosti na zvolené doménové službě. Tento článek se zaměřuje na povolení a konfiguraci místní služby AD DS pro ověřování pomocí sdílených složek Azure.

Pokud se službou Azure Files začínáte, doporučujeme přečíst si našeho průvodce plánováním.

Platí pro

| Typ sdílené složky | SMB | NFS |

|---|---|---|

| Sdílené složky úrovně Standard (GPv2), LRS/ZRS | ||

| Sdílené složky úrovně Standard (GPv2), GRS/GZRS | ||

| Sdílené složky úrovně Premium (FileStorage), LRS/ZRS |

Podporované scénáře a omezení

- Identity SLUŽBY AD DS používané pro místní ověřování AD DS služby Azure Files musí být synchronizovány s ID Microsoft Entra nebo musí používat výchozí oprávnění na úrovni sdílené složky. Synchronizace hodnot hash hesel je volitelná.

- Podporuje sdílené složky Azure spravované Synchronizace souborů Azure.

- Podporuje ověřování protokolem Kerberos se službou AD s šifrováním AES 256 (doporučeno) a RC4-HMAC. Šifrování kerberos AES 128 zatím není podporované.

- Podporuje jednotné přihlašování.

- Podporuje se jenom u klientů s Operačním systémem Windows verze Windows 8 nebo Windows Server 2012 nebo novějším nebo virtuálními počítači s Linuxem (Ubuntu 18.04 nebo novějším nebo ekvivalentním virtuálním počítačem RHEL nebo SLES).

- Podporuje se pouze v doménové struktuře AD, do které je účet úložiště zaregistrovaný. Uživatelé patřící do různých domén ve stejné doménové struktuře by měli mít přístup ke sdílené složce a základním adresářům a souborům, pokud mají příslušná oprávnění.

- Ve výchozím nastavení můžete k přístupu ke sdíleným složkám Azure použít přihlašovací údaje AD DS z jedné doménové struktury. Pokud ke sdíleným souborům Azure potřebujete mít přístup z jiné doménové struktury, ujistěte se, že máte správně nakonfigurovaný vztah důvěryhodnosti doménové struktury. Podrobnosti najdete v tématu Použití služby Azure Files s více doménovými strukturami Active Directory.

- Nepodporuje přiřazování oprávnění na úrovni sdílené složky k účtům počítačů (účtům počítačů) pomocí Azure RBAC. Pokud chcete účtům počítačů povolit přístup ke sdílené složce, můžete použít výchozí oprávnění na úrovni sdílené složky, nebo místo toho zvažte použití přihlašovacího účtu služby.

- Nepodporuje ověřování sdílených složek systému souborů NFS (Network File System).

Když povolíte službu AD DS pro sdílené složky Azure přes protokol SMB, počítače připojené ke službě AD DS můžou připojit sdílené složky Azure pomocí stávajících přihlašovacích údajů služby AD DS. Tuto funkci můžete povolit pomocí prostředí AD DS hostovaného buď v místních počítačích, nebo hostovaných na virtuálním počítači v Azure.

Videa

Abychom vám pomohli nastavit ověřování na základě identit pro některé běžné případy použití, publikovali jsme dvě videa s podrobnými pokyny pro následující scénáře. Všimněte si, že Azure Active Directory je teď Microsoft Entra ID. Další informace najdete v tématu Nový název pro Azure AD.

Požadavky

Než povolíte ověřování AD DS pro sdílené složky Azure, ujistěte se, že jste dokončili následující požadavky:

Vyberte nebo vytvořte prostředí SLUŽBY AD DS a synchronizujte ho s ID Microsoft Entra pomocí místní aplikace Microsoft Entra Connect Sync nebo cloudové synchronizace Microsoft Entra Connect, odlehčeného agenta, který je možné nainstalovat z Centra pro správu Microsoft Entra.

Tuto funkci můžete povolit v novém nebo existujícím místním prostředí služby AD DS. Identity používané pro přístup se musí synchronizovat s ID Microsoft Entra nebo použít výchozí oprávnění na úrovni sdílené složky. Tenant Microsoft Entra a sdílená složka, ke které přistupujete, musí být přidružené ke stejnému předplatnému.

Připojení místního počítače nebo virtuálního počítače Azure k místní službě AD DS Informace o připojení k doméně najdete v tématu Připojení počítače k doméně.

Pokud počítač není připojený k doméně, můžete k ověřování použít službu AD DS, pokud má počítač bez omezení síťového připojení k místnímu řadiči domény AD a uživatel poskytne explicitní přihlašovací údaje. Další informace najdete v tématu Připojení sdílené složky z virtuálního počítače připojeného k doméně nebo virtuálního počítače připojeného k jiné doméně AD.

Vyberte nebo vytvořte účet úložiště Azure. Pro zajištění optimálního výkonu doporučujeme nasadit účet úložiště ve stejné oblasti jako klient, ze kterého chcete získat přístup ke sdílené složce. Pak připojte sdílenou složku Azure s klíčem účtu úložiště. Připojení pomocí klíče účtu úložiště ověřuje připojení.

Ujistěte se, že účet úložiště obsahující vaše sdílené složky ještě není nakonfigurovaný pro ověřování na základě identit. Pokud už je pro účet úložiště povolený zdroj AD, musíte ho před povolením místní služby AD DS zakázat.

Pokud máte problémy s připojením ke službě Azure Files, projděte si nástroj pro řešení potíží, který jsme publikovali pro chyby připojení služby Azure Files ve Windows.

Než povolíte a nakonfigurujete ověřování AD DS pro sdílené složky Azure, proveďte jakoukoli relevantní konfiguraci sítě. Další informace najdete v tématu Důležité informace o sítích služby Azure Files.

Regionální dostupnost

Ověřování azure Files pomocí AD DS je dostupné ve všech oblastech Azure Public, China a Gov.

Přehled

Pokud máte v úmyslu povolit všechny síťové konfigurace ve sdílené složce, doporučujeme si přečíst článek o aspektech sítí a před povolením ověřování ad DS dokončit související konfiguraci.

Povolení ověřování AD DS pro sdílené složky Azure umožňuje ověření ve sdílených složkách Azure pomocí vašich místních přihlašovacích údajů služby AD DS. Kromě toho vám umožní lépe spravovat svá oprávnění, abyste umožnili podrobné řízení přístupu. To vyžaduje synchronizaci identit z místní služby AD DS do ID Microsoft Entra pomocí místní aplikace Microsoft Entra Connect Sync nebo cloudové synchronizace Microsoft Entra Connect, odlehčeného agenta, který je možné nainstalovat z Centra pro správu Microsoft Entra. Přiřazujete oprávnění na úrovni sdílené složky hybridním identitám synchronizovaným s ID Microsoft Entra při správě přístupu na úrovni souborů nebo adresářů pomocí seznamů ACL systému Windows.

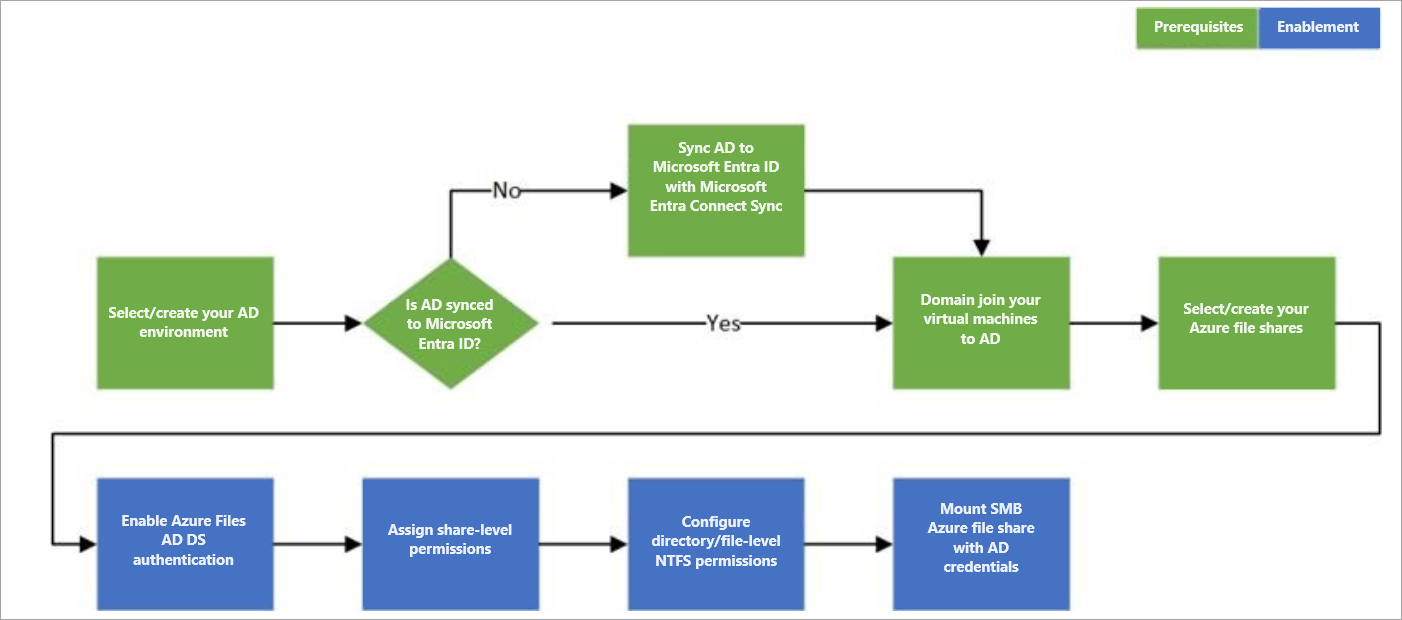

Pomocí následujícího postupu nastavte službu Azure Files pro ověřování AD DS:

Konfigurace seznamů ACL windows přes protokol SMB pro adresáře a soubory

Připojení sdílené složky Azure k virtuálnímu počítači připojenému k vaší službě AD DS

Následující diagram znázorňuje ucelený pracovní postup pro povolení ověřování AD DS přes protokol SMB pro sdílené složky Azure.

Identity používané pro přístup ke sdíleným složkám Azure se musí synchronizovat s ID Microsoft Entra, aby bylo možné vynutit oprávnění k souborům na úrovni sdílené složky prostřednictvím modelu řízení přístupu na základě role Azure (Azure RBAC ). Alternativně můžete použít výchozí oprávnění na úrovni sdílené složky. Seznamy DACL ve stylu Windows u souborů a adresářů přenesených z existujících souborových serverů se zachovají a vynutí. Nabízí bezproblémovou integraci s podnikovým prostředím AD DS. Při nahrazení místních souborových serverů sdílenými složkami Azure můžou stávající uživatelé přistupovat ke sdíleným složkám Azure ze svých aktuálních klientů pomocí jednotného přihlašování bez jakýchkoli změn přihlašovacích údajů, které se používají.

Další krok

Abyste mohli začít, musíte pro svůj účet úložiště povolit ověřování AD DS.