Použití služby Azure Files s více doménovými strukturami Active Directory

Mnoho organizací chce pro sdílené složky Azure SMB používat ověřování založené na identitě v prostředích s více doménovou strukturou místní Active Directory Domain Services (AD DS). Jedná se o běžný scénář IT, zejména po fúzích a akvizicích, kdy jsou doménové struktury AD získané společnosti izolované od doménových struktur AD nadřazené společnosti. Tento článek vysvětluje, jak fungují vztahy důvěryhodnosti doménové struktury, a obsahuje podrobné pokyny pro nastavení a ověření více doménových struktur.

Důležité

Pokud chcete nastavit oprávnění na úrovni sdílení pro konkrétní uživatele nebo skupiny Microsoft Entra pomocí řízení přístupu na základě role Azure (RBAC), musíte nejprve synchronizovat místní účty AD s Microsoft Entra ID pomocí microsoft Entra Connect. Jinak můžete použít výchozí oprávnění na úrovni sdílené složky.

Platí pro

| Typ sdílené složky | SMB | NFS |

|---|---|---|

| Sdílené složky úrovně Standard (GPv2), LRS/ZRS | ||

| Sdílené složky úrovně Standard (GPv2), GRS/GZRS | ||

| Sdílené složky úrovně Premium (FileStorage), LRS/ZRS |

Požadavky

- Dva řadiče domény SLUŽBY AD DS s různými doménovými strukturami a v různých virtuálních sítích

- Dostatečná oprávnění AD k provádění úloh správy (například Správce domény)

- Pokud používáte Azure RBAC, obě doménové struktury musí být dostupné jedním serverem Microsoft Entra Connect Sync.

Jak fungují vztahy důvěryhodnosti doménové struktury

Místní ověřování AD DS ve službě Azure Files je podporováno pouze v doménové struktuře AD doménové služby, do které je účet úložiště zaregistrovaný. Ve výchozím nastavení můžete k přístupu ke sdíleným složkám Azure použít přihlašovací údaje AD DS z jedné doménové struktury. Pokud potřebujete získat přístup ke sdílené složce Azure z jiné doménové struktury, musíte nakonfigurovat vztah důvěryhodnosti doménové struktury.

Vztah důvěryhodnosti doménové struktury je tranzitivní vztah důvěryhodnosti mezi dvěma doménovými strukturami AD, které uživatelům v jakékoli doméně v jedné doménové struktuře umožňují ověření v kterékoli z domén v druhé doménové struktuře.

Nastavení více doménových struktur

Pokud chcete nakonfigurovat nastavení více doménových struktur, provedeme následující kroky:

- Shromažďování informací o doméně a připojení virtuální sítě mezi doménami

- Vytvoření a konfigurace vztahu důvěryhodnosti doménové struktury

- Nastavení ověřování na základě identit a hybridních uživatelských účtů

Shromažďování informací o doméně

V tomto cvičení máme dva místní řadiče domény služby AD DS se dvěma různými doménovými strukturami a v různých virtuálních sítích.

| Les | Doména | Virtuální síť |

|---|---|---|

| Les 1 | onpremad1.com | DomainServicesVNet WUS |

| Les 2 | onpremad2.com | virtuální síť 2/ úlohy |

Vytvoření a konfigurace vztahu důvěryhodnosti

Abychom klientům z doménové struktury 1 umožnili přístup k prostředkům domény služby Azure Files v doménové struktuře 2, musíme mezi těmito dvěma doménovými strukturami vytvořit vztah důvěryhodnosti. Podle těchto kroků vytvořte vztah důvěryhodnosti.

Poznámka:

Azure Files podporuje jenom vztahy důvěryhodnosti doménové struktury. Jiné typy důvěryhodnosti, jako jsou externí vztahy důvěryhodnosti, nejsou podporované.

Pokud už máte nastavený vztah důvěryhodnosti, můžete zkontrolovat jeho typ tak, že se přihlásíte k počítači, který je připojený k doménové struktuře 2, otevřete konzolu Doména služby Active Directory a důvěryhodnosti, kliknete pravým tlačítkem na místní doménu onpremad2.com a vyberete vztahy důvěryhodnosti. tabulátor. Pokud váš existující vztah důvěryhodnosti není vztah důvěryhodnosti doménové struktury a pokud vztah důvěryhodnosti doménové struktury splňuje požadavky vašeho prostředí, budete muset existující vztah důvěryhodnosti odebrat a znovu vytvořit vztah důvěryhodnosti doménové struktury. Postup je následující.

Přihlaste se k počítači připojenému k doméně doménové struktury 2 a otevřete konzolu Doména služby Active Directory a důvěryhodnosti.

Klikněte pravým tlačítkem myši na místní doménu onpremad2.com a pak vyberte kartu Vztahy důvěryhodnosti .

Výběrem možnosti Nové vztahy důvěryhodnosti spusťte Průvodce vytvořením nového vztahu důvěryhodnosti.

Zadejte název domény, se kterou chcete vytvořit vztah důvěryhodnosti (v tomto příkladu onpremad1.com) a pak vyberte Další.

V části Typ důvěryhodnosti vyberte Vztah důvěryhodnosti doménové struktury a pak vyberte Další.

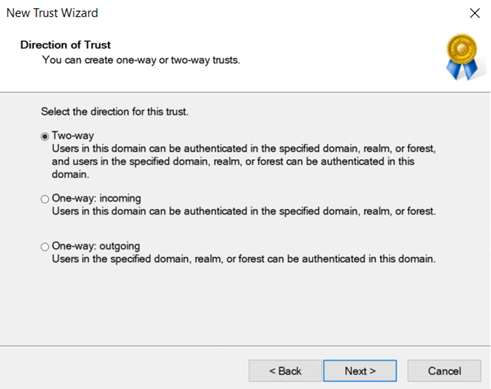

V části Směr důvěryhodnosti vyberte Obousměrný a pak vyberte Další.

V části Strany důvěryhodnosti vyberte Pouze tato doména a pak vyberte Další.

Uživatelé v zadané doménové struktuře se dají ověřit tak, aby používali všechny prostředky v místní doménové struktuře (ověřování na úrovni doménové struktury) nebo jenom ty prostředky, které vyberete (selektivní ověřování). U úrovně ověřování odchozí důvěryhodnosti vyberte ověřování pro celou doménovou strukturu, což je upřednostňovaná možnost, když obě doménové struktury patří do stejné organizace. Vyberte Další.

Zadejte heslo pro vztah důvěryhodnosti a pak vyberte Další. Stejné heslo musí být použito při vytváření tohoto vztahu důvěryhodnosti v zadané doméně.

Měla by se zobrazit zpráva, že vztah důvěryhodnosti byl úspěšně vytvořen. Pokud chcete nakonfigurovat vztah důvěryhodnosti, vyberte Další.

Potvrďte odchozí vztah důvěryhodnosti a vyberte Další.

Zadejte uživatelské jméno a heslo uživatele, který má oprávnění správce z druhé domény.

Po ověření se vytvoří vztah důvěryhodnosti a měli byste být schopni zobrazit zadanou doménu onpremad1.com uvedenou na kartě Vztahy důvěryhodnosti.

Nastavení ověřování na základě identit a hybridních uživatelských účtů

Po vytvoření vztahu důvěryhodnosti vytvořte účet úložiště a sdílenou složku SMB pro každou doménu, povolte ověřování ad DS v účtech úložiště a vytvořte hybridní uživatelské účty synchronizované s Microsoft Entra ID.

Přihlaste se k webu Azure Portal a vytvořte dva účty úložiště, jako je onprem1sa a onprem2sa. Pro zajištění optimálního výkonu doporučujeme nasadit účty úložiště ve stejné oblasti jako klienti, ze kterých chcete získat přístup ke sdíleným složkám.

Poznámka:

Vytvoření druhého účtu úložiště není nutné. Tyto pokyny představují příklad přístupu k účtům úložiště, které patří do různých doménových struktur. Pokud máte jenom jeden účet úložiště, můžete ignorovat druhé pokyny k nastavení účtu úložiště.

Vytvořte sdílenou složku Azure SMB a přiřaďte oprávnění na úrovni sdílené složky pro každý účet úložiště.

Synchronizujte místní AD s ID Microsoft Entra pomocí aplikace Microsoft Entra Connect Sync .

Připojení virtuálního počítače Azure v doménové struktuře 1 k místní službě AD DS Informace o připojení k doméně najdete v tématu Připojení počítače k doméně.

Povolte ověřování AD DS u účtu úložiště přidruženého k doménové struktuře 1, například onprem1sa. Tím se ve vaší místní službě AD vytvoří účet počítače s názvem onprem1sa , který bude představovat účet úložiště Azure a připojí účet úložiště k onpremad1.com doméně. Identitu AD představující účet úložiště můžete ověřit vyhledáním Uživatelé a počítače služby Active Directory pro onpremad1.com. V tomto příkladu byste viděli účet počítače s názvem onprem1sa.

Vytvořte uživatelský účet tak, že přejdete do služby Active Directory > onpremad1.com. Klikněte pravým tlačítkem na Uživatelé, vyberte Vytvořit, zadejte uživatelské jméno (například onprem1user) a zaškrtněte políčko Heslo nikdy nevyprší (volitelné).

Volitelné: Pokud chcete k přiřazení oprávnění na úrovni sdílené složky použít Azure RBAC, musíte uživatele synchronizovat s Microsoft Entra ID pomocí microsoft Entra Connect. Microsoft Entra Connect Sync se obvykle aktualizuje každých 30 minut. Synchronizaci ale můžete vynutit okamžitě otevřením relace PowerShellu se zvýšenými oprávněními a spuštěním

Start-ADSyncSyncCycle -PolicyType Delta. Možná budete muset nejprve nainstalovat modul ADSync spuštěnímImport-Module ADSyncpříkazu . Pokud chcete ověřit, že se uživatel synchronizoval s ID Microsoft Entra, přihlaste se k webu Azure Portal pomocí předplatného Azure přidruženého k vašemu tenantovi s více doménovými strukturami a vyberte ID Microsoft Entra. Vyberte Spravovat > uživatele a vyhledejte uživatele, který jste přidali (například onprem1user). Povolená místní synchronizace by měla být ano.Nastavte oprávnění na úrovni sdílené složky pomocí rolí Azure RBAC nebo výchozího oprávnění na úrovni sdílené složky.

- Pokud je uživatel synchronizovaný s Microsoft Entra ID, můžete uživateli na úrovni sdílené složky (roli Azure RBAC) udělit oprávnění onprem1user v účtu úložiště onprem1sa , aby uživatel mohl připojit sdílenou složku. Uděláte to tak, že přejdete do sdílené složky, kterou jste vytvořili v nástroji onprem1sa , a postupujte podle pokynů v části Přiřazení oprávnění na úrovni sdílené složky pro konkrétní uživatele nebo skupiny Microsoft Entra.

- V opačném případě můžete použít výchozí oprávnění na úrovni sdílené složky, které platí pro všechny ověřené identity.

Opakujte kroky 4 až 8 pro onpremad2.com domény Doménové struktury2 (účet úložiště onprem2sa/user onprem2user). Pokud máte více než dvě doménové struktury, opakujte kroky pro každou doménovou strukturu.

Konfigurace oprávnění na úrovni adresáře a souboru (volitelné)

V prostředí s více doménovými strukturami použijte nástroj příkazového řádku icacls ke konfiguraci oprávnění na úrovni adresáře a souborů pro uživatele v obou doménových strukturách. Viz Konfigurace seznamů ACL systému Windows s icacls.

Pokud oprávnění icacls selže s chybou Přístup byl odepřen , pomocí následujícího postupu nakonfigurujte oprávnění na úrovni adresáře a souboru připojením sdílené složky s klíčem účtu úložiště.

Odstraňte existující připojení sdílené složky:

net use * /delete /yZnovu připojit sdílenou složku pomocí klíče účtu úložiště:

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Nastavte oprávnění icacls pro uživatele ve struktuře2 v účtu úložiště připojeném k Doménové struktuře1 z klienta ve Struktuře1.

Poznámka:

Nedoporučujeme používat Průzkumník souborů ke konfiguraci seznamů ACL v prostředí s více doménovými strukturami. I když uživatelé, kteří patří do doménové struktury připojené k účtu úložiště, můžou mít nastavená oprávnění na úrovni souboru nebo adresáře prostřednictvím Průzkumník souborů, nebudou fungovat pro uživatele, kteří nepatří do stejné doménové struktury připojené k účtu úložiště.

Konfigurace přípon domény

Jak je vysvětleno výše, způsob, jakým se služba Azure Files registruje ve službě AD DS, je téměř stejná jako běžný souborový server, kde vytvoří identitu (ve výchozím nastavení účet počítače může být také přihlašovacím účtem služby), který představuje účet úložiště ve službě AD DS pro ověřování. Jediným rozdílem je, že zaregistrovaný hlavní název služby (SPN) účtu úložiště končí file.core.windows.net, který se neshoduje s příponou domény. Vzhledem k jiné příponě domény budete muset nakonfigurovat zásady směrování přípon pro povolení ověřování ve více doménových strukturách.

Vzhledem k tomu, že přípona file.core.windows.net je přípona pro všechny prostředky Azure Files, nikoli příponu pro konkrétní doménu AD, řadič domény klienta neví, na kterou doménu se má požadavek předat, a proto selže všechny požadavky, ve kterých se prostředek nenajde ve své vlastní doméně.

Když například uživatelé v doméně doménové struktury 1 chtějí získat přístup ke sdílené složce s účtem úložiště zaregistrovaným v doméně v doménové struktuře 2, nebude to fungovat automaticky, protože instanční objekt účtu úložiště nemá příponu odpovídající příponě žádné domény v doménové struktuře 1.

Přípony domény můžete nakonfigurovat pomocí jedné z následujících metod:

- Úprava přípony účtu úložiště a přidání záznamu CNAME (doporučeno – bude fungovat se dvěma nebo více doménovými strukturami)

- Přidání přípony vlastního názvu a pravidla směrování (nebude fungovat s více než dvěma doménovými strukturami)

Úprava přípony názvu účtu úložiště a přidání záznamu CNAME

Problém se směrováním domény můžete vyřešit úpravou přípony názvu účtu úložiště přidruženého ke sdílené složce Azure a následným přidáním záznamu CNAME pro směrování nové přípony do koncového bodu účtu úložiště. Díky této konfiguraci mají klienti připojené k doméně přístup k účtům úložiště připojeným k jakékoli doménové struktuře. To funguje pro prostředí, která mají dvě nebo více doménových struktur.

V našem příkladu máme domény onpremad1.com a onpremad2.com a jako účty úložiště přidružené ke sdíleným složkám SMB Azure v příslušných doménách máme onprem1sa a onprem2sa . Tyto domény jsou v různých doménových strukturách, které vzájemně důvěřují přístupu k prostředkům v doménových strukturách jednotlivých doménových struktur. Chceme povolit přístup k oběma účtům úložiště z klientů, kteří patří do každé doménové struktury. K tomu je potřeba upravit přípony hlavního názvu služby (SPN) účtu úložiště:

onprem1sa.onpremad1.com –> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com –> onprem2sa.file.core.windows.net

To klientům umožní připojit sdílenou složku net use \\onprem1sa.onpremad1.com , protože klienti v onpremad1 nebo onpremad2 budou vědět, že prohledávají onpremad1.com najít správný prostředek pro tento účet úložiště.

Pokud chcete použít tuto metodu, proveďte následující kroky:

Ujistěte se, že jste mezi těmito dvěma doménovými strukturami vytvořili vztah důvěryhodnosti a nastavili ověřování na základě identit a hybridní uživatelské účty, jak je popsáno v předchozích částech.

Upravte hlavní název služby (SPN) účtu úložiště pomocí nástroje setspn. Najdete

<DomainDnsRoot>ho spuštěním následujícího příkazu Active Directory PowerShellu:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Přidejte položku CNAME pomocí Správce DNS služby Active Directory a postupujte podle následujících kroků pro každý účet úložiště v doméně, ke které je účet úložiště připojený. Pokud používáte privátní koncový bod, přidejte položku CNAME, která se mapuje na název privátního koncového bodu.

Otevřete Správce DNS služby Active Directory.

Přejděte do své domény (například onpremad1.com).

Přejděte do části "Dopředné zóny vyhledávání".

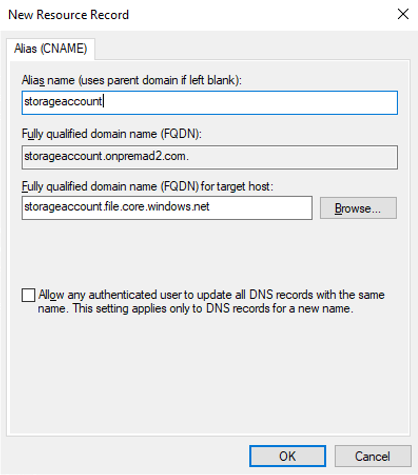

Vyberte uzel pojmenovaný po vaší doméně (například onpremad1.com) a klikněte pravým tlačítkem na Nový alias (CNAME).

Jako název aliasu zadejte název účtu úložiště.

Jako plně kvalifikovaný název domény (FQDN) zadejte

<storage-account-name>.<domain-name>, například mystorageaccount.onpremad1.com.Jako plně kvalifikovaný název domény cílového hostitele zadejte

<storage-account-name>.file.core.windows.netVyberte OK.

Teď byste z klientů připojených k doméně měli být schopni používat účty úložiště připojené k jakékoli doménové struktuře.

Poznámka:

Ujistěte se, že část názvu hostitele plně kvalifikovaného názvu domény odpovídá názvu účtu úložiště, jak je popsáno výše. Jinak se zobrazí chyba odepření přístupu: Název souboru, název adresáře nebo syntaxe popisku svazku není správná. Během nastavení relace SMB se v trasování sítě zobrazí zpráva STATUS_OBJECT_NAME_INVALID (0xc0000033).

Přidání vlastní přípony názvu a pravidla směrování

Pokud jste už změnili příponu názvu účtu úložiště a přidali záznam CNAME, jak je popsáno v předchozí části, můžete tento krok přeskočit. Pokud nechcete raději provádět změny DNS nebo upravovat příponu názvu účtu úložiště, můžete nakonfigurovat pravidlo směrování přípon z doménové struktury 1 do doménové struktury 2 pro vlastní příponu file.core.windows.net.

Poznámka:

Konfigurace směrování přípon názvů nemá vliv na schopnost přistupovat k prostředkům v místní doméně. Vyžaduje se, aby klient mohl požadavek předat doméně, která odpovídá příponě, jen když prostředek nebyl nalezen ve vlastní doméně.

Nejprve přidejte novou vlastní příponu ve struktuře 2. Ujistěte se, že máte příslušná oprávnění správce ke změně konfigurace a že jste mezi těmito dvěma doménovými strukturami vytvořili vztah důvěryhodnosti. Poté postupujte následovně:

- Přihlaste se k počítači nebo virtuálnímu počítači, který je připojený k doméně ve struktuře 2.

- Otevřete konzolu Doména služby Active Directory a důvěryhodnosti.

- Klikněte pravým tlačítkem na Doména služby Active Directory a vztahy důvěryhodnosti.

- Vyberte Vlastnosti a pak vyberte Přidat.

- Jako příponu hlavního názvu uživatele (UPN) přidejte "file.core.windows.net".

- Chcete-li průvodce zavřít, vyberte Použít a pak ok .

Dále přidejte pravidlo směrování přípony ve struktuře 1, aby se přesměrovává na Doménovou strukturu 2.

- Přihlaste se k počítači nebo virtuálnímu počítači připojenému k doméně ve struktuře 1.

- Otevřete konzolu Doména služby Active Directory a důvěryhodnosti.

- Klikněte pravým tlačítkem myši na doménu, ke které chcete získat přístup ke sdílené složce, a pak vyberte kartu Vztahy důvěryhodnosti a vyberte doména doménové struktury 2 z odchozích vztahů důvěryhodnosti.

- Vyberte vlastnosti a pak směrování přípon názvů.

- Zkontrolujte, jestli se zobrazí přípona *.file.core.windows.net. Pokud ne, vyberte Aktualizovat.

- Vyberte *.file.core.windows.net a pak vyberte Povolit a použít.

Ověřte, že vztah důvěryhodnosti funguje.

Teď ověříme, že důvěryhodnost funguje, spuštěním příkazu klist zobrazte obsah mezipaměti přihlašovacích údajů Kerberos a tabulky klíčů.

- Přihlaste se k počítači nebo virtuálnímu počítači, který je připojený k doméně ve struktuře 1 , a otevřete příkazový řádek Windows.

- Pokud chcete zobrazit mezipaměť přihlašovacích údajů pro účet úložiště připojeného k doméně ve struktuře 2, spusťte jeden z následujících příkazů:

- Pokud jste použili příponu Upravit název účtu úložiště a přidali metodu záznamu CNAME, spusťte:

klist get cifs/onprem2sa.onpremad2.com - Pokud jste použili příponu vlastního názvu a metodu pravidla směrování, spusťte:

klist get cifs/onprem2sa.file.core.windows.net

- Pokud jste použili příponu Upravit název účtu úložiště a přidali metodu záznamu CNAME, spusťte:

- Zobrazený výstup by měl vypadat přibližně takto: Výstup klist se mírně liší podle toho, jakou metodu jste použili ke konfiguraci přípon domény.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Přihlaste se k počítači nebo virtuálnímu počítači připojenému k doméně ve struktuře 2 a otevřete příkazový řádek Windows.

- Pokud chcete zobrazit mezipaměť přihlašovacích údajů pro účet úložiště připojeného k doméně ve struktuře 1, spusťte jeden z následujících příkazů:

- Pokud jste použili příponu Upravit název účtu úložiště a přidali metodu záznamu CNAME, spusťte:

klist get cifs/onprem1sa.onpremad1.com - Pokud jste použili příponu vlastního názvu a metodu pravidla směrování, spusťte:

klist get cifs/onprem1sa.file.core.windows.net

- Pokud jste použili příponu Upravit název účtu úložiště a přidali metodu záznamu CNAME, spusťte:

- Zobrazený výstup by měl vypadat přibližně takto: Výstup klist se mírně liší podle toho, jakou metodu jste použili ke konfiguraci přípon domény.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Pokud vidíte výše uvedený výstup, máte hotovo. Pokud to neuděláte, postupujte podle těchto kroků a poskytněte alternativní přípony hlavního názvu uživatele (UPN), aby ověřování s více doménovými strukturami fungovalo.

Důležité

Tato metoda bude fungovat pouze v prostředích se dvěma doménovými strukturami. Pokud máte více než dvě doménové struktury, pomocí jedné z dalších metod nakonfigurujte přípony domény.

Nejprve přidejte novou vlastní příponu v doménové struktuře 1.

- Přihlaste se k počítači nebo virtuálnímu počítači připojenému k doméně ve struktuře 1.

- Otevřete konzolu Doména služby Active Directory a důvěryhodnosti.

- Klikněte pravým tlačítkem na Doména služby Active Directory a vztahy důvěryhodnosti.

- Vyberte Vlastnosti a pak vyberte Přidat.

- Přidejte alternativní příponu hlavního názvu uživatele (UPN), například "onprem1sa.file.core.windows.net".

- Chcete-li průvodce zavřít, vyberte Použít a pak ok .

Dále přidejte pravidlo směrování přípony ve struktuře 2.

- Přihlaste se k počítači nebo virtuálnímu počítači, který je připojený k doméně ve struktuře 2.

- Otevřete konzolu Doména služby Active Directory a důvěryhodnosti.

- Klikněte pravým tlačítkem myši na doménu, ke které chcete získat přístup ke sdílené složce, vyberte kartu Vztahy důvěryhodnosti a vyberte odchozí vztah důvěryhodnosti doménové struktury 2 , do které byl přidán název směrování přípony.

- Vyberte vlastnosti a pak směrování přípon názvů.

- Zkontrolujte, jestli se zobrazí přípona onprem1sa.file.core.windows.net. Pokud ne, vyberte Aktualizovat.

- Vyberte onprem1sa.file.core.windows.net a pak vyberte Povolit a použít.

Další kroky

Další informace najdete v těchto zdrojích: