Hromadné přidávání analýzy hrozeb do Microsoft Sentinelu ze souboru CSV nebo JSON

Tento článek ukazuje, jak do analýzy hrozeb Microsoft Sentinelu přidat indikátory z objektů CSV nebo STIX ze souboru JSON. Vzhledem k tomu, že se sdílení analýzy hrozeb stále děje mezi e-maily a dalšími neformálními kanály během probíhajícího šetření, je schopnost rychle importovat tyto informace do Microsoft Sentinelu, aby předala nově vznikající hrozby vašemu týmu. Tyto zjištěné hrozby jsou pak k dispozici pro další analýzy, jako je vytváření výstrah zabezpečení, incidentů a automatizovaných reakcí.

Důležité

Tato funkce je aktuálně dostupná jako ukázková verze. Další právní podmínky, které se vztahují na funkce Azure v beta verzi, preview nebo které ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

Abyste mohli ukládat informace o hrozbách, musíte mít oprávnění ke čtení a zápisu do pracovního prostoru Služby Microsoft Sentinel.

Výběr šablony importu pro analýzu hrozeb

Přidejte několik objektů analýzy hrozeb pomocí speciálně vytvořeného souboru CSV nebo JSON. Stáhněte si šablony souborů, abyste se seznámili s poli a jejich mapováním na data, která máte. Před importem zkontrolujte požadovaná pole pro každý typ šablony a ověřte svá data.

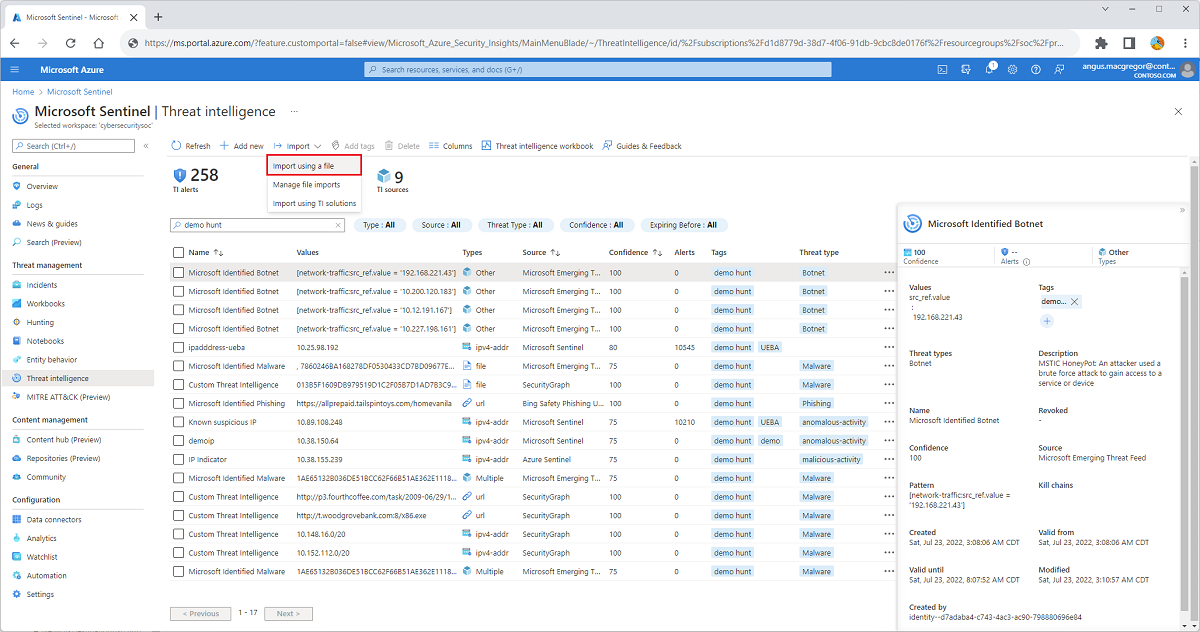

Pro Microsoft Sentinel na webu Azure Portal v části Správa hrozeb vyberte Analýzu hrozeb.

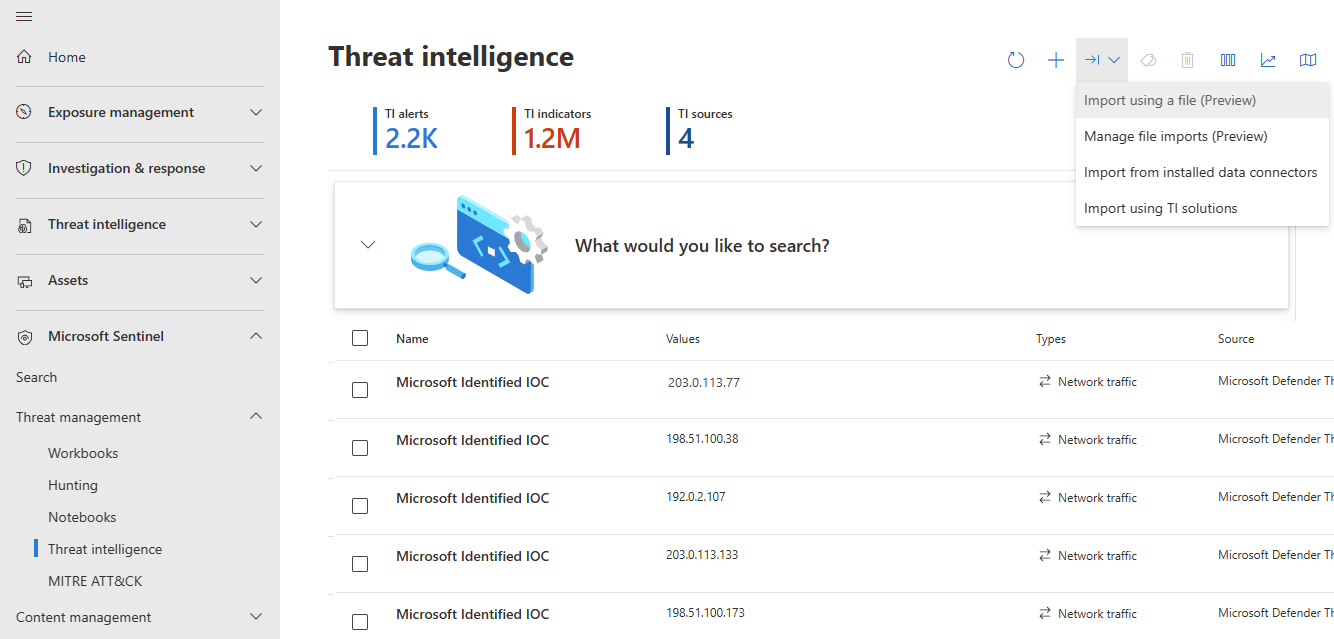

Pro Microsoft Sentinel na portálu Defender vyberte analýzu hrozeb pro správu>hrozeb v Microsoft Sentinelu>.

Vyberte Importovat>pomocí souboru.

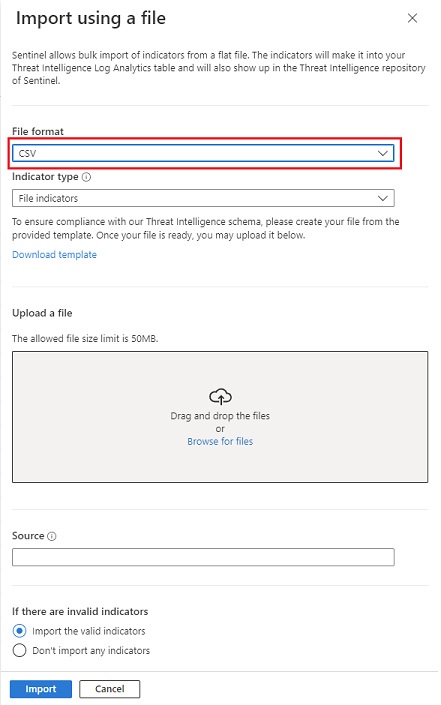

V rozevírací nabídce Formát souboru vyberte CSV nebo JSON.

Po výběru šablony hromadného nahrání vyberte odkaz Stáhnout šablonu .

Zvažte seskupení analýzy hrozeb podle zdroje, protože každý nahrání souboru vyžaduje jednu.

Šablony obsahují všechna pole, která potřebujete k vytvoření jednoho platného indikátoru, včetně požadovaných polí a ověřovacích parametrů. Replikujte danou strukturu, abyste do jednoho souboru naplnili více indikátorů, nebo do souboru JSON přidejte objekty STIX. Další informace o šablonách najdete v tématu Vysvětlení šablon importu.

Nahrání souboru analýzy hrozeb

Změňte název souboru z výchozí šablony, ale příponu souboru ponechte jako .csv nebo .json. Při vytváření jedinečného názvu souboru je jednodušší monitorovat importy z podokna Spravovat importy souborů.

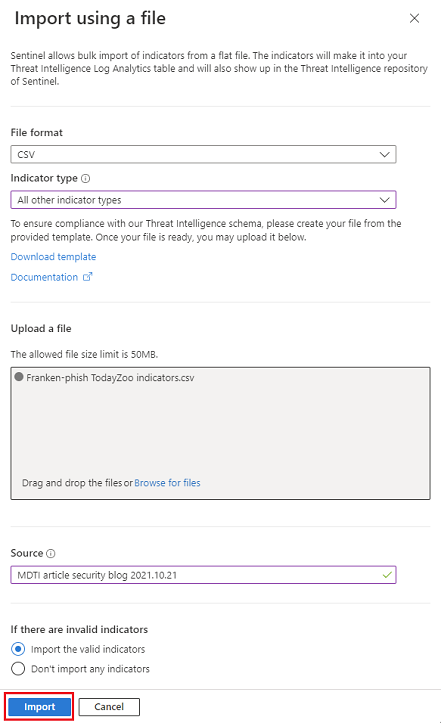

Přetáhněte soubor hromadné analýzy hrozeb do části Nahrání souboru nebo vyhledejte soubor pomocí odkazu.

Do textového pole Zdroj zadejte zdroj analýzy hrozeb. Tato hodnota se označí u všech indikátorů zahrnutých v tomto souboru. Zobrazit tuto vlastnost jako

SourceSystempole. Zdroj se zobrazí také v podokně Spravovat import souborů. Další informace najdete v tématu Práce s indikátory hrozeb.Vyberte, jak má Microsoft Sentinel zpracovávat neplatné položky, a to tak, že vyberete jedno z tlačítek v dolní části podokna Import pomocí podokna souborů :

- Importujte pouze platné položky a ponechte z souboru všechny neplatné položky.

- Neimportujte žádné položky, pokud je jeden objekt v souboru neplatný.

Vyberte Importovat.

Správa importů souborů

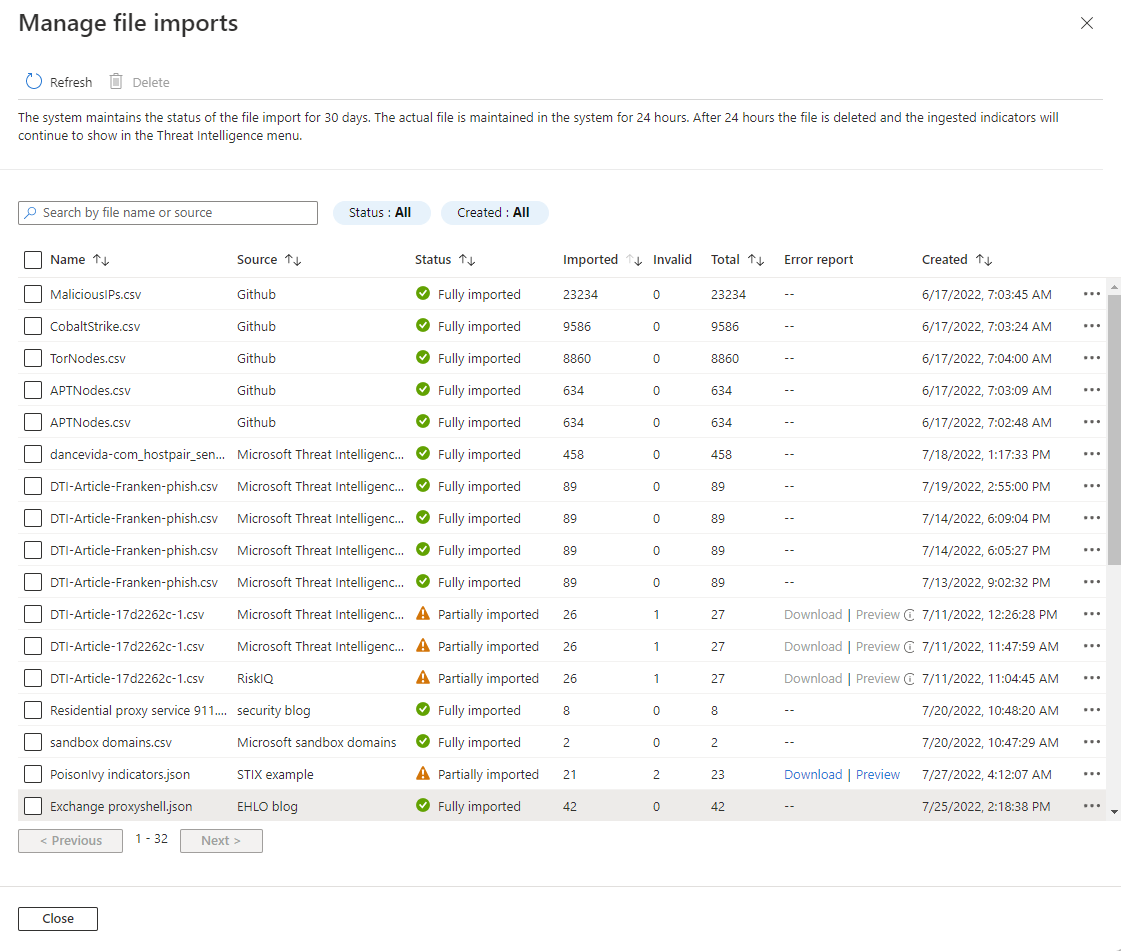

Monitorujte importy a zobrazte chybové zprávy pro částečně importované nebo neúspěšné importy.

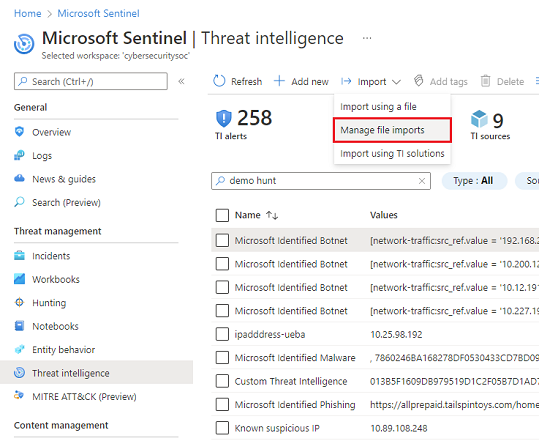

Vyberte Importovat>importy souborů Spravovat.

Zkontrolujte stav importovaných souborů a počet neplatných položek. Platný počet položek se aktualizuje po zpracování souboru. Počkejte, až se import dokončí, aby se získal aktualizovaný počet platných položek.

Importy můžete zobrazit a seřadit tak, že vyberete Zdroj, název souboru analýzy hrozeb, číslo Importované, Celkový počet položek v každém souboru nebo Datum vytvoření.

Vyberte náhled chybového souboru nebo stáhněte soubor chyby, který obsahuje chyby týkající se neplatných položek.

Microsoft Sentinel udržuje stav importu souboru po dobu 30 dnů. Skutečný soubor a přidružený chybový soubor se uchovávají v systému po dobu 24 hodin. Po 24 hodinách se soubor a soubor chyby odstraní, ale všechny ingestované indikátory se budou dál zobrazovat v analýze hrozeb.

Vysvětlení šablon importu

Zkontrolujte jednotlivé šablony a ujistěte se, že se vaše analýza hrozeb úspěšně naimportuje. Nezapomeňte odkazovat na pokyny v souboru šablony a následující doplňkové pokyny.

Struktura šablon CSV

V rozevírací nabídce Typ ukazatele vyberte CSV. Pak vyberte mezi indikátory souboru nebo možnostmi Všech ostatních typů ukazatelů.

Šablona CSV potřebuje k přizpůsobení typu indikátoru souboru více sloupců, protože indikátory souborů můžou mít více typů hash, jako je MD5 a SHA256. Všechny ostatní typy indikátorů, jako jsou IP adresy, vyžadují pouze pozorovatelný typ a pozorovatelnou hodnotu.

Záhlaví sloupců pro sdílený svazek clusteru Všechny ostatní typy ukazatelů obsahují pole, jako

threatTypesje například , jeden nebo vícetagsconfidence, atlpLevel. TLP (Traffic Light Protocol) je označení citlivosti, které pomáhá při rozhodování o sdílení analýzy hrozeb.Jsou vyžadovány

validFrompouze pole aobservableTypeobservableValuepole .Před odesláním odstraňte celý první řádek ze šablony a odeberte komentáře.

Maximální velikost souboru pro import souboru CSV je 50 MB.

Tady je příklad indikátoru názvu domény, který používá šablonu CSV:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

Struktura šablony JSON

Pro všechny typy objektů STIX existuje jenom jedna šablona JSON. Šablona JSON je založená na formátu STIX 2.1.

Prvek

typepodporujeindicator, ,attack-patternidentity,threat-actorarelationship.Pro ukazatele

patternprvek podporuje typyfileukazatelů ,ipv4-addr, ,ipv6-addrdomain-name,url, , ,user-accountemail-addrawindows-registry-key.Před nahráním odeberte komentáře šablony.

Zavřete poslední objekt v poli pomocí

}čárky bez čárky.Maximální velikost souboru pro import souboru JSON je 250 MB.

Tady je příklad ipv4-addr indikátoru a attack-pattern použití formátu souboru JSON:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

Související obsah

V tomto článku jste se dozvěděli, jak ručně posílit analýzu hrozeb importem indikátorů a dalších objektů STIX shromážděných v plochých souborech. Další informace o tom, jak analýza hrozeb využívá další analýzy v Microsoft Sentinelu, najdete v následujících článcích: