Úvod do zabezpečení Azure

Přehled

Víme, že zabezpečení je úloha v cloudu a jak důležité je najít přesné a včasné informace o zabezpečení Azure. Jedním z nejlepších důvodů, proč používat Azure pro vaše aplikace a služby, je využít široké škály nástrojů a možností zabezpečení. Tyto nástroje a možnosti pomáhají vytvářet zabezpečená řešení na zabezpečené platformě Azure. Microsoft Azure poskytuje důvěrnost, integritu a dostupnost zákaznických dat a zároveň umožňuje transparentní odpovědnost.

Tento článek obsahuje komplexní přehled o zabezpečení, které je k dispozici v Azure.

Platforma Azure

Azure je platforma veřejných cloudových služeb, která podporuje široký výběr operačních systémů, programovacích jazyků, architektur, nástrojů, databází a zařízení. Může spouštět kontejnery Linuxu s integrací Dockeru; vytváření aplikací pomocí JavaScriptu, Pythonu, .NET, PHP, Javy a Node.js; sestavte back-endy pro zařízení s iOSem, Androidem a Windows.

Veřejné cloudové služby Azure podporují stejné technologie, které miliony vývojářů a IT specialistů už využívají a důvěřují jim. Při sestavování nebo migraci IT prostředků na poskytovatele veřejných cloudových služeb se spoléháte na schopnost dané organizace chránit vaše aplikace a data. Poskytují služby a kontroly pro správu zabezpečení cloudových prostředků.

Infrastruktura Azure je od základů důkladně sestavená, zahrnuje vše od fyzických zařízení až po aplikace a bezpečně hostovat miliony zákazníků současně. Tento robustní základ umožňuje firmám s jistotou splnit požadavky na zabezpečení.

Kromě toho azure nabízí širokou škálu konfigurovatelných možností zabezpečení a možnost jejich řízení, abyste mohli přizpůsobit zabezpečení tak, aby splňovalo jedinečné požadavky nasazení vaší organizace. Tento dokument vám pomůže pochopit, jak vám můžou možnosti zabezpečení Azure pomoct splnit tyto požadavky.

Poznámka:

Primárním cílem tohoto dokumentu je ovládací prvky, které můžete použít k přizpůsobení a zvýšení zabezpečení pro vaše aplikace a služby.

Informace o tom, jak Microsoft zabezpečuje samotnou platformu Azure, najdete v tématu Zabezpečení infrastruktury Azure.

Shrnutí možností zabezpečení Azure

V závislosti na modelu cloudové služby je proměnlivá odpovědnost za to, kdo zodpovídá za správu zabezpečení aplikace nebo služby. Na platformě Azure jsou k dispozici funkce, které vám pomůžou při plnění těchto zodpovědností prostřednictvím integrovaných funkcí a prostřednictvím partnerských řešení, která je možné nasadit do předplatného Azure.

Integrované funkce jsou uspořádané do šesti funkčních oblastí: operace, aplikace, úložiště, sítě, výpočetní prostředky a identita. Podrobnější informace o funkcích a možnostech dostupných na platformě Azure v těchto šesti oblastech najdete prostřednictvím souhrnných informací.

Operace

Tato část obsahuje další informace týkající se klíčových funkcí operací zabezpečení a souhrnných informací o těchto možnostech.

Microsoft Sentinel

Microsoft Sentinel je škálovatelné, nativní cloudové řešení, informace o zabezpečení a správu událostí (SIEM) a orchestrace zabezpečení, automatizace a reakce (SOAR). Microsoft Sentinel poskytuje inteligentní analýzy zabezpečení a analýzu hrozeb v celém podniku. Microsoft Sentinel poskytuje jedno řešení pro detekci útoků, viditelnost hrozeb, proaktivní proaktivní vyhledávání a reakci na hrozby.

Microsoft Defender for Cloud

Microsoft Defender for Cloud pomáhá předcházet hrozbám, zjišťovat je a reagovat na ně, a to se zvýšenou viditelností a kontrolou zabezpečení vašich prostředků Azure. Microsoft Defender for Cloud poskytuje integrované monitorování zabezpečení a správu zásad napříč předplatnými Azure. Microsoft Defender for Cloud pomáhá zjišťovat hrozby, které by jinak mohly být nepozorované, a funguje s rozsáhlým ekosystémem řešení zabezpečení.

Defender for Cloud navíc pomáhá s operacemi zabezpečení tím, že vám poskytne jeden řídicí panel, který zobrazí výstrahy a doporučení, která se dají okamžitě reagovat. Problémy s jedním výběrem v konzole Defender for Cloud můžete často napravit.

Azure Resource Manager

Azure Resource Manager umožňuje pracovat s prostředky ve vašem řešení jako se skupinou. Všechny prostředky pro vaše řešení můžete nasadit, aktualizovat nebo odstranit v rámci jediné koordinované operace. K nasazení použijete šablonu Azure Resource Manageru a tato šablona může fungovat pro různá prostředí, jako je testování, příprava a produkce. Resource Manager poskytuje funkce zabezpečení, auditování a označování, které vám po nasazení pomohou prostředky spravovat.

Nasazení založená na šablonách Azure Resource Manageru pomáhají zlepšit zabezpečení řešení nasazených v Azure, protože standardní nastavení řízení zabezpečení a je možné je integrovat do standardizovaných nasazení založených na šablonách. Šablony snižují riziko chyb konfigurace zabezpečení, ke kterým může dojít během ručního nasazení.

Application Insights

Application Insights je flexibilní služba APM (Application Performance Management) určená pro webové vývojáře. Umožňuje monitorovat živé webové aplikace a automaticky zjišťovat problémy s výkonem. Pomocí výkonných analytických nástrojů můžete diagnostikovat problémy a získat přehled o interakcích uživatelů s vašimi aplikacemi. Application Insights monitoruje vaši aplikaci nepřetržitě od vývoje až po testování a do produkčního prostředí.

Application Insights generuje přehledné grafy a tabulky, které zobrazují špičku doby aktivity uživatelů, rychlost odezvy aplikací a výkon všech externích služeb, na které spoléhá.

Pokud dojde k chybám, selháním nebo problémům s výkonem, můžete podrobně prohledat data a diagnostikovat příčinu. A služba vám pošle e-maily, pokud dojde ke změnám dostupnosti a výkonu vaší aplikace. Application Insight se tak stává cenným nástrojem zabezpečení, protože pomáhá s dostupností v triádě zabezpečení důvěrnosti, integrity a dostupnosti.

Azure Monitor

Azure Monitor nabízí vizualizaci, dotazování, směrování, upozorňování, automatické škálování a automatizaci dat z předplatného Azure (protokol aktivit) i jednotlivých prostředků Azure (protokolů prostředků). Azure Monitor můžete použít k upozorňování na události související se zabezpečením, které se generují v protokolech Azure.

Protokoly Azure Monitoru

Protokoly služby Azure Monitor – Kromě prostředků Azure poskytuje řešení pro správu IT pro místní i cloudovou infrastrukturu od jiných společností než Microsoft (například Amazon Web Services). Data ze služby Azure Monitor je možné směrovat přímo do protokolů služby Azure Monitor, abyste viděli metriky a protokoly pro celé prostředí na jednom místě.

Protokoly azure Monitoru můžou být užitečným nástrojem pro forenzní a další analýzu zabezpečení, protože nástroj umožňuje rychle vyhledávat velké množství položek souvisejících se zabezpečením pomocí flexibilního přístupu k dotazům. Kromě toho je možné exportovat místní protokoly brány firewall a proxy serveru do Azure a zpřístupnit je k analýze pomocí protokolů služby Azure Monitor.

Azure Advisor

Azure Advisor je individuální cloudový konzultant, který vám pomůže optimalizovat nasazení Azure. Analyzuje konfiguraci prostředků a data o využití. Pak doporučí řešení, která vám pomůžou zlepšit výkon, zabezpečení a spolehlivost vašich prostředků a zároveň hledat příležitosti ke snížení celkové útraty za Azure. Azure Advisor poskytuje doporučení zabezpečení, která můžou výrazně zlepšit celkový stav zabezpečení pro řešení, která nasazujete v Azure. Tato doporučení vycházejí z analýzy zabezpečení prováděné programem Microsoft Defender for Cloud.

Aplikace

Tato část obsahuje další informace týkající se klíčových funkcí zabezpečení aplikací a souhrnných informací o těchto možnostech.

Penetrační testování

Neprovádíme penetrační testování vaší aplikace za vás, ale chápeme, že chcete a potřebujete provést testování na vlastních aplikacích. Oznámení microsoftu o aktivitách testování pera už není nutné, aby zákazníci stále dodržovali pravidla zapojení microsoftu pro penetrační testování.

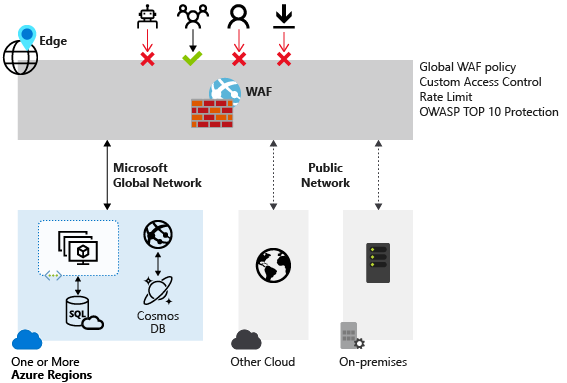

Firewall webových aplikací

Firewall webových aplikací (WAF) ve službě Aplikace Azure lication Gateway pomáhá chránit webové aplikace před běžnými webovými útoky, jako jsou injektáž SQL, skriptování mezi weby a napadení relací. Je předem nakonfigurovaná s ochranou před hrozbami identifikovanými projektem OWASP (Open Web Application Security Project) jako 10 nejčastějších ohrožení zabezpečení.

Ověřování a autorizace v prostředí Azure App Service

Ověřování nebo autorizace služby App Service je funkce, která vaší aplikaci poskytuje způsob, jak se přihlásit uživatele, abyste nemuseli měnit kód v back-endu aplikace. Poskytuje snadný způsob, jak chránit aplikaci a pracovat s uživatelskými daty.

Architektura vrstveného zabezpečení

Vzhledem k tomu, že služba App Service Environment poskytuje izolované běhové prostředí nasazené ve službě Azure Virtual Network, můžou vývojáři vytvořit vrstvenou architekturu zabezpečení poskytující různé úrovně síťového přístupu pro každou aplikační vrstvu. Back-endy rozhraní API je běžné skrýt před obecným přístupem k internetu a povolit volání rozhraní API pouze nadřazenými webovými aplikacemi. Skupiny zabezpečení sítě (NSG) je možné použít v podsítích služby Azure Virtual Network obsahujících službu App Service Environment k omezení veřejného přístupu k aplikacím API.

Webové aplikace App Service nabízejí robustní diagnostické funkce pro zachytávání protokolů z webového serveru i webové aplikace. Tyto diagnostiky jsou rozdělené do diagnostiky webového serveru a diagnostiky aplikací. Diagnostika webového serveru zahrnuje významný pokrok při diagnostice a řešení potíží s weby a aplikacemi.

První nová funkce je informace o stavu aplikací, pracovních procesů, webů, domén aplikací a spouštění požadavků v reálném čase. Druhou novými výhodami jsou podrobné události trasování, které sledují požadavek během celého procesu žádosti a odpovědi.

Aby bylo možné povolit shromažďování těchto událostí trasování, je možné službu IIS 7 nakonfigurovat tak, aby automaticky zaznamenávala komplexní protokoly trasování ve formátu XML pro konkrétní požadavky. Kolekce může být založená na uplynulých časech nebo kódech odpovědí na chyby.

Úložiště

Tato část obsahuje další informace týkající se klíčových funkcí zabezpečení úložiště Azure a souhrnných informací o těchto funkcích.

Řízení přístupu Azure na základě rolí (Azure RBAC)

Účet úložiště můžete zabezpečit pomocí řízení přístupu na základě role v Azure (Azure RBAC). Omezení přístupu na základě potřeby znát a zásady zabezpečení s nejnižšími oprávněními je nezbytné pro organizace, které chtějí vynutit zásady zabezpečení pro přístup k datům. Tato přístupová práva jsou udělena přiřazením příslušné role Azure skupinám a aplikacím v určitém rozsahu. K přiřazení oprávnění uživatelům můžete použít předdefinované role Azure, jako je přispěvatel účtu úložiště. Přístup k klíčům úložiště pro účet úložiště pomocí modelu Azure Resource Manager je možné řídit prostřednictvím Azure RBAC.

Sdílený přístupový podpis

Sdílený přístupový podpis (SAS) poskytuje delegovaný přístup k prostředkům ve vašem účtu úložiště. SAS znamená, že můžete klientovi udělit omezená oprávnění k objektům ve vašem účtu úložiště po určitou dobu a se zadanou sadou oprávnění. Tato omezená oprávnění můžete udělit, aniž byste museli sdílet přístupové klíče k účtu.

Šifrování během přenosu

Šifrování při přenosu je mechanismus ochrany dat při přenosu mezi sítěmi. Se službou Azure Storage můžete zabezpečit data pomocí:

Šifrování na úrovni přenosu, například HTTPS při přenosu dat do nebo ze služby Azure Storage.

Šifrování drátů, jako je šifrování PROTOKOLU SMB 3.0 pro sdílené složky Azure

Šifrování na straně klienta pro šifrování dat před přenosem do úložiště a dešifrování dat po jejich přenosu z úložiště.

Šifrování neaktivních uložených dat

V mnoha organizacích je šifrování neaktivních uložených dat povinným krokem k ochraně osobních údajů, dodržování předpisů a suverenitě dat. Existují tři funkce zabezpečení úložiště Azure, které poskytují šifrování neaktivních uložených dat:

Šifrování služby Storage umožňuje požadovat, aby služba úložiště při zápisu do Azure Storage automaticky šifruje data.

Šifrování na straně klienta také poskytuje funkci šifrování neaktivních uložených dat.

Azure Disk Encryption pro virtuální počítače s Linuxem a Azure Disk Encryption pro virtuální počítače s Windows umožňuje šifrovat disky s operačním systémem a datové disky používané virtuálním počítačem IaaS.

Storage Analytics

Azure Analýza úložiště provádí protokolování a poskytuje data metrik pro účet úložiště. Tato data můžete použít k trasování požadavků, analýze trendů použití a diagnostice problémů s účtem úložiště. Analýza úložiště protokoluje podrobné informace o úspěšných a neúspěšných požadavcích na službu úložiště. Tyto informace je možné použít k monitorování jednotlivých požadavků a diagnostice problémů se službou úložiště. Požadavky se protokolují na základě maximálního úsilí. Protokolují se následující typy ověřovaných požadavků:

- Úspěšné požadavky.

- Neúspěšné požadavky, včetně vypršení časového limitu, omezování, sítě, autorizace a dalších chyb

- Požadavky využívající sdílený přístupový podpis (SAS), včetně neúspěšných a úspěšných požadavků.

- Požadavky na analytická data

Povolení klientů založených na prohlížeči pomocí CORS

Sdílení prostředků mezi zdroji (CORS) je mechanismus, který umožňuje ostatním doménám udělit oprávnění pro přístup k prostředkům mezi sebou. Uživatelský agent odesílá další hlavičky, aby zajistil, že kód JavaScriptu načtený z určité domény má povolený přístup k prostředkům umístěným v jiné doméně. Druhá doména pak odpoví dalšími hlavičkami, které povolují nebo zakazují přístup k původním prostředkům domény.

Služby Azure Storage teď podporují CORS, takže jakmile nastavíte pravidla CORS pro službu, vyhodnotí se správně ověřený požadavek vůči službě z jiné domény, abyste zjistili, jestli je povolená podle vámi zadaných pravidel.

Sítě

Tato část obsahuje další informace o klíčových funkcích zabezpečení sítě Azure a souhrnných informací o těchto možnostech.

Ovládací prvky síťové vrstvy

Řízení přístupu k síti je omezení připojení k určitým zařízením nebo podsítím a představuje jádro zabezpečení sítě. Cílem řízení přístupu k síti je zajistit, aby vaše virtuální počítače a služby byly přístupné jenom uživatelům a zařízením, kterým chcete přístup.

Network Security Groups (Skupiny zabezpečení sítě)

Skupina zabezpečení sítě (NSG) je základní stavová brána firewall pro filtrování paketů a umožňuje řídit přístup na základě pěti členů. Skupiny zabezpečení sítě neposkytují kontrolu aplikační vrstvy ani ověřené řízení přístupu. Dají se použít k řízení provozu mezi podsítěmi v rámci virtuální sítě Azure a přenosy mezi virtuální sítí Azure a internetem.

Azure Firewall

Azure Firewall je cloudová nativní a inteligentní služba zabezpečení brány firewall sítě, která poskytuje ochranu před hrozbami pro vaše cloudové úlohy běžící v Azure. Jde o plně stavovou bránu firewall poskytovanou jako služba s integrovanou vysokou dostupností a neomezenou cloudovou škálovatelností. Zajišťuje kontrolu provozu na východ-západ i sever-jih.

Azure Firewall se nabízí ve dvou SKU: Standard a Premium. Azure Firewall Standard poskytuje filtry L3-L7 a informační kanály analýzy hrozeb přímo od Microsoft Cyber Security. Azure Firewall Premium poskytuje pokročilé funkce, včetně zprostředkovatele identity založeného na podpisu, který umožňuje rychlou detekci útoků vyhledáním konkrétních vzorů.

Ochrana Azure DDoS

Azure DDoS Protection v kombinaci s osvědčenými postupy návrhu aplikací nabízí vylepšené funkce pro ochranu před útoky DDoS. Automaticky se doladí tak, aby chránila vaše konkrétní prostředky Azure ve virtuální síti. Povolení ochrany je jednoduché v jakékoli nové nebo existující virtuální síti a nevyžaduje žádné změny vašich aplikací nebo prostředků.

Azure DDoS Protection nabízí dvě úrovně: DDoS Network Protection a DDoS IP Protection.

DDoS Network Protection poskytuje vylepšené funkce pro ochranu před útoky DDoS (Distributed Denial of Service). Funguje na síťových vrstvách 3 a 4 a zahrnuje pokročilé funkce, jako je podpora rychlé odezvy DDoS, ochrana nákladů a slevy na firewall webových aplikací (WAF).

Ochrana IP před útoky DDoS se řídí modelem IP adres s platbami za chráněné IP adresy. Zahrnuje stejné základní technické funkce jako DDoS Network Protection, ale nenabízí další služby, jako je podpora rychlých odpovědí DDoS, ochrana nákladů a slevy WAF.

Řízení tras a vynucené tunelování

Schopnost řídit chování směrování ve virtuálních sítích Azure je důležitá schopnost zabezpečení sítě a řízení přístupu. Pokud například chcete zajistit, aby veškerý provoz do a z vaší virtuální sítě Azure procházel přes toto virtuální zařízení zabezpečení, musíte mít možnost řídit a přizpůsobit chování směrování. Můžete to provést konfigurací tras definovaných uživatelem v Azure.

Trasy definované uživatelem umožňují přizpůsobit příchozí a odchozí cesty pro provoz směřující do a z jednotlivých virtuálních počítačů nebo podsítí, abyste zajistili nejbezpečnější možnou trasu. Vynucené tunelování je mechanismus, pomocí kterého můžete zajistit, aby vaše služby nemohly inicializovat připojení k zařízením na internetu.

To se liší od schopnosti přijímat příchozí připojení a reagovat na ně. Front-endové webové servery musí odpovídat na požadavky z internetových hostitelů, a proto je povolený příchozí provoz z internetu na tyto webové servery a webové servery můžou reagovat.

Vynucené tunelování se běžně používá k vynucení odchozího provozu do internetu, aby procházel místní proxy servery zabezpečení a brány firewall.

Zařízení zabezpečení virtuální sítě

I když skupiny zabezpečení sítě, trasy definované uživatelem a vynucené tunelování poskytují úroveň zabezpečení v síťové a přenosové vrstvě modelu OSI, může se stát, že budete chtít povolit zabezpečení na vyšších úrovních zásobníku. K těmto rozšířeným funkcím zabezpečení sítě můžete přistupovat pomocí řešení zabezpečení partnerské sítě Azure. Nejnovější řešení zabezpečení partnerských sítí Azure najdete tak , že navštívíte Azure Marketplace a vyhledáte zabezpečení sítě a zabezpečení sítě.

Azure Virtual Network

Virtuální síť Azure je reprezentace vaší vlastní sítě v cloudu. Jedná se o logickou izolaci prostředků infrastruktury sítě Azure vyhrazené pro vaše předplatné. V rámci této sítě máte plnou kontrolu nad bloky IP adres, nastavením DNS, zásadami zabezpečení a směrovacími tabulkami. Virtuální síť můžete segmentovat do podsítí a umístit virtuální počítače Azure IaaS nebo cloudové služby (instance rolí PaaS) do virtuálních sítí Azure.

Virtuální síť můžete navíc připojit k místní síti pomocí jedné z možností připojení dostupných v Azure. V podstatě můžete svoji síť rozšířit do Azure s úplnou kontrolou nad bloky IP adres a s výhodou poskytovatelů Azure celopodnikového rozsahu.

Sítě Azure podporují různé scénáře zabezpečeného vzdáleného přístupu. Zde jsou některá z vylepšení:

Připojení jednotlivých pracovních stanic k virtuální síti Azure

Připojení místní sítě k virtuální síti Azure pomocí sítě VPN

Připojení místní sítě k virtuální síti Azure pomocí vyhrazeného propojení WAN

Azure Virtual Network Manager

Azure Virtual Network Manager poskytuje centralizované řešení pro ochranu virtuálních sítí ve velkém měřítku. Pomocí pravidel správce zabezpečení centrálně definuje a vynucuje zásady zabezpečení pro vaše virtuální sítě v celé organizaci. Pravidla správce zabezpečení mají přednost před pravidly skupiny zabezpečení sítě (NSG) a používají se ve virtuální síti. To organizacím umožňuje vynucovat základní zásady pomocí pravidel správce zabezpečení a zároveň umožnit podřízeným týmům přizpůsobit skupiny zabezpečení sítě podle jejich konkrétních potřeb na úrovni podsítě a síťové karty. V závislosti na potřebách vaší organizace můžete k vynucení zásad zabezpečení použít akce Povolit, Odepřít nebo Vždy povolit pravidla.

| Akce pravidla | Popis |

|---|---|

| Povolit | Povolí zadaný provoz ve výchozím nastavení. Podřízené skupiny zabezpečení sítě tento provoz stále přijímají a můžou ho zamítnout. |

| Vždy povolit | Vždy povolte zadaný provoz bez ohledu na jiná pravidla s nižší prioritou nebo skupinami zabezpečení sítě. To se dá použít k zajištění, že agent monitorování, řadič domény nebo provoz správy není blokovaný. |

| Odepřít | Zablokujte zadaný provoz. Podřízené skupiny zabezpečení sítě nebudou tento provoz vyhodnocovat po odepření pravidlem správce zabezpečení a zajistí, aby vaše vysoce rizikové porty pro stávající a nové virtuální sítě byly ve výchozím nastavení chráněné. |

Ve Službě Azure Virtual Network Manager umožňují skupiny sítí seskupit virtuální sítě pro centralizovanou správu a vynucování zásad zabezpečení. Skupiny sítí jsou logické seskupení virtuálních sítí na základě vašich potřeb z hlediska topologie a zabezpečení. Členství ve virtuální síti ve skupinách sítě můžete aktualizovat ručně nebo můžete definovat podmíněné příkazy se službou Azure Policy , které dynamicky aktualizují skupiny sítě, aby automaticky aktualizovaly členství ve skupině sítě.

Azure Private Link

Azure Private Link umožňuje privátní přístup ke službám Azure PaaS (například Azure Storage a SQL Database) a privátním službám hostovaným zákazníkům nebo partnerským službám Azure ve vaší virtuální síti přes privátní koncový bod. Nastavení a spotřeba s využitím služby Azure Private Link je konzistentní napříč prostředím Azure PaaS, službami vlastněnými zákazníky a sdílenými partnerskými službami. Provoz z vaší virtuální sítě do služby Azure zůstává vždy v páteřní síti Microsoft Azure.

Privátní koncové body umožňují zabezpečit důležité prostředky služby Azure pouze pro vaše virtuální sítě. Privátní koncový bod Azure používá privátní IP adresu z vaší virtuální sítě k privátnímu a bezpečnému připojení ke službě využívající Azure Private Link a efektivně přináší službu do vaší virtuální sítě. Zveřejnění virtuální sítě na veřejný internet už není nutné k využívání služeb v Azure.

Ve virtuální síti můžete také vytvořit vlastní službu privátního propojení. Služba Azure Private Link je odkazem na vaši vlastní službu, která využívá Službu Azure Private Link. Vaše služba, která běží za Službou Azure Standard Load Balancer, může být povolená pro přístup ke službě Private Link, aby k ní uživatelé mohli přistupovat soukromě ze svých vlastních virtuálních sítí. Vaši zákazníci můžou ve své virtuální síti vytvořit privátní koncový bod a namapovat ho na tuto službu. Zveřejnění vaší služby na veřejný internet už není nutné k vykreslení služeb v Azure.

VPN Gateway

Pokud chcete odesílat síťový provoz mezi virtuální sítí Azure a místní lokalitou, musíte pro virtuální síť Azure vytvořit bránu VPN. Brána VPN je typ brány virtuální sítě, která odesílá šifrovaný provoz přes veřejné připojení. Brány VPN můžete také použít k odesílání provozu mezi virtuálními sítěmi Azure přes síťové prostředky infrastruktury Azure.

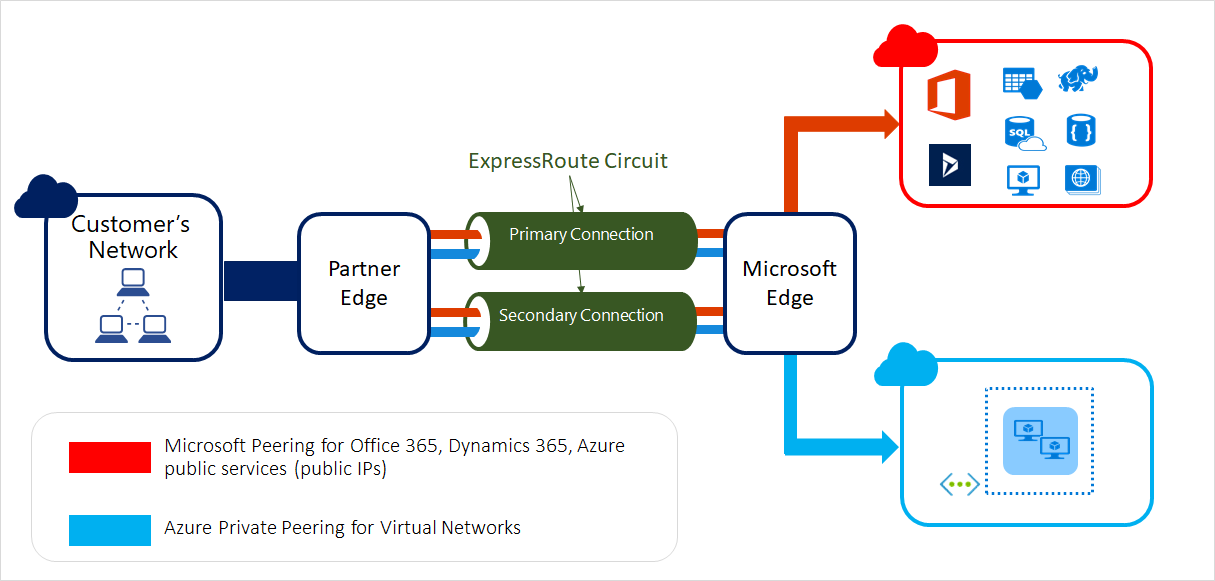

Express Route

Microsoft Azure ExpressRoute je vyhrazený odkaz WAN, který umožňuje rozšířit místní sítě do cloudu Microsoftu přes vyhrazené privátní připojení, které usnadňuje poskytovatel připojení.

Pomocí ExpressRoute můžete navázat připojení ke cloudovým službám Microsoftu, jako jsou Microsoft Azure, Microsoft 365 a CRM Online. Připojení může být ze sítě mezi libovolnými body (IP VPN), Ethernetové sítě mezi dvěma body nebo virtuálního křížového připojení přes poskytovatele připojení v kolokačním zařízení.

Připojení ExpressRoute neprocházejí přes veřejný internet, a proto je možné považovat za bezpečnější než řešení založená na síti VPN. To dovoluje připojením ExpressRoute poskytovat větší spolehlivost, vyšší rychlost, nižší latenci a vyšší zabezpečení než typická připojení přes internet.

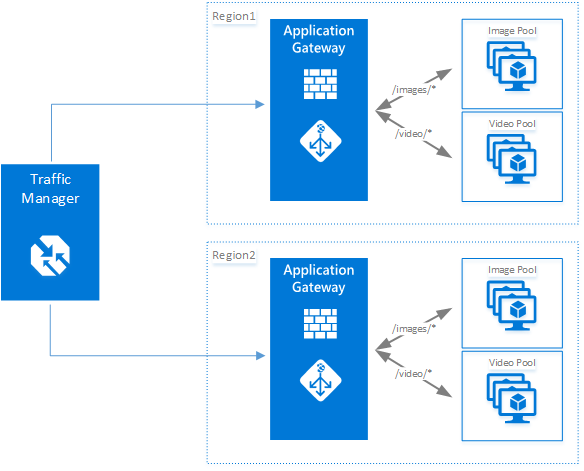

Application Gateway

Microsoft Aplikace Azure lication Gateway poskytuje jako službu ADC (Application Delivery Controller) jako službu různé možnosti vyrovnávání zatížení vrstvy 7.

Umožňuje optimalizovat produktivitu webové farmy tím, že přesměruje ukončení protokolu TLS náročného na procesor do služby Application Gateway (označuje se také jako přesměrování zpracování protokolu TLS nebo přemostění protokolu TLS). Poskytuje také další možnosti směrování vrstvy 7, včetně kruhového dotazování distribuce příchozího provozu, spřažení relací založeného na souborech cookie, směrování na základě cest URL a možnosti hostování více webů za jedinou službou Application Gateway. Služba Azure Application Gateway je nástroj pro vyrovnávání zatížení vrstvy 7.

Poskytuje převzetí služeb při selhání, směrování výkonu požadavků HTTP mezi různými servery, ať už jsou místní nebo v cloudu.

Aplikace poskytuje řadu funkcí ADC (Application Delivery Controller), včetně vyrovnávání zatížení HTTP, spřažení relací založeného na souborech cookie, snižování zátěže protokolu TLS, vlastních sond stavu, podpory pro více webů a mnoha dalších.

Firewall webových aplikací

Firewall webových aplikací je funkce Aplikace Azure lication Gateway, která poskytuje ochranu webovým aplikacím, které používají aplikační bránu pro standardní funkce ADC (Application Delivery Control). Firewall webových aplikací chrání webové aplikace před většinou z 10 nejčastějších webových hrozeb podle OWASP.

Ochrana před útoky prostřednictvím injektáže SQL.

Ochrana před běžnými webovými útoky, jako je například injektáž příkazů, pronášení požadavků HTTP, rozdělování odpovědí protokolu HTTP a útok pomocí vložení vzdáleného souboru.

Ochrana před narušením protokolu HTTP.

Ochrana před anomáliemi protokolu HTTP, jako například chybějící údaj user-agent hostitele nebo hlavičky Accept.

Ochrana před roboty, prohledávacími moduly a skenery.

Detekce běžných chyb konfigurace aplikací (tj. Apache, IIS atd.)

Centralizovaná brána firewall webových aplikací, která chrání před webovými útoky, usnadňuje správu zabezpečení a poskytuje lepší jistotu pro aplikaci před hrozbami neoprávněných vniknutí. Řešení Firewall webových aplikací (WAF) může také rychleji reagovat na ohrožení zabezpečení, protože opravuje známé chyby zabezpečení v centrálním umístění, namísto zabezpečování jednotlivých webových aplikací. Firewall webových aplikací umožňuje jednoduše převést stávající aplikační brány do služby Application Gateway.

Traffic Manager

Microsoft Azure Traffic Manager umožňuje řídit distribuci uživatelského provozu pro koncové body služby v různých datových centrech. Koncové body služeb podporované Traffic Managerem zahrnují virtuální počítače Azure, Web Apps a cloudové služby. Službu Traffic Manager můžete používat také s externími koncovými body mimo Azure. Traffic Manager pomocí systému DNS (Domain Name System) směruje požadavky klientů na nejvhodnější koncový bod na základě metody směrování provozu a stavu koncových bodů.

Traffic Manager poskytuje řadu metod směrování provozu, které vyhovují různým potřebám aplikace, monitorování stavu koncových bodů a automatickému převzetí služeb při selhání. Služba Traffic Manager je odolná vůči selhání, a to i selhání celé oblasti Azure.

Azure Load Balancer

Azure Load Balancer zajišťuje vysokou dostupnost a výkon sítě pro vaše aplikace. Jedná se o nástroj pro vyrovnávání zatížení vrstvy 4 (TCP, UDP), který distribuuje příchozí provoz mezi instance služby definované v sadě s vyrovnáváním zatížení. Azure Load Balancer je možné nakonfigurovat na:

Vyrovnávání zatížení příchozího internetového provozu do virtuálních počítačů Tato konfigurace se označuje jako veřejné vyrovnávání zatížení.

Vyrovnávání zatížení provozu mezi virtuálními počítači ve virtuální síti, mezi virtuálními počítači v cloudových službách nebo mezi místními počítači a virtuálními počítači v místní virtuální síti. Tato konfigurace se označuje jako interní vyrovnávání zatížení.

Přesměrování externího provozu na konkrétní virtuální počítač

Interní DNS

Seznam serverů DNS použitých ve virtuální síti můžete spravovat na portálu pro správu nebo v konfiguračním souboru sítě. Zákazník může přidat až 12 serverů DNS pro každou virtuální síť. Při zadávání serverů DNS je důležité ověřit, že vypíšete servery DNS zákazníka ve správném pořadí pro prostředí zákazníka. Seznamy serverů DNS nefungují kruhovým dotazováním. Použijí se v pořadí, ve kterém jsou zadané. Pokud je možné získat přístup k prvnímu serveru DNS v seznamu, klient použije tento server DNS bez ohledu na to, jestli server DNS funguje správně nebo ne. Pokud chcete změnit pořadí serverů DNS pro virtuální síť zákazníka, odeberte servery DNS ze seznamu a přidejte je zpět v požadovaném pořadí. DNS podporuje aspekt dostupnosti triády "CIA".

Azure DNS

Dns (Domain Name System) zodpovídá za překlad (nebo překlad) webu nebo názvu služby na jeho IP adresu. Azure DNS je hostitelská služba určená pro domény DNS a zajišťuje překlad názvů s využitím infrastruktury Microsoft Azure. Pokud svoje domény hostujete v Azure, můžete spravovat svoje DNS záznamy pomocí stejných přihlašovacích údajů, rozhraní API a nástrojů a za stejných fakturačních podmínek jako u ostatních služeb Azure. DNS podporuje aspekt dostupnosti triády "CIA".

Skupiny zabezpečení sítě ve službě Azure Monitor

Pro skupiny zabezpečení sítě můžete povolit následující kategorie diagnostických protokolů:

Událost: Obsahuje položky, pro které se pravidla NSG použijí na virtuální počítače a role instancí na základě adresy MAC. Stav těchto pravidel se shromažďuje každých 60 sekund.

Čítač pravidel: Obsahuje položky pro kolikrát se každé pravidlo NSG použije k odepření nebo povolení provozu.

Microsoft Defender for Cloud

Microsoft Defender for Cloud průběžně analyzuje stav zabezpečení vašich prostředků Azure a hledá osvědčené postupy zabezpečení sítě. Když Defender for Cloud identifikuje potenciální ohrožení zabezpečení, vytvoří doporučení , která vás provedou procesem konfigurace potřebných ovládacích prvků pro posílení a ochranu vašich prostředků.

Advanced Container Networking Services (ACNS)

Advanced Container Networking Services (ACNS) je komplexní sada navržená tak, aby zvýšila provozní efektivitu clusterů Azure Kubernetes Service (AKS). Poskytuje pokročilé funkce zabezpečení a pozorovatelnosti, které řeší složitost správy infrastruktury mikroslužeb ve velkém měřítku.

Tyto funkce jsou rozdělené do dvou hlavních pilířů:

Zabezpečení: Pro clustery využívající Azure CNI Powered by Cilium zahrnují zásady sítě plně kvalifikované filtrování názvu domény (FQDN) pro řešení složitosti údržby konfigurace.

Pozorovatelnost: Tato funkce sady Advanced Container Networking Services přináší výkon řídicí roviny Hubble do roviny dat Cilium i non-Cilium Linux a poskytuje lepší přehled o sítích a výkonu.

Compute

Tato část obsahuje další informace o klíčových funkcích v této oblasti a souhrnné informace o těchto možnostech.

Důvěrné výpočetní operace Azure

Důvěrné výpočetní prostředí Azure poskytuje poslední chybějící část puzzle ochrany dat. Umožňuje uchovávat data vždy zašifrovaná. V klidovém stavu, při pohybu přes síť a nyní, i když jsou načteny do paměti a používané. Kromě toho díky možnosti vzdáleného ověření identity můžete kryptograficky ověřit, že se virtuální počítač, který nasadíte, bezpečně nasadí a správně nakonfiguruje, před odemknutím dat.

Spektrum možností se liší od povolení scénářů "lift and shift" stávajících aplikací až po plnou kontrolu nad funkcemi zabezpečení. Pro infrastrukturu jako službu (IaaS) můžete použít důvěrné virtuální počítače využívající AMD SEV-SNP nebo důvěrné enklávy aplikací pro virtuální počítače, na kterých běží Intel Software Guard Extensions (SGX). Pro platformu jako službu máme několik možností založených na kontejnerech, včetně integrace se službou Azure Kubernetes Service (AKS).

Antimalware a antivirová ochrana

S Azure IaaS můžete používat antimalwarový software od dodavatelů zabezpečení, jako jsou Microsoft, Symantec, Trend Micro, McAfee a Symantec, k ochraně virtuálních počítačů před škodlivými soubory, adwarem a dalšími hrozbami. Microsoft Antimalware pro Azure Cloud Services a Virtual Machines je funkce ochrany, která pomáhá identifikovat a odstranit viry, spyware a další škodlivý software. Microsoft Antimalware poskytuje konfigurovatelné výstrahy, když se známý škodlivý nebo nežádoucí software pokusí nainstalovat sám sebe nebo spustit ve vašich systémech Azure. Antimalware Microsoftu je možné nasadit také pomocí programu Microsoft Defender for Cloud.

Modul hardwarového zabezpečení

Šifrování a ověřování nezlepšují zabezpečení, pokud samotné klíče nejsou chráněné. Správu a zabezpečení důležitých tajných kódů a klíčů můžete zjednodušit jejich uložením ve službě Azure Key Vault. Key Vault nabízí možnost ukládat klíče do hardwarových modulů zabezpečení (HSM) certifikovaných pro standard FIPS 140. Šifrovací klíče SQL Serveru pro zálohování nebo transparentní šifrování dat můžou být uložené ve službě Key Vault s libovolnými klíči nebo tajnými klíči z vašich aplikací. Oprávnění a přístup k těmto chráněným položkám se spravují prostřednictvím ID Microsoft Entra.

Záloha virtuálního počítače

Azure Backup je řešení, které chrání data vašich aplikací s nulovou kapitálovou investicí a minimálními provozními náklady. Chyby aplikace můžou poškodit vaše data a lidské chyby můžou do vašich aplikací způsobit chyby, které můžou vést k problémům se zabezpečením. Díky službě Azure Backup jsou vaše virtuální počítače s Windows a Linuxem chráněné.

Azure Site Recovery

Důležitou součástí strategie provozní kontinuity a zotavení po havárii (BCDR) vaší organizace je zjištění, jak udržovat podnikové úlohy a aplikace v provozu, když dojde k plánovaným a neplánovaným výpadkům. Azure Site Recovery pomáhá orchestrovat replikaci, převzetí služeb při selhání a obnovení úloh a aplikací, aby byly dostupné ze sekundárního umístění, pokud dojde k výpadku primárního umístění.

Transparentní šifrování dat virtuálního počítače SQL

Transparentní šifrování dat (TDE) a šifrování na úrovni sloupců (CLE) jsou funkce šifrování SQL Serveru. Tato forma šifrování vyžaduje, aby zákazníci mohli spravovat a ukládat kryptografické klíče, které používáte k šifrování.

Služba Azure Key Vault (AKV) je navržená tak, aby zlepšila zabezpečení a správu těchto klíčů v zabezpečeném a vysoce dostupném umístění. Konektor SQL Serveru umožňuje SQL Serveru používat tyto klíče ze služby Azure Key Vault.

Pokud používáte SQL Server s místními počítači, můžete postupovat podle kroků pro přístup ke službě Azure Key Vault z místní instance SQL Serveru. Pro SQL Server na virtuálních počítačích Azure ale můžete ušetřit čas pomocí funkce integrace služby Azure Key Vault. S několika rutinami Azure PowerShellu pro povolení této funkce můžete automatizovat konfiguraci potřebnou pro virtuální počítač SQL pro přístup k trezoru klíčů.

Šifrování disků virtuálního počítače

Azure Disk Encryption pro virtuální počítače s Linuxem a Azure Disk Encryption pro virtuální počítače s Windows pomáhá šifrovat disky virtuálních počítačů IaaS. Používá standardní funkci BitLockeru pro Windows a funkci DM-Crypt linuxu k zajištění šifrování svazků pro operační systém a datové disky. Řešení je integrované se službou Azure Key Vault, které vám pomůže řídit a spravovat klíče a tajné kódy pro šifrování disků ve vašem předplatném služby Key Vault. Řešení také zajišťuje šifrování všech dat na discích virtuálního počítače v klidovém stavu ve vašem úložišti Azure.

Virtuální síť

Virtuální počítače potřebují síťové připojení. Aby bylo možné tento požadavek podporovat, vyžaduje Azure, aby byly virtuální počítače připojené k virtuální síti Azure. Virtuální síť Azure je logická konstrukce založená na fyzických prostředcích infrastruktury sítě Azure. Každá logická virtuální síť Azure je izolovaná od všech ostatních virtuálních sítí Azure. Tato izolace pomáhá zajistit, aby síťový provoz ve vašich nasazeních nebyl přístupný pro ostatní zákazníky Microsoft Azure.

Aktualizace oprav

Aktualizace oprav poskytují základ pro hledání a řešení potenciálních problémů a zjednodušují proces správy aktualizací softwaru tím, že snižují počet aktualizací softwaru, které musíte nasadit ve svém podniku, a tím, že zvýšíte schopnost monitorovat dodržování předpisů.

Správa a vytváření sestav zásad zabezpečení

Defender for Cloud pomáhá předcházet hrozbám, zjišťovat je a reagovat na ně a poskytuje lepší přehled o zabezpečení vašich prostředků Azure a kontrolu nad nimi a nad nimi. Poskytuje integrované monitorování zabezpečení a správu zásad napříč předplatnými Azure, pomáhá zjišťovat hrozby, které by jinak nemusely být nepovšimnuty, a funguje s širokým ekosystémem řešení zabezpečení.

Správa identit a přístupu

Zabezpečení systémů, aplikací a dat začíná řízením přístupu na základě identit. Funkce správy identit a přístupu, které jsou integrované do obchodních produktů a služeb Microsoftu, pomáhají chránit vaši organizaci a osobní údaje před neoprávněným přístupem a zároveň zpřístupňuje legitimním uživatelům, kdykoli a kdekoli je potřebují.

Zabezpečená identita

Microsoft ke správě identit a přístupu využívá více postupů a technologií zabezpečení v rámci svých produktů a služeb.

Vícefaktorové ověřování vyžaduje, aby uživatelé používali více metod pro přístup, místní i v cloudu. Poskytuje silné ověřování s celou řadou možností snadného ověření a současně uživatelům umožňuje jednoduchý proces přihlašování.

Microsoft Authenticator poskytuje uživatelsky přívětivé prostředí pro vícefaktorové ověřování, které funguje s účtem Microsoft Entra i účty Microsoft a zahrnuje podporu pro opotřebení a schválení na základě otisků prstů.

Vynucení zásad hesel zvyšuje zabezpečení tradičních hesel tím, že ukládá požadavky na délku a složitost, vynucené pravidelné obměny a uzamčení účtu po neúspěšných pokusech o ověření.

Ověřování na základě tokenů umožňuje ověřování prostřednictvím ID Microsoft Entra.

Řízení přístupu na základě role v Azure (Azure RBAC) umožňuje udělit přístup na základě přiřazené role uživatele, což usnadňuje uživatelům jenom přístup, který potřebují k výkonu svých pracovních povinností. Azure RBAC můžete přizpůsobit podle obchodního modelu vaší organizace a tolerance rizik.

Integrovaná správa identit (hybridní identita) umožňuje udržovat kontrolu nad přístupem uživatelů napříč interními datacentry a cloudovými platformami a vytvořit jednu identitu uživatele pro ověřování a autorizaci pro všechny prostředky.

Zabezpečení aplikací a dat

Microsoft Entra ID, komplexní řešení správy identit a přístupu, pomáhá zabezpečit přístup k datům v aplikacích na webu a v cloudu a zjednodušuje správu uživatelů a skupin. Kombinuje základní adresářové služby, pokročilé zásady správného řízení identit, zabezpečení a správu přístupu k aplikacím a usnadňuje vývojářům vytváření správy identit založených na zásadách do svých aplikací. Pokud chcete vylepšit ID Microsoft Entra, můžete přidat placené funkce pomocí edicí Microsoft Entra Basic, Premium P1 a Premium P2.

Cloud App Discovery je prémiová funkce Microsoft Entra ID, která umožňuje identifikovat cloudové aplikace, které používají zaměstnanci ve vaší organizaci.

Microsoft Entra ID Protection je služba zabezpečení, která používá možnosti detekce anomálií Microsoft Entra k zajištění konsolidovaného přehledu o detekcích rizik a potenciálních ohroženích zabezpečení, která by mohla ovlivnit identity vaší organizace.

Služba Microsoft Entra Domain Services umožňuje připojit virtuální počítače Azure k doméně bez nutnosti nasazovat řadiče domény. Uživatelé se k těmto virtuálním počítačům přihlašují pomocí svých podnikových přihlašovacích údajů služby Active Directory a můžou bez problémů přistupovat k prostředkům.

Microsoft Entra B2C je vysoce dostupná globální služba pro správu identit pro aplikace určené pro spotřebitele, které se můžou škálovat na stovky milionů identit a integrovat je mezi mobilními a webovými platformami. Vaši zákazníci se můžou přihlásit ke všem vašim aplikacím prostřednictvím přizpůsobitelných prostředí, která používají existující účty sociálních médií, nebo můžete vytvořit nové samostatné přihlašovací údaje.

Spolupráce Microsoft Entra B2B je zabezpečené řešení pro integraci partnerů, které podporuje vztahy mezi společnostmi tím, že partnerům umožňuje selektivní přístup k podnikovým aplikacím a datům pomocí vlastních identit.

Microsoft Entra join umožňuje rozšířit cloudové možnosti na zařízení s Windows 10 pro centralizovanou správu. Umožňuje uživatelům připojit se k podnikovému nebo organizačnímu cloudu prostřednictvím Microsoft Entra ID a zjednodušit přístup k aplikacím a prostředkům.

Proxy aplikací Microsoft Entra poskytuje jednotné přihlašování a zabezpečený vzdálený přístup pro webové aplikace hostované místně.

Další kroky

Seznamte se se sdílenou odpovědností v cloudu.

Přečtěte si, jak vám Může Microsoft Defender pro cloud pomoct předcházet hrozbám, zjišťovat je a reagovat na ně se zvýšenou viditelností a kontrolou zabezpečení vašich prostředků Azure.