Diagnostické protokoly pro hraniční síť

V tomto článku se dozvíte o diagnostických protokolech hraniční sítě a o povolení protokolování. Seznamte se s použitými kategoriemi protokolů přístupu. Pak zjistíte možnosti ukládání diagnostických protokolů a povolení protokolování prostřednictvím webu Azure Portal.

Důležité

Hraniční síť je ve verzi Public Preview a je dostupná ve všech oblastech veřejného cloudu Azure. Tato verze Preview se poskytuje bez smlouvy o úrovni služeb a nedoporučuje se pro úlohy v produkčním prostředí. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti. Další informace najdete v dodatečných podmínkách použití pro verze Preview v Microsoft Azure.

Kategorie protokolů přístupu

Kategorie protokolů přístupu pro hraniční síť jsou založené na výsledcích vyhodnocení pravidel přístupu. Kategorie protokolů vybrané v nastavení diagnostiky se odesílají do zvoleného umístění úložiště zákazníka. Tady jsou popisy pro každou kategorii protokolů přístupu, včetně režimů, ve kterých se vztahují:

| Kategorie protokolu | Popis | Použitelné pro režimy |

|---|---|---|

| NspPublicInboundPerimeterRulesAllowed | Příchozí přístup je povolený na základě pravidel hraničního přístupu zabezpečení sítě. | Učení/vynucení |

| NspPublicInboundPerimeterRulesDenied | Veřejný příchozí přístup byl odepřen hraniční sítí zabezpečení sítě. | Vynucené |

| NspPublicOutboundPerimeterRulesAllowed | Odchozí přístup je povolený na základě pravidel hraničního přístupu zabezpečení sítě. | Učení/vynucení |

| NspPublicOutboundPerimeterRulesDenied | Veřejný odchozí přístup byl odepřen hraniční sítí zabezpečení sítě. | Vynucené |

| NspOutboundAttempt | Odchozí pokus v rámci hraniční sítě. | Učení/vynucení |

| NspIntraPerimeterInboundAllowed | Příchozí přístup v rámci hraniční sítě je povolený. | Učení/vynucení |

| NspPublicInboundResourceRulesAllowed | Pokud pravidla hraničního zabezpečení sítě zakazují, příchozí přístup je povolený na základě pravidel prostředků PaaS. | Učení |

| NspPublicInboundResourceRulesDenied | Pokud pravidla hraničního zabezpečení sítě zakazují, příchozí přístup odepře pravidla prostředků PaaS. | Učení |

| NspPublicOutboundResourceRulesAllowed | Pokud pravidla hraniční sítě zakazují odchozí přístup na základě pravidel prostředků PaaS. | Učení |

| NspPublicOutboundResourceRulesDenied | Pokud pravidla hraničního zabezpečení sítě zakazují, pravidla prostředků PaaS odepře odchozí přístup. | Učení |

| NspPrivateInboundAllowed | Je povolený provoz privátního koncového bodu. | Učení/vynucení |

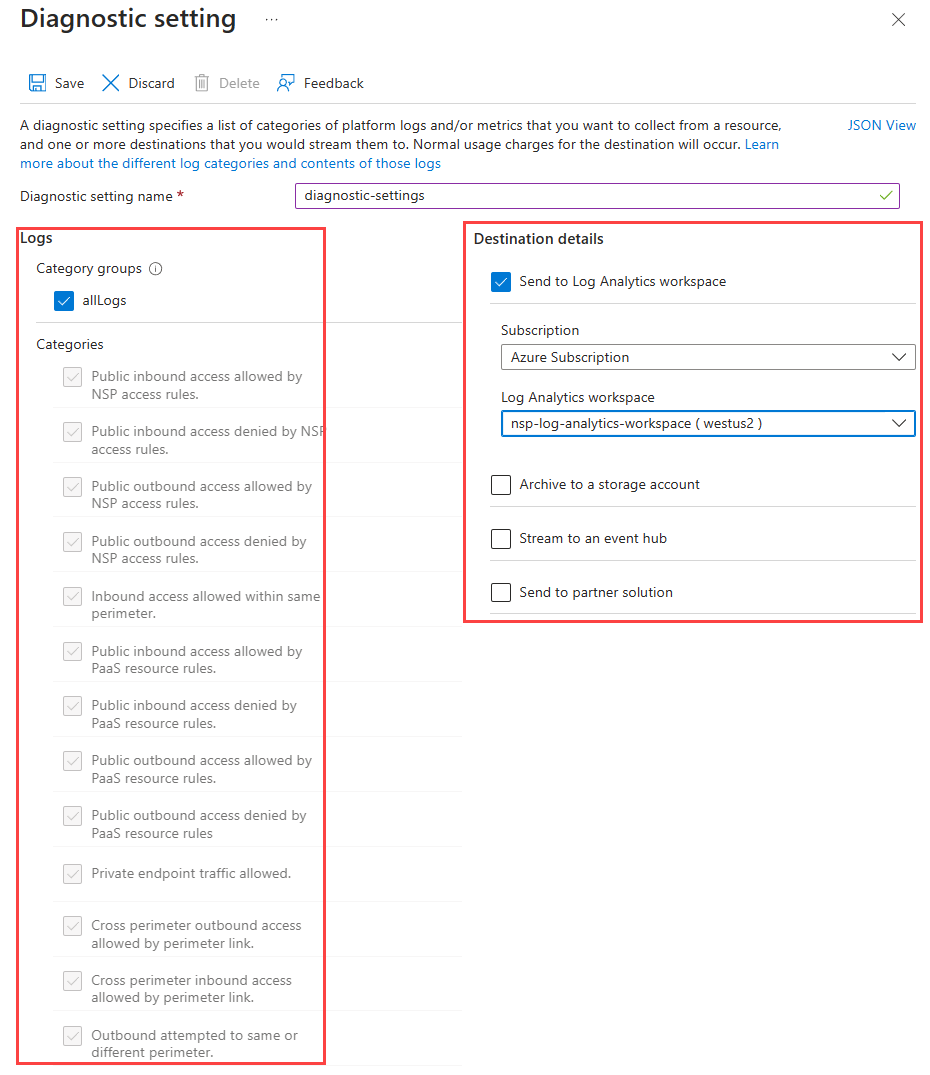

Protokolování možností cíle pro protokoly přístupu

Mezi cíle pro ukládání diagnostických protokolů pro hraniční síť patří služby, jako je pracovní prostor Log Analytics, účet služby Azure Storage a Azure Event Hubs. Úplný seznam a podrobnosti podporovaných cílů najdete v tématu Podporované cíle pro diagnostické protokoly.

Povolit protokolování prostřednictvím webu Azure Portal

Protokolování diagnostiky pro hraniční síť můžete povolit pomocí webu Azure Portal v části Nastavení diagnostiky. Při přidávání nastavení diagnostiky můžete zvolit kategorie protokolů, které chcete shromáždit, a cíl, kam chcete protokoly doručit.

Poznámka:

Pokud používáte Azure Monitor s hraniční sítí, musí být pracovní prostor služby Log Analytics přidružený k hraniční síti v jedné z podporovaných oblastí služby Azure Monitor. Další informace o dostupných oblastech najdete v tématu Místní omezení hraniční sítě.