Konfigurace zásad podmíněného přístupu pro Microsoft Dev Box

Podmíněný přístup je ochrana regulovaného obsahu v systému tím, že před udělením přístupu k obsahu vyžaduje splnění určitých kritérií. Zásady podmíněného přístupu jsou nejjednodušší příkazy if-then. Pokud chce uživatel získat přístup k prostředku, musí dokončit akci. Zásady podmíněného přístupu jsou výkonným nástrojem pro zajištění toho, aby zařízení vaší organizace byla zabezpečená a kompatibilní s prostředími.

Tento článek obsahuje příklady, jak můžou organizace používat zásady podmíněného přístupu ke správě přístupu k vývojových polím. U Microsoft Dev Boxu je běžné nakonfigurovat zásady podmíněného přístupu tak, aby omezovaly, kdo má přístup k vývojovému poli, z jakých umístění má přístup ke svým vývojovým polím.

Podmíněný přístup založený na zařízeních

- Microsoft Intune a Microsoft Entra ID spolupracují, aby se zajistilo, že Dev Box můžou používat jenom spravovaná a vyhovující zařízení. Zásady zahrnují podmíněný přístup na základě řízení přístupu k síti.

- Další informace o podmíněném přístupu na základě zařízení v Intune

Podmíněný přístup založený na aplikacích

- Intune a Microsoft Entra ID spolupracují a zajišťují, aby ke spravovaným aplikacím, jako je portál pro vývojáře, měli přístup jenom uživatelé vývojového boxu.

- Přečtěte si další informace o podmíněném přístupu na základě aplikací v Intune.

Požadavky

Poskytnutí přístupu k Dev Boxu

Vaše organizace může začínat zásadami podmíněného přístupu, které ve výchozím nastavení neumožňují nic. Můžete nastavit zásady podmíněného přístupu, které vývojářům umožní přístup ke svým vývojovým polím zadáním podmínek, za kterých se můžou připojit.

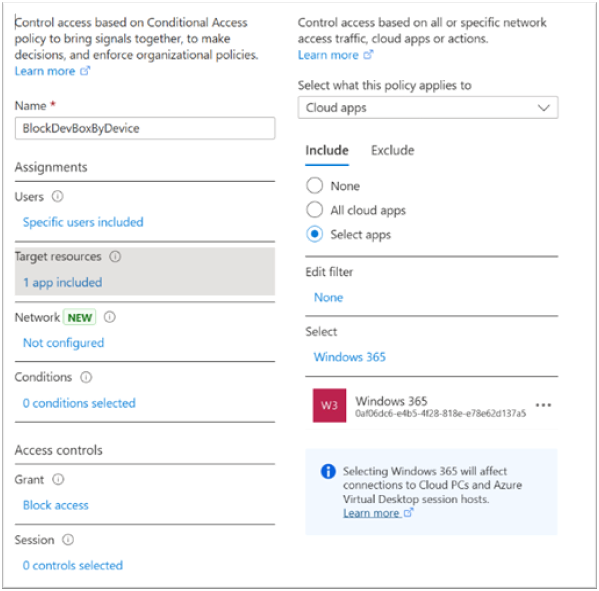

Zásady podmíněného přístupu můžete nakonfigurovat prostřednictvím Microsoft Intune nebo prostřednictvím ID Microsoft Entra. Každá cesta vás přivádí do podokna konfigurace, což je příklad zobrazený na následujícím snímku obrazovky:

Scénář 1: Povolení přístupu k vývojových polím z důvěryhodných sítí

Chcete povolit přístup k vývojovému boxu, ale jenom ze zadaných sítí, jako je vaše kancelář nebo umístění důvěryhodného dodavatele.

Definování umístění

Postupujte následovně:

Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

Přejděte k pojmenovaným umístěním> podmíněného přístupu ochrany.>

Zvolte typ umístění, které chcete vytvořit.

- Umístění zemí nebo rozsahy IP adres

Pojmenujte umístění.

Zadejte rozsahy IP adres nebo vyberte země nebo oblasti pro zadané umístění.

Pokud vyberete rozsahy IP adres, můžete volitelně označit jako důvěryhodné > umístění.

Pokud zvolíte Země/oblasti, můžete volitelně zvolit zahrnutí neznámých oblastí.

Vyberte příkaz Vytvořit.

Další informace naleznete v tématu Co je podmínka umístění v rámci podmíněného přístupu Microsoft Entra.

Vytvoření nové zásady

Postupujte následovně:

Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

Přejděte k zásadám podmíněného přístupu ochrany>>.

Vyberte Možnost Nová zásada.

Pojmenujte zásadu. Pro zásady podmíněného přístupu použijte smysluplné zásady vytváření názvů.

V části Přiřazení vyberte Uživatelé nebo identity úloh.

a. V části Zahrnout vyberte Možnost Všichni uživatelé.

b. V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup vaší organizace.

V části Cílové prostředky>: Zahrnout cloudové aplikace>vyberte Všechny cloudové aplikace.

V části Síť.

a. Nastavit možnost Konfigurovat na ano

b. V části Vyloučit vyberte Vybrané sítě a umístění.

c. Vyberte umístění, které jste vytvořili pro vaši organizaci.

d. Zvolte Zvolit.

V části Řízení> přístupu vyberte Blokovat přístup a vyberte Vybrat.

Potvrďte nastavení a nastavte Povolit zásadu pouze pro sestavy.

Vyberte Vytvořit a vytvořte zásadu.

Pomocí režimu pouze sestav ověřte, že vaše zásady fungují podle očekávání. Ověřte, že zásada funguje správně, a pak ji povolte.

Informace o konfiguraci zásad podmíněného přístupu pro blokování přístupu najdete v tématu Podmíněný přístup: Blokování přístupu podle umístění.

Scénář 2: Povolení přístupu k portálu pro vývojáře

Chcete povolit přístup vývojáře jenom k portálu pro vývojáře. Vývojáři by měli přistupovat k vývojářským polím a spravovat je prostřednictvím portálu pro vývojáře.

Vytvoření nové zásady

Postupujte následovně:

Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

Přejděte k zásadám podmíněného přístupu ochrany>>.

Vyberte Možnost Nová zásada.

Pojmenujte zásadu. Pro zásady podmíněného přístupu použijte smysluplné zásady vytváření názvů.

V části Přiřazení vyberte Uživatelé nebo identity úloh.

a. V části Zahrnout vyberte Dev Box Users.

b. V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup vaší organizace.

V části Cílové prostředky>Cloudové aplikace>Zahrnout, vyberte Portál pro vývojáře Microsoftu, veřejné datové roviny Fidalgo, rozhraní API pro správu služeb Windows Azure.

V části Řízení> přístupu vyberte Povolit přístup a vyberte Vybrat.

Potvrďte nastavení a nastavte Povolit zásadu pouze pro sestavy.

Pokud chcete zásadu povolit, vyberte Vytvořit .

Pomocí režimu pouze sestav ověřte, že vaše zásady fungují podle očekávání. Ověřte, že zásada funguje správně, a pak ji povolte.

Upozornění

Chybná konfigurace zásad bloku může vést k uzamčení organizací. Můžete nakonfigurovat účty pro nouzový přístup , aby se zabránilo uzamčení účtu v rámci celého tenanta. V nepravděpodobném scénáři jsou všichni správci uzamčeni z vašeho tenanta, váš účet pro správu tísňového volání se dá použít k přihlášení k tenantovi a provést kroky pro obnovení přístupu.

Aplikace vyžadované pro Dev Box

Následující tabulka popisuje aplikace relevantní pro Microsoft Dev Box. Zásady podmíněného přístupu můžete přizpůsobit tak, aby vyhovovaly potřebám vaší organizace, a to povolením nebo blokováním těchto aplikací.

| Název aplikace | ID aplikace | Popis |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Používá se při otevření Vzdálená plocha Microsoft k načtení seznamu prostředků pro uživatele a k zahájení akcí v poli pro vývoj, jako je Restart. |

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Používá se k ověření brány během připojení a při odesílání diagnostických informací do služby klientem. Může se také zobrazit jako Windows Virtual Desktop. |

| Vzdálená plocha Microsoft | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Slouží k ověřování uživatelů v vývojovém poli. Je potřeba jenom v případě, že konfigurujete jednotné přihlašování v zásadách zřizování. |

| Přihlášení ke cloudu Windows | 270efc09-cd0d-444b-a71f-39af4910ec45 | Slouží k ověřování uživatelů v vývojovém poli. Tato aplikace nahrazuje Vzdálená plocha Microsoft aplikaci. Je potřeba jenom v případě, že konfigurujete jednotné přihlašování v zásadách zřizování. |

| Rozhraní API pro správu služeb Windows Azure | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Používá se k dotazování na projekty DevCenter, kde uživatel může vytvářet vývojové pole. |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Slouží ke správě vývojových polí a dalších prostředků DevCenter prostřednictvím rozhraní REST API devCenter, Azure CLI nebo portálu Dev Portal. |

| Portál pro vývojáře Microsoftu | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Používá se k přihlášení k webové aplikaci portálu pro vývojáře. |

Aplikace můžete povolit na základě vašich požadavků. Můžete například povolit veřejné datové roviny Fidalgo povolit správu vývojových boxů pomocí rozhraní REST API devCenter, Azure CLI nebo portálu Dev Portal. Následující tabulka uvádí aplikace používané v běžných scénářích.

| Aplikace | Přihlášení a správa vývojových polí na portálu pro vývojáře | Správa dev boxů (vytvoření, odstranění, zastavení atd.) | Připojení přes prohlížeč | Připojení přes vzdálenou plochu |

|---|---|---|---|---|

| Portál pro vývojáře Microsoftu | ||||

| Fidalgo Dataplane Public | ||||

| Rozhraní API pro správu služeb Windows Azure | ||||

| Windows 365 | ||||

| Azure Virtual Desktop | ||||

| Vzdálená plocha Microsoft |

Další informace o konfiguraci zásad podmíněného přístupu najdete v tématu: Podmíněný přístup: Uživatelé, skupiny a identity úloh.