Připojení účtů AWS ke službě Microsoft Defender for Cloud

Úlohy běžně zahrnují více cloudových platforem. Služby cloudového zabezpečení musí dělat totéž. Microsoft Defender for Cloud pomáhá chránit úlohy ve službě Amazon Web Services (AWS), ale musíte mezi nimi nastavit připojení a Defender for Cloud.

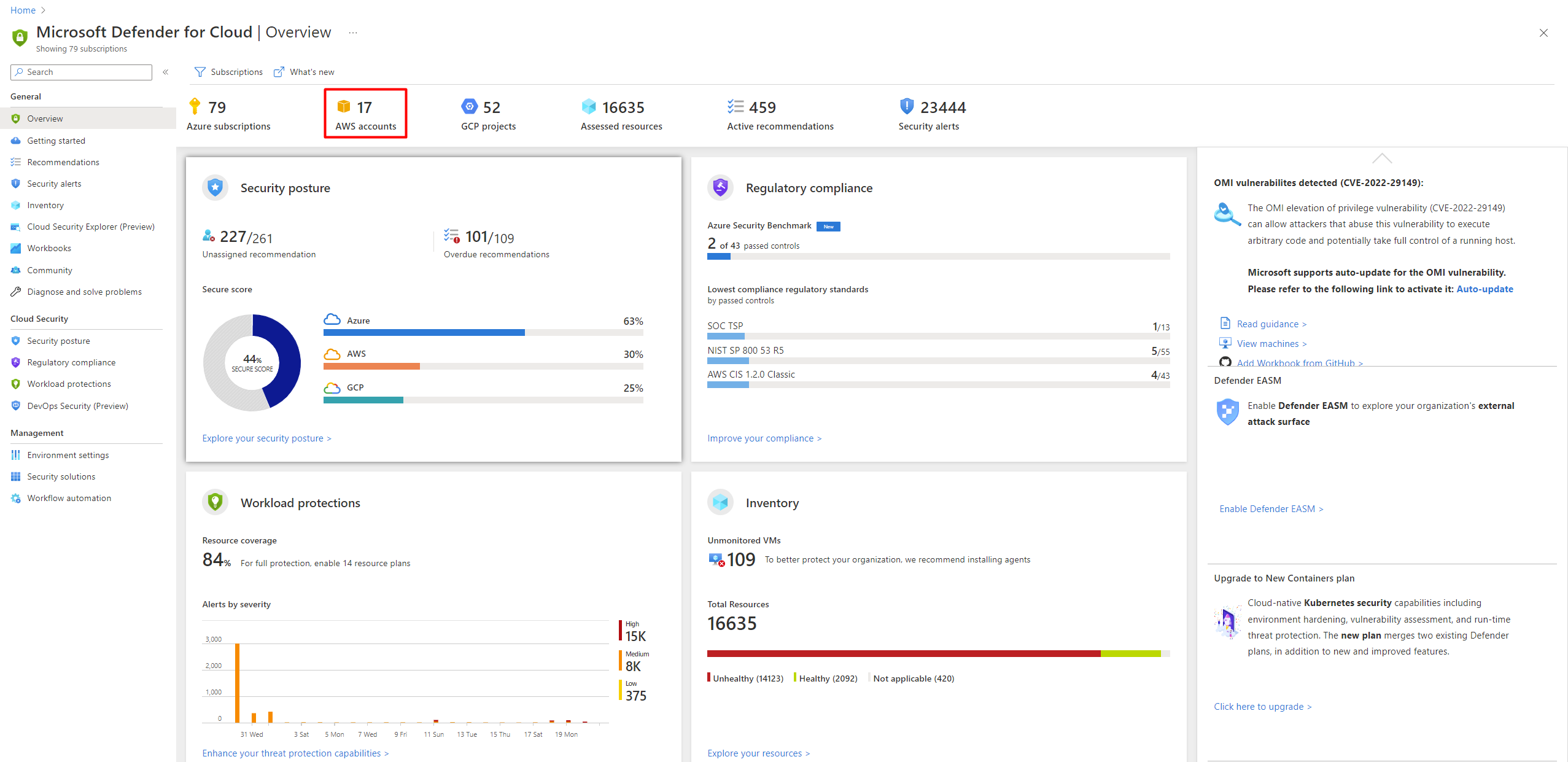

Následující snímek obrazovky ukazuje účty AWS zobrazené na řídicím panelu přehledu Defenderu pro cloud.

Další informace získáte sledováním nového konektoru AWS v programu Defender for Cloud z programu Defender for Cloud v sérii videí Field .

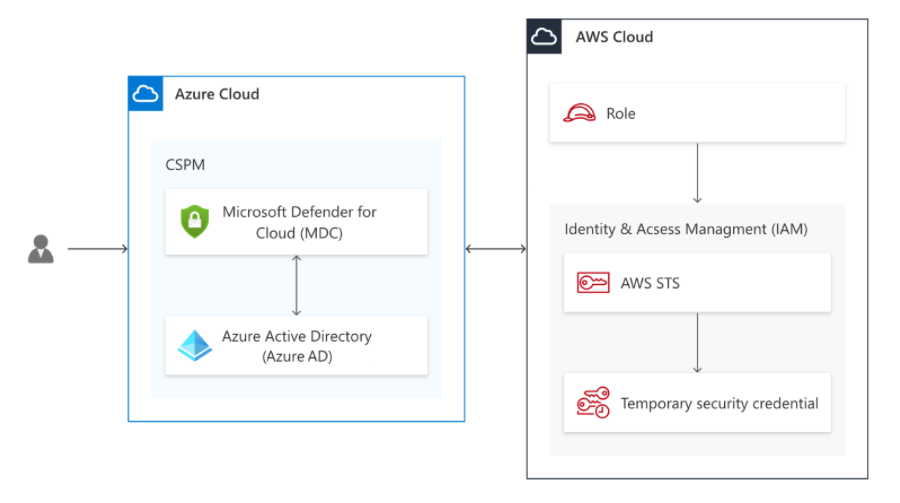

Proces ověřování AWS

Federované ověřování se používá mezi Microsoft Defenderem pro cloud a AWS. Všechny prostředky související s ověřováním se vytvářejí jako součást nasazení šablony CloudFormation, včetně:

Zprostředkovatel identity (OpenID connect)

Role Správy identit a přístupu (IAM) s federovaným objektem zabezpečení (připojeným k zprostředkovatelům identity).

Architektura procesu ověřování napříč cloudy je následující:

Služba Microsoft Defender for Cloud CSPM získá token Microsoft Entra s dobou životnosti 1 hodiny, která je podepsána ID Microsoft Entra pomocí algoritmu RS256.

Token Microsoft Entra se vyměňuje s krátkými přihlašovacími údaji AWS a služba Defender for Cloud CSPM předpokládá roli IAM CSPM (předpokládá se s webovou identitou).

Vzhledem k tomu, že princip role je federovaná identita definovaná v zásadách vztahu důvěryhodnosti, zprostředkovatel identity AWS ověří token Microsoft Entra proti ID Microsoft Entra prostřednictvím procesu, který zahrnuje:

Ověřování cílové skupiny

Ověření digitálního podpisu tokenu

kryptografický otisk certifikátu

Role Microsoft Defender for Cloud CSPM se předpokládá až po splnění ověřovacích podmínek definovaných v vztahu důvěryhodnosti. Podmínky definované pro úroveň role se používají k ověřování v rámci AWS a umožňují přístup ke konkrétní roli (a ne k žádnému jinému tokenu Microsoftu) jenom k aplikaci Microsoft Defender for Cloud CSPM (ověřená cílová skupina).

Po ověření tokenu Microsoft Entra zprostředkovatelem identity AWS služba AWS STS token vymění s krátkými přihlašovacími údaji AWS, které služba CSPM používá ke kontrole účtu AWS.

Požadavky

K dokončení postupů v tomto článku potřebujete:

Předplatné Microsoft Azure. Pokud nemáte předplatné Azure, můžete si ho zdarma zaregistrovat.

Microsoft Defender for Cloud nastavený ve vašem předplatném Azure.

Přístup k účtu AWS

Oprávnění na úrovni přispěvatele pro příslušné předplatné Azure

Pokud je CIEM povolen jako součást programu Defender for CSPM, bude uživatel, který povolí konektor, potřebovat také roli správce zabezpečení a oprávnění Application.ReadWrite.All pro vašeho tenanta.

Poznámka:

Konektor AWS není k dispozici v národních cloudech státní správy (Azure Government, Microsoft Azure provozovaný společností 21Vianet).

Požadavky na plán nativního konektoru

Každý plán má vlastní požadavky na nativní konektor.

Defender pro kontejnery

Pokud zvolíte plán Microsoft Defender for Containers, potřebujete:

- Alespoň jeden cluster Amazon EKS s oprávněním pro přístup k serveru rozhraní EKS Kubernetes API. Pokud potřebujete vytvořit nový cluster EKS, postupujte podle pokynů v tématu Začínáme s Amazon EKS – eksctl.

- Kapacita prostředků pro vytvoření nové fronty Amazon SQS,

Kinesis Data Firehosestreamu doručení a kontejneru Amazon S3 v oblasti clusteru.

Defender pro SQL

Pokud zvolíte plán Microsoft Defender for SQL, potřebujete:

- Microsoft Defender pro SQL je ve vašem předplatném povolený. Zjistěte, jak chránit databáze.

- Aktivní účet AWS s instancemi EC2 se systémem SQL Server nebo RDS Custom pro SQL Server.

- Azure Arc pro servery nainstalované v instancích EC2 nebo RDS Custom for SQL Server.

Doporučujeme použít proces automatického zřizování k instalaci služby Azure Arc na všechny vaše stávající a budoucí instance EC2. Pokud chcete povolit automatické zřizování Azure Arc, potřebujete oprávnění vlastníka k příslušnému předplatnému Azure.

AWS Systems Manager (SSM) používá agenta SSM ke zpracování automatického zřizování. Některé image počítačů Amazon už mají předinstalovaný agent SSM. Pokud vaše instance EC2 nemají agenta SSM, nainstalujte ho pomocí těchto pokynů z Amazonu: Instalace agenta SSM pro hybridní a multicloudové prostředí (Windows).

Ujistěte se, že váš agent SSM má spravované zásady AmazonSSMManagedInstanceCore. Umožňuje základní funkce pro službu AWS Systems Manager.

Povolte tato další rozšíření na počítačích připojených k Azure Arc:

- Microsoft Defender for Endpoint

- Řešení posouzení ohrožení zabezpečení (TVM nebo Qualys)

- Agent Log Analytics na počítačích připojených k Azure Arc nebo agentu Azure Monitoru

Ujistěte se, že vybraný pracovní prostor služby Log Analytics má nainstalované řešení zabezpečení. Agent Log Analytics a agent Azure Monitor jsou aktuálně nakonfigurované na úrovni předplatného . Všechny účty AWS a projekty Google Cloud Platform (GCP) ve stejném předplatném dědí nastavení předplatného pro agenta Log Analytics a agenta Azure Monitoru.

Přečtěte si další informace o komponentách monitorování pro Defender for Cloud.

Defender pro opensourcové databáze (Preview)

Pokud zvolíte plán Defenderu pro opensourcové relační databáze, potřebujete:

Budete potřebovat předplatné Microsoft Azure. Pokud předplatné Azure nemáte, můžete si zaregistrovat bezplatné předplatné.

Ve svém předplatném Azure musíte povolit Microsoft Defender for Cloud .

Dostupnost oblastí: Všechny veřejné oblasti AWS (s výjimkou Tel Avivu, Milána, Jakarta, Španělska a Outlooku).

Defender for Servers

Pokud zvolíte plán Microsoft Defender for Servers, potřebujete:

- Program Microsoft Defender pro servery povolený ve vašem předplatném Zjistěte, jak povolit plány v článku Povolení rozšířených funkcí zabezpečení.

- Aktivní účet AWS s instancemi EC2.

- Azure Arc pro servery nainstalované v instancích EC2

Doporučujeme použít proces automatického zřizování k instalaci služby Azure Arc na všechny vaše stávající a budoucí instance EC2. Pokud chcete povolit automatické zřizování Azure Arc, potřebujete oprávnění vlastníka k příslušnému předplatnému Azure.

AWS Systems Manager automaticky zřizuje pomocí agenta SSM. Některé image počítačů Amazon už mají předinstalovaný agent SSM. Pokud vaše instance EC2 nemají agenta SSM, nainstalujte ho pomocí některého z následujících pokynů z Amazonu:

- Instalace agenta SSM pro hybridní a multicloudové prostředí (Windows)

- Instalace agenta SSM pro hybridní a multicloudové prostředí (Linux)

Ujistěte se, že váš agent SSM má spravované zásady AmazonSSMManagedInstanceCore, které umožňují základní funkce pro službu AWS Systems Manager.

Pro automatické zřizování agenta Arc na počítačích EC2 musíte mít agenta SSM. Pokud SSM neexistuje nebo je odebrán z EC2, nebude zřizování Arc moct pokračovat.

Poznámka:

V rámci šablony CloudFormation, která se spouští během procesu onboardingu, se vytvoří a aktivuje proces automatizace každých 30 dnů, a to ve všech EC2, které existovaly během počátečního spuštění cloudformation. Cílem této plánované kontroly je zajistit, aby všechny relevantní EC2 měly profil IAM s požadovanými zásadami IAM, které defenderu for Cloud umožňují přístup, správu a poskytování příslušných funkcí zabezpečení (včetně zřizování agenta Arc). Kontrola se nevztahuje na EC2 vytvořené po spuštění formuláře CloudFormation.

Pokud chcete ručně nainstalovat Azure Arc na stávající a budoucí instance EC2, použijte instance EC2, které by měly být připojené k doporučení azure Arc k identifikaci instancí, které nemají nainstalovaný Azure Arc.

Povolte tato další rozšíření na počítačích připojených k Azure Arc:

- Microsoft Defender for Endpoint

- Řešení posouzení ohrožení zabezpečení (TVM nebo Qualys)

- Agent Log Analytics na počítačích připojených k Azure Arc nebo agentu Azure Monitoru

Ujistěte se, že vybraný pracovní prostor služby Log Analytics má nainstalované řešení zabezpečení. Agent Log Analytics a agent Azure Monitor jsou aktuálně nakonfigurované na úrovni předplatného . Všechny účty AWS a projekty GCP ve stejném předplatném dědí nastavení předplatného pro agenta Log Analytics a agenta Azure Monitoru.

Přečtěte si další informace o komponentách monitorování pro Defender for Cloud.

Poznámka:

Vzhledem k tomu, že agent Log Analytics (označovaný také jako MMA) je nastavený na vyřazení z provozu v srpnu 2024, budou všechny funkce Defenderu pro servery a možnosti zabezpečení, které jsou na ní aktuálně závislé, včetně těch, které jsou popsány na této stránce, k dispozici prostřednictvím integrace microsoft Defenderu pro koncové body nebo kontroly bez agentů před datem vyřazení. Další informace o roadmapě jednotlivých funkcí, které jsou aktuálně závislé na agentu Log Analytics, najdete v tomto oznámení.

Defender for Servers přiřazuje značky k prostředkům Azure ARC nad instancemi EC2 za účelem správy procesu automatického zřizování. Tyto značky musíte mít správně přiřazené k vašim prostředkům, aby je Mohl spravovat Defender for Cloud: AccountId, Cloud, InstanceIda MDFCSecurityConnector.

Defender CSPM

Pokud zvolíte plán CSPM v programu Microsoft Defender, potřebujete:

- předplatné Microsoft Azure. Pokud předplatné Azure nemáte, můžete si zaregistrovat bezplatné předplatné.

- Ve svém předplatném Azure musíte povolit Microsoft Defender for Cloud .

- Připojte své počítače mimo Azure, účty AWS.

- Aby bylo možné získat přístup ke všem funkcím dostupným v plánu CSPM, musí tento plán povolit vlastník předplatného.

- Aby bylo možné povolit funkce CIEM (Správa nároků na cloudovou infrastrukturu), musí mít účet Entra ID použitý pro proces registrace roli správce aplikace nebo správce cloudových aplikací pro vašeho tenanta (nebo ekvivalentní oprávnění správce k vytváření registrací aplikací). Tento požadavek je nutný pouze během procesu připojování.

Přečtěte si další informace o tom, jak povolit csPM v programu Defender.

Připojení účtu AWS

Připojení AWS k Defenderu pro cloud pomocí nativního konektoru:

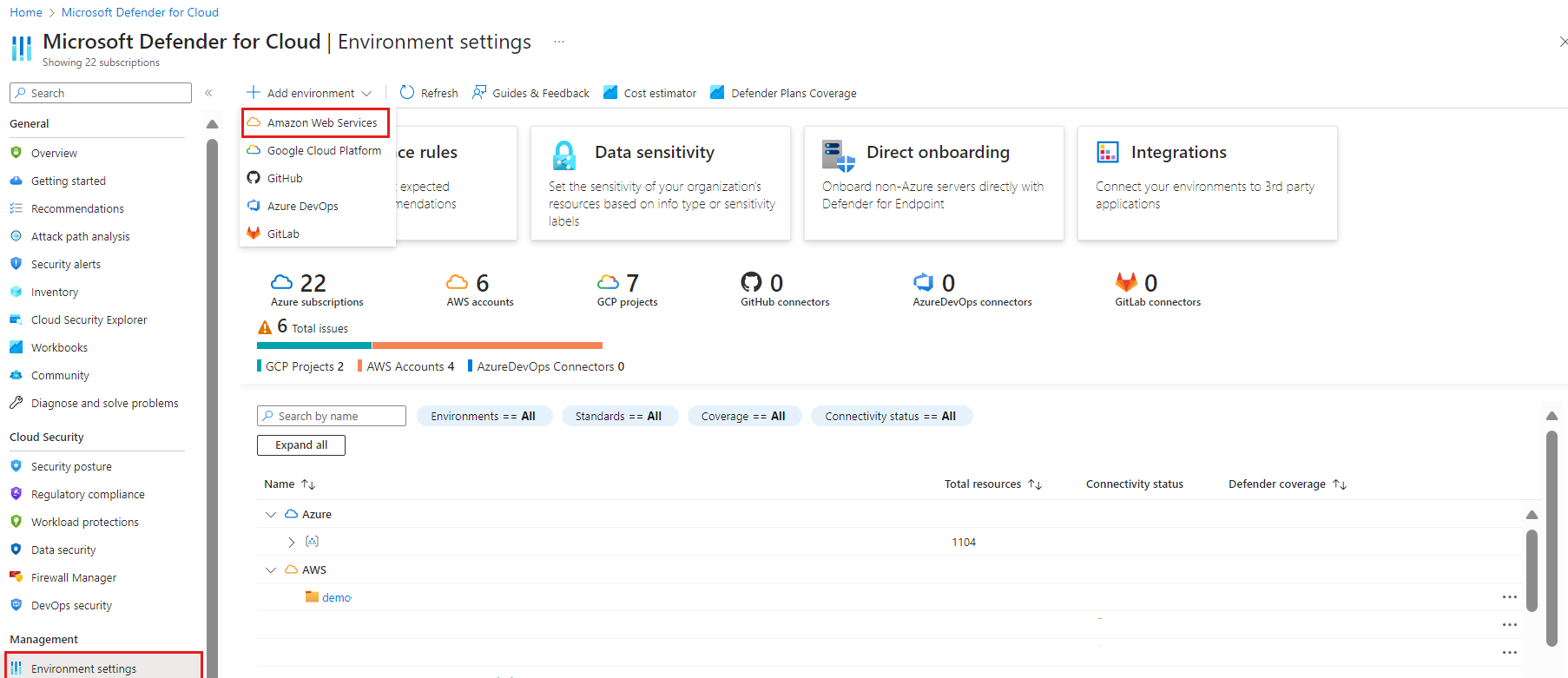

Přihlaste se k portálu Azure.

Přejděte do nastavení Defenderu pro cloudové>prostředí.

Vyberte Přidat prostředí>Amazon Web Services.

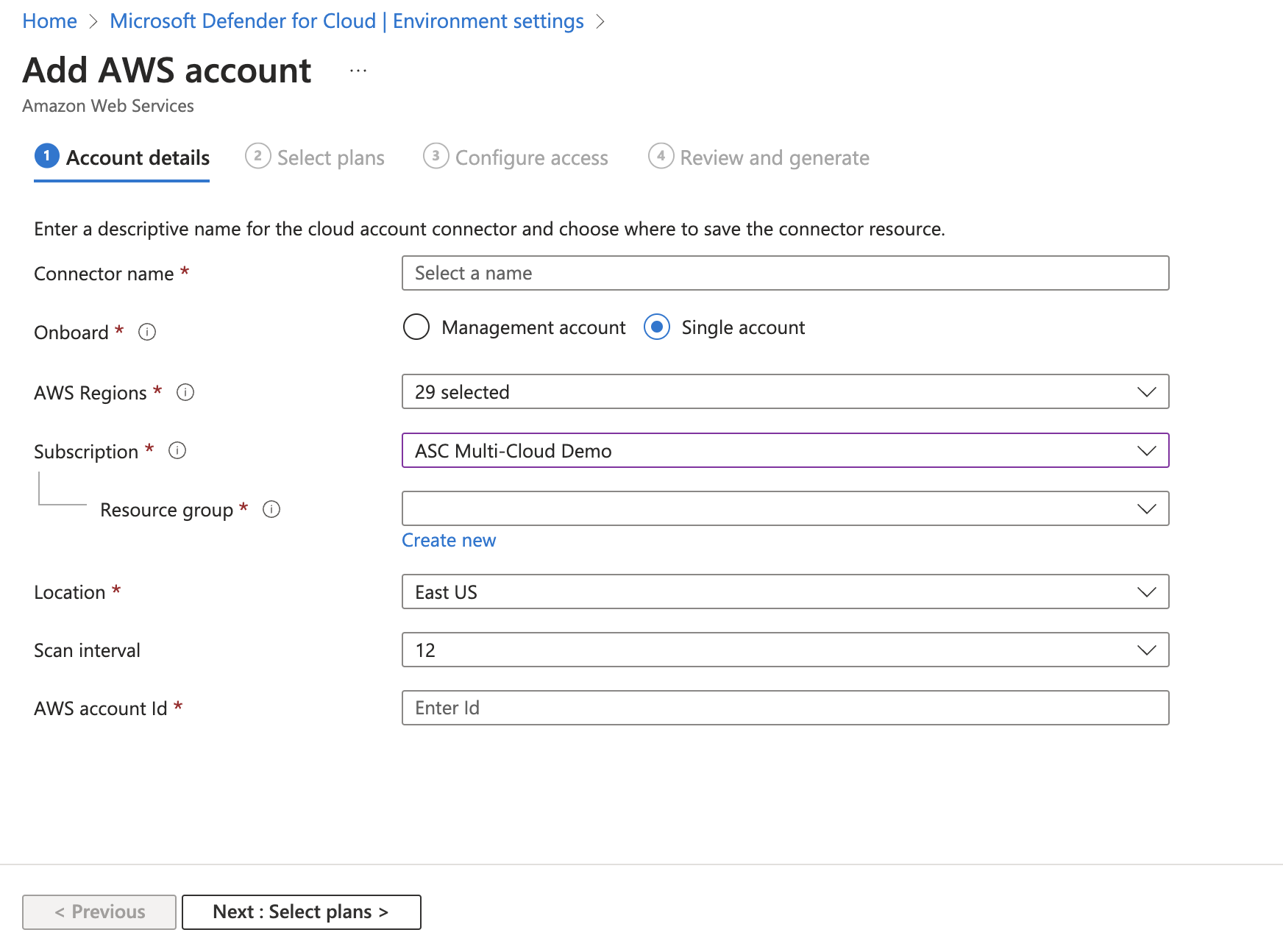

Zadejte podrobnosti o účtu AWS, včetně umístění, kam ukládáte prostředek konektoru.

Rozevírací seznam oblastí AWS umožňuje vybrat oblasti, do kterých Defender pro cloud volá rozhraní API. Každá oblast, která je z rozevíracího seznamu zrušena, znamená, že Defender for Cloud nebude do těchto oblastí volat rozhraní API.

Vyberte interval pro kontrolu prostředí AWS každých 4, 6, 12 nebo 24 hodin.

Některé kolektory dat běží s pevnými intervaly kontroly a nejsou ovlivněny vlastními konfiguracemi intervalů. Následující tabulka uvádí pevné intervaly prohledávání pro každý vyloučený kolektor dat:

Název kolektoru dat Interval kontroly Ec2Instance

ECRImage

ECRRepository

RdSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1 hodina EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 hodin

Poznámka:

(Volitelné) Vyberte účet pro správu a vytvořte konektor pro účet pro správu. Konektory se pak vytvoří pro každý členský účet zjištěný pod zadaným účtem pro správu. Automatické zřizování je také povolené pro všechny nově připojené účty.

(Volitelné) Pomocí rozevírací nabídky oblastí AWS vyberte konkrétní oblasti AWS, které chcete zkontrolovat. Ve výchozím nastavení jsou vybrané všechny oblasti.

Výběr plánů Defenderu

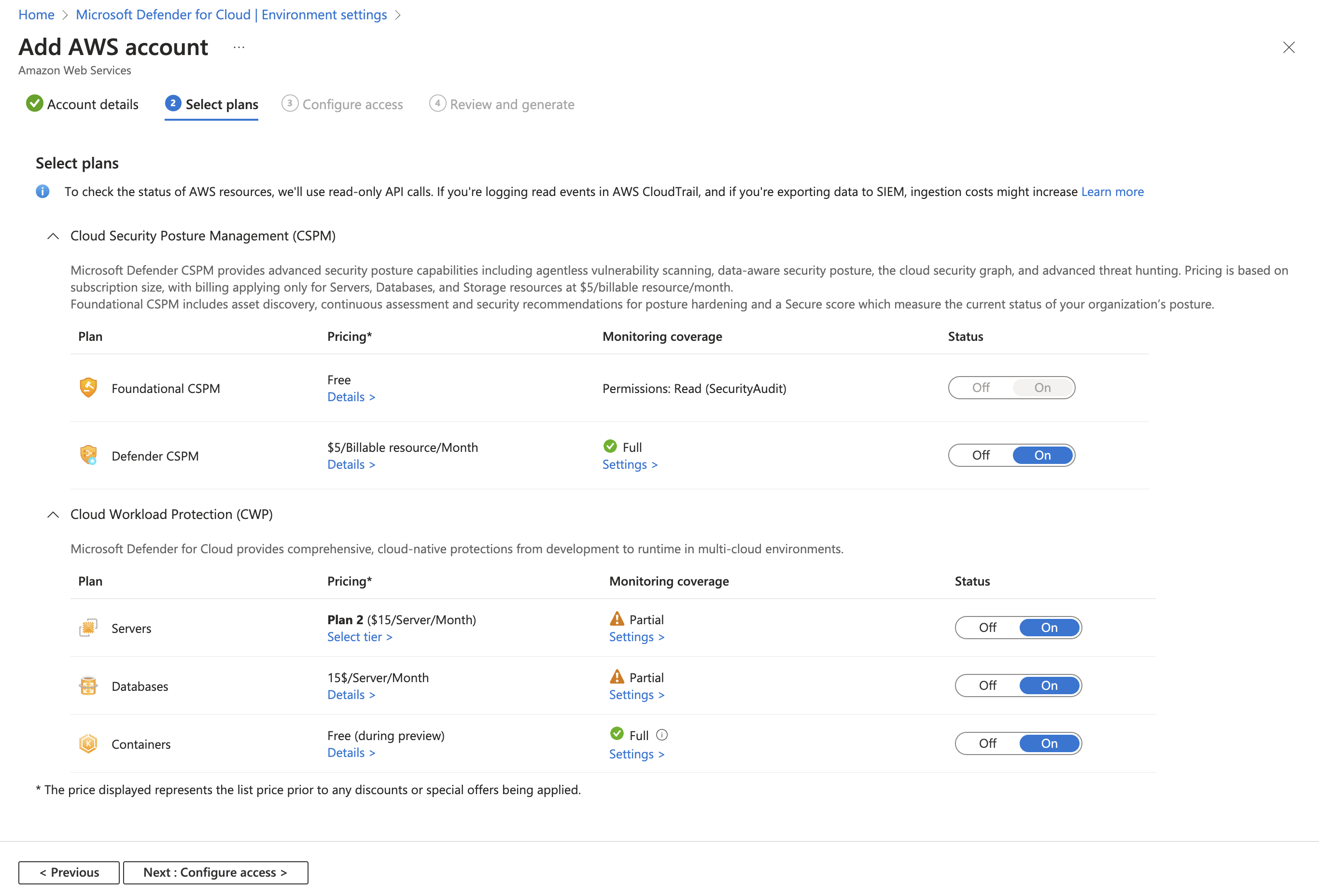

V této části průvodce vyberete plán Defender for Cloud, který chcete povolit.

Vyberte Další: Vyberte plány.

Na kartě Vybrat plány si zvolíte, které funkce Defenderu pro cloud se mají pro tento účet AWS povolit. Každý plán má své vlastní požadavky na oprávnění a může se účtovat poplatky.

Důležité

Pokud chcete prezentovat aktuální stav doporučení, Správa stavu cloudového zabezpečení v programu Microsoft Defender plán několikrát denně dotazuje rozhraní API prostředků AWS. U těchto volání rozhraní API jen pro čtení se neúčtují žádné poplatky, ale pokud jste povolili trasu pro čtení událostí, zaregistrují se v CloudTrail.

Jak je vysvětleno v dokumentaci K AWS, za uchovávání jedné stopy se neúčtují žádné další poplatky. Pokud exportujete data z AWS (například do externího systému SIEM), může tento zvýšený objem volání také zvýšit náklady na příjem dat. V takových případech doporučujeme vyfiltrovat volání jen pro čtení z role Defenderu pro cloud nebo role ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws(Toto je výchozí název role. Potvrďte název role nakonfigurovaný pro váš účet.)Ve výchozím nastavení je plán Servery nastavený na Zapnuto. Toto nastavení je nezbytné k rozšíření pokrytí defenderu pro servery na AWS EC2. Ujistěte se, že splňujete požadavky na síť pro Azure Arc.

Volitelně můžete vybrat Možnost Konfigurovat a podle potřeby upravit konfiguraci.

Poznámka:

Příslušné servery Azure Arc pro instance EC2 nebo virtuální počítače GCP, které už neexistují (a příslušné servery Azure Arc se stavem Odpojeno nebo Vypršela platnost) se po 7 dnech odeberou. Tento proces odebere irelevantní entity Azure Arc, aby se zajistilo, že se zobrazí jenom servery Azure Arc související s existujícími instancemi.

Ve výchozím nastavení je plán Kontejnery nastavený na Zapnuto. Toto nastavení je nezbytné k ochraně clusterů AWS EKS v defenderu for Containers. Ujistěte se, že jste splnili požadavky na síť pro plán Defender for Containers.

Poznámka:

Je potřeba nainstalovat Kubernetes s podporou Azure Arc, rozšíření Azure Arc pro senzor Defenderu a Azure Policy pro Kubernetes. Pomocí vyhrazených doporučení Defenderu pro cloud nasaďte rozšíření (a v případě potřeby Azure Arc), jak je vysvětleno v clusterech Protect Amazon Elastic Kubernetes Service.

Volitelně můžete vybrat Možnost Konfigurovat a podle potřeby upravit konfiguraci. Pokud se rozhodnete tuto konfiguraci vypnout, funkce Detekce hrozeb (rovina řízení) je také zakázaná. Přečtěte si další informace o dostupnosti funkcí.

Ve výchozím nastavení je plán Databáze nastavený na Zapnuto. Toto nastavení je nezbytné k rozšíření pokrytí programu Defender for SQL na AWS EC2 a RDS Custom pro SQL Server a opensourcové relační databáze v RDS.

(Volitelné) Podle potřeby vyberte Konfigurovat a upravte konfiguraci. Doporučujeme, abyste ji nechali nastavenou na výchozí konfiguraci.

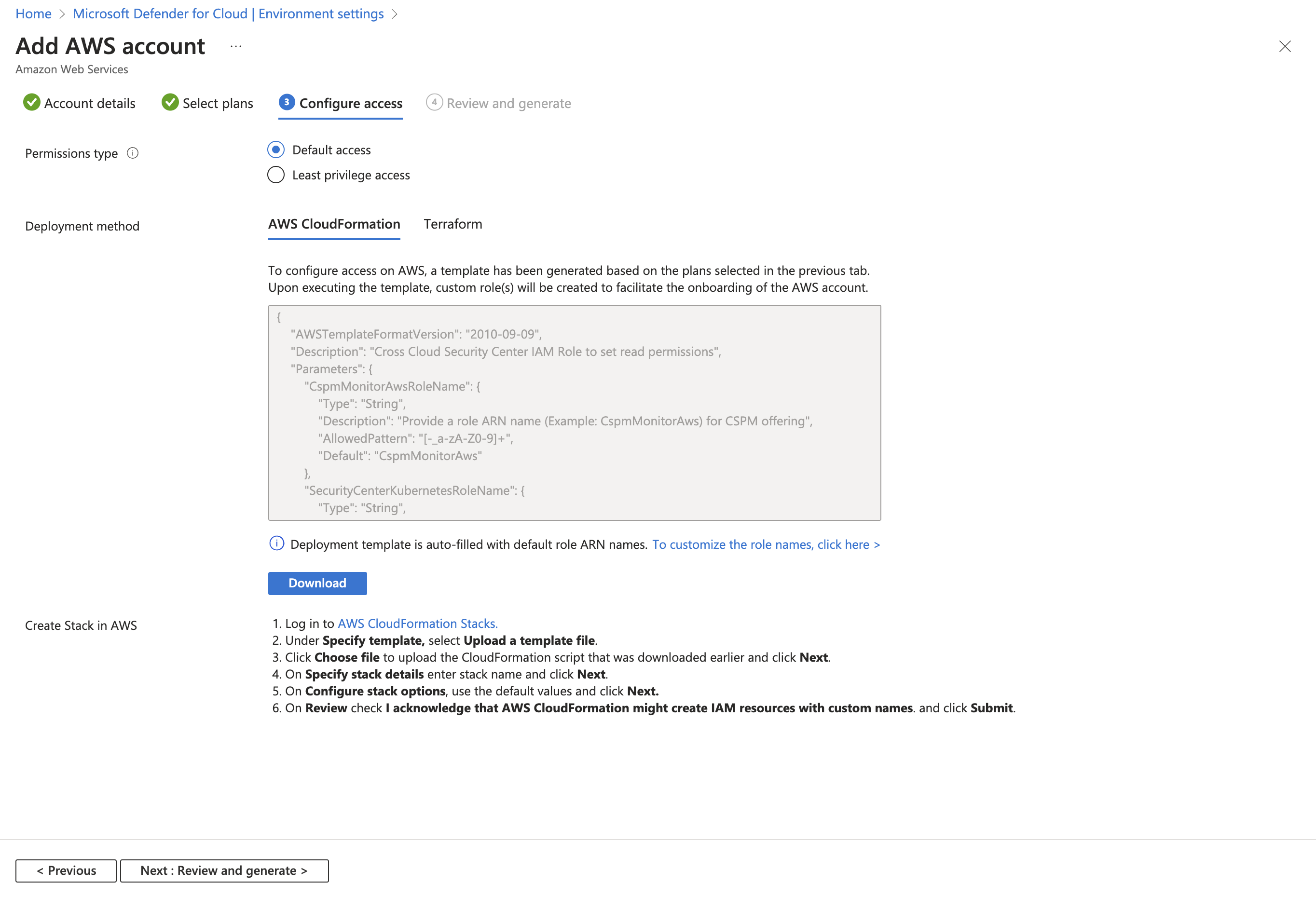

Vyberte Konfigurovat přístup a vyberte následující:

a. Vyberte typ nasazení:

- Výchozí přístup: Umožňuje defenderu for Cloud kontrolovat vaše prostředky a automaticky zahrnovat budoucí funkce.

- Přístup s nejnižšími oprávněními: Uděluje defenderu pro cloud přístup pouze k aktuálním oprávněním potřebným pro vybrané plány. Pokud vyberete nejméně privilegovaná oprávnění, obdržíte oznámení o všech nových rolích a oprávněních, která jsou nutná k získání úplné funkčnosti pro stav konektoru.

b. Vyberte metodu nasazení: AWS CloudFormation nebo Terraform.

Poznámka:

Pokud vyberete účet pro správu, abyste vytvořili konektor pro účet pro správu, karta pro onboarding s Terraformem se v uživatelském rozhraní nezobrazí, ale pomocí Terraformu můžete dál připojit podobně jako při onboardingu prostředí AWS/GCP do Microsoft Defenderu pro Cloud s Terraformem – Microsoft Community Hub.

Postupujte podle pokynů na obrazovce pro vybranou metodu nasazení a dokončete požadované závislosti na AWS. Pokud nasazujete účet pro správu, musíte spustit šablonu CloudFormation jako Stack i StackSet. Konektory se vytvoří pro členské účty až 24 hodin po onboardingu.

Vyberte Další: Zkontrolovat a vygenerovat.

Vyberte Vytvořit.

Defender for Cloud okamžitě začne kontrolovat vaše prostředky AWS. Doporučení zabezpečení se zobrazí během několika hodin.

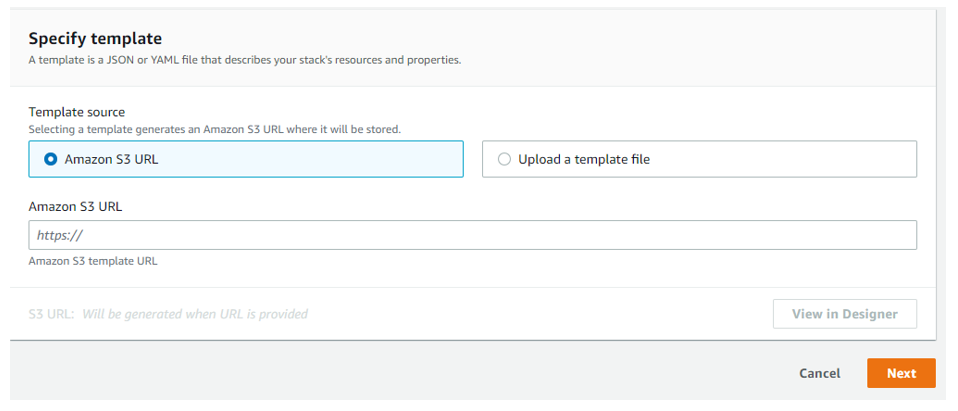

Nasazení šablony CloudFormation do účtu AWS

V rámci připojení účtu AWS k Microsoft Defenderu for Cloud nasadíte do účtu AWS šablonu CloudFormation. Tato šablona vytvoří všechny požadované zdroje informací pro připojení.

Nasaďte šablonu CloudFormation pomocí stacku (nebo StackSet, pokud máte účet pro správu). Při nasazování šablony nabízí průvodce vytvořením zásobníku následující možnosti.

Adresa URL AmazonU S3: Nahrajte staženou šablonu CloudFormation do vlastního kontejneru S3 s vlastní konfigurací zabezpečení. V průvodci nasazením AWS zadejte adresu URL do kontejneru S3.

Nahrání souboru šablony: AWS automaticky vytvoří kontejner S3, do kterého se uloží šablona CloudFormation. Automatizace kontejneru S3 má chybnou konfiguraci zabezpečení, která způsobí

S3 buckets should require requests to use Secure Socket Layer, že se doporučení zobrazí. Toto doporučení můžete napravit použitím následujících zásad:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Poznámka:

Při spuštění sady StackSet CloudFormation při připojování účtu pro správu AWS se může zobrazit následující chybová zpráva:

You must enable organizations access to operate a service managed stack setTato chyba značí, že nemáte povolený důvěryhodný přístup pro organizace AWS.

Pokud chcete tuto chybovou zprávu napravit, stránka CloudFormation StackSets obsahuje výzvu s tlačítkem, které můžete vybrat, pokud chcete povolit důvěryhodný přístup. Po povolení důvěryhodného přístupu musí být zásobník CloudFormation spuštěn znovu.

Monitorování prostředků AWS

Na stránce doporučení zabezpečení v defenderu pro cloud se zobrazí vaše prostředky AWS. Filtr prostředí můžete použít k používání multicloudových funkcí v programu Defender for Cloud.

Pokud chcete zobrazit všechna aktivní doporučení pro vaše prostředky podle typu prostředku, použijte stránku inventáře prostředků v Defenderu pro cloud a vyfiltrujte typ prostředku AWS, který vás zajímá.

Integrace s XDR v programu Microsoft Defender

Když povolíte Defender for Cloud, jeho výstrahy zabezpečení se automaticky integrují do portálu Microsoft Defenderu.

Integrace mezi programem Microsoft Defender for Cloud a XDR v programu Microsoft Defender přináší vaše cloudová prostředí do XDR v programu Microsoft Defender. Díky upozorněním a korelacím cloudu v programu Defender for Cloud, které jsou integrované do XDR v programu Microsoft Defender, můžou týmy SOC nyní přistupovat ke všem informacím o zabezpečení z jednoho rozhraní.

Přečtěte si další informace o upozorněních defenderu pro cloud v XDR v programu Microsoft Defender.

Další informace

Podívejte se na následující blogy:

- Ignite 2021: Novinky v programu Microsoft Defender for Cloud

- Správa stavu zabezpečení a ochrana serveru pro AWS a GCP

Vyčištění prostředků

Není nutné vyčistit žádné prostředky pro tento článek.

Další kroky

Připojení účtu AWS je součástí multicloudového prostředí dostupného v programu Microsoft Defender for Cloud:

- Přiřaďte přístup vlastníkům úloh.

- Chraňte všechny prostředky pomocí Defenderu for Cloud.

- Nastavte místní počítače a projekty GCP.

- Získejte odpovědi na běžné otázky týkající se onboardingu účtu AWS.

- Řešení potíží s konektory s více cloudy