Kontrola počítačů bez agentů

Kontrola počítačů bez agentů v Programu Microsoft Defender for Cloud zlepšuje stav zabezpečení počítačů připojených k Defenderu pro cloud.

Kontrola bez agentů nepotřebuje nainstalované agenty ani síťové připojení a nemá vliv na výkon počítače. Kontrola počítačů bez agentů:

- Zkontroluje nastavení detekce a reakce u koncových bodů (EDR): Zkontrolujte počítače a zkontrolujte, jestli běží řešení EDR a jestli jsou správná nastavení, pokud se počítače integrují s Microsoft Defenderem for Endpoint. Další informace

- Prohledá inventář softwaru: Zkontroluje inventář softwaru pomocí integrovaného Microsoft Defender Správa zranitelností.

- Kontroluje ohrožení zabezpečení: Posouzení ohrožení zabezpečení počítačů pomocí integrované správy ohrožení zabezpečení v programu Defender.

- Vyhledává tajné kódy na počítačích: Vyhledejte tajné kódy prostého textu ve výpočetním prostředí s kontrolou tajných kódů bez agentů.

- Vyhledá malware: Pomocí Antivirová ochrana v programu Microsoft Defender vyhledá počítače malware a viry.

- Kontroluje virtuální počítače spuštěné jako uzly Kubernetes: Posouzení ohrožení zabezpečení a kontrola malwaru jsou dostupné pro virtuální počítače spuštěné jako uzly Kubernetes, když je povolený defender pro servery Plan 2 nebo plán Defender for Containers. K dispozici pouze v komerčních cloudech.

Kontrola bez agentů je k dispozici v následujících plánech Defenderu pro cloud:

- Správa stavu cloudového zabezpečení v programu Defender (CSPM)

- Defender for Servers Plan 2.

- Kontrola malwaru je dostupná jenom v programu Defender for Servers Plan 2.

- Kontrola bez agentů je dostupná pro virtuální počítače Azure, výpočetní instance AWS EC2 a GCP připojené k Defenderu pro cloud.

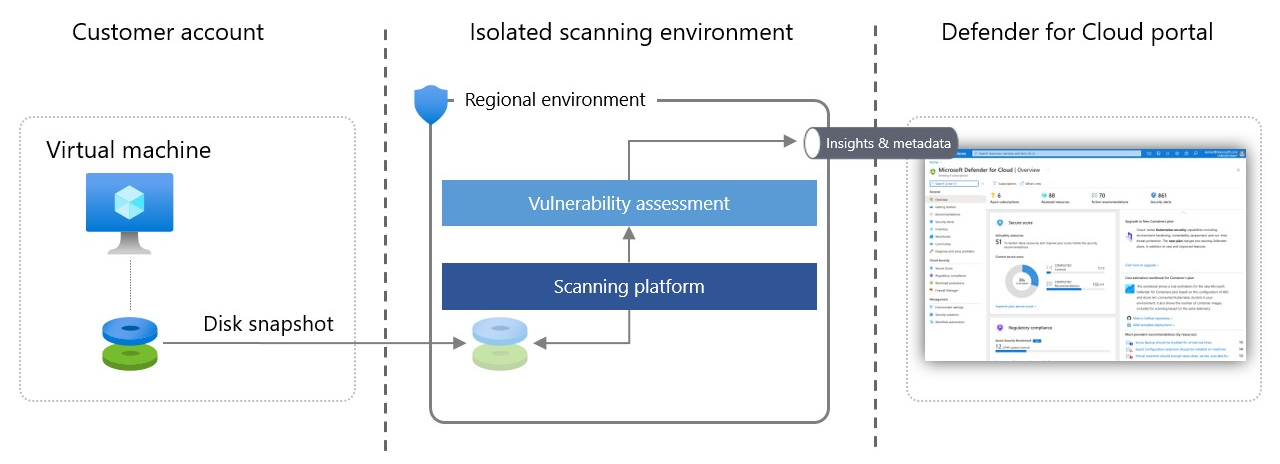

Architektura kontroly bez agentů

Tady je postup, jak funguje kontrola bez agentů:

Defender for Cloud vytváří snímky disků virtuálních počítačů a provádí vzdálenou analýzu konfigurace operačního systému a systému souborů uložených ve snímku.

- Zkopírovaný snímek zůstane ve stejné oblasti jako virtuální počítač.

- Kontrola nemá vliv na virtuální počítač.

Jakmile Defender for Cloud získá potřebná metadata z zkopírovaného disku, okamžitě odstraní zkopírovaný snímek disku a odešle metadata relevantním modulům Microsoftu, aby zjistil mezery v konfiguraci a potenciální hrozby. Například při posouzení ohrožení zabezpečení provádí analýza správa ohrožení zabezpečení v programu Defender.

Defender for Cloud zobrazuje výsledky kontroly, které konsolidují výsledky založené na agentech i bez agentů na stránce Výstrahy zabezpečení.

Defender for Cloud analyzuje disky ve skenovacím prostředí, které je regionální, nestálé, izolované a vysoce zabezpečené. Snímky disků a data nesouvisející s kontrolou se neukládají déle, než je nutné ke shromažďování metadat, obvykle několik minut.

Oprávnění používaná kontrolou bez agentů

Defender for Cloud používal konkrétní role a oprávnění k provádění kontroly bez agentů.

- V Azure se tato oprávnění automaticky přidají do vašich předplatných, když povolíte kontrolu bez agentů.

- V AWS se tato oprávnění přidají do zásobníku CloudFormation v konektoru AWS.

- V GCP se tato oprávnění přidají do skriptu onboardingu v konektoru GCP.

Oprávnění Azure

Operátor skeneru virtuálních počítačů předdefinované role má oprávnění jen pro čtení pro disky virtuálních počítačů, které jsou potřeba pro proces snímku. Podrobný seznamoprávněních

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Pokud je povolené pokrytí šifrovaných disků CMK, použijí se další oprávnění:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Oprávnění AWS

Role VmScanner je přiřazena skeneru při povolení kontroly bez agentů. Tato role má minimální nastavená oprávnění k vytváření a čištění snímků (vymezených značkou) a k ověření aktuálního stavu virtuálního počítače. Podrobná oprávnění jsou:

| Atribut | Hodnota |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Akce | ec2:DeleteSnapshot |

| Podmínky | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Zdroje informací | arn:aws:ec2::snapshot/ |

| Účinnost | Povolit |

| Atribut | Hodnota |

|---|---|

| SID | VmScannerAccess |

| Akce | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Podmínky | Nic |

| Zdroje informací | arn:aws:ec2::instance/ arn:aws:ec2::snapshot/ arn:aws:ec2:::volume/ |

| Účinnost | Povolit |

| Atribut | Hodnota |

|---|---|

| SID | VmScannerVerificationAccess |

| Akce | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Podmínky | Nic |

| Zdroje informací | * |

| Účinnost | Povolit |

| Atribut | Hodnota |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Akce | kms:CreateKey |

| Podmínky | Nic |

| Zdroje informací | * |

| Účinnost | Povolit |

| Atribut | Hodnota |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Akce | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Podmínky | Nic |

| Zdroje informací | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Účinnost | Povolit |

| Atribut | Hodnota |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Akce | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey Kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Podmínky | Nic |

| Zdroje informací | arn:aws:kms::${AWS::AccountId}: klíč/ |

| Účinnost | Povolit |

Oprávnění GCP

Během onboardingu se vytvoří nová vlastní role s minimálními oprávněními potřebnými k získání stavu instancí a vytváření snímků.

Kromě toho jsou udělena oprávnění k existující roli GCP KMS pro podporu skenování disků, které jsou šifrované pomocí CMEK. Jedná se o následující role:

- role/MDCAgentlessScanningRole udělený účtu služby Defender for Cloud s oprávněními: compute.disks.createSnapshot, compute.instances.get

- role /cloudkms.cryptoKeyEncrypterDecrypterDecrypter udělený agentovi služby výpočetního stroje v programu Defender for Cloud

Další kroky

Povolte kontrolu počítačů bez agentů.