Aspekty sítě pro nasazení azure VMware Solution se dvěma oblastmi

Tento článek popisuje, jak nakonfigurovat síťové připojení při nasazení privátních cloudů Azure VMware Solution ve dvou oblastech Azure pro účely odolnosti proti havárii. Pokud dojde k částečnému nebo úplnému výpadku oblasti, topologie sítě popsaná v tomto článku umožňuje přeživším komponentům (privátním cloudům, prostředkům nativně pro Azure a místním lokalitám) udržet připojení mezi sebou a k internetu.

Scénář se dvěma oblastmi

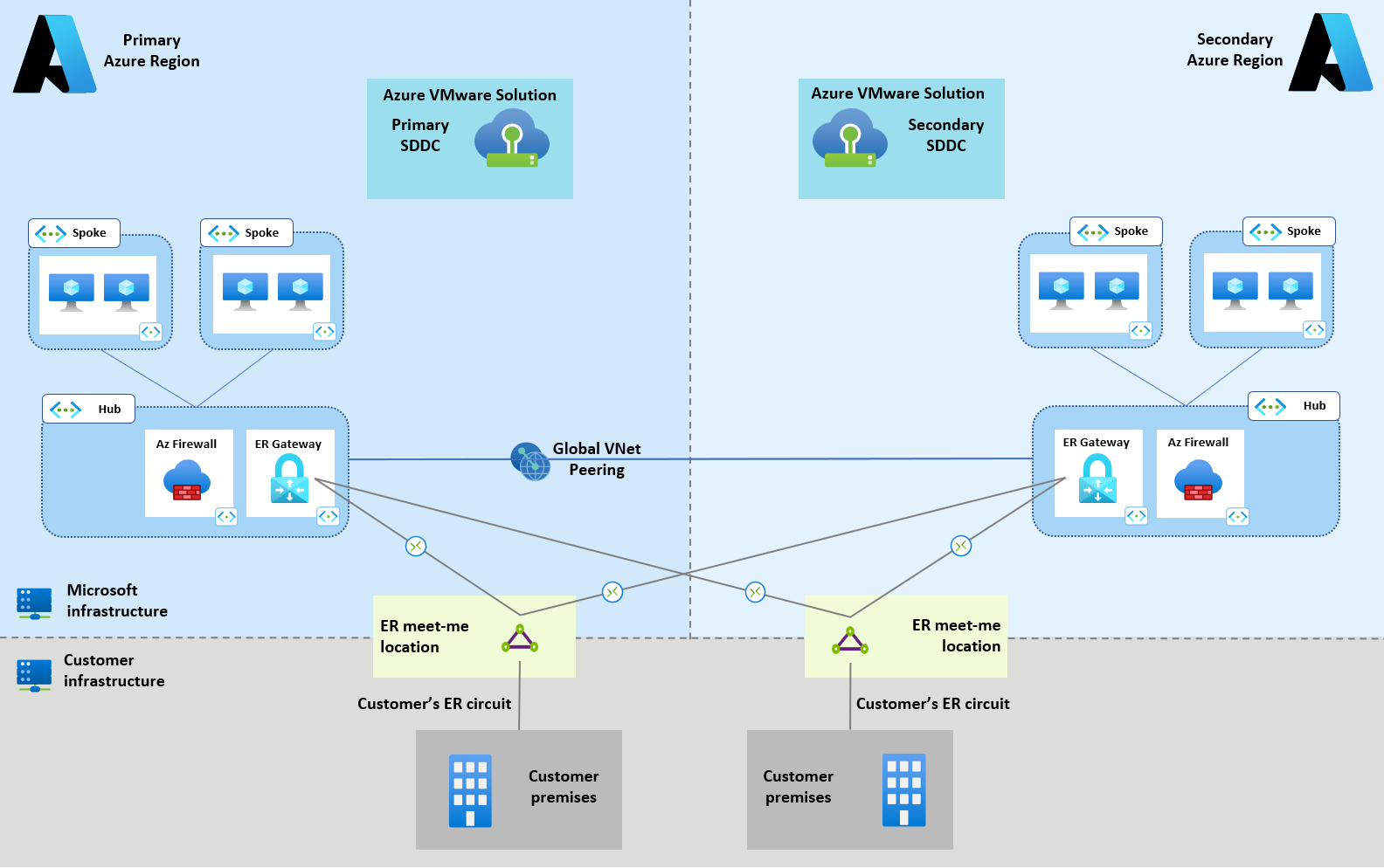

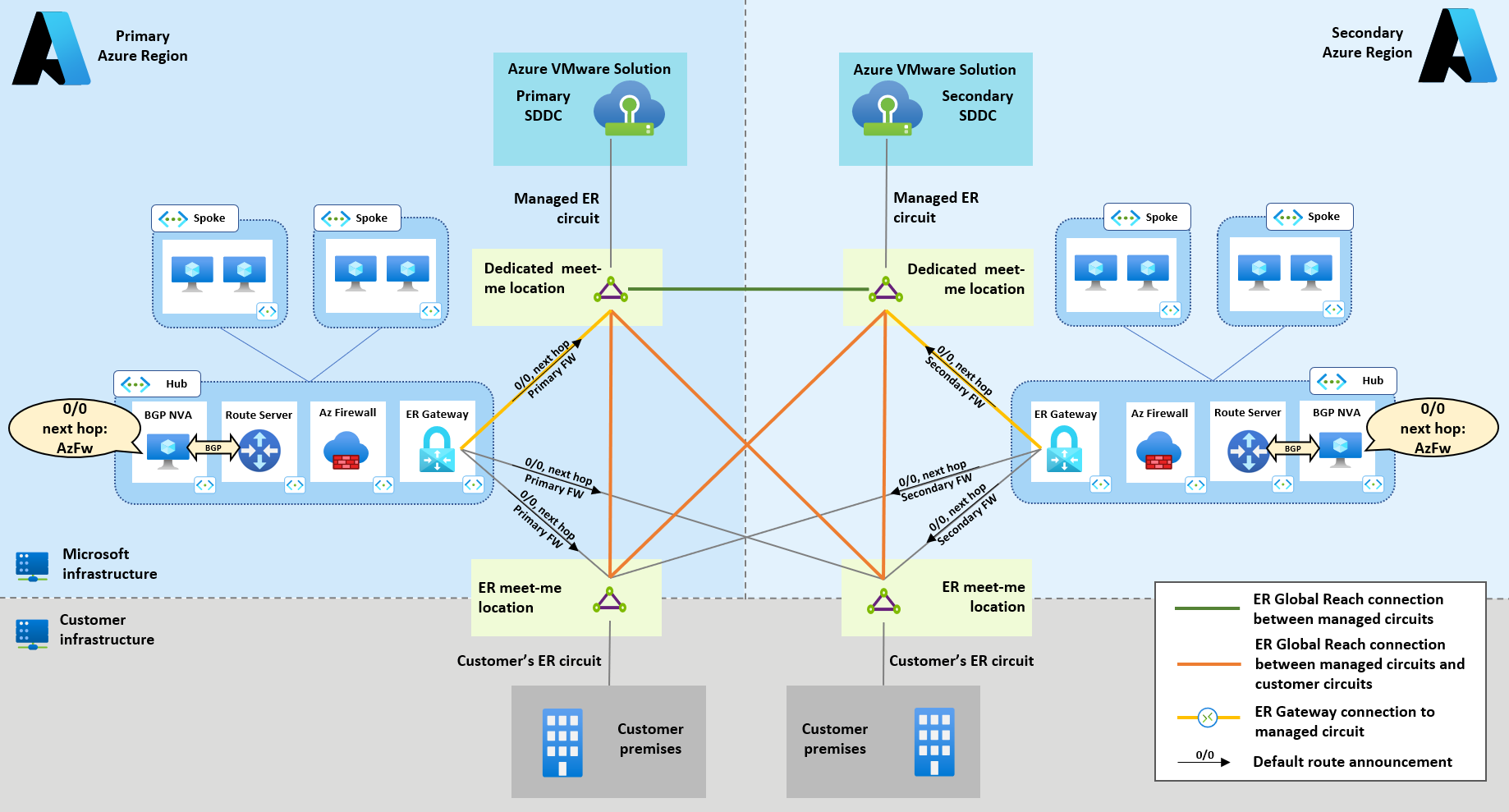

Tento článek se zaměřuje na typický scénář se dvěma oblastmi, který je znázorněn na následujícím obrázku 1:

- V každé oblasti existuje síť Azure typu hub a paprsek.

- Byla nasazena konfigurace odolná proti havárii pro Azure ExpressRoute (dva okruhy ve dvou různých umístěních peeringu, přičemž každý okruh je připojený k virtuálním sítím rozbočovače v obou oblastech). Pokyny uvedené v následujících částech zůstávají stejné pro případ, že náhradní připojení VPN je nakonfigurované.

- Privátní cloud Azure VMware Solution je nasazený v každé oblasti.

Obrázek 1: Scénář s dvěma regiony, který ukazuje, jak globální partnerské propojení virtuálních sítí spojuje dvě virtuální sítě v různých regionech

Poznámka

V referenčním scénáři na obrázku 1 jsou dvě virtuální sítě regionálních center propojeny prostřednictvím globálního peeringu virtuálních sítí. I když to není nezbytně nutné, protože provoz mezi virtuálními sítěmi Azure ve dvou oblastech může být směrován přes připojení ExpressRoute, důrazně doporučujeme tuto konfiguraci. Propojování virtuálních sítí minimalizuje zpoždění a maximalizuje propustnost, protože eliminuje potřebu vedení provozu přes meet-me hranové směrovače ExpressRoute.

Vzorce komunikace mezi dvěma regiony

Následující části popisují konfiguraci sítě Azure VMware Solution, která je v referenčním scénáři se dvěma regiony nezbytná k povolení následujících komunikačních vzorů:

- cs-CZ: Azure VMware Solution to Azure VMware Solution (probírané v části připojení Azure VMware Solution mezi regiony);

- Azure VMware Solution k místním lokalitám připojeným přes ExpressRoute (viz část hybridní připojení);

- Azure VMware Solution to Azure Virtual Network (probírané v části připojení k virtuální síti Azure);

- Řešení Azure VMware do internetu (viz část připojení k internetu).

Připojení Azure VMware Solution mezi regiony

Pokud existuje několik privátních cloudů Azure VMware Solution, připojení vrstvy 3 mezi nimi často představuje požadavek na úlohy, jako je podpora replikace dat.

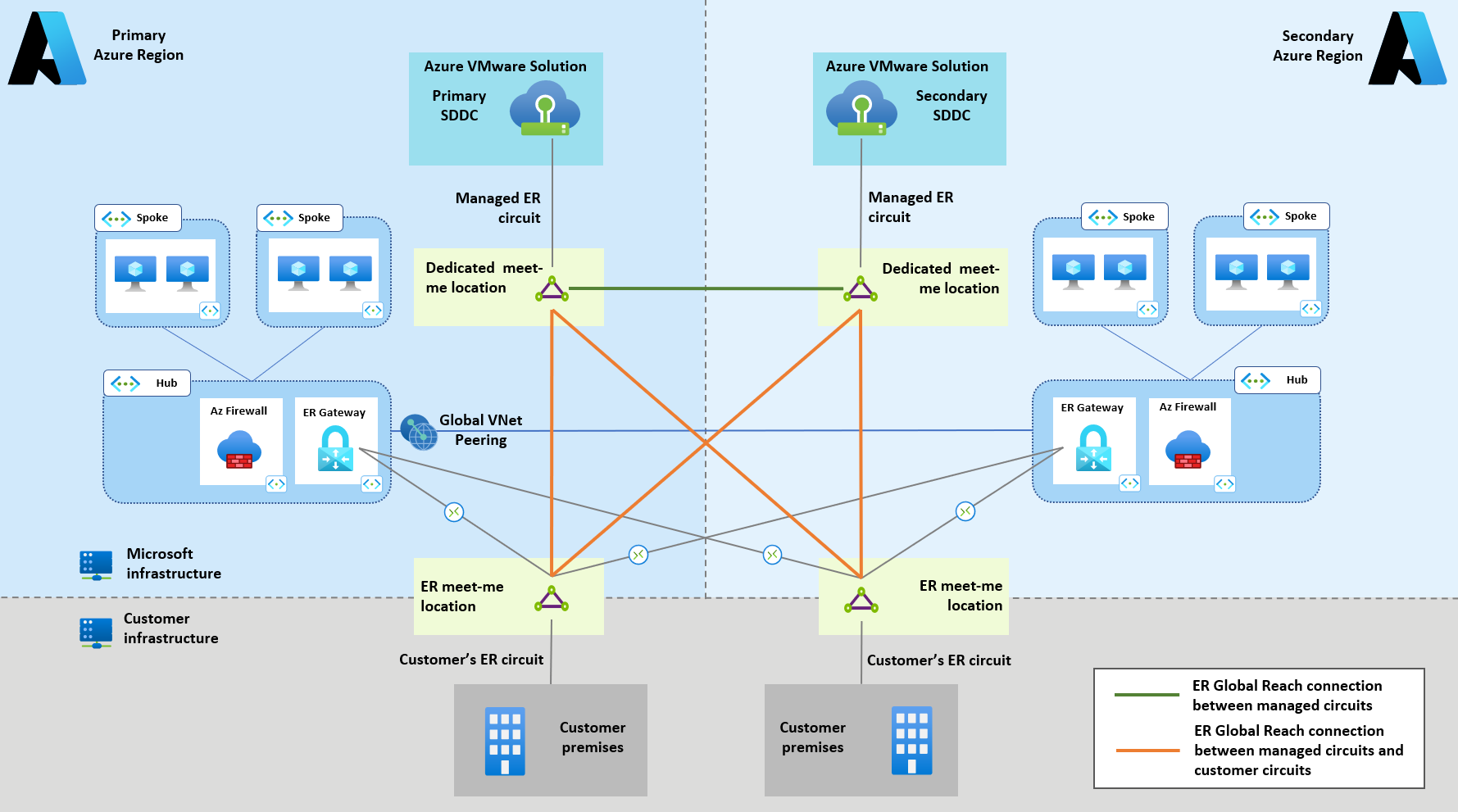

Azure VMware Solution nativně podporuje přímé připojení mezi dvěma privátními cloudy nasazenými v různých oblastech Azure. Privátní cloudy se připojují k síti Azure ve své vlastní oblasti prostřednictvím okruhů ExpressRoute spravovaných platformou a ukončují se na vyhrazených místech ExpressRoute meet-me. V tomto článku se tyto okruhy označují jako okruhy spravované službou Azure VMware Solution. Spravované okruhy Azure VMware Solution by neměly být zaměňovány s běžnými okruhy, které zákazníci nasazují za účelem připojení místních lokalit k Azure. Běžné okruhy, které zákazníci nasazují, jsou okruhy spravované zákazníkem (viz obrázek 2).

Přímé připojení mezi privátními cloudy je založené na ExpressRoute Global Reach připojení mezi spravovanými okruhy Azure VMware Solution, jak je znázorněno zelenou čárou v následujícím diagramu. Další informace najdete v části Kurz: Propojte lokální prostředí s Azure VMware Solution. Tento článek popisuje postup připojení spravovaného okruhu Azure VMware Solution s okruhem spravovaným zákazníkem. Stejný postup platí pro připojení dvou spravovaných okruhů Azure VMware Solution.

Obrázek 2: Tento referenční scénář ukazuje privátní cloudy Azure VMware Solution v různých oblastech. Připojení Global Reach přímo propojuje cloudy mezi spravovanými okruhy ExpressRoute.

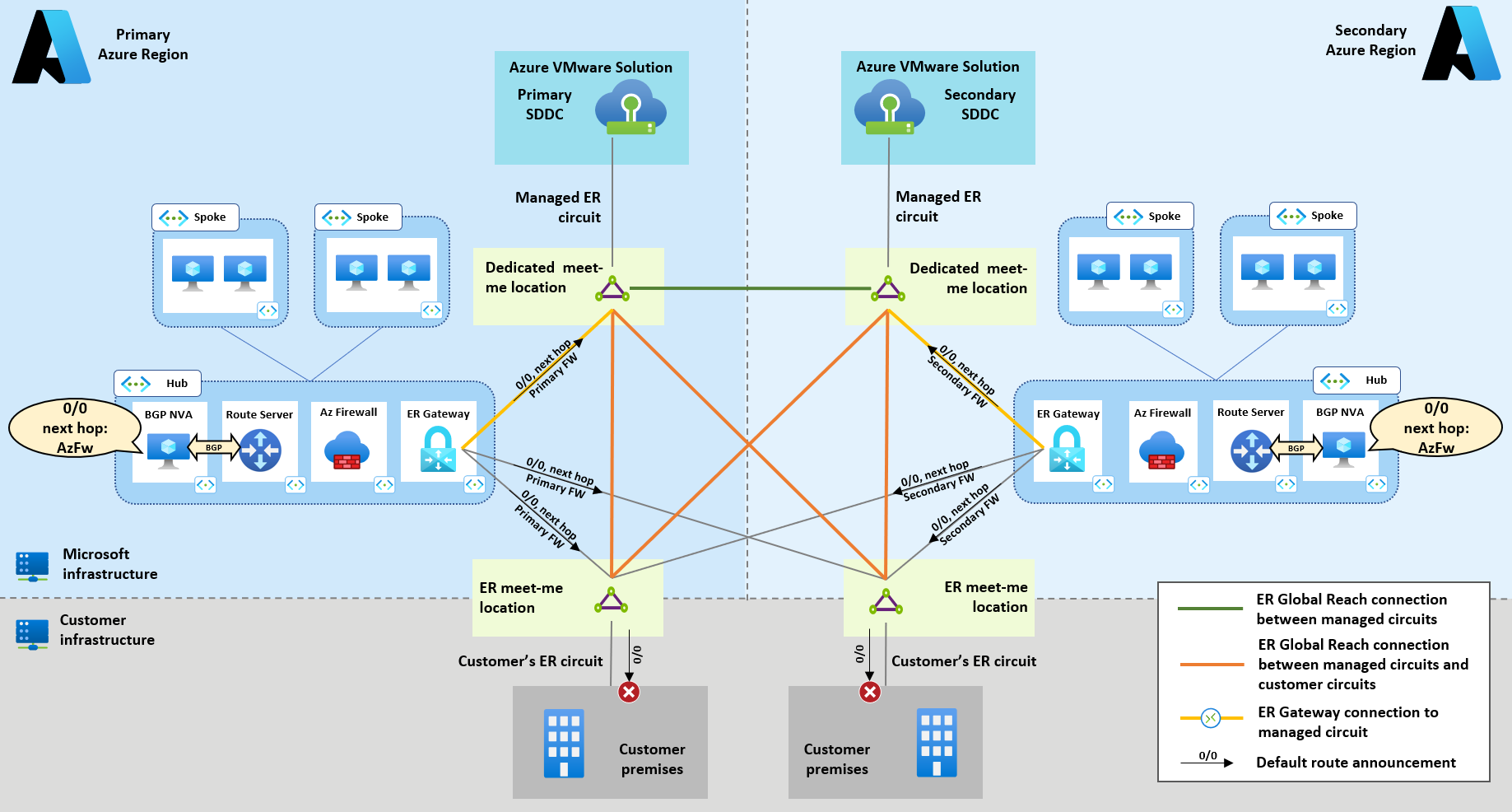

Hybridní připojení

Doporučená možnost připojení privátních cloudů Azure VMware Solution k místním webům je ExpressRoute Global Reach. Mezi okruhy ExpressRoute spravovanými zákazníky a okruhy ExpressRoute spravovanými službou Azure VMware Solution je možné navázat připojení Global Reach. Připojení Global Reach nejsou přenosná, proto je pro odolnost proti havárii nutná úplná síť (každý okruh spravovaný službou Azure VMware Solution připojený ke každému okruhu spravovanému zákazníkem), jak je znázorněno na následujícím obrázku 3 (reprezentované oranžovými čárami).

Obrázek 3: Tento referenční scénář ukazuje připojení Global Reach mezi okruhy ExpressRoute spravovanými zákazníky a okruhy Azure VMware Solution ExpressRoute.

Připojení k virtuální síti Azure

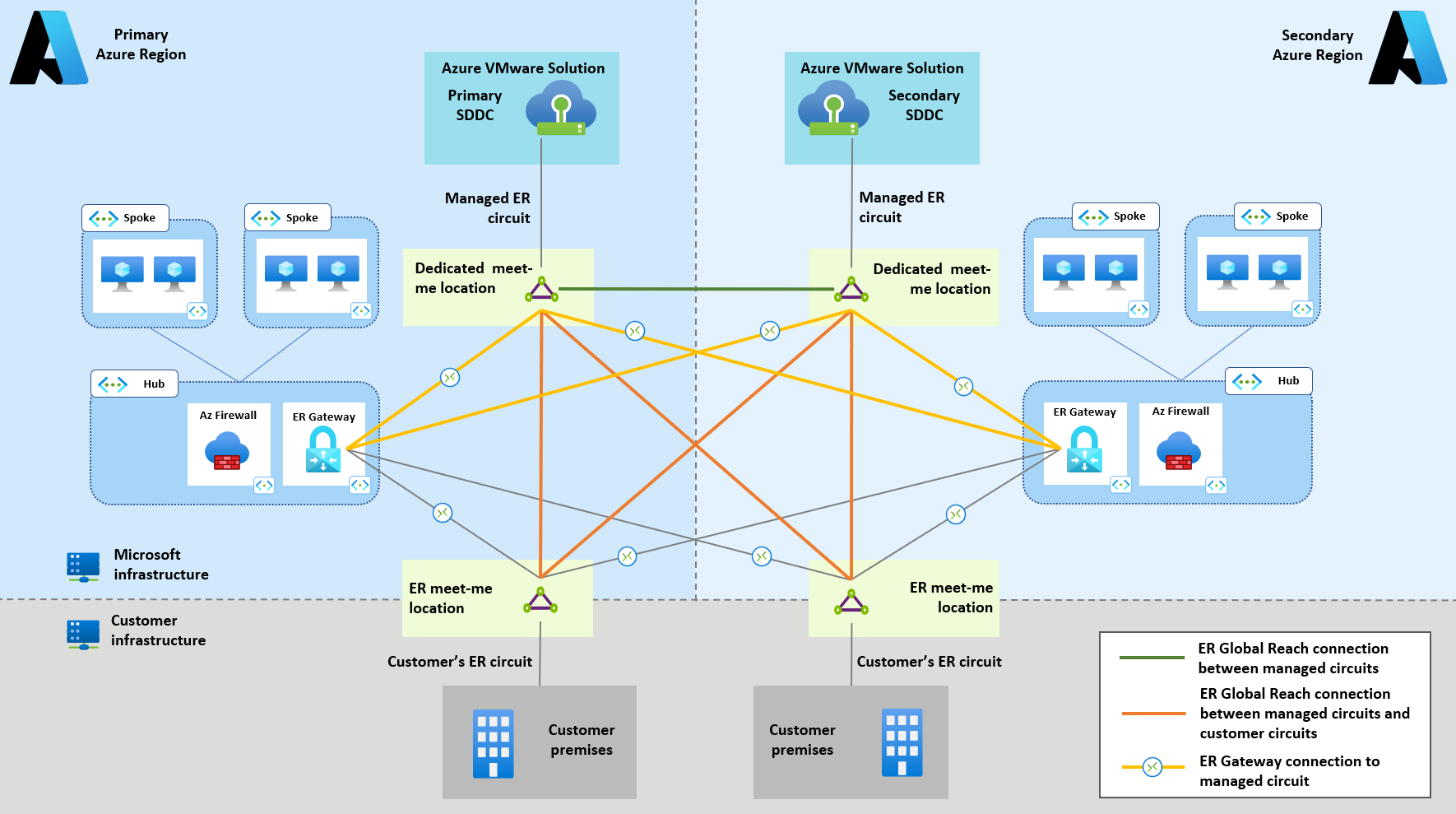

Virtuální síť Azure je možné připojit k privátním cloudům Azure VMware Solution prostřednictvím připojení mezi bránami ExpressRoute a spravovanými okruhy Azure VMware Solution. Toto připojení je naprosto stejné jako připojení Azure Virtual Network k lokalitám v místním prostředí přes okruhy ExpressRoute spravované zákazníkem. Pokyny ke konfiguraci najdete v tématu Připojení k privátnímu cloudu ručně.

Ve scénářích se dvěma oblastmi doporučujeme úplné propojení (full mesh) pro připojení ExpressRoute mezi dvěma regionálními rozbočovacími virtuálními sítěmi a privátními cloudy, jak je znázorněno na obrázku 4 (znázorněno žlutými liniemi).

obrázek 4: Tento referenční scénář ukazuje nativní prostředky Azure v každé oblasti, které mají přímé připojení L3 k privátním cloudům Azure VMware Solution.

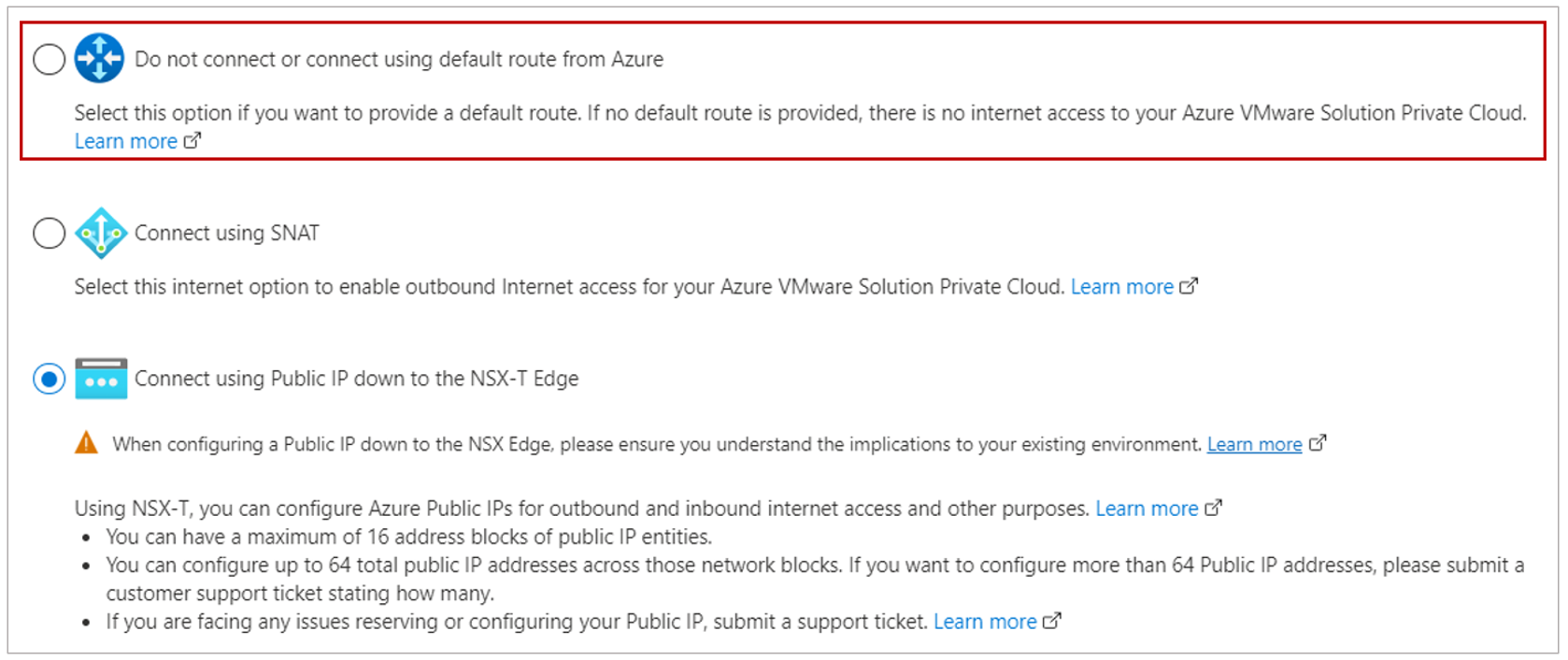

Připojení k internetu

Při nasazování privátních cloudů Azure VMware Solution ve více oblastech doporučujeme nativní možnosti připojení k internetu (překlad adres spravovaného zdroje ( SNAT) nebo veřejné IP adresy až do NSX-T). Obě možnosti je možné nakonfigurovat prostřednictvím webu Azure Portal (nebo prostřednictvím PowerShellu, rozhraní příkazového řádku nebo šablon ARM/Bicep) v době nasazení, jak je znázorněno na následujícím obrázku 5.

Obrázek 5: Tento snímek obrazovky zvýrazní možnosti nativního řešení Azure VMware Pro připojení k internetu na webu Azure Portal.

Obě možnosti zvýrazněné na obrázku 5 poskytují každému privátnímu cloudu přímý internetový breakout ve své vlastní oblasti. Následující aspekty by měly informovat rozhodnutí o tom, jakou nativní možnost připojení k internetu použít:

- Spravované SNAT by se mělo používat ve scénářích se základními a pouze odchozími potřebami (nízké objemy odchozích připojení a není potřeba podrobného řízení nad fondem SNAT).

- Veřejné IP adresy mimo hraniční NSX-T by se měly upřednostňovat ve scénářích s velkými objemy odchozích připojení nebo v případě, že potřebujete podrobnou kontrolu nad IP adresami NAT. Například, které virtuální počítače Azure VMware Solution používají SNAT za kterými IP adresami. Veřejné IP adresy až po hraniční NSX-T také podporují příchozí připojení pomocí DNAT. Příchozí připojení k internetu není popsané v tomto článku.

Změna konfigurace připojení k internetu privátního cloudu po počátečním nasazení Privátní cloud ale během aktualizace konfigurace ztratí připojení k internetu, službě Azure Virtual Network a místním lokalitám. Pokud použijete některou z možností nativního připojení k internetu na předchozím obrázku 5, není nutná žádná další konfigurace ve scénářích se dvěma oblastmi (topologie zůstane stejná jako ta, která je znázorněna na obrázku 4). Další informace o připojení k internetu pro řešení Azure VMware najdete v tématu aspekty návrhu připojení k internetu.

Nativní výstup do internetu pro Azure

Pokud byla zabezpečená internetová hrana vytvořená ve službě Azure Virtual Network před přechodem řešení Azure VMware Solution, může být nutné ji použít pro přístup k internetu pro privátní cloudy Azure VMware Solution. Použití zabezpečené internetové hranice tímto způsobem je nezbytné pro centralizovanou správu zásad pro zabezpečení sítě, optimalizaci nákladů a další. Zabezpečení internetu ve službě Azure Virtual Network je možné implementovat pomocí služby Azure Firewall nebo firewallů třetích stran a proxy virtuálních síťových zařízení (NVA) dostupných na Azure Marketplace.

Provoz vázaný na internet generovaný virtuálními počítači Azure VMware Solution může být přitahován k virtuální síti Azure tím, že pochází z výchozí trasy a oznamuje ji přes protokol BGP (Border Gateway Protocol) do okruhu ExpressRoute spravovaného privátního cloudu. Tuto možnost připojení k internetu je možné nakonfigurovat prostřednictvím webu Azure Portal (nebo prostřednictvím powershellu, rozhraní příkazového řádku nebo šablon ARM/Bicep) v době nasazení, jak je znázorněno na následujícím obrázku 6. Další informace naleznete v tématu Zakázání přístupu k internetu nebo povolení výchozí trasy.

Obrázek 6: Tento snímek obrazovky zvýrazní konfiguraci řešení Azure VMware, kterou musíte vybrat, pokud chcete povolit připojení k internetu přes internetové hrany ve virtuální síti.

Síťová virtuální zařízení pro internet můžou pocházet z výchozí trasy, pokud podporují protokol BGP. Pokud ne, musíte nasadit další síťové virtuální zařízení podporující protokol BGP. Další informace o tom, jak implementovat odchozí připojení k internetu pro Azure VMware Solution v jedné oblasti, najdete v tématu Implementace připojení k internetu pro Azure VMware Solution pomocí síťových virtuálních zařízení Azure. Ve scénáři se dvěma oblastmi, který je popsán v tomto článku, musí být stejná konfigurace použita pro obě oblasti.

Klíčovým aspektem ve scénářích se dvěma oblastmi je, že výchozí trasa pocházející z každé oblasti by se měla rozšířit pouze do privátního cloudu Azure VMware Solution ve stejné oblasti. Toto šíření umožňuje úlohám Azure VMware Solution přistupovat k internetu přes místní přerušení (v oblasti). Pokud ale použijete topologii zobrazenou na obrázku 4, každý privátní cloud Azure VMware Solution obdrží také výchozí trasu se stejnými náklady ze vzdálené oblasti přes připojení ExpressRoute mezi oblastmi. Červené čárkované čáry představují nežádoucí šíření výchozí trasy mezi regiony na obrázku 7.

Obrázek 7: Tento referenční scénář ukazuje připojení mezi oblastmi mezi bránami ExpressRoute a okruhy ExpressRoute spravovanými řešením Azure VMware, které musíte odebrat, abyste zabránili šíření výchozí trasy mezi oblastmi.

Odebráním připojení ExpressRoute mezi regiony řešení Azure VMware dosáhnete cíle vložením, v každém privátním cloudu, výchozí trasy pro přesměrování připojení směřujících na internet k hraniční síti Azure v místním regionu.

Je třeba poznamenat, že pokud se odeberou propojení ExpressRoute napříč oblastmi (červená přerušovaná čára na obrázku 7), šíření výchozí trasy mezi oblastmi stále probíhá přes Global Reach. Nicméně trasy šířené přes Global Reach mají delší AS Path než místně vzniklé trasy a jsou vyloučeny procesem výběru trasy protokolu BGP.

Šíření mezi oblastmi prostřednictvím Global Reach méně preferované výchozí trasy zvyšuje odolnost vůči poruchám místního internetového hraničního zařízení. Pokud se okrajová internetová síť oblasti přeruší, přestane vytvářet výchozí trasu. V takovém případě se v privátním cloudu Azure VMware Solution použije méně preferovaná výchozí trasa naučená ze vzdálené oblasti, aby se provoz vázaný na internet směroval přes bod úniku vzdálené oblasti.

Doporučená topologie pro nasazení se dvěma oblastmi s internetovými přerušeními ve virtuálních sítích Azure je znázorněna na následujícím obrázku 8.

obrázek 8: Tento referenční scénář ukazuje doporučenou topologii pro nasazení ve dvou oblastech, která mají odchozí přístup na internet přes internetové hrany ve službě Azure Virtual Network.

Pokud zavádíte výchozí trasy v Azure, je třeba věnovat zvláštní pozornost, abyste se vyhnuli šíření do místních pracovišť, pokud není požadavek poskytovat přístup k internetu na místní pracoviště přes hraniční síť v Azure. Zařízení provozovaná zákazníkem, která ukončují okruhy ExpressRoute spravované zákazníkem, musí být nakonfigurovaná tak, aby filtrovala výchozí trasy přijaté z Azure, jak je znázorněno na obrázku 9. Tato konfigurace je nezbytná, aby nedošlo k narušení přístupu k internetu pro místní lokality.

obrázek 9: Tento referenční scénář ukazuje uzly protokolu Border Gateway Protocol, které ukončují okruhy ExpressRoute spravované zákazníkem a filtrují výchozí směrovací trasy virtuálních zařízení Azure.

Další kroky

Další informace o síťových funkcích Azure VMware Solution najdete v tématu síťování a konceptech propojení v Azure VMware Solution.

Další informace o připojení k internetu pro řešení Azure VMware najdete v tématu aspekty návrhu připojení k internetu.