Ukázkové architektury pro Azure VMware Solution

Když vytvoříte cílovou zónu Azure VMware Solution, musíte nejprve navrhnout a implementovat síťové funkce. Síťové produkty a služby Azure podporují několik síťových scénářů. Tento článek popisuje čtyři nejběžnější síťové scénáře.

- Scénář 1: zabezpečené centrum Virtual WAN s úmyslem směrování

- Scénář 2: síťové virtuální zařízení (NVA) ve službě Azure Virtual Network kontroluje veškerý síťový provoz

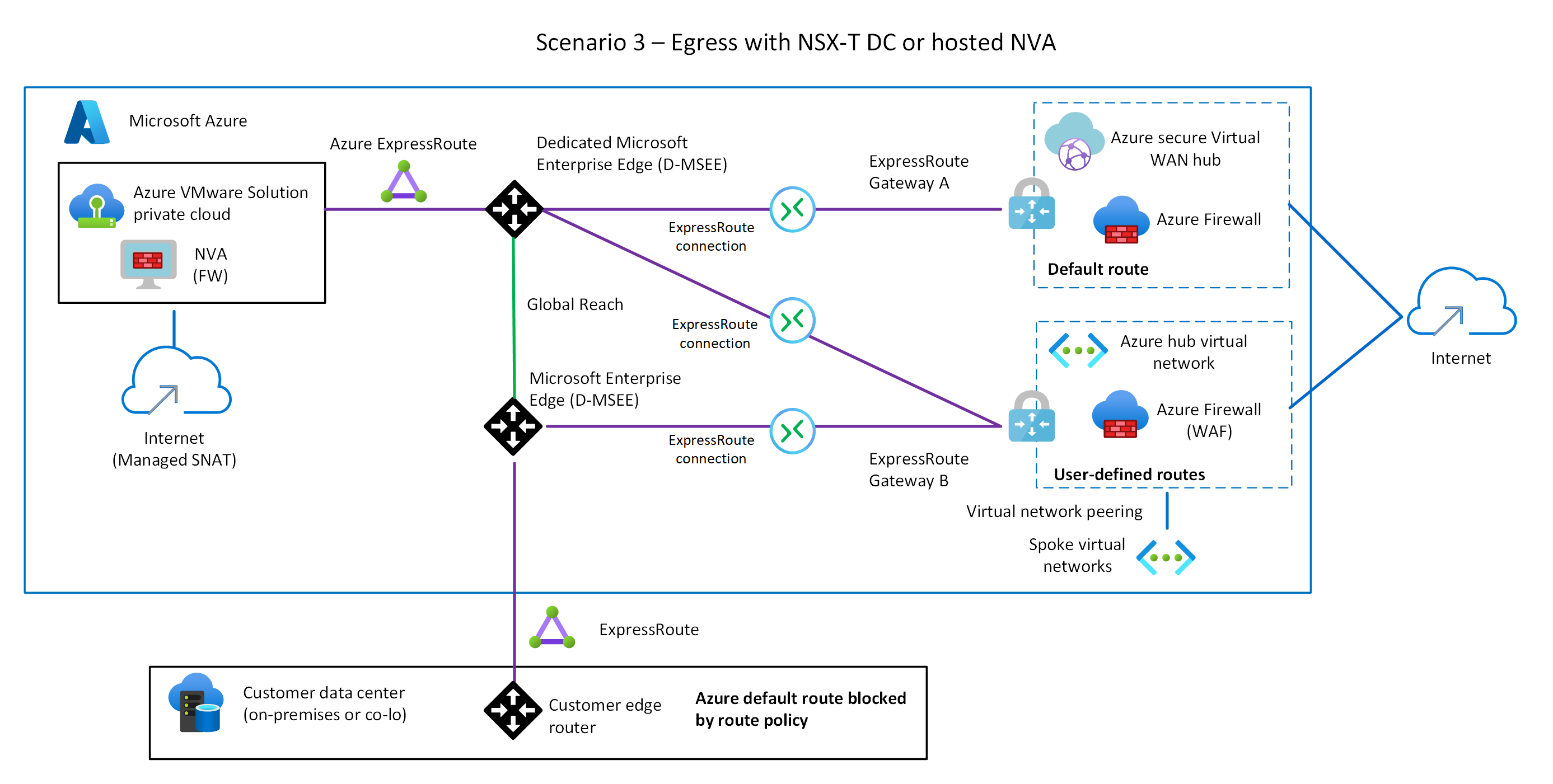

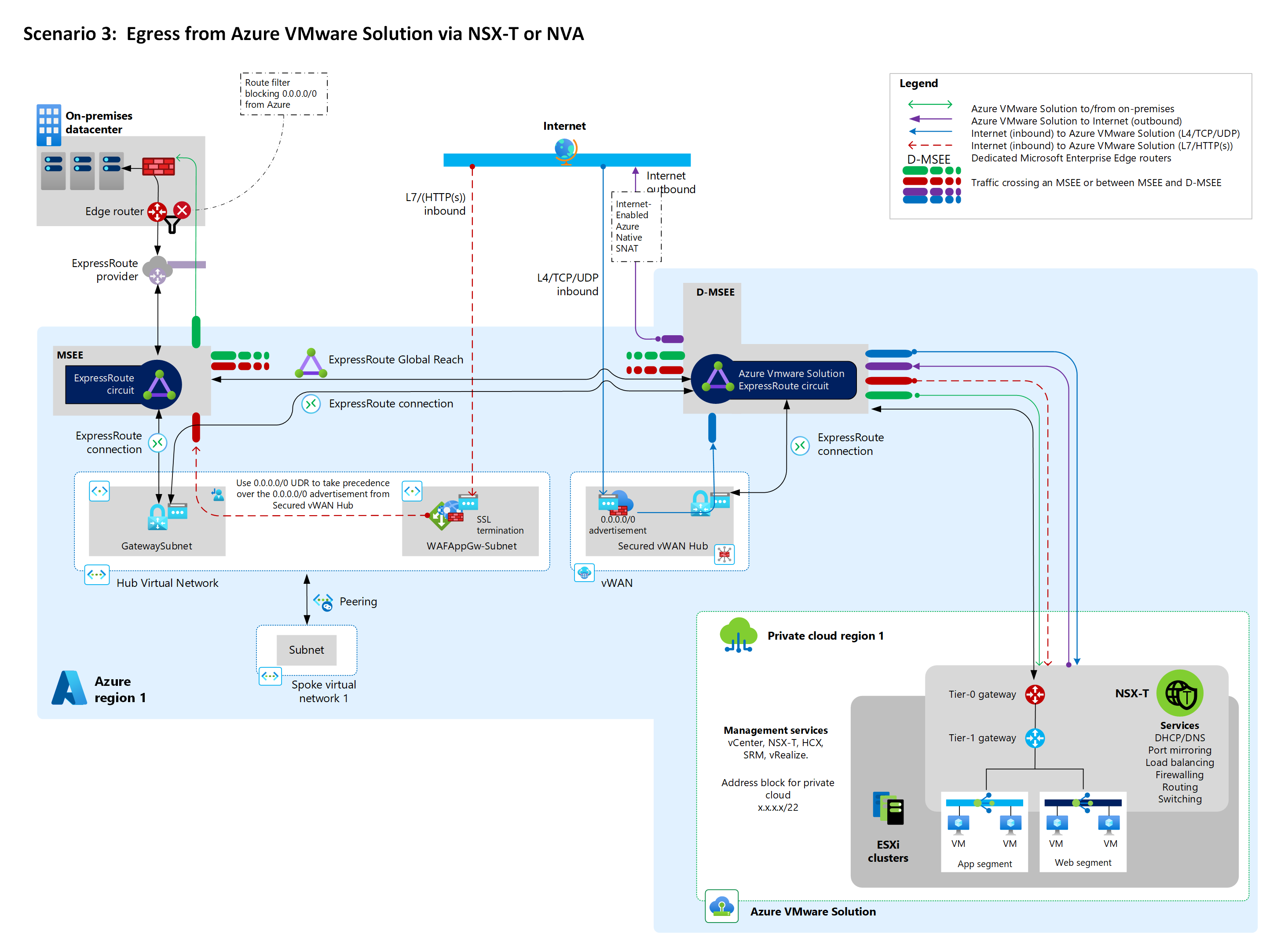

- scénář 3: odchozí provoz ze služby Azure VMware Solution s nebo bez NSX-T či síťových virtuálních zařízení

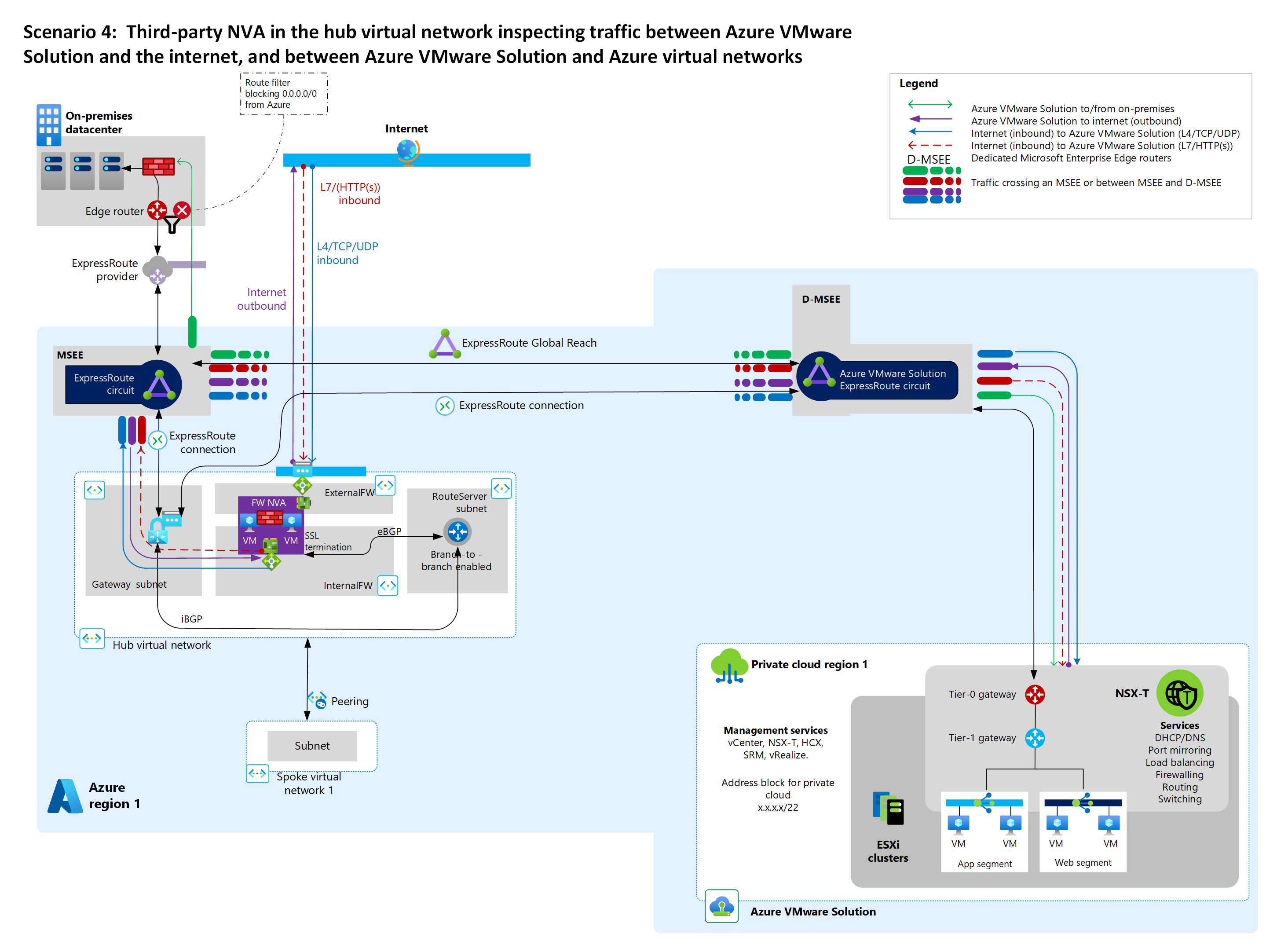

- Scénář 4: Nezávislá firewallová řešení v centrální virtuální síti s Azure Route Serverem

Pokud chcete zvolit odpovídající architekturu a naplánovat strukturu služeb, vyhodnoťte úlohy, zásady správného řízení a požadavky vaší organizace.

Důležité informace o scénářích

Než zvolíte scénář nasazení azure VMware Solution, projděte si následující aspekty a klíčové požadavky.

Požadavky na internetový provoz, který vstupuje do aplikací Azure VMware Solution

Úvahy o cestě pro internetový provoz, který opouští aplikace Azure VMware Solution

Rozšíření L2 sítě pro migrace

Využití síťového virtuálního zařízení v aktuální architektuře

Připojení řešení Azure VMware k virtuální síti se standardním centrálním uzlem nebo k centru Azure Virtual WAN.

Připojení Azure ExpressRoute z místních datacenter k Řešení Azure VMware

Použití služby ExpressRoute Global Reach

Požadavky na kontrolu provozu pro:

- Přístup k internetu k aplikacím Azure VMware Solution

- Přístup ke službě Azure VMware Solution k internetu

- Přístup Azure VMware Solution k místním datovým centrům

- Přístup ke službě Azure VMware Solution k virtuální síti

- Provoz v privátním cloudu Azure VMware Solution

Následující tabulka popisuje doporučení a aspekty na základě požadavků na kontrolu provozu řešení Azure VMware pro jednotlivé scénáře.

| Scénář | Požadavky na kontrolu provozu | Doporučený návrh řešení | Úvahy |

|---|---|---|---|

| 1 | - Z internetu - Na internet |

Použijte zabezpečené centrum Virtual WAN, které má výchozí šíření brány. Pro provoz HTTP nebo HTTPS použijte Azure Application Gateway. Azure Firewall použijte pro provoz mimo PROTOKOL HTTP nebo HTTPS. Nasaďte zabezpečený uzel Virtual WAN pro účely směrování. |

Tato možnost používá službu Global Reach, která není efektivní pro místní filtrování, protože obchází centra Virtual WAN. |

| 2 | - Z internetu - Na internet - Do místního datacentra - Do virtuální sítě |

V rozbočovací virtuální síti s Route Serverem použijte ne-Microsoft firewallová řešení virtuálních zařízení. Nepoužívejte Global Reach. Použití služby Application Gateway pro provoz HTTP nebo HTTPS Pro přenosy, které nejsou HTTP nebo HTTPS, použijte v Azure síťové virtuální zařízení brány firewall od jiného výrobce než Microsoft. |

Tuto možnost vyberte, pokud chcete použít stávající síťové virtuální zařízení a centralizovat všechny kontroly provozu ve virtuální síti centra. |

| 3 | - Z internetu - Na internet - Do místního datacentra - Do virtuální sítě – V rámci řešení Azure VMware |

Použijte NSX-T Data Center nebo bránu firewall síťového virtuálního zařízení jiné společnosti než Microsoft v řešení Azure VMware. Pro provoz HTTPS použijte Službu Application Gateway. Pro provoz mimo HTTPS použijte Azure Firewall. Nasaďte zabezpečené centrum Virtual WAN a povolte veřejnou IP adresu ve službě Azure VMware Solution. |

Tuto možnost vyberte, pokud potřebujete zkontrolovat provoz ze dvou nebo více privátních cloudů Azure VMware Solution. Pomocí této možnosti můžete využívat nativní funkce NSX-T. Tuto možnost můžete také kombinovat se síťovými virtuálními zařízeními, které běží v řešení Azure VMware. |

| 4 | - Z internetu - Na internet - Do místního datacentra - Do virtuální sítě |

Používejte řešení brány firewall od jiných společností než Microsoft v centrální virtuální síti, která obsahuje Route Server. Použití služby Application Gateway pro provoz HTTP nebo HTTPS Na Azure použijte pro jiný než HTTP nebo HTTPS provoz firewall NVA ne-Microsoft. Použijte ne-Microsoft místní firewall NVA. Nasaďte řešení firewallu třetích stran v centrální virtuální síti, která má Směrovací server. |

Tuto možnost zvolte, pokud chcete inzerovat trasu 0.0.0.0/0 ze síťového virtuálního zařízení (NVA) ve virtuální síti hubu Azure do řešení Azure VMware. |

Zvažte tyto klíčové body týkající se síťových scénářů:

Všechny scénáře mají podobné vzorce příchozího přenosu dat prostřednictvím služby Application Gateway a služby Azure Firewall.

Řešení nástroje pro vyrovnávání zatížení L4 až L7 můžete použít ve službě Azure VMware Solution.

Pro některé z těchto scénářů můžete použít NSX-T distribuovanou bránu firewall.

Následující části popisují vzory architektury pro privátní cloudy Azure VMware Solution. Další informace najdete v tématu koncepty sítí a propojení řešení Azure VMware.

Scénář 1: Zabezpečené centrum Virtual WAN se záměrem směrování

Tento scénář zahrnuje následující součásti architektury a aspekty.

Kdy použít tento scénář

Tento scénář použijte, pokud:

Nevyžadujete kontrolu provozu mezi azure VMware Solution a místními datacentry.

Vyžadujete kontrolu provozu mezi úlohami Azure VMware Solution a internetem.

Je třeba zabezpečit veřejný příchozí provoz pro workloady Azure VMware Solution.

Zvažte také tyto další faktory:

V tomto scénáři můžete vlastnit veřejné IP adresy. Další informace najdete v tématu předpona vlastní IP adresy.

V případě potřeby můžete přidat veřejné příchozí služby L4 nebo L7.

Připojení ExpressRoute mezi místními datacentry a Azure možná ještě nemáte.

Přehled

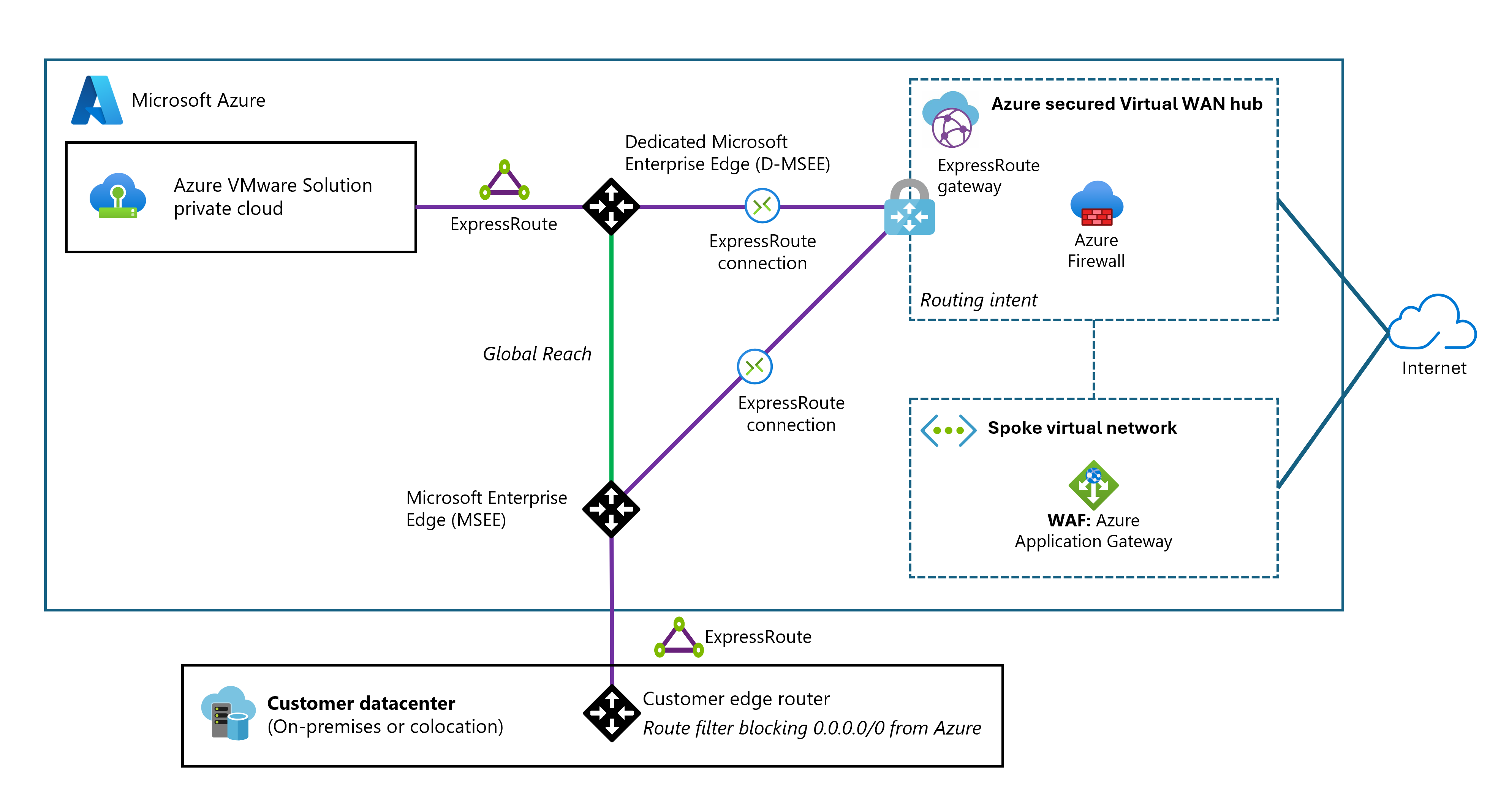

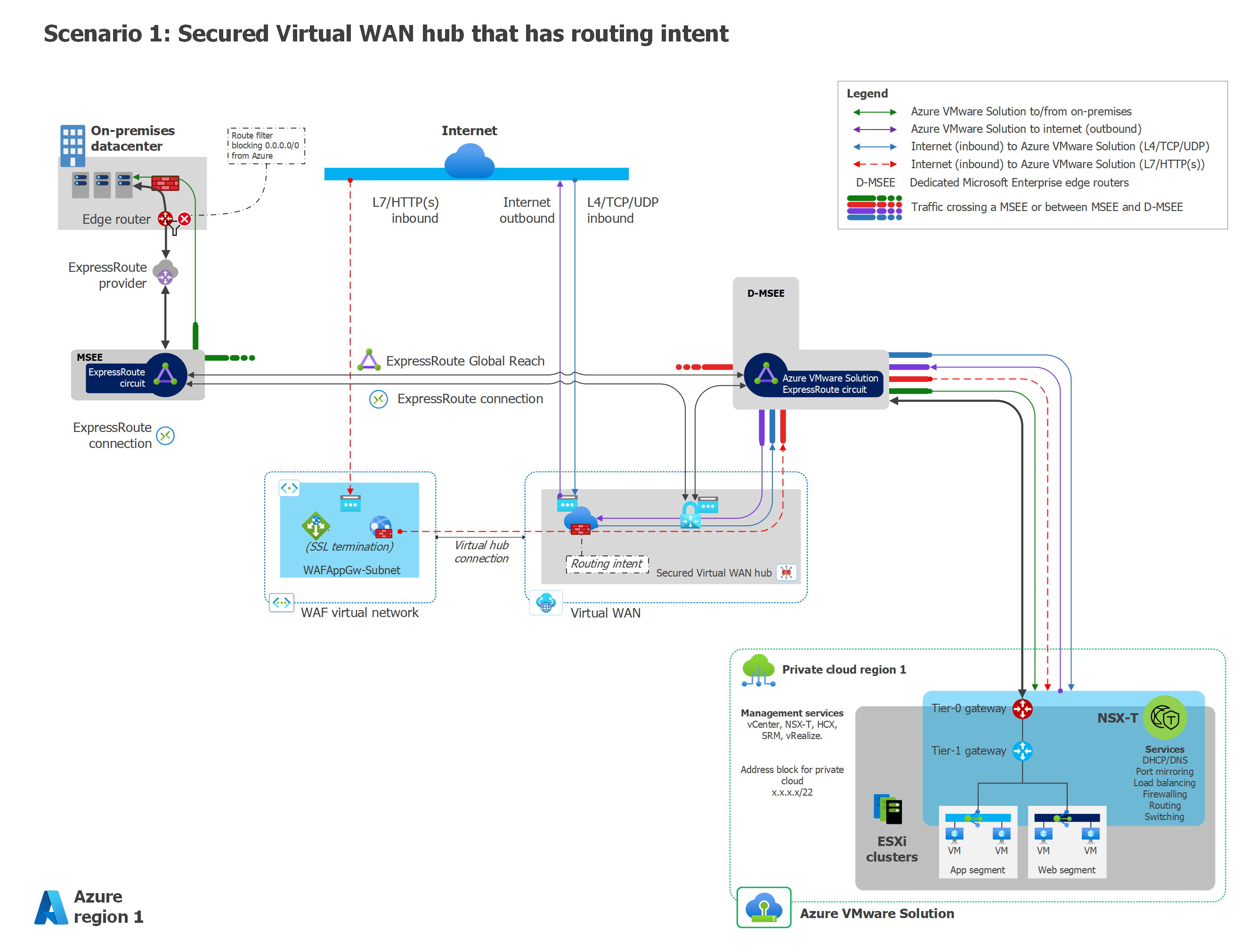

Následující diagram obsahuje základní přehled scénáře 1.

Stáhnout powerpointový soubor této architektury.

Součásti

Tento scénář se skládá z následujících komponent:

Azure Firewall v zabezpečeném centru Virtual WAN pro brány firewall

Application Gateway pro vyrovnávání zatížení L7 a Azure Web Application Firewall

Překlad adres cílové sítě L4 (DNAT) se službou Azure Firewall pro překlad a filtrování příchozího síťového provozu

Odchozí internet přes Azure Firewall v centru Virtual WAN

EXR, VPN nebo SD-WAN pro připojení mezi místními datacentry a azure VMware Solution

Stáhněte si soubor ve formátu Visio této architektury.

Úvahy

Azure Firewall v zabezpečeném centru Virtual WAN inzeruje trasu

0.0.0.0/0do řešení Azure VMware. Tato trasa se také inzeruje místně prostřednictvím služby Global Reach. K implementaci lokálního filtru tras můžete použít SD-WAN nebo VPN k zamezení učení tras0.0.0.0/0.Navázaná připojení VPN, ExpressRoute nebo virtuální sítě k zabezpečenému centru Virtual WAN, která nevyžadují

0.0.0.0/0oznámení, ho přesto obdrží. Pokud chcete této akci zabránit, můžete:Pomocí místního hraničního zařízení odfiltrujte trasu

0.0.0.0/0.Zakažte šíření

0.0.0.0/0u konkrétních připojení.- Odpojte připojení ExpressRoute, VPN nebo virtuální sítě.

- Povolte šíření

0.0.0.0/0. - Zakažte

0.0.0.0/0šíření u těchto konkrétních připojení. - Znovu připojte tato připojení.

Službu Application Gateway můžete hostovat v paprskové virtuální síti, která se připojuje k hubu Virtual WAN.

Povolení služby Azure VMware Solution ke kontrole místního provozu přes Azure Firewall

Pokud chcete službě Azure VMware Solution povolit kontrolu místního provozu přes Azure Firewall, proveďte následující kroky:

- Odeberte připojení Global Reach mezi azure VMware Solution a místním prostředím.

- Otevřete případ podpory u Microsoftu a povolte přenosovou konektivitu ExpressRoute-to-ExpressRoute přes zařízení brány Azure Firewall v centru, které je nakonfigurováno se soukromými směrovacími zásadami.

Scénář 2: NVA ve virtuální síti inspektuje veškerý síťový provoz

Tento scénář zahrnuje následující součásti architektury a aspekty.

Kdy použít tento scénář

Tento scénář použijte, pokud:

K inspekci veškerého provozu ve virtuální síti hub musíte použít firewall NVA od jiné společnosti než Microsoft, a z geopolitických nebo jiných důvodů nemůžete použít Global Reach.

- Máte připojení mezi místními datacentry a Azure VMware Solution.

- Máte připojení mezi virtuální sítí a řešením Azure VMware Solution.

- Potřebujete přístup k internetu ze služby Azure VMware Solution.

- Potřebujete přístup k internetu ke službě Azure VMware Solution.

Potřebujete jemně odstupňovanou kontrolu nad bránami firewall, které jsou mimo privátní cloud Azure VMware Solution.

Pro příchozí služby potřebujete několik veřejných IP adres a potřebujete blok předdefinovaných IP adres v Azure. V tomto scénáři nevlastníte veřejné IP adresy.

Tento scénář předpokládá, že máte připojení ExpressRoute mezi místními datacentry a Azure.

Přehled

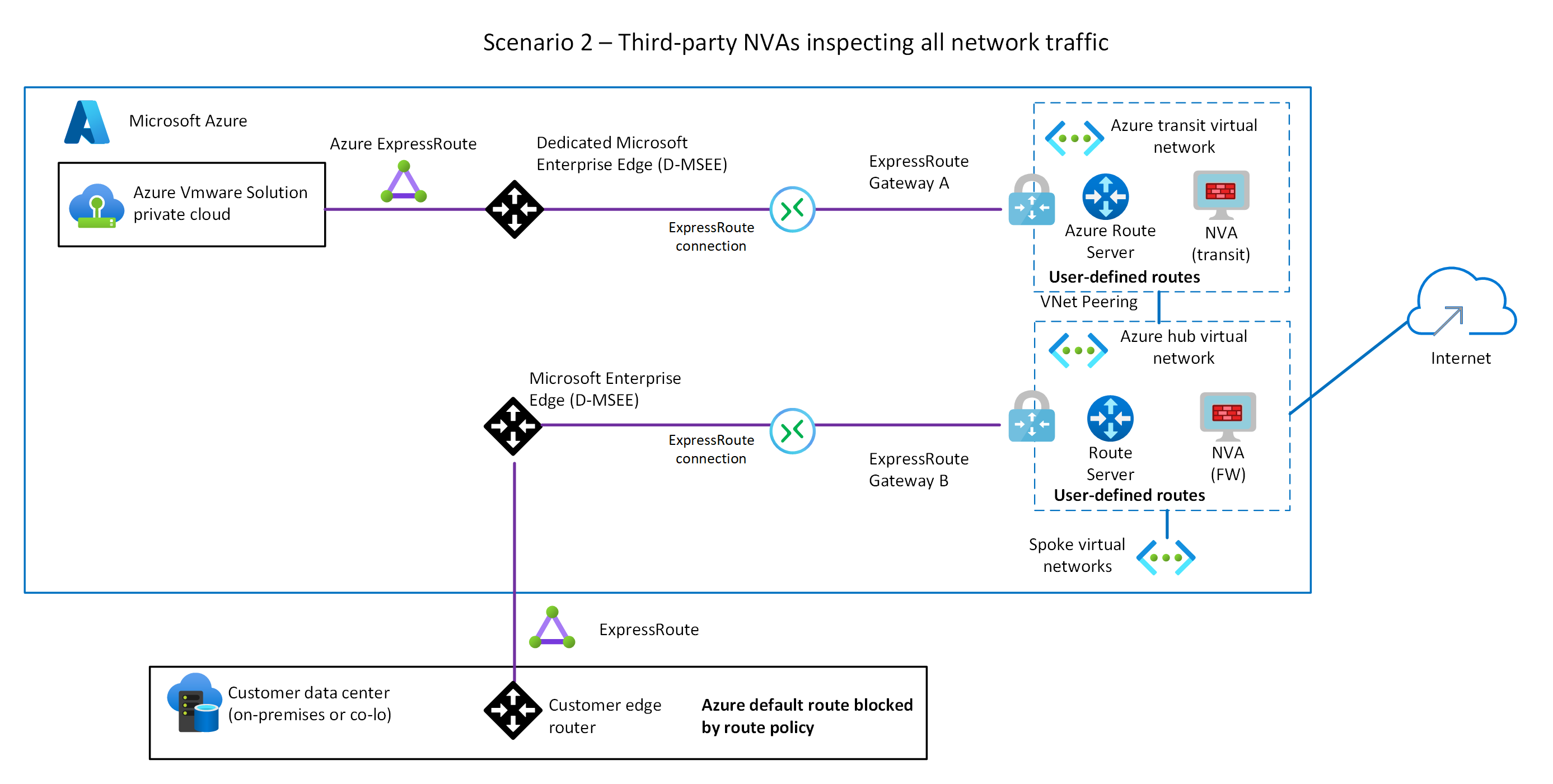

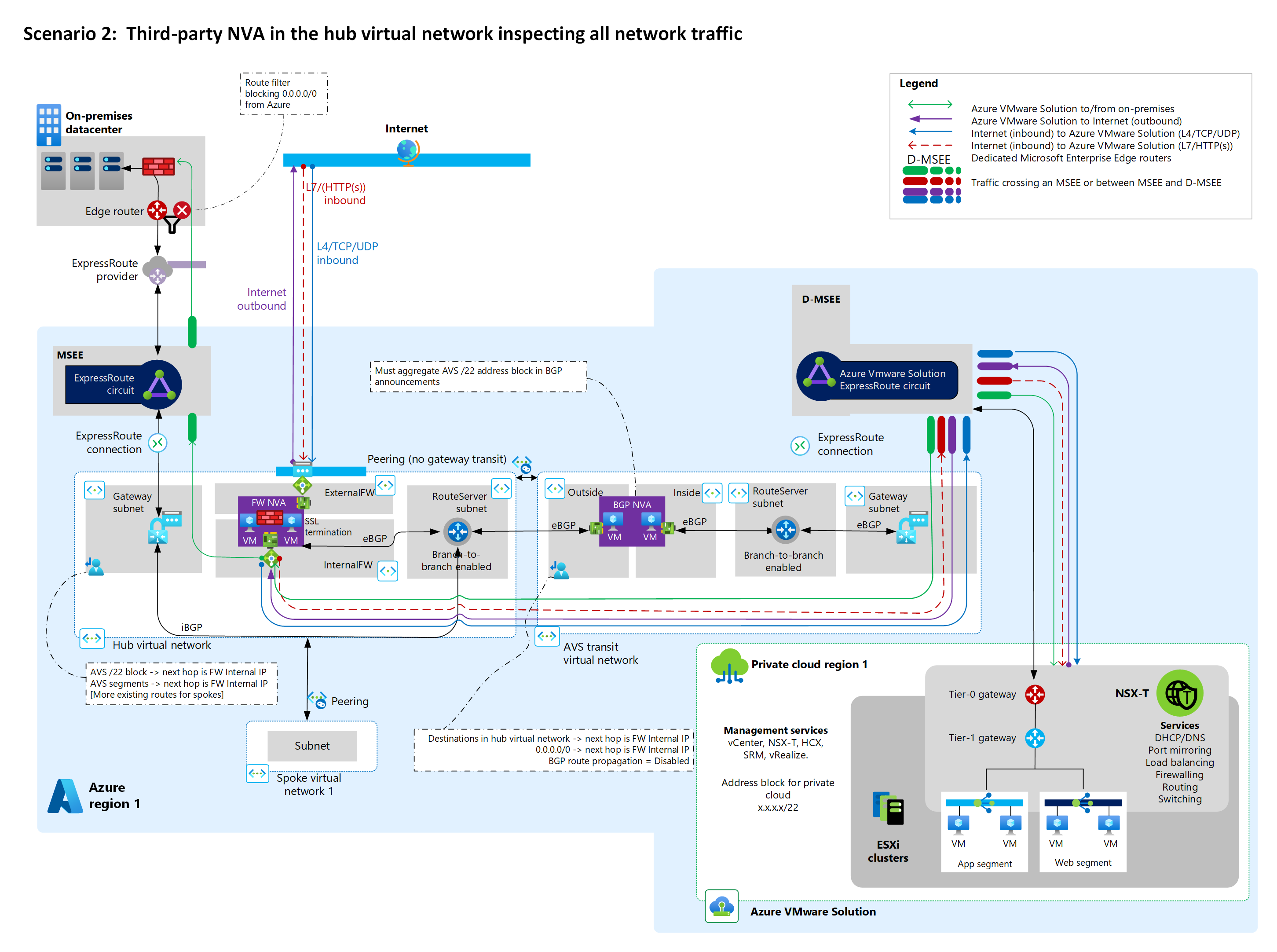

Následující diagram obsahuje základní přehled scénáře 2.

Stáhněte Visio soubor této architektury.

Součásti

Tento scénář se skládá z následujících komponent:

Síťová virtuální zařízení (NVAs) brány firewall od společnosti jiné než Microsoft, hostovaná ve virtuální síti za účelem zajištění kontroly provozu a dalších síťových funkcí.

Směrovač pro směrování provozu mezi Azure VMware Solution, místními datacentry a virtuálními sítěmi.

Aplikační brána pro zajištění zátěžového vyrovnávání na úrovni aplikace pro protokoly L7 HTTP nebo HTTPS.

V tomto scénáři musíte zakázat ExpressRoute Global Reach. Síťová virtuální zařízení jiných společností než Microsoft poskytují odchozí internetový přístup ke službě Azure VMware Solution.

Stáhněte si Visio soubor této architektury.

Úvahy

Pro tento scénář nekonfigurujte ExpressRoute Global Reach, protože provoz řešení Azure VMware Solution prochází přímo mezi směrovači ExpressRoute Microsoft Enterprise Edge (MSEE). Provoz obchází centrální virtuální síť.

Nasaďte směrovací server ve virtuální síti centra. Směrovací server musí být na úrovni protokolu BGP (Border Gateway Protocol) propojen s NVAs v přenosové virtuální síti. Nakonfigurujte směrovací server tak, aby umožňoval připojení mezi pobočkami.

cs-CZ: Pomocí vlastních směrovacích tabulek a tras definovaných uživatelem směrujte provoz v obou směrech mezi řešením Azure VMware a nástrojem pro vyrovnávání zatížení síťových virtuálních zařízení firewall od jiného výrobce než Microsoft. Toto nastavení podporuje všechny režimy vysoké dostupnosti, včetně aktivní/aktivní/pohotovostní a pomáhá zajistit symetrii směrování.

Pokud potřebujete vysokou dostupnost síťových virtuálních zařízení, prohlédněte si dokumentaci dodavatele síťového virtuálního zařízení a nasaďte vysoce dostupné síťové virtuální zařízení.

Scénář 3: Odchozí provoz ze služby Azure VMware Solution s NSX-T nebo síťovými virtuálními zařízeními, či bez nich

Tento scénář zahrnuje následující součásti architektury a aspekty.

Kdy použít tento scénář

Tento scénář použijte, pokud:

Používáte nativní platformu NSX-T Data Center, takže potřebujete nasazení platformy jako služby (PaaS) pro řešení Azure VMware.

K kontrole provozu potřebujete síťové virtuální zařízení s vlastní licencí (BYOL) v rámci služby Azure VMware Solution.

Potřebujete příchozí služby HTTP, HTTPS nebo L4.

Připojení ExpressRoute mezi místními datacentry a Azure možná ještě nemáte. Veškerý provoz ze služby Azure VMware Solution do virtuální sítě, do internetu a do místních datacenter je směrován přes brány úrovně 0 nebo úrovně 1 datového centra NSX-T nebo přes virtuální síťová zařízení (NVAs).

Přehled

Následující diagram obsahuje základní přehled scénáře 3.

stáhnout soubor Visia této architektury.

Součásti

Tento scénář se skládá z následujících komponent:

- Distribuovaná brána firewall NSX nebo síťové virtuální zařízení za vrstvou 1 v Řešení Azure VMware.

- Služba Application Gateway poskytuje vyrovnávání zatížení L7.

- DNAT L4 přes Azure Firewall.

- Výstup na internet z Azure VMware Solution.

Stáhněte si soubor ve formátu Visio pro tuto architekturu.

Úvahy

Povolte přístup k internetu na webu Azure Portal. V tomto scénáři se může změnit odchozí IP adresa a není deterministická. Veřejné IP adresy se nacházejí mimo NVA. Síťové virtuální zařízení ve službě Azure VMware Solution má stále privátní IP adresy a nezjišťuje odchozí veřejnou IP adresu.

Síťové virtuální zařízení (NVA) je BYOL, což znamená, že dodáváte licenci a implementujete vysokou dostupnost pro NVA.

Informace o možnostech umístění NVA a o limitu osmi virtuálních síťových adaptérů na virtuálním počítači naleznete v dokumentaci VMware. Další informace viz Integrace firewallu ve službě Azure VMware Solution.

Scénář 4: Řešení brány firewall jiných společností než Microsoft v centrální virtuální síti, která má Route Server

Tento scénář zahrnuje následující součásti architektury a aspekty.

Kdy použít tento scénář

Tento scénář použijte, pokud:

Chcete povolit výstup na internet pro Azure VMware Solution prostřednictvím síťového virtuálního zařízení jiného než od Microsoftu v hubu virtuální sítě Azure. A chcete zkontrolovat provoz mezi azure VMware Solution a virtuální sítí.

Chcete zkontrolovat provoz mezi místními datacentry a Azure prostřednictvím vašeho místního síťového virtuálního zařízení, které není od Microsoftu.

Pro příchozí služby potřebujete několik veřejných IP adres a potřebujete blok předdefinovaných IP adres v Azure. V tomto scénáři nevlastníte veřejné IP adresy.

Potřebujete detailní kontrolu nad bránami firewall mimo privátní cloudové řešení Azure VMware.

Přehled

Následující diagram obsahuje základní přehled scénáře 4.

stáhnout soubor Visia této architektury.

Součásti

Tento scénář se skládá z následujících komponent:

Síťová virtuální zařízení jinými společnostmi než Microsoft, nakonfigurovaná v režimu aktivní/aktivní nebo aktivní/pohotovostní, hostovaná ve virtuální síti, aby prováděla funkci brány firewall a další síťové funkce.

route server pro výměnu tras mezi azure VMware Solution, místními datacentry a virtuálními sítěmi.

Síťová virtuální zařízení jiných společností než Microsoft ve vašem centru virtuální sítě Azure za účelem poskytování odchozího internetu do řešení Azure VMware.

ExpressRoute pro připojení mezi místními datacentry a řešením Azure VMware.

Stáhnout soubor Visia této architektury.

Úvahy

V tomto scénáři se odchozí veřejné IP adresy přiřazují síťovým virtuálním zařízením ve virtuální síti Azure.

Zařízení NVAs od jiných společností než Microsoft v centru virtuální sítě jsou nakonfigurována pro připojení ke službě Route Service pomocí BGP a Equal-Cost vícecestného (ECMP) směrování. Tato NVA oznamují výchozí trasu

0.0.0.0/0do řešení Azure VMware.Výchozí trasa

0.0.0.0/0se také inzeruje místně prostřednictvím služby Global Reach. Konfigurujte na místě filtr tras, abyste zabránili učení výchozí trasy0.0.0.0/0.Provoz mezi azure VMware Solution a vaší místní sítí prochází přes ExpressRoute Global Reach. Další informace najdete v tématu Propojování místních prostředí s řešením Azure VMware. Místní síťové virtuální zařízení jiné společnosti než Microsoft provádí kontrolu provozu mezi místním prostředím a řešením Azure VMware místo síťových virtuálních zařízení microsoftu v centru virtuální sítě Azure.

Službu Application Gateway můžete hostovat ve virtuální síti paprsku, která se připojuje k rozbočovači nebo k virtuální síti centra.

Další kroky

Konfigurace síťových komponent NSX pomocí Azure VMware Solution

Pokud se chcete seznámit s principy architektury cílové zóny na podnikové úrovni v architektuře cloud adoption Framework, různými aspekty návrhu a osvědčenými postupy pro Azure VMware Solution, přečtěte si další článek v této sérii: