Protokolování toků pro skupiny zabezpečení sítě

Důležité

30. září 2027 se protokoly toku skupiny zabezpečení sítě (NSG) vyřadí z provozu. V rámci tohoto vyřazení už nebudete moct vytvářet nové protokoly toku NSG od 30. června 2025. Doporučujeme migrovat na protokoly toku virtuální sítě, které překonat omezení protokolů toku NSG. Po datu vyřazení se už nebudou podporovat analýzy provozu s protokoly toků NSG a stávající prostředky protokolů toku NSG ve vašich předplatných se odstraní. Záznamy protokolů toku NSG se ale neodstraní a budou dál dodržovat příslušné zásady uchovávání informací. Další informace najdete v oficiálním oznámení.

Protokolování toku skupiny zabezpečení sítě (NSG) je funkce služby Azure Network Watcher, která umožňuje protokolovat informace o provozu PROTOKOLU IP procházejících skupinou zabezpečení sítě. Data toku se odesílají do Služby Azure Storage, odkud k ní máte přístup, a exportují je do libovolného řešení pro vizualizaci, informací o zabezpečení a správě událostí (SIEM) nebo do systému pro detekci neoprávněných vniknutí (IDS).

Proč používat protokoly toku?

Je důležité monitorovat, spravovat a znát vlastní síť, abyste ji mohli chránit a optimalizovat. Potřebujete znát aktuální stav sítě, kdo se připojuje a odkud se uživatelé připojují. Potřebujete také vědět, které porty jsou otevřené pro internet, jaké chování sítě se očekává, jaké chování sítě je nepravidelné a kdy dojde k náhlému nárůstu provozu.

Protokoly toku jsou zdrojem pravdivých informací o všech síťových aktivitách ve vašem cloudovém prostředí. Ať už jste ve startupu, který se pokoušíte optimalizovat prostředky, nebo velký podnik, který se snaží detekovat neoprávněný vniknutí, můžou vám pomoct protokoly toků. Můžete je použít k optimalizaci toků sítě, monitorování propustnosti, ověřování dodržování předpisů, zjišťování neoprávněných vniknutí a další.

Běžné případy použití

Monitorování sítě

- Identifikace neznámého nebo nežádoucího provozu

- Monitorujte úrovně provozu a spotřebu šířky pásma.

- Filtrujte protokoly toku podle IP adresy a portu, abyste porozuměli chování aplikace.

- Exportujte protokoly toku do analytických a vizualizačních nástrojů podle vašeho výběru a nastavte řídicí panely monitorování.

Monitorování a optimalizace využití

- Identifikujte hlavní talkery ve vaší síti.

- Zkombinujte s daty GeoIP a identifikujte provoz mezi oblastmi.

- Seznamte se s růstem provozu pro prognózování kapacity.

- Data můžete použít k odebrání příliš omezujících pravidel provozu.

Kompatibilita

- Pomocí dat toku ověřte izolaci sítě a dodržování předpisů s pravidly podnikového přístupu.

Forenzní analýza sítě a analýzy zabezpečení

- Analyzujte síťové toky z ohrožených IP adres a síťových rozhraní.

- Exportujte protokoly toku do libovolného nástroje SIEM nebo IDS.

Jak fungují protokoly toku NSG

Mezi klíčové vlastnosti protokolů toku NSG patří:

- Protokoly toku pracují ve vrstvě 4 modelu Open Systems Interconnection (OSI) a zaznamenávají všechny toky IP, které procházejí a ze skupiny zabezpečení sítě.

- Protokoly se shromažďují v 1minutových intervalech prostřednictvím platformy Azure. Neovlivňují vaše prostředky Azure ani výkon sítě žádným způsobem.

- Protokoly se zapisují ve formátu JSON a zobrazují odchozí a příchozí toky na pravidlo skupiny zabezpečení sítě.

- Každý záznam protokolu obsahuje síťové rozhraní (NIC), na které se tok vztahuje, informace o řazené kolekci toků, rozhodnutí o provozu a (pouze pro informace o propustnosti verze 2).

- Protokoly toků NSG mají funkci uchovávání informací, která umožňuje automatické odstranění protokolů až po roce po jejich vytvoření.

Poznámka:

Uchovávání je dostupné jenom v případě, že používáte účty úložiště pro obecné účely verze 2.

Mezi základní koncepty protokolů toků patří:

- Softwarově definované sítě jsou uspořádané do virtuálních sítí a podsítí. Zabezpečení těchto virtuálních sítí a podsítí můžete spravovat pomocí skupin zabezpečení sítě.

- Skupina zabezpečení sítě obsahuje pravidla zabezpečení, která povolují nebo zakazují síťový provoz do nebo z prostředků Azure, ke kterým je skupina zabezpečení sítě připojená. Skupinu zabezpečení sítě je možné přidružit k podsíti nebo síťovému rozhraní virtuálního počítače. Další informace najdete v tématu Přehled skupiny zabezpečení sítě.

- Všechny toky provozu ve vaší síti se vyhodnocují prostřednictvím pravidel v příslušné skupině zabezpečení sítě. Výsledkem těchto vyhodnocení jsou protokoly toku NSG.

- Protokoly toku NSG se shromažďují prostřednictvím platformy Azure a nevyžadují žádné změny vašich prostředků Azure.

- Existují dva typy pravidel skupiny zabezpečení sítě: ukončení a neukončování. Každý z nich má jiné chování protokolování:

- Ukončují se pravidla zamítnutí. Skupina zabezpečení sítě, která zamítá provoz, ho protokoluje v protokolech toku. Zpracování v tomto případě se zastaví po odepření provozu skupiny zabezpečení sítě.

- Pravidla povolení nejsou ukončená. Pokud skupina zabezpečení sítě povolí provoz, zpracování bude pokračovat k další skupině zabezpečení sítě. Poslední skupina zabezpečení sítě, která umožňuje provoz protokolovat provoz do protokolů toku.

- Protokoly toku NSG se zapisují do účtů úložiště. Protokoly toku NSG můžete exportovat, zpracovávat, analyzovat a vizualizovat pomocí nástrojů, jako jsou analýzy provozu služby Network Watcher, Splunk, Grafana a Stealthwatch.

Formát protokolu

Protokoly toku NSG zahrnují následující vlastnosti:

-

time: Čas ve standardu UTC, kdy byla událost zaznamenána. -

systemId: ID systému skupiny zabezpečení sítě. -

category: Kategorie události. Kategorie je vždyNetworkSecurityGroupFlowEvent. -

resourceid: ID prostředku skupiny zabezpečení sítě. -

operationName: VždyNetworkSecurityGroupFlowEvents. -

properties: Kolekce vlastností toku:-

Version: Číslo verze schématu událostí protokolu toku -

flows: Kolekce toků. Tato vlastnost má více položek pro různá pravidla.-

rule: Pravidlo, pro které jsou toky uvedeny. -

flows: Kolekce toků.-

mac: Adresa MAC síťové karty pro virtuální počítač, na kterém byl tok shromážděn. -

flowTuples: Řetězec, který obsahuje více vlastností řazené kolekce členů toku ve formátu odděleném čárkami:-

Time stamp: Časové razítko, kdy k toku došlo ve formátu epochy SYSTÉMU UNIX. -

Source IP: Zdrojová IP adresa. -

Destination IP: Cílová IP adresa. -

Source port: Zdrojový port. -

Destination port: Cílový port. -

Protocol: Protokol toku. Platné hodnoty jsouTpro PROTOKOL TCP aUUDP. -

Traffic flow: Směr toku provozu. Platné hodnoty jsouIpro příchozí aOodchozí. -

Traffic decision: Jestli byl provoz povolený nebo odepřený. Platné hodnoty jsouApovolené aDodepřené. -

Flow State - Version 2 Only: Stav toku. Možné stavy jsou:-

B: Začněte, když se vytvoří tok. Statistiky nejsou k dispozici. -

C: Pokračování v probíhajícím toku. Statistiky se poskytují v 5minutových intervalech. -

E: Ukončení, když je tok ukončen. Jsou k dispozici statistiky.

-

-

Packets sent - Version 2 Only: Celkový počet paketů TCP odesílaných ze zdroje do cíle od poslední aktualizace. -

Bytes sent - Version 2 Only: Celkový počet bajtů paketů TCP odesílaných ze zdroje do cíle od poslední aktualizace. Bajty paketů zahrnují hlavičku paketu a datovou část. -

Packets received - Version 2 Only: Celkový počet paketů TCP odesílaných z cíle do zdroje od poslední aktualizace. -

Bytes received - Version 2 Only: Celkový počet bajtů paketů TCP odeslaných z cíle do zdroje od poslední aktualizace. Bajty paketů zahrnují hlavičku paketu a datovou část.

-

-

-

-

Verze 2 protokolů toku NSG představuje koncept stavu toku. Můžete nakonfigurovat, jakou verzi protokolů toku obdržíte.

Stav B toku se zaznamená při zahájení toku. Stav C toku a stav E toku jsou stavy, které označují pokračování toku a ukončení toku. Oba C stavy E obsahují informace o šířce pásma provozu.

Ukázkové záznamy protokolu

V následujícíchpříkladch

Poznámka:

Hodnoty ve flowTuples vlastnosti jsou seznam oddělený čárkami.

Verze 1

Tady je příklad formátu protokolu toku NSG verze 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,203.0.113.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,192.0.2.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,192.0.2.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Verze 2

Tady je příklad formátu protokolu toku NSG verze 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,192.0.2.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,203.0.113.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,198.51.100.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,203.0.113.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,203.0.113.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,203.0.113.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,198.51.100.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

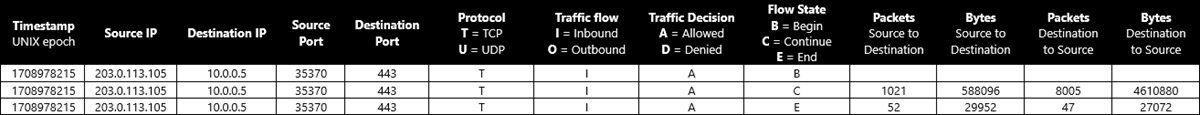

Výpočet řazené kolekce členů protokolu a šířky pásma

Tady je příklad výpočtu šířky pásma pro řazené kolekce členů toku z konverzace TCP mezi 203.0.113.105:35370 a 10.0.0.5:443:

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,B,,,,

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,C,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,E,52,29952,47,27072

Pro stavy pokračování (C) a koncového (E) toku jsou počty bajtů a paketů agregované od času záznamu řazené kolekce členů předchozího toku. V ukázkové konverzaci je celkový počet přenesených paketů 1021+52+8005+47 = 9125. Celkový počet přenesených bajtů je 588096+29952+4610880+27072 = 5256000.

Správa protokolů toku NSG

Informace o vytváření, změnách, zákazech nebo odstraňování protokolů toku NSG najdete v jednom z následujících průvodců:

Práce s protokoly toku

Čtení a export protokolů toku

Informace o tom, jak číst a exportovat protokoly toku NSG, najdete v jednom z následujících průvodců:

- Stažení a zobrazení protokolů toku z portálu

- Čtení protokolů toku pomocí funkcí PowerShellu

- Export protokolů toku NSG do Splunku

Soubory protokolů toku NSG jsou uložené v účtu úložiště na následující cestě:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Vizualizace protokolů toku

Informace o vizualizaci protokolů toku NSG najdete v jednom z následujících průvodců:

- Vizualizace protokolů toku NSG pomocí analýzy provozu služby Network Watcher

- Vizualizace protokolů toku NSG pomocí Power BI

- Vizualizace protokolů toku NSG pomocí elastického stacku

- Správa a analýza protokolů toku NSG pomocí Grafany

- Správa a analýza protokolů toku NSG pomocí Graylogu

Důležité informace o protokolech toku NSG

Účet úložiště

- Umístění: Účet úložiště musí být ve stejné oblasti jako skupina zabezpečení sítě.

- Předplatné: Účet úložiště musí být ve stejném předplatném skupiny zabezpečení sítě nebo v předplatném přidruženém ke stejnému tenantovi Microsoft Entra předplatného skupiny zabezpečení sítě.

- Úroveň výkonu: Účet úložiště musí být standardní. Účty Premium Storage nejsou podporovány.

- Obměna klíčů spravovaná svým držitelem: Pokud změníte nebo otočíte přístupové klíče k účtu úložiště, přestanou protokoly toku NSG fungovat. Pokud chcete tento problém vyřešit, musíte zakázat a znovu povolit protokoly toku NSG.

Náklady

Protokolování toku NSG se účtuje na objem vytvořených protokolů. Velký objem provozu může vést k velkému objemu protokolů toků, což zvyšuje související náklady.

Ceny protokolů toku NSG nezahrnují základní náklady na úložiště. Uchovávání dat toků NSG navždy nebo používání funkce zásad uchovávání informací znamená, že se účtují náklady na úložiště po delší dobu.

Ne defaultní příchozí pravidla TCP

Skupiny zabezpečení sítě se implementují jako stavová brána firewall. Vzhledem k aktuálním omezením platformy jsou ale bezstavová pravidla zabezpečení skupiny zabezpečení sítě, která ovlivňují příchozí toky TCP, implementována bezstavovým způsobem.

Toky, na které mají vliv ne výchozí příchozí pravidla, se přestanou ukončovat. Počet bajtů a paketů se navíc pro tyto toky nezaznamenávají. Vzhledem k těmto faktorům se počet bajtů a paketů hlášených v protokolech toku NSG (a analýza provozu služby Network Watcher) může lišit od skutečných čísel.

Tento rozdíl můžete vyřešit nastavením FlowTimeoutInMinutes vlastnosti v přidružených virtuálních sítích na hodnotu, která není null. Výchozí stavové chování můžete dosáhnout nastavením FlowTimeoutInMinutes na 4 minuty. U dlouhotrvajících připojení, u kterých nechcete, aby se toky odpojily od služby nebo cíle, můžete nastavit FlowTimeoutInMinutes hodnotu až 30 minut. K nastavení FlowTimeoutInMinutes vlastnosti použijte Set-AzVirtualNetwork:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Příchozí toky protokolované z internetových IP adres do virtuálních počítačů bez veřejných IP adres

Virtuální počítače, které nemají veřejnou IP adresu přidruženou k síťové kartě jako veřejnou IP adresu na úrovni instance nebo které jsou součástí back-endového fondu nástroje pro vyrovnávání zatížení úrovně Basic, používají výchozí SNAT. Azure těmto virtuálním počítačům přiřadí IP adresu, aby se usnadnilo odchozí připojení. V důsledku toho se můžou zobrazit položky protokolu toku pro toky z internetových IP adres, pokud je tok určený na port v rozsahu portů, které jsou přiřazené pro SNAT.

I když Azure tyto toky do virtuálního počítače nepovoluje, pokus se zaprotokoluje a zobrazí se v protokolu toku NSG služby Network Watcher podle návrhu. Doporučujeme explicitně blokovat nežádoucí příchozí internetový provoz se skupinou zabezpečení sítě.

Skupina zabezpečení sítě v podsíti brány ExpressRoute

Nedoporučujeme protokolovat toky v podsíti brány Azure ExpressRoute, protože provoz může tento typ brány obejít (například FastPath). Pokud je skupina zabezpečení sítě propojená s podsítí brány ExpressRoute a protokoly toku NSG jsou povolené, nemusí se zachytávat odchozí toky na virtuální počítače. Tyto toky musí být zachyceny v podsíti nebo síťové kartě virtuálního počítače.

Přenosy do privátního koncového bodu

Provoz do privátních koncových bodů je možné zachytit pouze na zdrojovém virtuálním počítači. Provoz se zaznamená se zdrojovou IP adresou virtuálního počítače a cílovou IP adresou privátního koncového bodu. Provoz nejde zaznamenat přímo na privátním koncovém bodu kvůli omezením platformy.

Podpora skupin zabezpečení sítě přidružených k podsíti služby Application Gateway v2

Protokoly toku NSG pro skupiny zabezpečení sítě přidružené k podsíti brány Aplikace Azure lication Gateway V2 se v současné době nepodporují. Podporují se protokoly toku NSG pro skupiny zabezpečení sítě přidružené k podsíti služby Application Gateway V1.

Nekompatibilní služby

V současné době tyto služby Azure nepodporují protokoly toku NSG:

- Azure Container Instances

- Azure Logic Apps

- Azure Functions

- Azure DNS Private Resolver

- App Service

- Azure Database for MariaDB

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Azure NetApp Files

Poznámka:

Služby App Services nasazené v rámci plánu služby Aplikace Azure nepodporují protokoly toku NSG. Další informace najdete v tématu Jak funguje integrace virtuální sítě.

Nekompatibilní virtuální počítače

Protokoly toku NSG nejsou podporované v následujících velikostech virtuálních počítačů:

Pro tyto velikosti virtuálních počítačů doporučujeme používat protokoly toku virtuální sítě.

Poznámka:

Virtuální počítače, na kterých běží velký síťový provoz, můžou narazit na selhání protokolování toku. Doporučujeme migrovat protokoly toků NSG do protokolů toku virtuální sítě pro tento typ úloh.

Osvědčené postupy

Povolte protokoly toku NSG v důležitých podsítích: Protokoly toku by se měly povolit ve všech důležitých podsítích ve vašem předplatném jako osvědčený postup auditování a zabezpečení.

Povolte protokoly toku NSG ve všech skupinách zabezpečení sítě připojených k prostředku: Protokoly toku NSG se konfigurují ve skupinách zabezpečení sítě. Tok je přidružený pouze k jednomu pravidlu skupiny zabezpečení sítě. Ve scénářích, ve kterých používáte více skupin zabezpečení sítě, doporučujeme povolit protokoly toku NSG ve všech skupinách zabezpečení sítě použitých v podsíti prostředku a síťovém rozhraní (NIC), aby se zajistilo, že se zaznamená veškerý provoz. Další informace naleznete v tématu Jak skupiny zabezpečení sítě filtrují síťový provoz.

Tady je několik běžných scénářů:

- Více síťových karet na virtuálním počítači: Pokud je k virtuálnímu počítači připojeno více síťových karet, musíte povolit protokoly toku na všech z nich.

- Skupina zabezpečení sítě na úrovni síťové karty i podsítě: Pokud je skupina zabezpečení sítě nakonfigurovaná na úrovni síťové karty a na úrovni podsítě, musíte povolit protokoly toku v obou skupinách zabezpečení sítě. Přesná posloupnost zpracování pravidel podle skupin zabezpečení sítě na úrovni síťové karty a podsítě je závislá na platformě a liší se od případu. Toky provozu se protokolují proti skupině zabezpečení sítě, která je zpracována jako poslední. Stav platformy změní pořadí zpracování. Musíte zkontrolovat oba protokoly toku.

- Podsíť clusteru Azure Kubernetes Service (AKS): AKS přidá do podsítě clusteru výchozí skupinu zabezpečení sítě. V této skupině zabezpečení sítě musíte povolit protokoly toku NSG.

Zřizování úložiště: Zřiďte úložiště vyladit s očekávaným objemem protokolů toku.

Pojmenování: Název skupiny zabezpečení sítě musí mít maximálně 80 znaků a název pravidla skupiny zabezpečení sítě musí mít maximálně 65 znaků. Pokud názvy překročí limity znaků, mohou být během protokolování zkráceny.

Řešení běžných problémů

Nemůžu povolit protokoly toku NSG

Pokud jste ve svém předplatném nepovolili poskytovatele prostředků Microsoft.Insights, může se zobrazit chyba AuthorizationFailed nebo GatewayAuthenticationFailed , pokud jste nepovolili poskytovatele prostředků Microsoft.Insights ve vašem předplatném, než se pokusíte povolit protokoly toku NSG. Další informace najdete v tématu o registraci poskytovatele přehledů.

Povolil(a) jsem protokoly toku NSG, ale v účtu úložiště se nezobrazují data

Tento problém může souviset s:

Čas nastavení: Zobrazení protokolů toku NSG ve vašem účtu úložiště může trvat až 5 minut (pokud jsou správně nakonfigurované). Zobrazí se PT1H.json soubor. Další informace najdete v tématu Stažení protokolu toku.

Nedostatek provozu ve skupinách zabezpečení sítě: Někdy se nezobrazují protokoly, protože virtuální počítače nejsou aktivní nebo protože nadřazené filtry ve službě Application Gateway nebo jiných zařízeních blokují provoz do skupin zabezpečení sítě.

Ceny

Protokoly toku NSG se účtují za gigabajt shromážděných protokolů toku sítě a mají bezplatnou úroveň 5 GB za měsíc za předplatné.

Pokud je u protokolů toku NSG povolená analýza provozu, ceny analýzy provozu se vztahují na míru zpracování gigabajtů. Analýza provozu se nenabízí s cenovou úrovní Free. Další informace najdete v tématu Ceny služby Network Watcher.

Úložiště protokolů se účtuje samostatně. Další informace najdete v tématu s cenami služby Azure Blob Storage.

Související obsah

- Informace o správě protokolů toku NSG najdete v tématu Vytvoření, změna, zakázání nebo odstranění protokolů toku NSG pomocí webu Azure Portal.

- Odpovědi na některé z nejčastějších dotazů k protokolům toku NSG najdete v nejčastějších dotazech k protokolům toku toku.

- Další informace o analýze provozu najdete v přehledu analýzy provozu.