Osvědčené postupy zabezpečení a dodržování předpisů služby Batch

Tento článek obsahuje pokyny a osvědčené postupy pro zvýšení zabezpečení při používání služby Azure Batch.

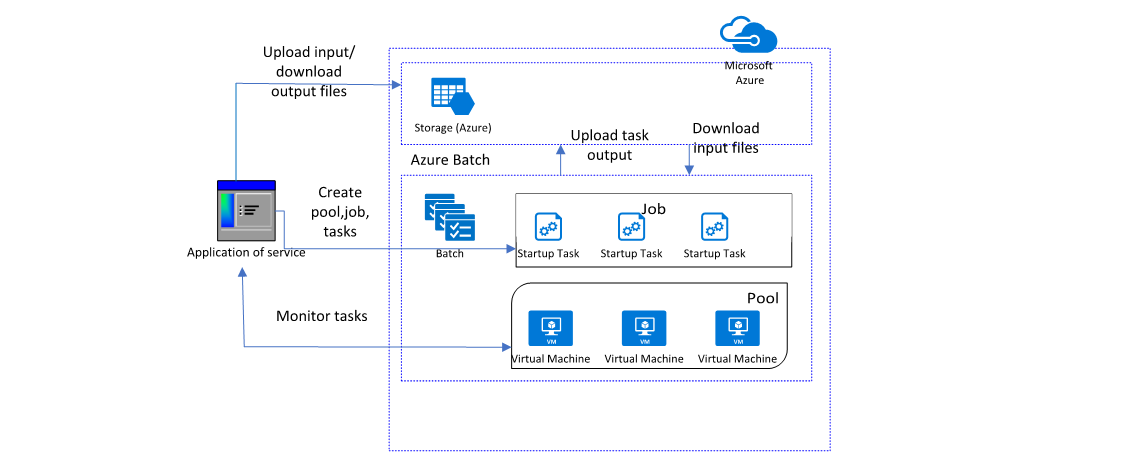

Účty Azure Batch mají ve výchozím nastavení veřejný koncový bod a jsou veřejně přístupné. Po vytvoření fondu Azure Batch se fond zřídí v zadané podsíti virtuální sítě Azure. K virtuálním počítačům ve fondu Batch se ve výchozím nastavení přistupuje prostřednictvím veřejných IP adres, které služba Batch vytvoří. Výpočetní uzly ve fondu spolu můžou v případě potřeby komunikovat, například ke spouštění úloh s více instancemi, ale uzly ve fondu nemůžou komunikovat s virtuálními počítači mimo fond.

K dispozici je mnoho funkcí, které vám pomůžou vytvořit bezpečnější nasazení služby Azure Batch. Přístup k uzlům můžete omezit a omezit zjistitelnost uzlů z internetu zřízením fondu bez veřejných IP adres. Výpočetní uzly můžou bezpečně komunikovat s jinými virtuálními počítači nebo s místní sítí tak, že zřídí fond v podsíti virtuální sítě Azure. Privátní přístup můžete povolit z virtuálních sítí ze služby využívající Azure Private Link.

Obecné osvědčené postupy související se zabezpečením

Konfigurace fondu

Fondy je možné nakonfigurovat v jednom ze dvou režimů komunikace uzlů, klasickém nebo zjednodušeném. V klasickém komunikačním modelu uzlu služba Batch zahájí komunikaci s výpočetními uzly a výpočetní uzly také vyžadují komunikaci se službou Azure Storage. Ve zjednodušeném komunikačním modelu uzlu inicializuje výpočetní uzly komunikaci se službou Batch. Vzhledem k omezenému rozsahu příchozích a odchozích připojení, která vyžadují odchozí přístup ke službě Azure Storage pro základní operaci, doporučujeme použít zjednodušený komunikační model uzlu. Klasický komunikační model uzlu bude vyřazen 31. března 2026.

Fondy by také měly být nakonfigurované s rozšířeným nastavením zabezpečení, včetně důvěryhodného spuštění (vyžaduje image virtuálních počítačů Gen2 a kompatibilní velikost virtuálního počítače), povolení zabezpečeného spouštění, virtuálního počítače vTPM a šifrování na hostiteli (vyžaduje kompatibilní velikost virtuálního počítače).

Ověřování účtu Batch

Přístup k účtu Batch podporuje dvě metody ověřování: sdílený klíč a ID Microsoft Entra.

Důrazně doporučujeme pro ověřování účtu Batch použít Microsoft Entra ID. Některé funkce služby Batch vyžadují tuto metodu ověřování, včetně mnoha funkcí souvisejících se zabezpečením, které jsou zde popsány. Mechanismus ověřování rozhraní API služby pro účet Batch lze omezit pouze na ID Microsoft Entra pomocí vlastnosti allowedAuthenticationModes . Při nastavení této vlastnosti se volání rozhraní API využívající ověřování pomocí sdíleného klíče odmítne.

Režim přidělování fondů účtů Batch

Při vytváření účtu Batch si můžete vybrat mezi dvěma režimy přidělování fondů:

- Služba Batch: Výchozí možnost, kdy se prostředky základní škálovací sady virtuálních počítačů používané k přidělování a správě uzlů fondu vytvářejí v předplatných vlastněných službou Batch a nejsou přímo viditelné na webu Azure Portal. Zobrazí se jenom fondy a uzly služby Batch.

- Předplatné uživatele: Základní prostředky škálovací sady virtuálních počítačů se vytvoří ve stejném předplatném jako účet Batch. Tyto prostředky jsou proto viditelné v předplatném a navíc k odpovídajícím prostředkům služby Batch.

V režimu předplatného uživatele se virtuální počítače Batch a další prostředky vytvářejí přímo ve vašem předplatném při vytváření fondu. Režim předplatného uživatele se vyžaduje, pokud chcete vytvořit fondy Batch pomocí rezervovaných instancí virtuálních počítačů Azure, použít Azure Policy na prostředcích škálovací sady virtuálních počítačů a/nebo spravovat kvótu jádra předplatného (sdílená napříč všemi účty Batch v předplatném). Pokud chcete vytvořit účet Batch v režimu předplatného uživatele, musíte také zaregistrovat předplatné ve službě Azure Batch a k účtu přidružit službu Azure Key Vault.

Omezení přístupu ke koncovému bodu sítě

Koncové body sítě Batch

Ve výchozím nastavení se koncové body s veřejnými IP adresami používají ke komunikaci s účty Batch, fondy Batch a uzly fondu.

Rozhraní API účtu Batch

Při vytvoření účtu Batch se vytvoří veřejný koncový bod, který se použije k vyvolání většiny operací pro účet pomocí rozhraní REST API. Koncový bod účtu má základní adresu URL ve formátu https://{account-name}.{region-id}.batch.azure.com. Přístup k účtu Batch je zabezpečený pomocí komunikace s koncovým bodem účtu, který se šifruje pomocí protokolu HTTPS, a každý požadavek ověřený pomocí sdíleného klíče nebo ověřování Microsoft Entra.

Azure Resource Manager

Kromě operací specifických pro účet Batch se operace správy vztahují na jeden a více účtů Batch. K těmto operacím správy se přistupuje prostřednictvím Azure Resource Manageru.

Operace správy služby Batch prostřednictvím Azure Resource Manageru se šifrují pomocí protokolu HTTPS a každý požadavek se ověřuje pomocí ověřování Microsoft Entra.

Výpočetní uzly fondu Batch

Služba Batch komunikuje s agentem uzlu Batch, který běží na každém uzlu ve fondu. Služba například dává agentovi uzlu pokyn ke spuštění úlohy, zastavení úlohy nebo získání souborů pro úlohu. Komunikace s agentem uzlu je povolená jedním nebo více nástroji pro vyrovnávání zatížení, z nichž počet závisí na počtu uzlů ve fondu. Nástroj pro vyrovnávání zatížení přesměruje komunikaci na požadovaný uzel, přičemž každý uzel je adresovaný jedinečným číslem portu. Ve výchozím nastavení mají nástroje pro vyrovnávání zatížení přidružené veřejné IP adresy. Můžete také vzdáleně přistupovat k uzlům fondu přes protokol RDP nebo SSH, viz Konfigurace vzdáleného přístupu k výpočetním uzlům ve fondu Azure Batch.

Operační systém výpočetního uzlu služby Batch

Batch podporuje operační systémy Linux i Windows. Služba Batch podporuje Linux s agentem zarovnaného uzlu pro podmnožinu distribucí operačního systému Linux. Doporučuje se udržovat operační systém aktuální s nejnovějšími opravami, které poskytuje vydavatel operačního systému.

Doporučuje se povolit automatický upgrade operačního systému pro fondy Batch, což umožňuje základní infrastruktuře Azure koordinovat aktualizace napříč fondem. Tuto možnost je možné nakonfigurovat tak, aby neprobírala provádění úkolů. Automatický upgrade operačního systému nepodporuje všechny operační systémy, které Služba Batch podporuje. Další informace najdete v matici podpory upgradu automatických operačních systémů škálovacích sad virtuálních počítačů.

V případě operačních systémů Windows se ujistěte, že při použití automatického upgradu operačního systému ve fondu Batch nepovolujete vlastnost virtualMachineConfiguration.windowsConfiguration.enableAutomaticUpdates .

Podpora batch pro image a agenty uzlů se postupně postupně ukončuje, obvykle v souladu s časovými osami podpory vydavatele. Doporučujeme se vyhnout použití obrázků s blížícími se daty konce životnosti (EOL) nebo obrázky, které jsou za datem EOL.

Je vaší zodpovědností pravidelně aktualizovat zobrazení kalendářních dat EOL souvisejících s vašimi fondy a migrovat úlohy před datem EOL. Pokud používáte vlastní image se zadaným agentem uzlu, ujistěte se, že pro image, pro kterou je vaše vlastní image odvozená nebo zarovnaná, dodržujete data ukončení životnosti služby Batch. Obrázek bez zadaného batchSupportEndOfLife data označuje, že takové datum ještě služba Batch neurčovala. Absence data neznamená, že se příslušný obrázek bude podporovat na neomezenou dobu. Datum EOL může být kdykoli přidáno nebo aktualizováno v budoucnu. Data EOL je možné zjistit prostřednictvím rozhraní API, PowerShellu ListSupportedImages nebo Azure CLI.

Protokol TLS (Transport Layer Security) operačního systému Windows

Agent uzlu Batch neupravuje výchozí hodnoty na úrovni operačního systému pro verze SSL/TLS ani řazení šifrovacích sad. Ve Windows se řídí verze SSL/TLS a pořadí šifrovací sady na úrovni operačního systému, a proto agent uzlu Batch přijímá nastavení nastavená bitovou kopii používanou jednotlivými výpočetními uzly. I když se agent uzlu Batch pokouší využít nejbezpečnější nastavení, která jsou dostupná, může být stále omezen nastavením na úrovni operačního systému. Doporučujeme zkontrolovat výchozí hodnoty na úrovni operačního systému a správně je nastavit pro nejbezpečnější režim, který je vhodný pro pracovní postup a požadavky organizace. Další informace najdete v tématu Správa protokolu TLS pro vynucení pořadí šifrovacích sad a nastavení registru PROTOKOLU TLS pro správu verzí SSL/TLS pro Schannel SSP. Upozorňujeme, že některé změny nastavení vyžadují, aby se restartování projevilo. Použití novějšího operačního systému s výchozími nastaveními moderního zabezpečení nebo vlastní image s upravenými nastaveními se doporučuje místo použití těchto nastavení pomocí spouštěcí úlohy batch.

Omezení přístupu ke koncovým bodům služby Batch

K dispozici je několik možností, které omezují přístup k různým koncovým bodům batch, zejména pokud řešení používá virtuální síť.

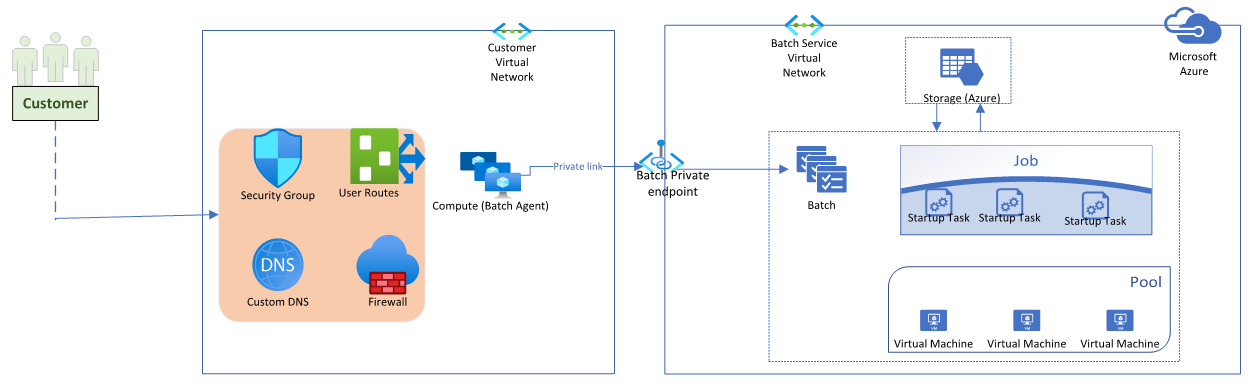

Použití privátních koncových bodů

Azure Private Link umožňuje přístup ke službám Azure PaaS a službám hostovaným zákazníkům nebo partnerským službám Azure přes privátní koncový bod ve vaší virtuální síti. Službu Private Link můžete použít k omezení přístupu k účtu Batch z virtuální sítě nebo z jakékoli partnerské virtuální sítě. Prostředky mapované na Private Link jsou také přístupné místně přes privátní partnerský vztah prostřednictvím sítě VPN nebo Azure ExpressRoute.

Pokud chcete používat privátní koncové body, musí být účet Batch při vytváření správně nakonfigurovaný; Konfigurace přístupu k veřejné síti musí být zakázaná. Po vytvoření je možné privátní koncové body vytvořit a přidružit k účtu Batch. Další informace najdete v tématu Použití privátních koncových bodů s účty Azure Batch.

Vytváření fondů ve virtuálních sítích

Výpočetní uzly ve fondu Batch můžou vzájemně komunikovat, například spouštět úlohy s více instancemi, aniž by vyžadovaly virtuální síť. Ve výchozím nastavení ale uzly ve fondu nemůžou komunikovat s virtuálními počítači mimo fond ve virtuální síti a mají privátní IP adresy, jako jsou licenční servery nebo souborové servery.

Pokud chcete výpočetním uzlům umožnit zabezpečenou komunikaci s jinými virtuálními počítači nebo s místní sítí, můžete fond nakonfigurovat tak, aby byl v podsíti virtuální sítě Azure.

Pokud mají fondy koncové body veřejné IP adresy, musí podsíť umožňovat příchozí komunikaci ze služby Batch, aby mohla plánovat úlohy a provádět další operace na výpočetních uzlech a odchozí komunikaci pro komunikaci se službou Azure Storage nebo jinými prostředky podle potřeby vaší úlohou. Pro fondy v konfiguraci virtuálního počítače služba Batch přidá skupiny zabezpečení sítě (NSG) na úrovni síťového rozhraní připojené k výpočetním uzlům. Tyto skupiny zabezpečení sítě mají pravidla pro povolení:

- Příchozí provoz TCP z IP adres služby Batch

- Příchozí provoz TCP pro vzdálený přístup

- Odchozí provoz na jakémkoli portu do virtuální sítě (může se měnit podle pravidel NSG na úrovni podsítě)

- Odchozí provoz na jakémkoli portu do internetu (může se změnit podle pravidel NSG na úrovni podsítě)

Skupiny zabezpečení sítě nemusíte zadávat na úrovni podsítě virtuální sítě, protože Služba Batch nakonfiguruje vlastní skupiny zabezpečení sítě. Pokud máte skupinu zabezpečení sítě přidruženou k podsíti, ve které jsou nasazené výpočetní uzly Batch, nebo pokud chcete použít vlastní pravidla NSG k přepsání výchozích hodnot, musíte tuto skupinu zabezpečení sítě nakonfigurovat alespoň s příchozími a odchozími pravidly zabezpečení, aby služba Batch mohla komunikovat s uzly fondu a komunikací uzlů fondu se službou Azure Storage.

Další informace najdete v tématu Vytvoření fondu Služby Azure Batch ve virtuální síti.

Vytváření fondů se statickými veřejnými IP adresami

Ve výchozím nastavení jsou veřejné IP adresy přidružené k fondům dynamické; Vytvoří se při vytvoření fondu a při změně velikosti fondu je možné přidat nebo odebrat IP adresy. Pokud aplikace úloh spuštěné na uzlech fondu potřebují přístup k externím službám, může být potřeba omezit přístup k těmto službám na konkrétní IP adresy. V takovém případě nebude možné spravovat dynamické IP adresy.

Prostředky statických veřejných IP adres můžete vytvořit ve stejném předplatném jako účet Batch před vytvořením fondu. Tyto adresy pak můžete zadat při vytváření fondu.

Další informace najdete v tématu Vytvoření fondu Azure Batch se zadanými veřejnými IP adresami.

Vytváření fondů bez veřejných IP adres

Ve výchozím nastavení se všem výpočetním uzlům ve fondu konfigurace virtuálních počítačů Azure Batch přiřadí jedna nebo více veřejných IP adres. Tyto koncové body služba Batch používá k plánování úloh a ke komunikaci s výpočetními uzly, včetně odchozího přístupu k internetu.

Pokud chcete omezit přístup k těmto uzlům a omezit zjistitelnost těchto uzlů z internetu, můžete fond zřídit bez veřejných IP adres.

Další informace najdete v tématu Vytvoření fondu bez veřejných IP adres.

Omezení vzdáleného přístupu k uzlům fondu

U fondů vytvořených ve starší 2024-07-01verzi rozhraní API služba Batch ve výchozím nastavení umožňuje uživateli uzlu s připojením k externímu připojení k výpočetnímu uzlu ve fondu Batch pomocí protokolu RDP nebo SSH.

Pokud chcete omezit vzdálený přístup, vytvořte fondy pomocí verze 2024-07-01 rozhraní API nebo novější.

Pokud chcete omezit vzdálený přístup k uzlům ve fondech vytvořených rozhraním API se starší verzí, 2024-07-01použijte jednu z následujících metod:

- Nakonfigurujte Konfiguraci PoolEndpointConfiguration tak, aby odepřel přístup. Příslušná skupina zabezpečení sítě (NSG) bude přidružená k fondu.

- Vytvořte fond bez veřejných IP adres. Ve výchozím nastavení nejsou tyto fondy přístupné mimo virtuální síť.

- Přidružte skupinu zabezpečení sítě k virtuální síti, aby odepřela přístup k portům RDP nebo SSH.

- Nevytvořte na uzlu žádné uživatele. Bez jakýchkoli uživatelů uzlu nebude vzdálený přístup možný.

Šifrování dat

Šifrování přenášených dat

Veškerá komunikace s koncovým bodem účtu Batch (nebo přes Azure Resource Manager) musí používat protokol HTTPS. Při připojování ke službě Batch musíte použít https:// adresy URL účtu Batch zadané v rozhraních API.

Klienti komunikující se službou Batch by měli být nakonfigurovaní tak, aby používali protokol TLS (Transport Layer Security) 1.2.

Šifrování neaktivních uložených dat služby Batch

Některé informace zadané v rozhraních API služby Batch, jako jsou certifikáty účtů, metadata úlohy a úlohy a příkazové řádky úkolů, se při uložení službou Batch automaticky zašifrují. Ve výchozím nastavení se tato data šifrují pomocí klíčů spravovaných platformou Azure Batch jedinečných pro každý účet Batch.

Tato data můžete také šifrovat pomocí klíčů spravovaných zákazníkem. Azure Key Vault se používá k vygenerování a ukládání klíče s identifikátorem klíče zaregistrovaným ve vašem účtu Batch.

Šifrování disků výpočetních uzlů

Výpočetní uzly Služby Batch mají ve výchozím nastavení dva disky: disk s operačním systémem a místní dočasný disk SSD. Soubory a adresáře spravované službou Batch se nacházejí na dočasném disku SSD, což je výchozí umístění pro soubory, jako jsou výstupní soubory úkolů. Aplikace úloh Batch můžou používat výchozí umístění na disku SSD nebo disku s operačním systémem.

Pokud chcete větší zabezpečení, zašifrujte tyto disky pomocí jedné z těchto možností šifrování disků Azure:

- Šifrování neaktivních uložených disků spravovaných platformou s využitím klíčů spravovaných platformou

- Šifrování na hostiteli pomocí klíče spravovaného platformou

- Azure Disk Encryption

Zabezpečený přístup ke službám z výpočetních uzlů

Použijte spravované identity fondu s příslušnými přístupovými oprávněními nakonfigurovanými pro spravovanou identitu přiřazenou uživatelem pro přístup ke službám Azure, které podporují spravovanou identitu, včetně Služby Azure Key Vault. Pokud potřebujete zřídit certifikáty na uzlech Batch, využijte dostupné rozšíření virtuálního počítače azure Key Vault se spravovanou identitou fondu k instalaci a správě certifikátů ve fondu Batch. Další informace o nasazení certifikátů ze služby Azure Key Vault se spravovanou identitou ve fondech Batch najdete v tématu Povolení automatické obměny certifikátů ve fondu Batch.

Zásady správného řízení a dodržování předpisů

Kompatibilita

Azure udržuje velké portfolio nabídek dodržování předpisů, aby zákazníkům pomohly splnit své vlastní povinnosti dodržování předpisů napříč regulovanými odvětvími a trhy po celém světě.

Tyto nabídky jsou založené na různých typech záruk, včetně formálních certifikací, ověření, ověřování, autorizací a hodnocení vytvořených nezávislými auditorskými firmami třetích stran, a také na smluvních změnách, samoobslužných posouzeních a dokumentech s pokyny pro zákazníky vytvořených Microsoftem. Projděte si komplexní přehled nabídek dodržování předpisů a zjistěte, které nabídky můžou být pro vaše řešení Batch relevantní.

Azure Policy

Azure Policy pomáhá vynucovat standardy organizace a vyhodnocovat dodržování předpisů ve velkém měřítku. Mezi běžné případy použití služby Azure Policy patří implementace zásad správného řízení v zájmu zajištění konzistence prostředků, dodržování legislativních předpisů, zabezpečení, řízení nákladů a správa.

V závislosti na režimu přidělování fondů a prostředcích, na které se má zásada použít, použijte Službu Azure Policy se službou Batch jedním z následujících způsobů:

- Přímo pomocí prostředku Microsoft.Batch/batchAccounts. Můžete použít podmnožinu vlastností účtu Batch. Vaše zásada může například zahrnovat platné oblasti účtu Batch, povolený režim přidělování fondů a to, jestli je pro účty povolená veřejná síť.

- Nepřímo pomocí prostředku Microsoft.Compute/virtualMachineScaleSets. Účty Batch s režimem přidělování fondů předplatného uživatele můžou mít nastavené zásady pro prostředky škálovací sady virtuálních počítačů vytvořené v předplatném účtu Batch. Povolené velikosti virtuálních počítačů a zajištění spouštění určitých rozšíření na jednotlivých uzlech fondu.

Další kroky

- Projděte si standardní hodnoty zabezpečení Azure pro Službu Batch.

- Přečtěte si další osvědčené postupy pro Azure Batch.