Konfigurace klíčů spravovaných zákazníkem pro účet Azure Batch pomocí služby Azure Key Vault a spravované identity

Azure Batch ve výchozím nastavení používá klíče spravované platformou k šifrování všech zákaznických dat uložených ve službě Azure Batch, jako jsou certifikáty, metadata úloh a úloh. Volitelně můžete k šifrování dat uložených ve službě Azure Batch použít vlastní klíče, tedy klíče spravované zákazníkem.

Zadané klíče se musí vygenerovat ve službě Azure Key Vault a musí se k nim přistupovat pomocí spravovaných identit pro prostředky Azure.

Existují dva typy spravovaných identit: přiřazené systémem a přiřazené uživatelem.

Můžete vytvořit účet Batch se spravovanou identitou přiřazenou systémem nebo vytvořit samostatnou spravovanou identitu přiřazenou uživatelem, která má přístup ke klíčům spravovaným zákazníkem. Projděte si tabulku porovnání a seznamte se s rozdíly a zvažte, která možnost je pro vaše řešení nejvhodnější. Pokud například chcete pro přístup k více prostředkům Azure použít stejnou spravovanou identitu, je potřeba spravovaná identita přiřazená uživatelem. Pokud ne, může být dostatečná spravovaná identita přiřazená systémem přidružená k vašemu účtu Batch. Použití spravované identity přiřazené uživatelem vám také dává možnost vynutit klíče spravované zákazníkem při vytváření účtu Batch, jak je znázorněno dále.

Vytvoření účtu Batch se spravovanou identitou přiřazenou systémem

Pokud nepotřebujete samostatnou spravovanou identitu přiřazenou uživatelem, můžete při vytváření účtu Batch povolit spravovanou identitu přiřazenou systémem.

Důležité

Spravovaná identita přiřazená systémem vytvořená pro účet Batch pro šifrování zákaznických dat, jak je popsáno v tomto dokumentu, se nedá použít jako spravovaná identita přiřazená uživatelem ve fondu Batch. Pokud chcete použít stejnou spravovanou identitu v účtu Batch i ve fondu Batch, použijte místo toho společnou spravovanou identitu přiřazenou uživatelem.

portál Azure

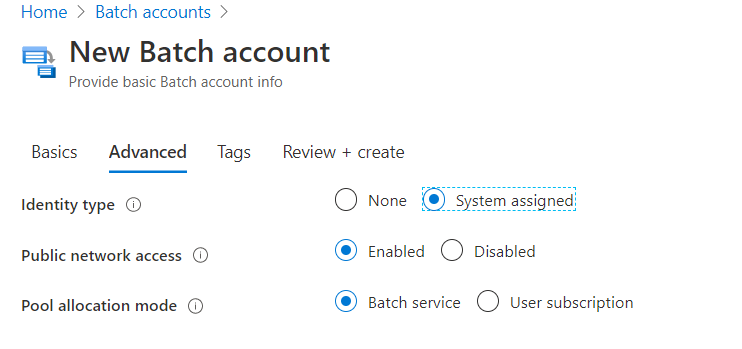

Na webu Azure Portal, když vytváříte účty Batch, vyberte systém přiřazený v typu identity na kartě Upřesnit .

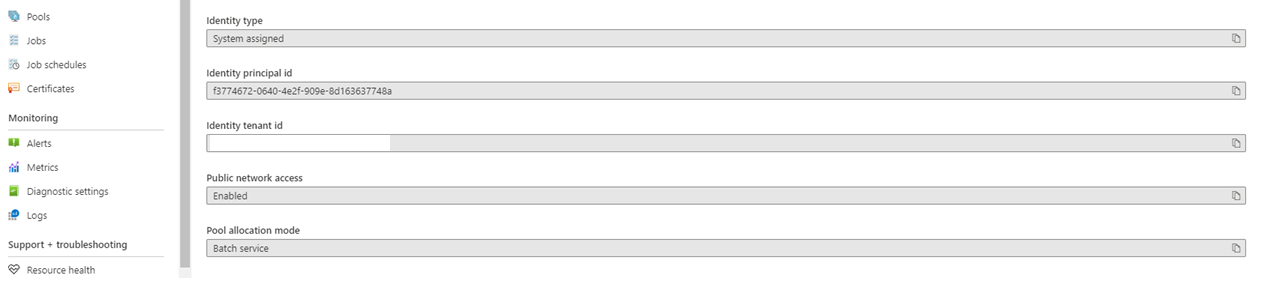

Po vytvoření účtu najdete jedinečný identifikátor GUID v poli ID objektu identity v části Vlastnosti. Zobrazí se typ System assignedidentity .

Tuto hodnotu potřebujete, abyste tomuto účtu Batch udělili přístup ke službě Key Vault.

Azure CLI

Při vytváření nového účtu Batch zadejte SystemAssigned parametr --identity .

resourceGroupName='myResourceGroup'

accountName='mybatchaccount'

az batch account create \

--name $accountName \

--resource-group $resourceGroupName \

--locations regionName='West US 2' \

--identity 'SystemAssigned'

Po vytvoření účtu můžete ověřit, jestli je u tohoto účtu povolená spravovaná identita přiřazená systémem. Nezapomeňte si uvědomit PrincipalId, že tato hodnota je potřebná k udělení přístupu k tomuto účtu Batch ke službě Key Vault.

az batch account show \

--name $accountName \

--resource-group $resourceGroupName \

--query identity

Poznámka:

Spravovaná identita přiřazená systémem vytvořená v účtu Batch se používá jenom k načítání klíčů spravovaných zákazníkem ze služby Key Vault. Tato identita není k dispozici ve fondech služby Batch. Pokud chcete použít spravovanou identitu přiřazenou uživatelem ve fondu, přečtěte si téma Konfigurace spravovaných identit ve fondech služby Batch.

Vytvoření spravované identity přiřazené uživatelem

Pokud chcete, můžete vytvořit spravovanou identitu přiřazenou uživatelem, která se dá použít pro přístup k klíčům spravovaným zákazníkem.

Pro přístup ke službě Key Vault potřebujete hodnotu ID klienta této identity.

Konfigurace instance služby Azure Key Vault

Služba Azure Key Vault, ve které se vygenerují vaše klíče, se musí vytvořit ve stejném tenantovi jako váš účet Batch. Nemusí být ve stejné skupině prostředků ani ve stejném předplatném.

Vytvoření služby Azure Key Vault

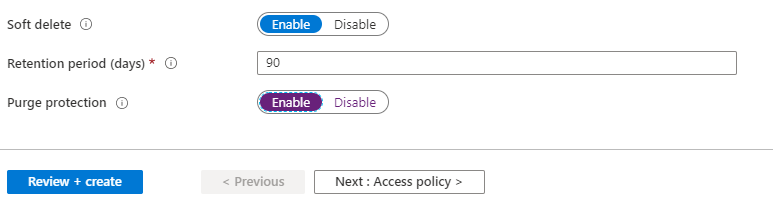

Při vytváření instance služby Azure Key Vault s klíči spravovanými zákazníkem pro Službu Azure Batch se ujistěte, že jsou povolené obnovitelné odstranění a ochrana před vymazáním.

Přidání zásad přístupu k instanci služby Azure Key Vault

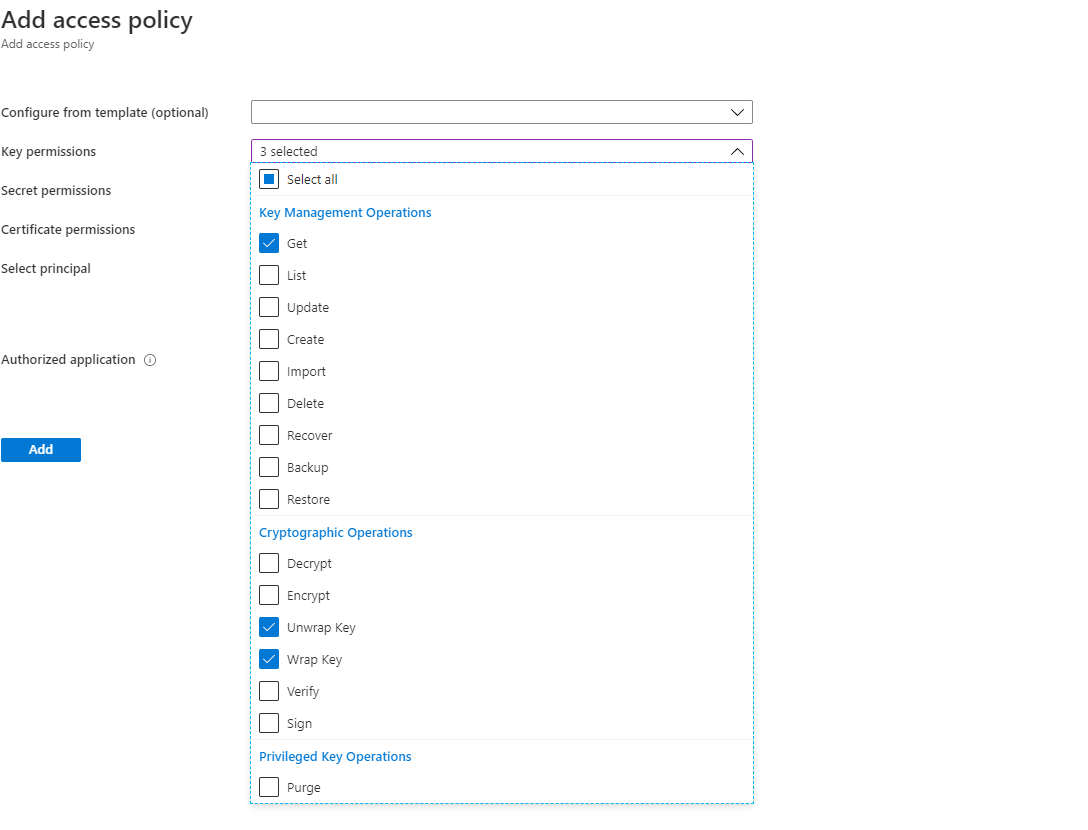

Po vytvoření služby Key Vault na webu Azure Portal v části Nastavení zásad přístupu přidejte přístup k účtu Batch pomocí spravované identity. V části Oprávnění ke klíči vyberte Získat, Zalamovat klíč a Rozbalit klíč.

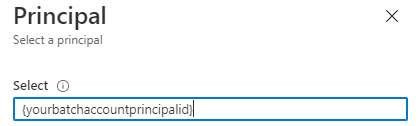

V poli Vybrat v části Objekt zabezpečení vyplňte jednu z těchto věcí:

- Pro spravovanou identitu přiřazenou systémem: Zadejte

principalId, který jste předtím načetli, nebo název účtu Batch. - Pro spravovanou identitu přiřazenou uživatelem: Zadejte ID klienta, které jste předtím získali, nebo název spravované identity přiřazené uživatelem.

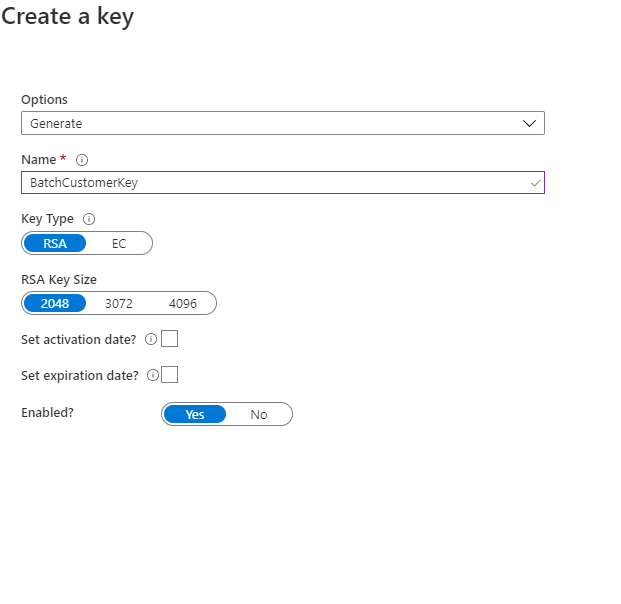

Vygenerování klíče ve službě Azure Key Vault

Na webu Azure Portal přejděte do instance služby Key Vault v části klíč a vyberte Vygenerovat nebo importovat. Vyberte typ klíče, který má být 2048 RSA aspoň bitů, a velikost klíče RSA. EC Typy klíčů se v současné době nepodporují jako klíč spravovaný zákazníkem v účtu Batch.

Po vytvoření klíče klikněte na nově vytvořený klíč a aktuální verzi, zkopírujte identifikátor klíče v části vlastnosti . Ujistěte se, že v části Povolené operace jsou zaškrtnuté obě možnosti Zalamovat klíč a Rozbalit klíč .

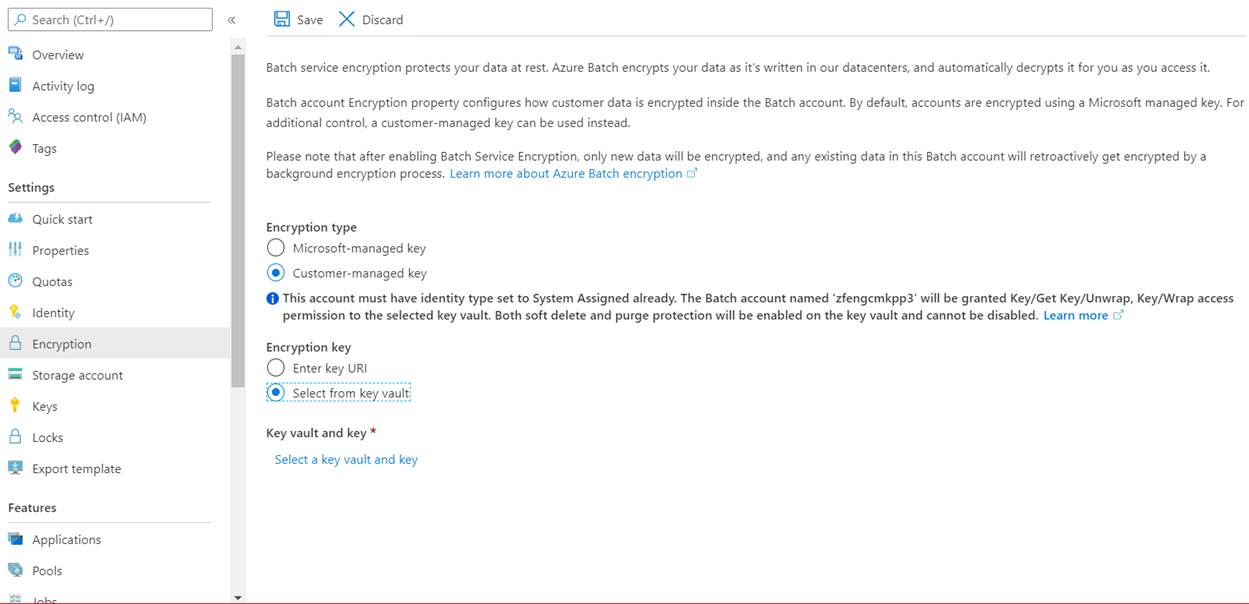

Povolení klíčů spravovaných zákazníkem v účtu Batch

Teď, když jsou splněné požadavky, můžete pro svůj účet Batch povolit klíče spravované zákazníkem.

portál Azure

Na webu Azure Portal přejděte na stránku účtu Batch. V části Šifrování povolte klíč spravovaný zákazníkem. Můžete použít přímo identifikátor klíče nebo můžete vybrat trezor klíčů a potom kliknout na vybrat trezor klíčů a klíč.

Azure CLI

Po vytvoření účtu Batch se spravovanou identitou přiřazenou systémem a udělení přístupu ke službě Key Vault aktualizujte účet Batch s adresou URL v parametru {Key Identifier} keyVaultProperties . Nastaví --encryption-key-source se také jako Microsoft.KeyVault.

az batch account set \

--name $accountName \

--resource-group $resourceGroupName \

--encryption-key-source Microsoft.KeyVault \

--encryption-key-identifier {YourKeyIdentifier}

Vytvoření účtu Batch se spravovanou identitou přiřazenou uživatelem a klíči spravovanými zákazníkem

Jako příklad pomocí klienta .NET pro správu služby Batch můžete vytvořit účet Batch, který má spravovanou identitu přiřazenou uživatelem a klíče spravované zákazníkem.

string subscriptionId = "Your SubscriptionID";

string resourceGroupName = "Your ResourceGroup name";

var credential = new DefaultAzureCredential();

ArmClient _armClient = new ArmClient(credential);

ResourceIdentifier resourceGroupResourceId = ResourceGroupResource.CreateResourceIdentifier(subscriptionId, resourceGroupName);

ResourceGroupResource resourceGroupResource = _armClient.GetResourceGroupResource(resourceGroupResourceId);

var data = new BatchAccountCreateOrUpdateContent(AzureLocation.EastUS)

{

Encryption = new BatchAccountEncryptionConfiguration()

{

KeySource = BatchAccountKeySource.MicrosoftKeyVault,

KeyIdentifier = new Uri("Your Key Azure Resource Manager Resource ID"),

},

Identity = new ManagedServiceIdentity(ManagedServiceIdentityType.UserAssigned)

{

UserAssignedIdentities = {

[new ResourceIdentifier("Your Identity Azure Resource Manager ResourceId")] = new UserAssignedIdentity(),

},

}

};

var lro = resourceGroupResource.GetBatchAccounts().CreateOrUpdate(WaitUntil.Completed, "Your BatchAccount name", data);

BatchAccountResource batchAccount = lro.Value;

Aktualizace verze klíče spravovaného zákazníkem

Když vytvoříte novou verzi klíče, aktualizujte účet Batch tak, aby používal novou verzi. Postupujte následovně:

- Na webu Azure Portal přejděte ke svému účtu Batch a zobrazte nastavení šifrování.

- Zadejte identifikátor URI pro novou verzi klíče. Případně můžete vybrat službu Key Vault a klíč znovu a aktualizovat verzi.

- Uložte provedené změny.

K aktualizaci verze můžete použít také Azure CLI.

az batch account set \

--name $accountName \

--resource-group $resourceGroupName \

--encryption-key-identifier {YourKeyIdentifierWithNewVersion}

Tip

Klíče můžete automaticky obměňovat vytvořením zásad obměny klíčů ve službě Key Vault. Při zadávání identifikátoru klíče pro účet Batch použijte identifikátor klíče bez verzí k povolení automatického zápisu s platnými zásadami rotace. Další informace najdete v tématu konfigurace obměny klíčů ve službě Key Vault.

Použití jiného klíče pro šifrování služby Batch

Chcete-li změnit klíč použitý pro šifrování služby Batch, postupujte takto:

- Přejděte ke svému účtu Batch a zobrazte nastavení šifrování.

- Zadejte identifikátor URI pro nový klíč. Případně můžete vybrat službu Key Vault a zvolit nový klíč.

- Uložte provedené změny.

K použití jiného klíče můžete použít také Azure CLI.

az batch account set \

--name $accountName \

--resource-group $resourceGroupName \

--encryption-key-identifier {YourNewKeyIdentifier}

Nejčastější dotazy

- Podporují se klíče spravované zákazníkem pro stávající účty Batch? Ne. Klíče spravované zákazníkem se podporují jenom pro nové účty Batch.

- Můžu vybrat velikosti klíčů RSA větší než 2048 bitů? Ano, podporují se také velikosti

3072klíčů RSA a4096bitů. - Jaké operace jsou k dispozici po odvolání klíče spravovaného zákazníkem? Jedinou povolenou operací je odstranění účtu v případě, že služba Batch ztratí přístup ke klíči spravovanému zákazníkem.

- Jak mám obnovit přístup ke svému účtu Batch, když omylem odstraním klíč služby Key Vault? Vzhledem k tomu, že je povolená ochrana před vymazáním a obnovitelné odstranění, můžete existující klíče obnovit. Další informace najdete v tématu Obnovení služby Azure Key Vault.

- Můžu zakázat klíče spravované zákazníkem? Typ šifrování účtu Batch můžete kdykoli nastavit zpět na "Klíč spravovaný Microsoftem". Klíč můžete později odstranit nebo změnit.

- Jak můžu klíče otočit? Klíče spravované zákazníkem se automaticky neproměňují, pokud není klíč bez verzí s odpovídající zásadou obměny klíčů nastavenou ve službě Key Vault. Pokud chcete klíč ručně otočit, aktualizujte identifikátor klíče, ke kterému je účet přidružený.

- Jakmile obnovím přístup, jak dlouho bude trvat, než účet Batch znovu funguje? Obnovení přístupu může trvat až 10 minut, než se účet znovu zpřístupní.

- I když účet Batch není k dispozici, co se stane s mými prostředky? Všechny fondy, které jsou aktivní, když služba Batch ztratí přístup ke klíči spravovanému zákazníkem, se bude dál spouštět. Uzly v těchto fondech se ale převedou do nedostupného stavu a úkoly se přestanou spouštět (a znovu vytvoří frontu). Po obnovení přístupu se uzly znovu zpřístupní a úlohy se restartují.

- Vztahuje se tento mechanismus šifrování na disky virtuálních počítačů ve fondu Batch? Ne. U fondů konfigurace cloudových služeb (které jsou zastaralé) se pro operační systém a dočasný disk nepoužije žádné šifrování. U fondů konfigurace virtuálních počítačů se operační systém a všechny zadané datové disky ve výchozím nastavení šifrují pomocí klíče spravovaného platformou Microsoftu. V současné době nemůžete pro tyto disky zadat vlastní klíč. Chcete-li zašifrovat dočasný disk virtuálních počítačů pro fond Batch pomocí klíče spravovaného platformou Microsoftu, musíte ve fondu konfigurace virtuálního počítače povolit vlastnost diskEncryptionConfiguration. Pro vysoce citlivá prostředí doporučujeme povolit dočasné šifrování disků a vyhnout se ukládání citlivých dat na disky s operačním systémem a datovými disky. Další informace najdete v tématu Vytvoření fondu s povoleným šifrováním disku.

- Je spravovaná identita přiřazená systémem na účtu Batch dostupná na výpočetních uzlech? Ne. Spravovaná identita přiřazená systémem se v současné době používá jenom pro přístup ke službě Azure Key Vault pro klíč spravovaný zákazníkem. Pokud chcete použít spravovanou identitu přiřazenou uživatelem na výpočetních uzlech, přečtěte si téma Konfigurace spravovaných identit ve fondech služby Batch.

Další kroky

- Přečtěte si další informace o osvědčených postupech zabezpečení ve službě Azure Batch.

- Přečtěte si další informace o službě Azure Key Vault.