Vytvoření fondu služby Azure Batch ve virtuální síti

Při vytváření fondu Azure Batch můžete fond zřídit v podsíti vámi zadané virtuální sítě Azure. Tento článek vysvětluje, jak nastavit fond Batch ve virtuální síti.

Proč používat virtuální síť?

Výpočetní uzly ve fondu můžou vzájemně komunikovat, například spouštět úlohy s více instancemi, aniž by vyžadovaly samostatnou virtuální síť. Ve výchozím nastavení ale uzly ve fondu nemůžou komunikovat s žádným virtuálním počítačem, který je mimo fond, například s licencemi nebo souborovými servery.

Pokud chcete výpočetním uzlům umožnit zabezpečenou komunikaci s jinými virtuálními počítači nebo s místní sítí, můžete fond zřídit v podsíti virtuální sítě.

Požadavky

Ověřování. Pokud chcete použít virtuální síť Azure, musí klientské rozhraní API služby Batch používat ověřování Microsoft Entra. Další informace najdete v tématu Ověřování řešení služby Batch pomocí služby Active Directory.

Virtuální síť Azure. Pokud chcete předem připravit virtuální síť s jednou nebo více podsítěmi, můžete použít Azure Portal, Azure PowerShell, Rozhraní příkazového řádku Microsoft Azure (CLI) nebo jiné metody.

Pokud chcete vytvořit virtuální síť založenou na Azure Resource Manageru, přečtěte si téma Vytvoření virtuální sítě. Pro nová nasazení se doporučuje virtuální síť založená na Resource Manageru a je podporovaná jenom u fondů, které používají konfiguraci virtuálního počítače.

Pokud chcete vytvořit klasickou virtuální síť, přečtěte si téma Vytvoření virtuální sítě (classic) s více podsítěmi. Klasická virtuální síť se podporuje jenom u fondů, které používají konfiguraci cloudových služeb.

Důležité

Nepoužívejte virtuální síť fondu Azure Batch 172.17.0.0/16. Výchozí hodnota je pro síť mostu Dockeru a může být v konfliktu s jinými sítěmi, které se chcete připojit k virtuální síti. Vytvoření virtuální sítě pro fond Azure Batch vyžaduje pečlivé plánování síťové infrastruktury.

Obecné požadavky na virtuální síť

Virtuální síť musí být ve stejném předplatném a oblasti jako účet Batch, který používáte k vytvoření fondu.

Podsíť zadaná pro fond musí mít dostatek nepřiřazených IP adres, aby vyhovovala počtu virtuálních počítačů cílových pro fond, aby vyhovovala

targetDedicatedNodesvlastnostem atargetLowPriorityNodesvlastnostem fondu. Pokud podsíť nemá dostatek nepřiřazených IP adres, fond částečně přidělí výpočetní uzly a dojde k chybě změny velikosti.Pokud nepoužíváte zjednodušenou komunikaci výpočetního uzlu, musíte koncové body služby Azure Storage přeložit pomocí vlastních serverů DNS, které obsluhují vaši virtuální síť. Konkrétně musí být možné přeložit adresy URL ve formátu

<account>.table.core.windows.net,<account>.queue.core.windows.neta<account>.blob.core.windows.net.Ve stejné virtuální síti nebo ve stejné podsíti je možné vytvořit více fondů (pokud má dostatečný adresní prostor). Jeden fond nemůže existovat v několika virtuálních sítích nebo podsítích.

Důležité

Fondy služby Batch je možné nakonfigurovat v jednom ze dvou režimů komunikace uzlů. Klasický komunikační režim uzlu je místo, kde služba Batch inicializuje komunikaci s výpočetními uzly. Zjednodušený komunikační režim uzlu je místo, kde výpočetní uzly inicializuje komunikaci se službou Batch.

- Všechny virtuální sítě nebo partnerské virtuální sítě, které budou použity pro fondy služby Batch, by neměly mít překrývající se rozsahy IP adres se softwarově definovanými sítěmi nebo směrováním na výpočetních uzlech. Běžným zdrojem konfliktů je použití modulu runtime kontejneru, jako je docker. Docker vytvoří výchozí síťový most s definovaným rozsahem

172.17.0.0/16podsítě . Všechny služby spuštěné ve virtuální síti v tomto výchozím adresní prostoru IP adres budou v konfliktu se službami na výpočetním uzlu, jako je vzdálený přístup přes SSH.

Fondy v konfiguraci virtuálního počítače

Požadavky:

- Podporované virtuální sítě: Pouze virtuální sítě založené na Azure Resource Manageru.

- ID podsítě: Při zadávání podsítě pomocí rozhraní API služby Batch použijte identifikátor prostředku podsítě. Identifikátor podsítě má tento formát:

/subscriptions/{subscription}/resourceGroups/{group}/providers/Microsoft.Network/virtualNetworks/{network}/subnets/{subnet}

- Oprávnění: Zkontrolujte, jestli zásady zabezpečení nebo zámky v předplatném nebo skupině prostředků virtuální sítě omezují oprávnění uživatele ke správě virtuální sítě.

- Síťové prostředky: Služba Batch automaticky vytvoří více síťových prostředků ve skupině prostředků obsahující virtuální síť.

Důležité

Pro každých 100 vyhrazených nebo uzlů s nízkou prioritou služba Batch vytvoří jednu skupinu zabezpečení sítě (NSG), jednu veřejnou IP adresu a jeden nástroj pro vyrovnávání zatížení. Pro tyto prostředky platí omezení kvót prostředků předplatného. V případě velkých fondů možná bude potřeba požádat o navýšení kvóty pro jeden nebo několik z těchto prostředků.

Skupiny zabezpečení sítě pro fondy konfigurace virtuálních počítačů: Výchozí nastavení služby Batch

Služba Batch vytvoří skupinu zabezpečení sítě (NSG) na úrovni síťového rozhraní každého nasazení škálovací sady virtuálních počítačů v rámci fondu Batch. U fondů, které nemají veřejné IP adresy v rámci simplified komunikace výpočetního uzlu, se skupiny zabezpečení sítě nevytvořily.

Aby bylo možné zajistit potřebnou komunikaci mezi výpočetními uzly a službou Batch, nakonfigurují se tyto skupiny zabezpečení sítě tak, aby:

- Příchozí provoz TCP na portech 29876 a 29877 z IP adres služby Batch, které odpovídají BatchNodeManagement.značka služby region . Toto pravidlo se vytvoří pouze v

classicrežimu komunikace fondu. - Odchozí veškerý provoz na portu 443 na IP adresy služby Batch, které odpovídají BatchNodeManagement.značka služby region .

- Odchozí provoz do virtuální sítě na jakémkoli portu. Toto pravidlo může být změněno pro pravidla NSG na úrovni podsítě.

- Odchozí provoz do internetu na jakémkoli portu. Toto pravidlo může být změněno pro pravidla NSG na úrovni podsítě.

Poznámka:

Pro fondy vytvořené pomocí starší verze rozhraní API než 2024-07-01je příchozí provoz TCP na portu 22 (uzly s Linuxem) nebo port 3389 (uzly Windows) je nakonfigurovaný tak, aby umožňoval vzdálený přístup přes SSH nebo RDP na výchozích portech.

Důležité

Pokud upravujete nebo přidáváte příchozí nebo odchozí pravidla ve skupině zabezpečení sítě nakonfigurovaných službou Batch, buďte opatrní. Pokud skupina zabezpečení sítě odmítne komunikaci s výpočetními uzly v zadané podsíti, služba Batch nastaví stav výpočetních uzlů na nepoužitelné. Na žádný prostředek vytvořený službou Batch by se navíc neměly používat žádné zámky prostředků, protože to může zabránit vyčištění prostředků v důsledku akcí iniciovaných uživatelem, jako je odstranění fondu.

Skupiny zabezpečení sítě pro fondy konfigurace virtuálních počítačů: Určení pravidel na úrovni podsítě

Pokud máte skupinu zabezpečení sítě přidruženou k podsíti pro výpočetní uzly služby Batch, musíte tuto skupinu zabezpečení sítě nakonfigurovat s alespoň příchozími a odchozími pravidly zabezpečení, která jsou uvedená v následujících tabulkách.

Upozorňující

IP adresy služby Batch se můžou v průběhu času měnit. Proto byste měli použít BatchNodeManagement.značka služby oblasti pro pravidla NSG uvedená v následujících tabulkách. Vyhněte se naplnění pravidel NSG konkrétními IP adresami služby Batch.

Příchozí pravidla zabezpečení

Příchozí provoz nakonfigurujte na portu 3389 (Windows) nebo 22 (Linux) jenom v případě, že potřebujete povolit vzdálený přístup k výpočetním uzlům z externích zdrojů na výchozích portech RDP nebo SSH. Pokud potřebujete podporu pro úlohy s více instancemi s určitými moduly RUNTIME rozhraní MPI (Message Passing Interface) v podsíti obsahující výpočetní uzly služby Batch, možná budete muset povolit provoz v Linuxu, protože provoz může být blokovaný podle pravidel NSG na úrovni podsítě. Provoz MPI je obvykle přes privátní adresní prostor IP adres, ale může se lišit mezi moduly runtime MPI a konfigurací modulu runtime. Povolení provozu na těchto portech není nezbytně nutné, aby výpočetní uzly fondu byly použitelné. Výchozí vzdálený přístup na těchto portech můžete také zakázat prostřednictvím konfigurace koncových bodů fondu.

Odchozí pravidla zabezpečení

| Značka cílové služby | Cílové porty | Protokol | Režim komunikace fondu | Požaduje se |

|---|---|---|---|---|

| BatchNodeManagement.značka služby region | 443 | * | Zjednodušený | Ano |

| Skladování.značka služby region | 443 | TCP | Klasické | Ano |

Odchozí na BatchNodeManagement.Pokud používáte úlohy Správce úloh nebo pokud vaše úkoly musí komunikovat zpět se službou Batch, je v režimu komunikace fondu vyžadována classic značka služby region. U odchozích přenosů do BatchNodeManagement.simplified v režimu komunikace fondu služba Batch aktuálně používá pouze protokol TCP, ale pro budoucí kompatibilitu může být vyžadován protokol UDP. U fondů bez veřejných IP adres pomocí simplified komunikačního režimu a privátního koncového bodu správy uzlů není potřeba skupina zabezpečení sítě. Další informace o odchozích pravidlech zabezpečení pro BatchNodeManagement.značka služby region , viz Použití zjednodušené komunikace výpočetního uzlu.

Vytvoření fondu s virtuální sítí na webu Azure Portal

Po vytvoření virtuální sítě a přiřazení podsítě k ní můžete vytvořit fond Batch s danou virtuální sítí. Pomocí následujícího postupu vytvořte fond z webu Azure Portal:

Na panelu hledání v horní části webu Azure Portal vyhledejte a vyberte účty Batch. Vyberte svůj účet Batch. Tento účet musí být ve stejném předplatném a oblasti jako skupina prostředků obsahující virtuální síť, kterou chcete použít.

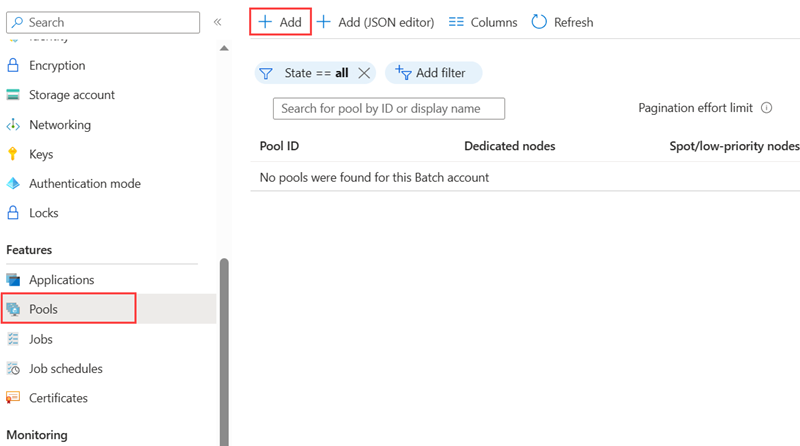

V levém navigačním panelu vyberte Fondy .

V okně Fondy vyberte Přidat.

Na stránce Přidat fond vyberte možnosti a zadejte informace o fondu. Další informace o vytváření fondů pro účet Batch najdete v tématu Vytvoření fondu výpočetních uzlů. Velikost uzlu, vyhrazené uzly cíle a spotové uzly s nízkou prioritou a všechna požadovaná volitelná nastavení.

Ve virtuální síti vyberte virtuální síť a podsíť, kterou chcete použít.

Vyberte OK a vytvořte fond.

Důležité

Pokud se pokusíte odstranit podsíť, kterou fond používá, zobrazí se chybová zpráva. Před odstraněním této podsítě je nutné odstranit všechny fondy používající podsíť.

Trasy definované uživatelem pro vynucené tunelování

Ve vaší organizaci můžete mít požadavky na přesměrování (vynucení) provozu vázaného na internet z podsítě zpět do místního umístění pro účely kontroly a protokolování. Kromě toho můžete povolit vynucené tunelování pro podsítě ve vaší virtuální síti.

Pokud chcete zajistit, aby uzly ve vašem fondu fungovaly ve virtuální síti s povoleným vynuceným tunelováním, musíte pro tuto podsíť přidat následující trasy definované uživatelem.

Pro fondy klasického komunikačního režimu:

Služba Batch musí komunikovat s uzly pro plánování úkolů. Chcete-li povolit tuto komunikaci, přidejte trasu definovanou uživatelem odpovídající BatchNodeManagement.značka služby region v oblasti, ve které existuje váš účet Batch. Nastavte typ dalšího segmentu směrování na internet.

Ujistěte se, že vaše místní síť neblokuje odchozí provoz TCP do služby Azure Storage na cílovém portu 443 (konkrétně adresy URL formuláře

*.table.core.windows.net,*.queue.core.windows.neta*.blob.core.windows.net).

Pro zjednodušené fondy komunikačního režimu bez použití privátního koncového bodu správy uzlů:

- Ujistěte se, že vaše místní síť neblokuje odchozí provoz TCP/UDP do služby Azure Batch BatchNodeManagement.značka služby region na cílovém portu 443. V současné době se používá pouze protokol TCP, ale pro budoucí kompatibilitu může být vyžadován protokol UDP.

Pro všechny fondy:

- Pokud používáte připojení virtuálních souborů, zkontrolujte požadavky na síť a ujistěte se, že není blokovaný žádný požadovaný provoz.

Upozorňující

IP adresy služby Batch se můžou v průběhu času měnit. Pokud chcete zabránit výpadkům kvůli změnám IP adres služby Batch, nezadávejte přímo IP adresy. Místo toho použijte BatchNodeManagement.značka služby region.