Návrh konfigurace služby Private Link služby Azure Monitor

Při vytváření oboru služby Azure Monitor Private Link (AMPLS) omezíte přístup k prostředkům služby Azure Monitor jenom na sítě připojené k privátnímu koncovému bodu. Tento článek obsahuje pokyny k návrhu konfigurace privátního propojení služby Azure Monitor a dalších aspektů, které byste měli vzít v úvahu před tím, než ho skutečně implementujete pomocí pokynů v tématu Konfigurace privátního propojení pro Azure Monitor.

Limity pro ampls

Objekty AMPLS mají následující omezení:

- Virtuální síť se může připojit pouze k jednomu objektu AMPLS. To znamená, že objekt AMPLS musí poskytovat přístup ke všem prostředkům služby Azure Monitor, ke kterým má mít virtuální síť přístup.

- Objekt AMPLS se může připojit až k 300 pracovním prostorům služby Log Analytics a až k 1 000 komponentám Application Insights.

- Prostředek služby Azure Monitor se může připojit až k pěti amplům AMPLS.

- Objekt AMPLS se může připojit až k 10 privátním koncovým bodům.

Plánování podle topologie sítě

Následující části popisují, jak naplánovat konfiguraci privátního propojení služby Azure Monitor na základě topologie sítě.

Vyhněte se přepsání DNS pomocí jediného ampls

Některé sítě se skládají z několika virtuálních sítí nebo jiných propojených sítí. Pokud tyto sítě sdílejí stejný DNS, konfigurace privátního propojení na libovolném z nich by aktualizovala DNS a ovlivnila provoz ve všech sítích.

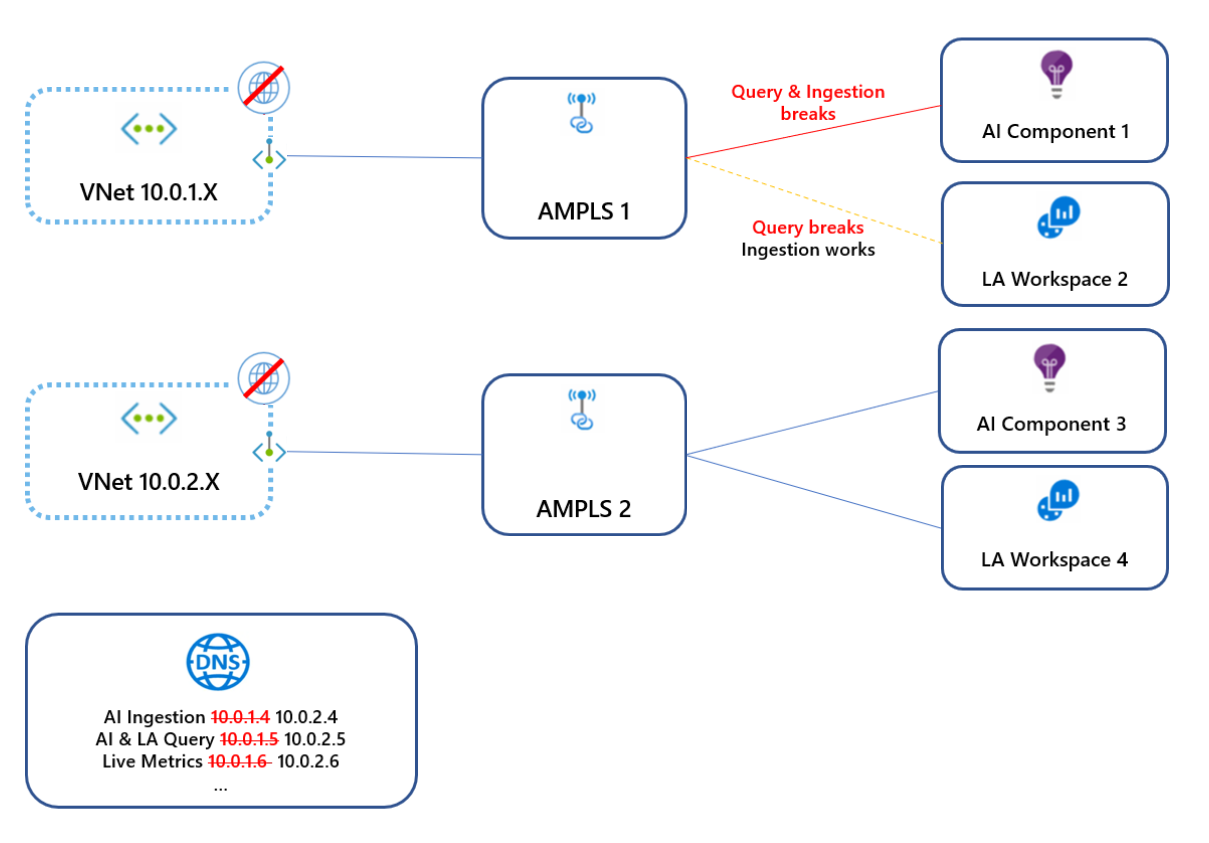

V následujícím diagramu se virtuální síť 10.0.1.x připojí ke službě AMPLS1, která vytvoří záznamy DNS, které mapují koncové body služby Azure Monitor na IP adresy z rozsahu 10.0.1.x. Později se virtuální síť 10.0.2.x připojí ke službě AMPLS2, která přepíše stejné položky DNS mapováním stejných globálních /regionálních koncových bodů na IP adresy z rozsahu 10.0.2.x. Vzhledem k tomu, že tyto virtuální sítě nejsou v partnerském vztahu, první virtuální síť se teď k těmto koncovým bodům nedostane. Pokud se chcete tomuto konfliktu vyhnout, vytvořte pouze jeden objekt AMPLS na DNS.

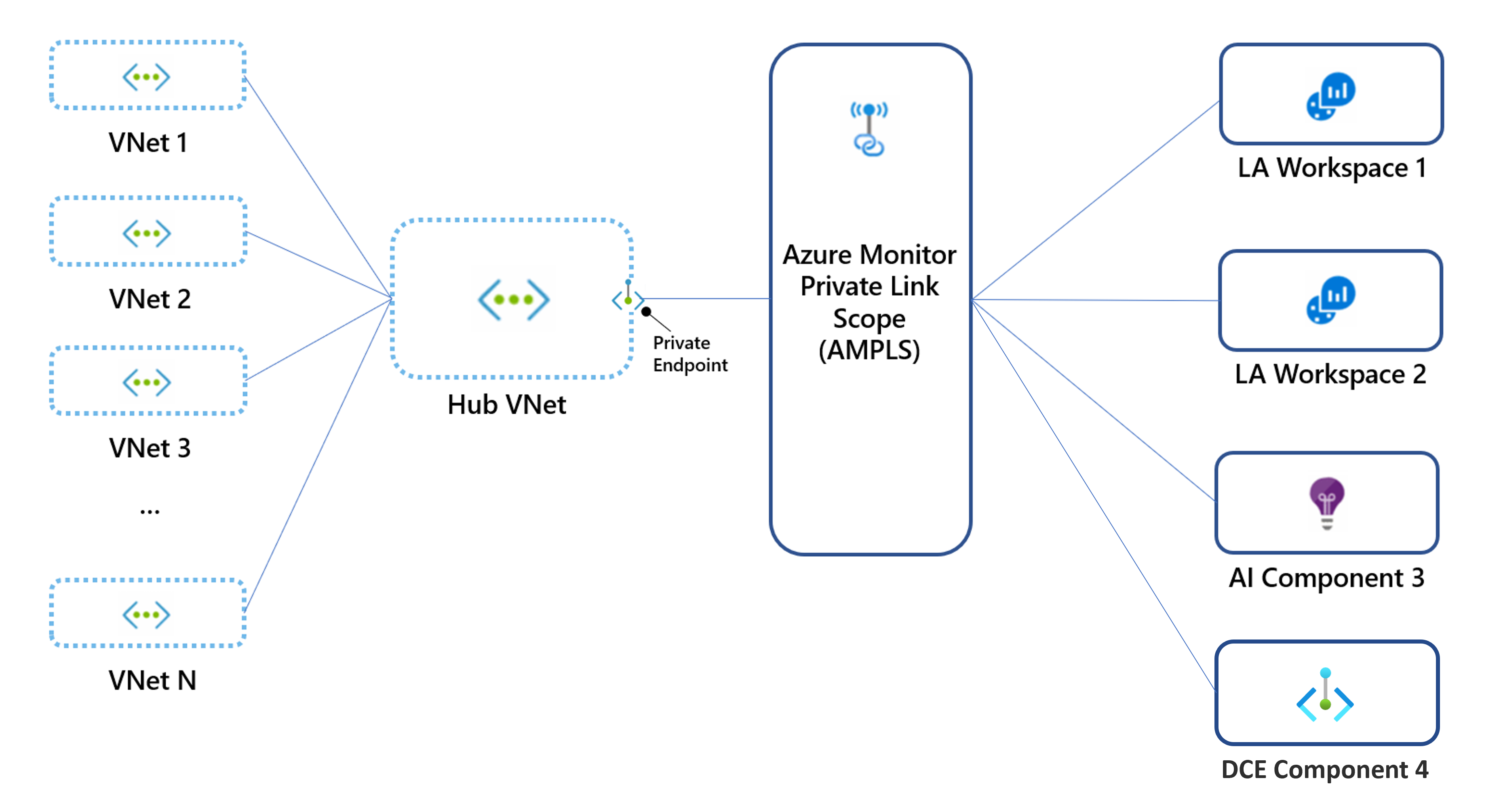

Hvězdicové sítě

Hvězdicové sítě by měly používat jedno připojení privátního propojení nastavené v centrální síti (hlavní) a ne v každé paprskové virtuální síti.

Můžete raději vytvořit samostatná privátní propojení pro paprskové virtuální sítě, aby každá virtuální síť mohla přistupovat k omezené sadě monitorovacích prostředků. V takovém případě můžete vytvořit vyhrazený privátní koncový bod a ampls pro každou virtuální síť. Musíte také ověřit, že nesdílejí stejné zóny DNS, aby se zabránilo přepsání DNS.

Partnerské sítě

S partnerskými vztahy sítí můžou sítě vzájemně sdílet IP adresy a s největší pravděpodobností sdílet stejné DNS. V takovém případě vytvořte jedno privátní propojení v síti, která je přístupná pro ostatní sítě. Vyhněte se vytváření více privátních koncových bodů a objektů AMPLS, protože platí pouze poslední sada v DNS.

Izolované sítě

Pokud vaše sítě nejsou v partnerském vztahu, musíte jejich DNS oddělit, aby používaly privátní propojení. Pak můžete vytvořit samostatný privátní koncový bod pro každou síť a samostatný objekt AMPLS. Objekty AMPLS můžou propojit stejné pracovní prostory nebo komponenty nebo různé.

Výběr režimu přístupu

Režimy přístupu privátních propojení umožňují řídit, jak privátní propojení ovlivňují síťový provoz. To, které vyberete, je důležité k zajištění nepřetržitého nepřerušovaného síťového provozu.

Režimy přístupu se můžou vztahovat na všechny sítě připojené k vaší službě AMPLS nebo na konkrétní sítě, které jsou k němu připojené. Režimy přístupu jsou nastavené samostatně pro příjem dat a dotazy. Můžete například nastavit režim Jen pro příjem dat a režim Otevřít pro dotazy.

Důležité

Příjem dat log Analytics používá koncové body specifické pro prostředky, takže nevyhovuje režimům přístupu ampls. Pokud chcete zajistit, aby žádosti o příjem dat log Analytics nemohly přistupovat k pracovním prostorům ze služby AMPLS, nastavte bránu firewall sítě tak, aby blokovala provoz do veřejných koncových bodů bez ohledu na režimy přístupu AMPLS.

Režim přístupu pouze pro privátní přístup

Tento režim umožňuje virtuální síti dosáhnout pouze prostředků privátního propojení ve službě AMPLS. Jedná se o nejbezpečnější možnost, která brání exfiltraci dat tím, že blokuje provoz ze služby AMPLS do prostředků služby Azure Monitor.

Otevření režimu přístupu

Tento režim umožňuje virtuální síti dosáhnout prostředků privátního propojení i prostředků, které nejsou ve službě AMPLS (pokud přijímají provoz z veřejných sítí). Režim open access nezabrání exfiltraci dat, ale přesto nabízí další výhody privátních propojení. Přenosy do prostředků privátního propojení se odesílají prostřednictvím privátních koncových bodů před ověřením a odesláním přes páteřní síť Microsoftu. Režim Otevření je užitečný pro smíšený režim, kde se některé prostředky používají veřejně a jiné jsou přístupné přes privátní propojení. Může být také užitečné během postupného procesu onboardingu.

Důležité

Při výběru režimu přístupu buďte opatrní. Použití režimu přístupu jen pro privátní přístup bude blokovat provoz do prostředků, které nejsou ve službách AMPLS ve všech sítích, které sdílejí stejný DNS bez ohledu na předplatné nebo tenanta. Pokud nemůžete přidat všechny prostředky služby Azure Monitor do ampLS, začněte přidáním vybraných prostředků a použitím režimu otevření přístupu. Pokud chcete maximální zabezpečení, přepněte do režimu Jen pro privátní přístup až po přidání všech prostředků služby Azure Monitor do služby AMPLS.

Nastavení režimů přístupu pro konkrétní sítě

Režimy přístupu nastavené u prostředku AMPLS mají vliv na všechny sítě, ale tato nastavení můžete přepsat pro konkrétní sítě.

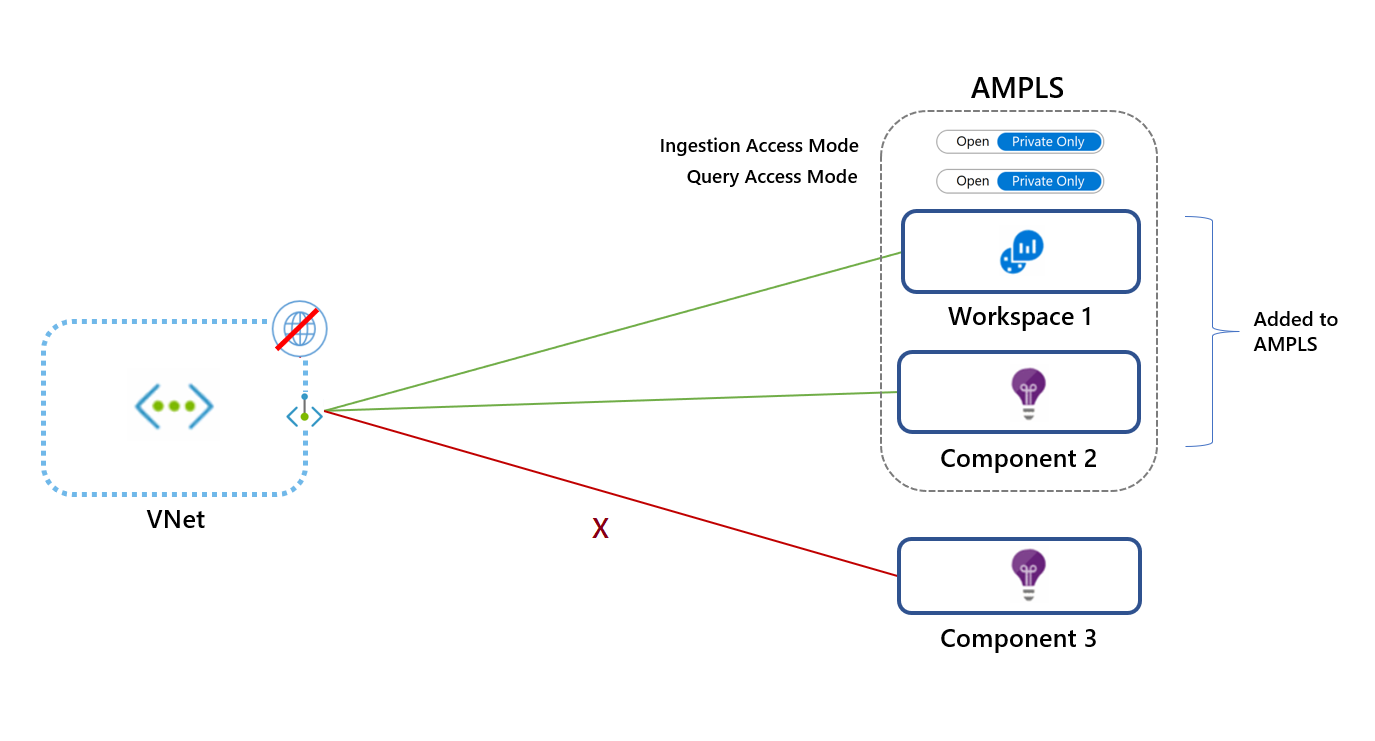

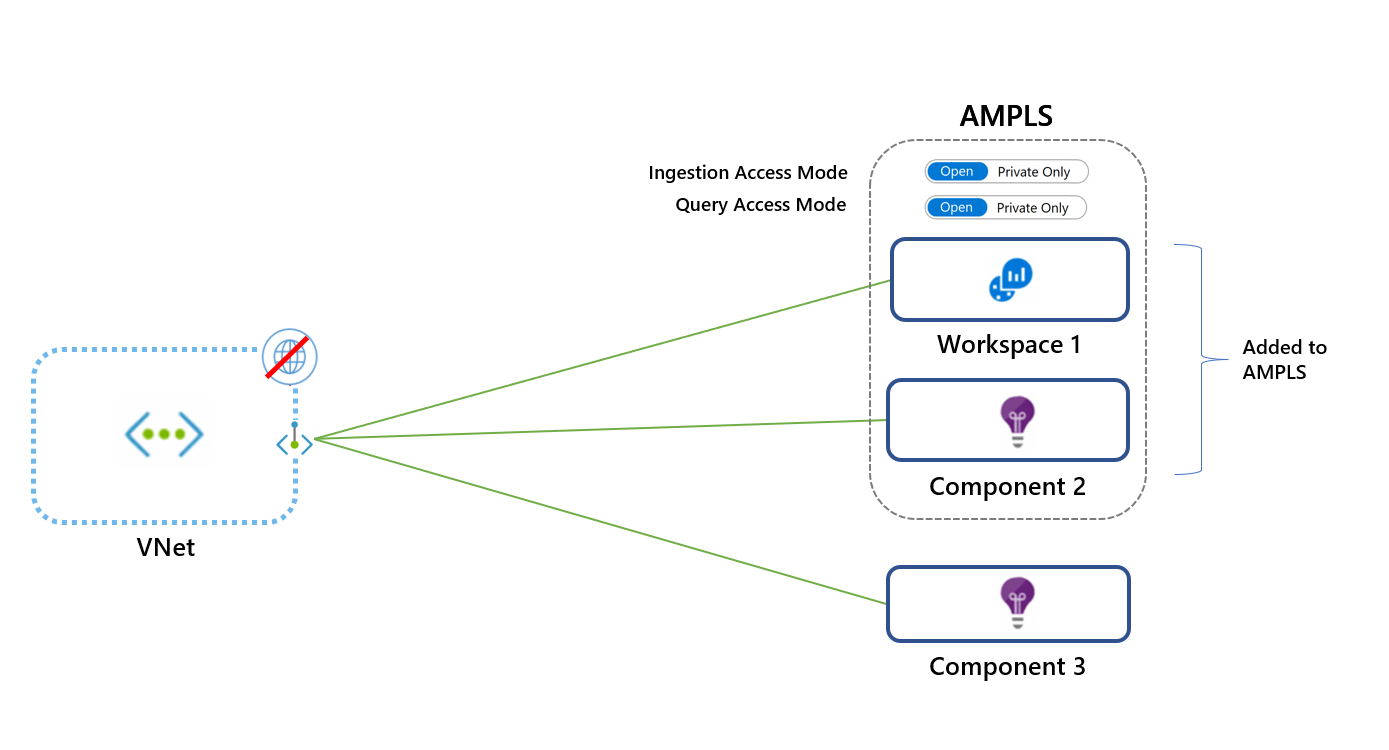

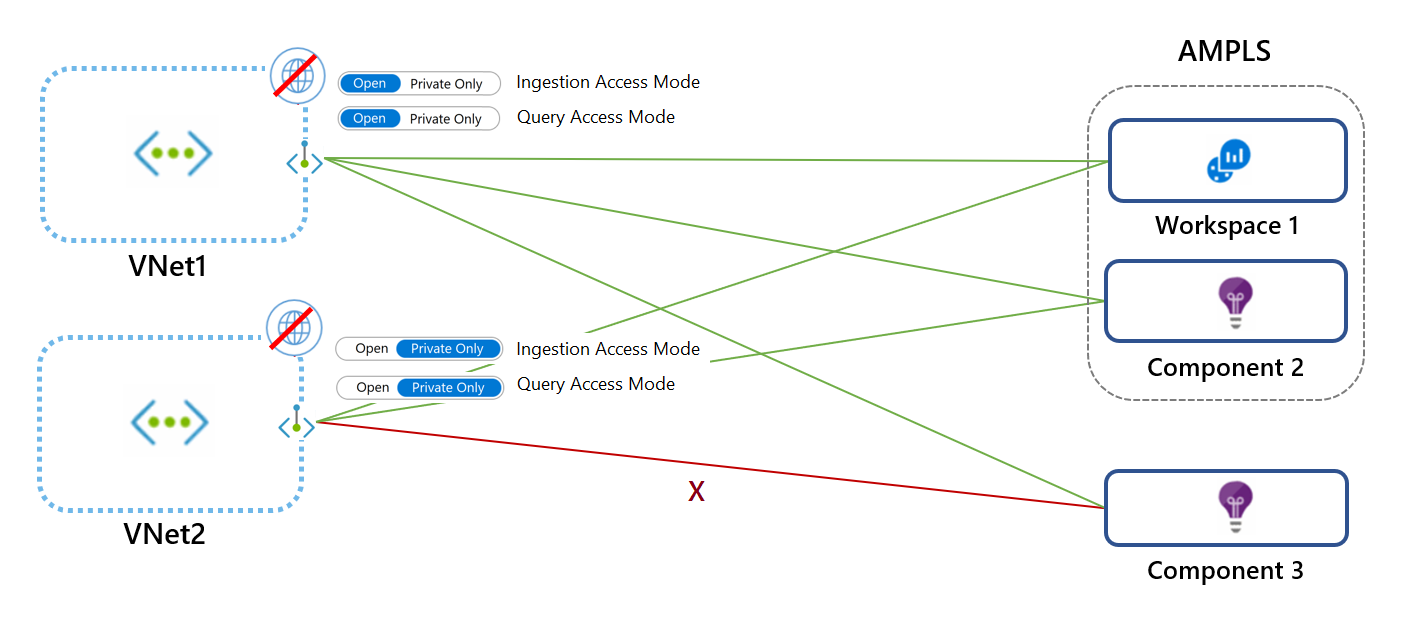

V následujícím diagramu používá síť VNet1 režim Open a VNet2 používá režim Pouze privátní. Požadavky z virtuální sítě VNet1 můžou přes privátní propojení dosáhnout pracovního prostoru 1 a komponenty 2. Požadavky můžou dosáhnout komponenty 3 pouze v případě, že přijímá provoz z veřejných sítí. Požadavky VNet2 se nemůžou spojit s komponentou 3.

Řízení síťového přístupu k prostředkům AMPLS

Komponenty služby Azure Monitor je možné nastavit na jednu z těchto:

- Přijměte nebo zablokujte příjem dat z veřejných sítí (sítě, které nejsou připojené k prostředku AMPLS).

- Přijměte nebo zablokujte dotazy z veřejných sítí (sítě, které nejsou připojené k prostředku AMPLS).

Tato členitost umožňuje nastavit přístup pro každý pracovní prostor podle vašich konkrétních potřeb. Příjem dat můžete například přijímat pouze prostřednictvím sítí připojených k privátním propojením, ale přesto se rozhodnete přijímat dotazy ze všech sítí, veřejných a soukromých.

Poznámka:

Blokování dotazů z veřejných sítí znamená, že klienti, jako jsou počítače a sady SDK mimo připojené služby AMPLS, nemůžou dotazovat data v prostředku. Tato data zahrnují protokoly, metriky a živý stream metrik. Blokování dotazů z veřejných sítí má vliv na všechna prostředí, která tyto dotazy spouštějí, jako jsou sešity, řídicí panely, přehledy na webu Azure Portal a dotazy spuštěné mimo azure Portal.

Toto jsou výjimky pro tento přístup k síti:

- Diagnostické protokoly. Protokoly a metriky odeslané do pracovního prostoru z nastavení diagnostiky jsou přes zabezpečený privátní kanál Microsoftu a tato nastavení neřídí.

- Vlastní metriky nebo metriky hosta služby Azure Monitor Vlastní metriky odesílané z agenta služby Azure Monitor nejsou řízeny řadiči domény a není možné je nakonfigurovat přes privátní propojení.

Poznámka:

Dotazy odeslané prostřednictvím rozhraní API Resource Manageru nemůžou používat privátní propojení služby Azure Monitor. Tyto dotazy můžou získat přístup pouze v případě, že cílový prostředek umožňuje dotazy z veřejných sítí.

Následující prostředí jsou známá pro spouštění dotazů prostřednictvím rozhraní API Resource Manageru:

- Logika Konektor aplikace

- Řešení Update Management

- Řešení pro sledování změn

- Přehledy virtuálních počítačů

- Container Insights

- Podokno Souhrn pracovního prostoru služby Log Analytics (zastaralé) (které zobrazuje řídicí panel řešení)

Speciální předpoklady

Application Insights

- Přidejte prostředky hostující monitorované úlohy do privátního propojení. Podívejte se například na použití privátních koncových bodů pro webovou aplikaci Azure.

- Prostředí bez využití portálu musí běžet také ve virtuální síti propojené s privátním propojením, která zahrnuje monitorované úlohy.

- Zadejte vlastní účet úložiště pro podporu privátních propojení pro profiler .NET a ladicí program.

Poznámka:

Pokud chcete plně zabezpečit Application Insights založené na pracovních prostorech, zamkněte přístup k prostředku Application Insights a podkladovému pracovnímu prostoru služby Log Analytics.

Spravovaná služba Prometheus

- Nastavení příjmu dat služby Private Link se provádí pomocí ampls a nastavení v koncových bodech shromažďování dat (DCE), které odkazují na pracovní prostor služby Azure Monitor používaný k ukládání metrik Prometheus.

- Nastavení dotazů Private Link se provádí přímo v pracovním prostoru služby Azure Monitor sloužícím k ukládání metrik Prometheus a nezpracují se pomocí ampls.

Další kroky

- Zjistěte, jak nakonfigurovat privátní propojení.

- Seznamte se s privátním úložištěm pro vlastní protokoly a klíče spravované zákazníkem.

- Přečtěte si informace o službě Private Link pro automatizaci.