Použití služby Azure Private Link k bezpečnému propojení sítí se službou Azure Automation

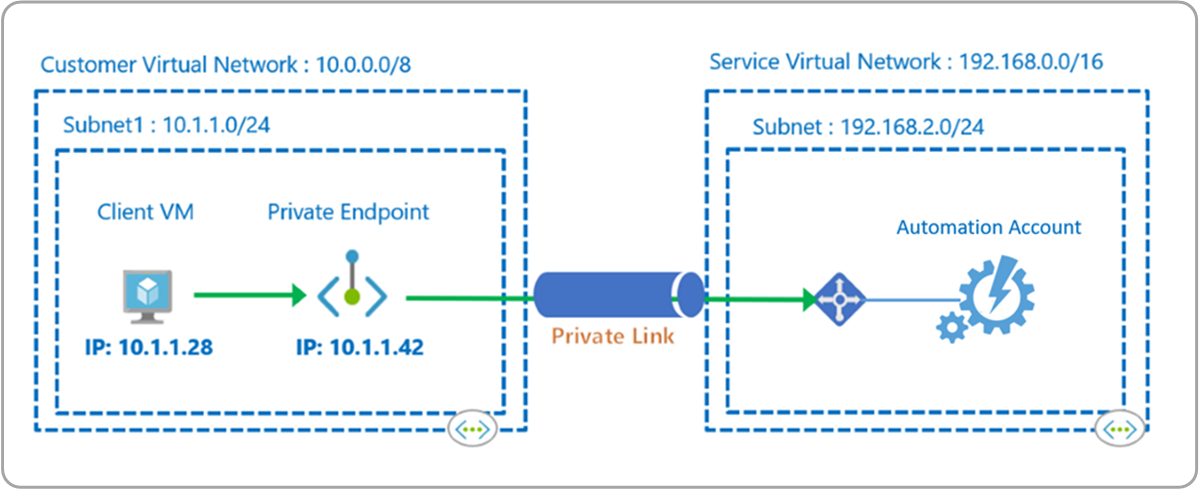

Privátní koncový bod Azure je síťové rozhraní, které vás privátně a zabezpečeně připojí ke službám využívajícím službu Azure Private Link. Privátní koncový bod používá privátní IP adresu z vaší virtuální sítě a efektivně přináší službu Automation do vaší virtuální sítě. Síťový provoz mezi počítači ve virtuální síti a účtem Automation prochází přes virtuální síť a privátní propojení v páteřní síti Microsoftu, čímž se eliminuje riziko vystavení na veřejném internetu.

Máte například virtuální síť, ve které jste zakázali odchozí přístup k internetu. Chcete ale přistupovat k účtu Automation soukromě a používat funkce Automation, jako jsou Webhooky, State Configuration a úlohy runbooku v hybrid Runbook Worker. Kromě toho chcete, aby uživatelé měli přístup k účtu Automation jenom prostřednictvím virtuální sítě. Nasazení privátního koncového bodu dosahuje těchto cílů.

Tento článek popisuje, kdy použít privátní koncový bod a jak nastavit privátní koncový bod s účtem Automation.

Poznámka:

Podpora služby Private Link se službou Azure Automation je dostupná jenom v cloudech Azure Commercial a Azure US Government.

Výhody

Pomocí služby Private Link můžete:

Připojte se soukromě ke službě Azure Automation bez otevření přístupu k veřejné síti.

Připojte se soukromě k pracovnímu prostoru služby Azure Monitor Log Analytics bez otevření přístupu k veřejné síti.

Poznámka:

Samostatný privátní koncový bod pro váš pracovní prostor služby Log Analytics se vyžaduje, pokud je váš účet Automation propojený s pracovním prostorem služby Log Analytics pro předávání dat úloh a když máte povolené funkce, jako je Update Management, Sledování změn a inventář, State Configuration nebo spuštění/zastavení virtuálních počítačů mimo pracovní dobu. Další informace o službě Private Link pro Azure Monitor najdete v tématu Použití služby Azure Private Link k bezpečnému připojení sítí ke službě Azure Monitor.

Zajištění, že k datům služby Automation je přístup jen prostřednictvím autorizovaných privátních sítí

Zabránit exfiltraci dat z privátních sítí definováním prostředku Azure Automation, který se připojuje přes privátní koncový bod.

Zabezpečeně připojte privátní místní síť ke službě Azure Automation pomocí ExpressRoute a Private Linku.

Udržujte veškerý provoz v páteřní síti Microsoft Azure.

Další informace najdete v tématu Klíčové výhody služby Private Link.

Omezení

- V současné implementaci služby Private Link nemůžou cloudové úlohy účtu Automation přistupovat k prostředkům Azure zabezpečeným pomocí privátního koncového bodu. Například Azure Key Vault, Azure SQL, účet Azure Storage atd. Pokud chcete tento problém obejít, použijte funkci Hybrid Runbook Worker . Proto jsou místní virtuální počítače podporované pro spouštění hybridních pracovních procesů Runbook Worker na účtu Automation s povolenou službou Private Link.

- Potřebujete použít nejnovější verzi agenta Log Analytics pro Windows nebo Linux.

- Brána Log Analytics nepodporuje službu Private Link.

- Upozornění Azure (metrika, protokol a protokol aktivit) nejde použít k aktivaci webhooku Automation, když je účet Automation nakonfigurovaný s veřejným přístupem nastaveným na Zakázat.

Jak to funguje

Private Link pro službu Azure Automation propojí jeden nebo více privátních koncových bodů (a tedy i virtuální sítě, ve kterých se nacházejí) s vaším prostředkem účtu služby Automation. Tyto koncové body jsou počítače, které používají webhooky ke spuštění runbooku, počítačů hostující roli Hybrid Runbook Worker a uzly DSC (Desired State Configuration).

Po vytvoření privátních koncových bodů pro Automatizaci se každá z veřejných adres URL služby Automation mapuje na jeden privátní koncový bod ve vaší virtuální síti. Vy nebo počítač můžete přímo kontaktovat adresy URL služby Automation.

Scénář webhooku

Runbooky můžete spustit pomocí příkazu POST na adrese URL webhooku. Adresa URL například vypadá takto: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

Scénář hybrid Runbook Worker

Funkce Hybrid Runbook Worker uživatele služby Azure Automation umožňuje spouštět runbooky přímo na počítači Azure nebo mimo Azure, včetně serverů zaregistrovaných na serverech s podporou Azure Arc. Z počítače nebo serveru, který je hostitelem role, můžete runbooky spouštět přímo na něm a s prostředky v prostředí, abyste mohli tyto místní prostředky spravovat.

Koncový bod JRDS používá hybrid worker ke spuštění/zastavení runbooků, stažení runbooků do pracovního procesu a odeslání streamu protokolu úloh zpět do služby Automation. Po povolení koncového bodu JRDS by adresa URL vypadala takto: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. Tím by se zajistilo, že spouštění runbooků v hybrid workeru připojeném ke službě Azure Virtual Network dokáže spouštět úlohy, aniž by bylo nutné otevřít odchozí připojení k internetu.

Poznámka:

S aktuální implementací služby Private Links pro Azure Automation podporuje pouze spouštění úloh v procesu Hybrid Runbook Worker připojeném k virtuální síti Azure a nepodporuje cloudové úlohy.

Scénář Hybrid Workeru pro Řešení Update Management

Systém Hybrid Runbook Worker podporuje sadu skrytých runbooků používaných funkcí Update Management, která je navržená k instalaci aktualizací určených uživatelem na počítače s Windows a Linuxem. Když je služba Azure Automation Update Management povolená, každý počítač připojený k vašemu pracovnímu prostoru služby Log Analytics se automaticky nakonfiguruje jako systémový hybrid Runbook Worker.

Vysvětlení a konfigurace kontroly řešení Update Management o řešení Update Management Funkce Update Management je závislá na pracovním prostoru služby Log Analytics, a proto vyžaduje propojení pracovního prostoru s účtem Automation. Pracovní prostor služby Log Analytics ukládá data shromážděná řešením a hostuje prohledávání a zobrazení protokolu.

Pokud chcete, aby se vaše počítače nakonfigurované pro správu aktualizací připojily k pracovnímu prostoru Automation a Log Analytics zabezpečeným způsobem přes kanál Private Link, musíte povolit službu Private Link pro pracovní prostor služby Log Analytics propojenou s účtem Automation nakonfigurovaným pomocí služby Private Link.

Pomocí postupu popsaného v konfiguraci Log Analytics můžete řídit, jak se dá pracovní prostor služby Log Analytics dosáhnout mimo obory služby Private Link. Pokud nastavíte možnost Povolit přístup k veřejné síti pro příjem dat na hodnotu Ne, počítače mimo připojené obory nemůžou nahrávat data do tohoto pracovního prostoru. Pokud nastavíte možnost Povolit přístup k veřejné síti pro dotazy na Ne, počítače mimo obory nemají přístup k datům v tomto pracovním prostoru.

Pomocí dílčího prostředku cíle DSCAndHybridWorker povolte službu Private Link pro hybridní pracovní procesy uživatelů a systémů.

Poznámka:

Počítače hostované mimo Azure spravované řešením Update Management a jsou připojené k virtuální síti Azure přes privátní partnerský vztah ExpressRoute, tunely VPN a partnerské virtuální sítě s využitím privátních koncových bodů podporují službu Private Link.

Scénář konfigurace stavu (agentsvc)

Konfigurace stavu poskytuje službu pro správu konfigurace Azure, která umožňuje psát, spravovat a kompilovat konfigurace DSC (Desired State Configuration) PowerShellu pro uzly v libovolném cloudovém nebo místním datacentru.

Agent na počítači se zaregistruje ve službě DSC a pak pomocí koncového bodu služby načte konfiguraci DSC. Koncový bod služby agenta vypadá takto: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

Adresa URL veřejného a privátního koncového bodu by byla stejná, ale při povolení privátního propojení by se namapovala na privátní IP adresu.

Plánování na základě vaší sítě

Před nastavením prostředku účtu Automation zvažte požadavky na izolaci sítě. Vyhodnoťte přístup virtuálních sítí k veřejnému internetu a omezení přístupu k vašemu účtu Automation (včetně nastavení oboru skupiny Private Link na protokoly služby Azure Monitor, pokud je integrovaná s vaším účtem Automation). Zahrňte také kontrolu záznamů DNS služby Automation jako součást vašeho plánu, abyste zajistili, že podporované funkce fungují bez problémů.

Připojení k privátnímu koncovému bodu

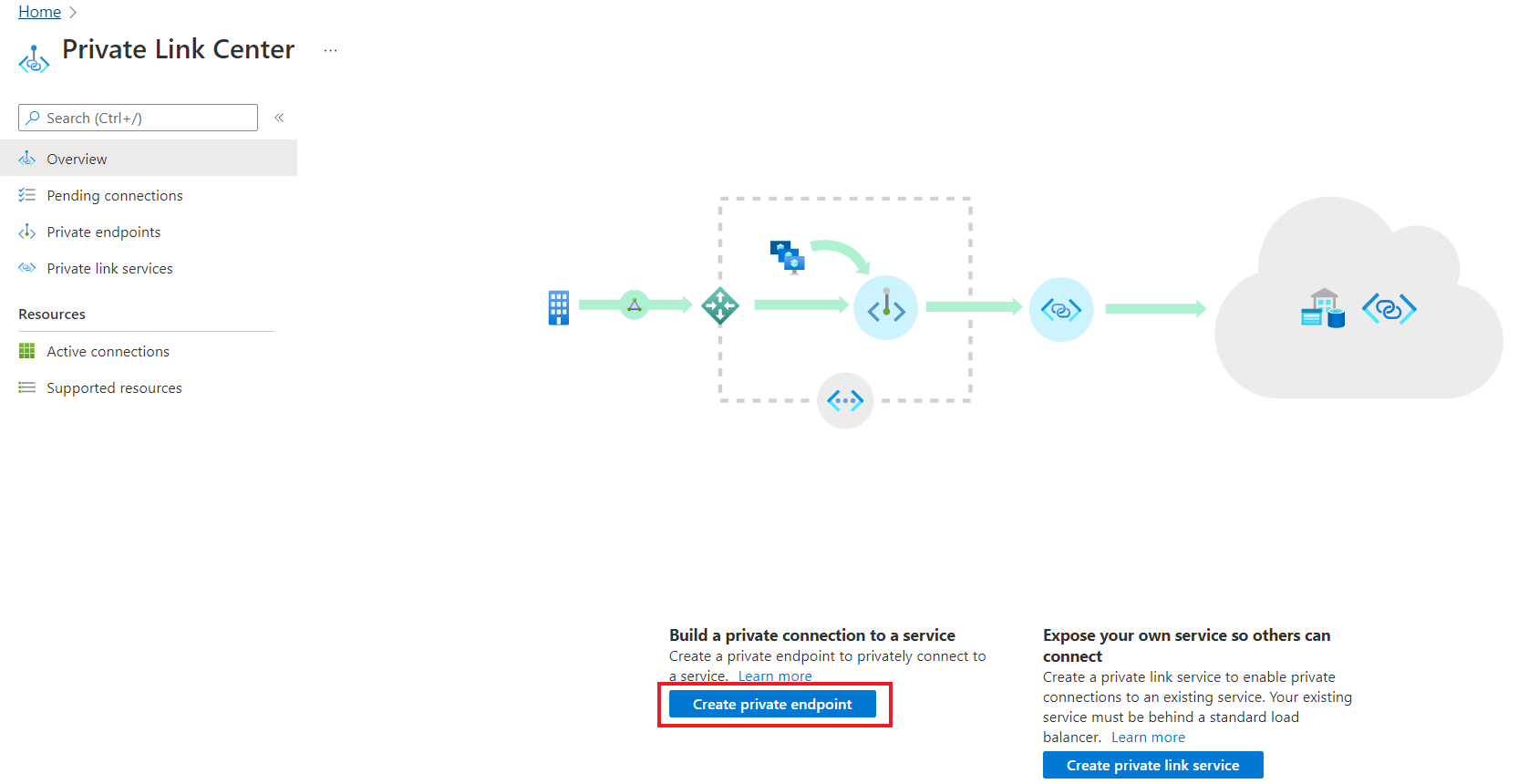

Pomocí následujícího postupu vytvořte privátní koncový bod pro váš účet Automation.

Přejděte do centra Private Link na webu Azure Portal a vytvořte privátní koncový bod pro připojení naší sítě.

V Centru služby Private Link vyberte Vytvořit privátní koncový bod.

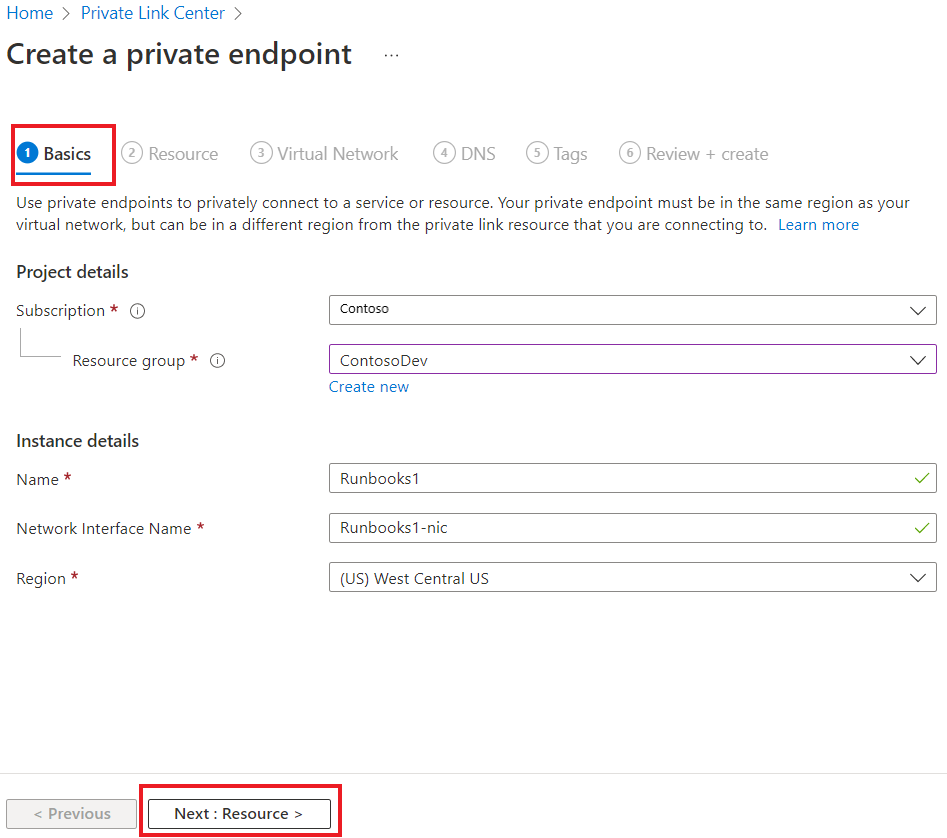

V části Základy zadejte následující podrobnosti:

- Předplatné

- Skupina prostředků

- Název

- Název síťového rozhraní

- Oblast a vyberte Další: Prostředek.

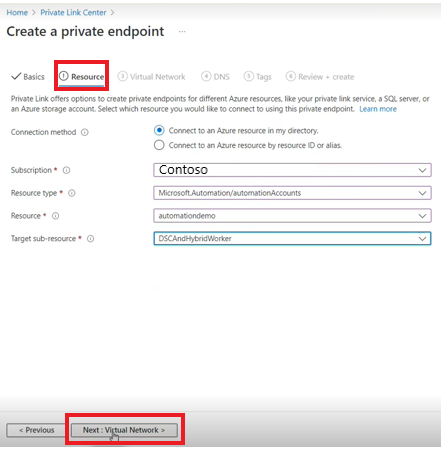

V části Zdroj zadejte následující podrobnosti:

- Metoda připojení, vyberte výchozí možnost – Připojte se k prostředku Azure v mém adresáři.

- Předplatné

- Typ prostředku

- Zdroj.

- Cílový dílčí prostředek může být webhook nebo DSCAndHybridWorker podle vašeho scénáře a vybrat Další: Virtuální síť.

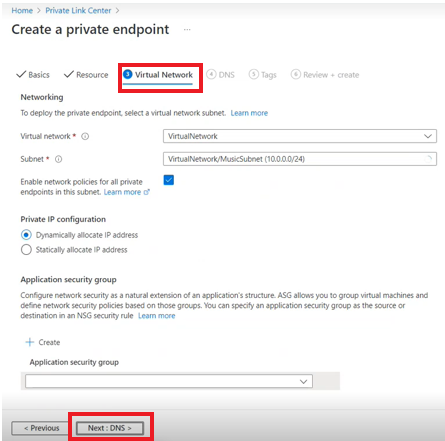

Ve virtuální síti zadejte následující podrobnosti:

- Virtuální síť

- Podsíť

- Povolte zaškrtávací políčko Povolit zásady sítě pro všechny privátní koncové body v této podsíti.

- Vyberte Dynamicky přidělovat IP adresu a vyberte Další: DNS.

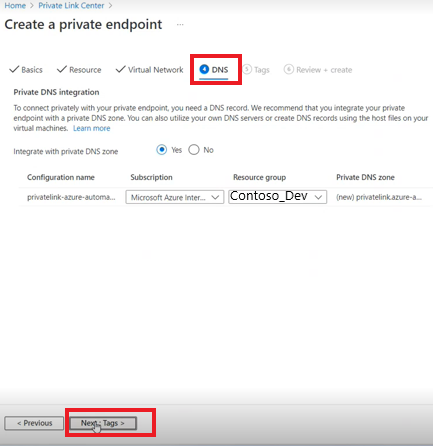

V DNS se data vyplní podle informací zadaných na kartách Základy, Prostředek, Virtuální síť a vytvoří Privátní DNS zónu. Zadejte následující údaje:

- Integrace s privátní zónou DNS

- Předplatné

- Skupina prostředků a vyberte Další: Značky

Na značkách můžete kategorizovat prostředky. Vyberte Název a Hodnotu a vyberte Zkontrolovat a vytvořit.

Přejdete na stránku Zkontrolovat a vytvořit , kde Azure ověří vaši konfiguraci. Po použití změn veřejného přístupu k síti a služby Private Link může trvat až 35 minut, než se změny projeví.

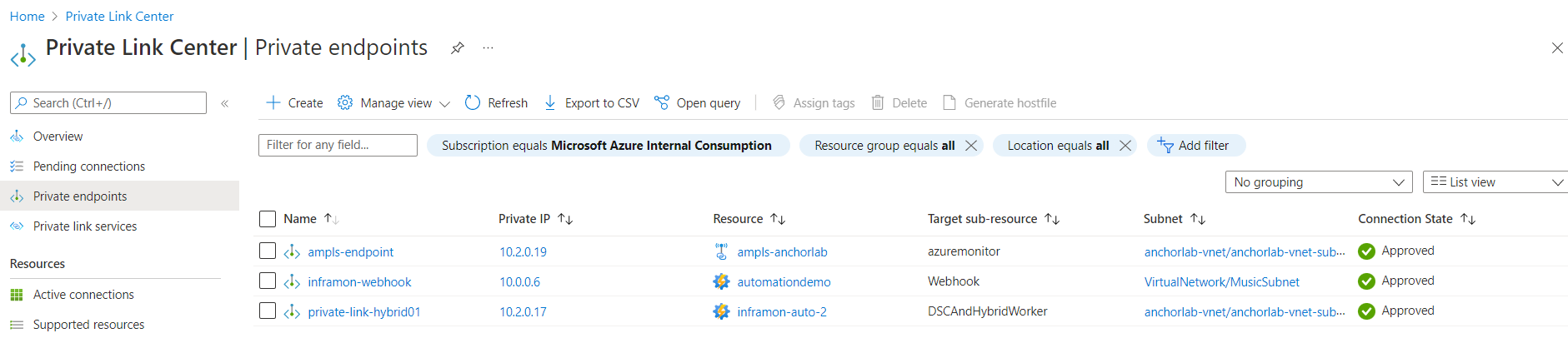

V Centru služby Private Link vyberte privátní koncové body a zobrazte prostředek privátního propojení.

Výběrem prostředku zobrazíte všechny podrobnosti. Tím se pro váš účet Automation vytvoří nový privátní koncový bod a přiřadí se mu privátní IP adresa z vaší virtuální sítě. Stav připojení se zobrazí jako schválený.

Podobně se vytvoří jedinečný plně kvalifikovaný název domény (FQDN) pro State Configuration (agentsvc) a pro modul runtime úlohy Hybrid Runbook Worker (jrds). Každému z nich se přiřadí samostatná IP adresa od vaší virtuální sítě a stav připojení se zobrazí jako schválený.

Pokud má uživatel služby pro prostředek Automation oprávnění Azure RBAC, může zvolit metodu automatického schvalování. V takovém případě, když požadavek dosáhne prostředku poskytovatele služby Automation, není od poskytovatele služeb vyžadována žádná akce a připojení se automaticky schválí.

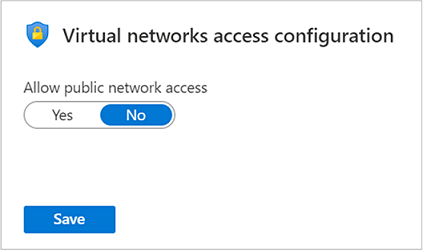

Nastavení příznaků přístupu k veřejné síti

Účet Automation můžete nakonfigurovat tak, aby odepřel všechny veřejné konfigurace a povolil pouze připojení prostřednictvím privátních koncových bodů, aby se dále zlepšilo zabezpečení sítě. Pokud chcete omezit přístup k účtu Automation pouze z virtuální sítě a nepovolit přístup z veřejného internetu, můžete vlastnost nastavit publicNetworkAccess na $falsehodnotu .

Pokud je nastavení přístupu k veřejné síti nastavené na $false, jsou povolena pouze připojení prostřednictvím privátních koncových bodů a všechna připojení přes veřejné koncové body jsou odepřena s neoprávněnou chybovou zprávou a stavem HTTP 401.

Následující skript PowerShellu ukazuje, jak a Set Get vlastnost přístupu k veřejné síti na úrovni účtu Automation:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

Vlastnost přístupu k veřejné síti můžete řídit také na webu Azure Portal. V účtu Automation vyberte v levém podokně v části Nastavení účtu možnost Izolace sítě. Pokud je nastavení Přístupu k veřejné síti nastaveno na Ne, jsou povolena pouze připojení přes privátní koncové body a všechna připojení přes veřejné koncové body budou odepřena.

Konfigurace DNS

Při připojování k prostředku privátního propojení pomocí plně kvalifikovaného názvu domény (FQDN) v rámci připojovací řetězec je důležité správně nakonfigurovat nastavení DNS tak, aby se přeložila na přidělenou privátní IP adresu. Stávající služby Azure už můžou mít konfiguraci DNS, která se má použít při připojování přes veřejný koncový bod. Vaše konfigurace DNS by se měla zkontrolovat a aktualizovat, aby se připojila pomocí vašeho privátního koncového bodu.

Síťové rozhraní přidružené k privátnímu koncovému bodu obsahuje úplnou sadu informací potřebných ke konfiguraci DNS, včetně plně kvalifikovaného názvu domény a privátních IP adres přidělených pro daný prostředek privátního propojení.

Ke konfiguraci nastavení DNS pro privátní koncové body můžete použít následující možnosti:

Použijte soubor hostitele (doporučuje se jenom pro testování). Soubor hostitele na virtuálním počítači můžete použít k přepsání pomocí DNS pro překlad názvů. Položka DNS by měla vypadat jako v následujícím příkladu:

privatelinkFQDN.jrds.sea.azure-automation.net.Použijte privátní zónu DNS. Privátní zóny DNS můžete použít k přepsání překladu DNS pro konkrétní privátní koncový bod. S virtuální sítí je možné propojit zónu privátního DNS za účelem překladu konkrétních domén. Pokud chcete agentu na virtuálním počítači povolit komunikaci přes privátní koncový bod, vytvořte záznam Privátní DNS jako

privatelink.azure-automation.net. Přidejte nové mapování záznamů DNS A na IP adresu privátního koncového bodu.Použijte modul pro předávání DNS (volitelné). Pomocí nástroje pro předávání DNS můžete přepsat překlad DNS pro konkrétní prostředek privátního propojení. Pokud je váš server DNS hostovaný ve virtuální síti, můžete vytvořit pravidlo předávání DNS, které bude používat privátní zónu DNS ke zjednodušení konfigurace pro všechny prostředky privátního propojení.

Další informace najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Další kroky

Další informace o privátním koncovém bodu najdete v tématu Co je privátní koncový bod Azure?