Nápady na řešení

Tento článek popisuje myšlenku řešení. Váš cloudový architekt může pomocí těchto pokynů vizualizovat hlavní komponenty pro typickou implementaci této architektury. Tento článek slouží jako výchozí bod k návrhu dobře navrženého řešení, které odpovídá konkrétním požadavkům vaší úlohy.

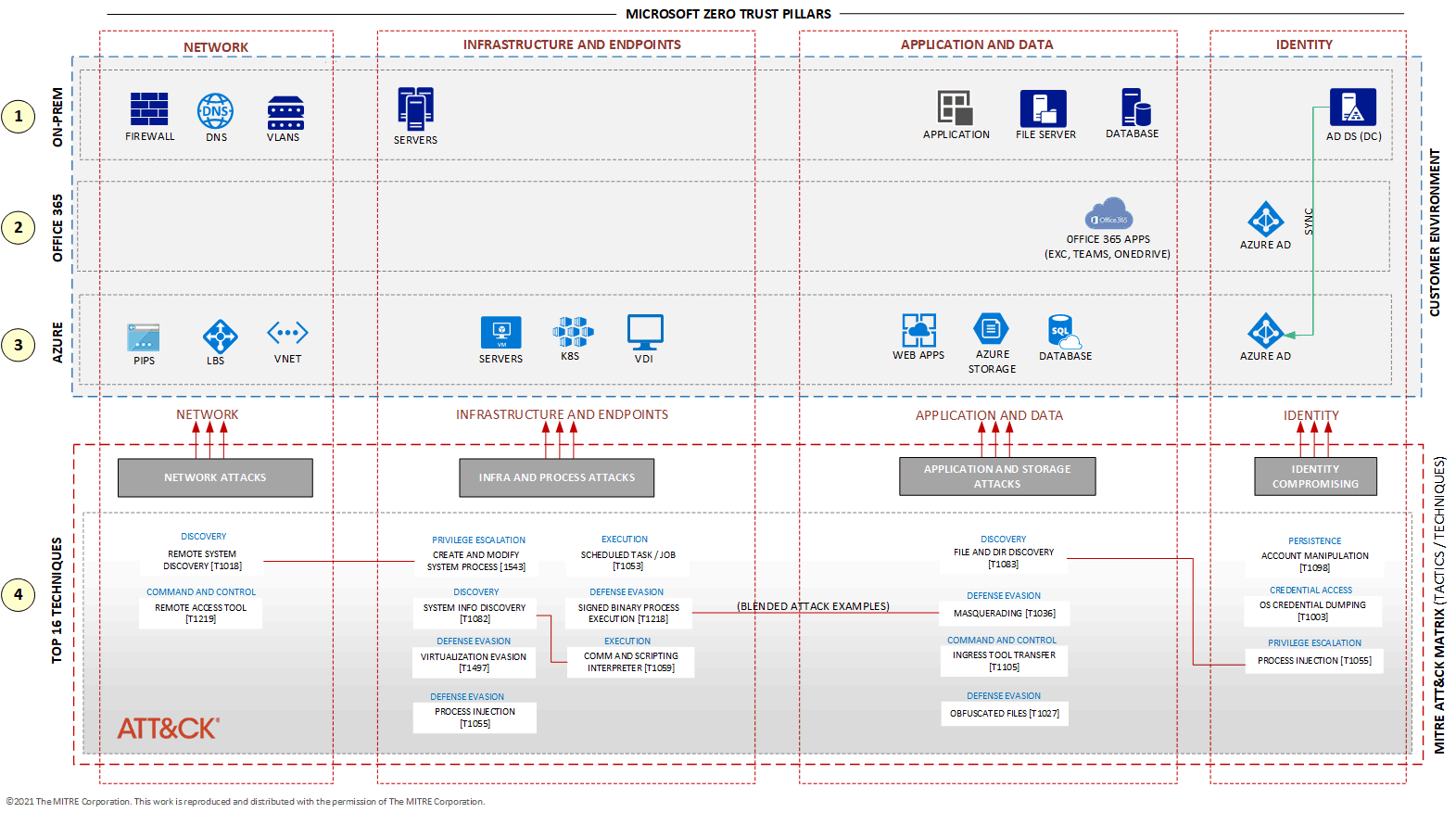

Tento článek popisuje, jak diagramovat základní IT prostředí vaší organizace a vytvořit mapu hrozeb. Tyto diagramy jsou cenné nástroje pro plánování a vytváření robustní obranné vrstvy zabezpečení. Pochopení prostředí IT a její architektury je zásadní pro identifikaci služeb zabezpečení potřebných k zajištění odpovídající ochrany.

Počítačové systémy uchovávají informace, které jsou nejen cenné pro organizace, které je generují, ale také pro škodlivé aktéry. Tito aktéři, ať už jednotlivci nebo skupiny, se podílejí na škodlivých činnostech, jejichž cílem je ohrozit nebo poškodit počítače, zařízení, systémy a sítě společností. Jejich cílem je často ukrást nebo poškodit citlivá data pomocí hrozeb, jako je malware nebo útoky hrubou silou.

V tomto článku prozkoumáme metodu mapování hrozeb do vašeho IT prostředí, která vám umožní naplánovat implementaci služeb zabezpečení Microsoftu jako součást vaší strategie zabezpečení.

Dobrou zprávou je, že nemusíte vytvářet mapu hrozeb od začátku. Matice MITRE ATT&CK nabízí vynikající zdroj, který vám pomůže s vývojem. MITRE ATT&CK je globální znalostní báze, která mapuje reálné hrozby na základě pozorovaných taktik a technik. Společnost MITRE podrobně dokumentuje každou známou hrozbu a poskytuje cenné poznatky o tom, jak tyto hrozby fungují a jak se proti nim můžete bránit. Tento veřejně přístupný prostředek je k dispozici online na WEBU MITRE ATT&CK®.

V tomto článku používáme podmnožinu těchto hrozeb k ilustraci toho, jak můžete mapovat hrozby do vašeho IT prostředí.

Potenciální případy použití

Některé hrozby jsou společné ve všech odvětvích, jako je ransomware, útoky DDoS, skriptování mezi weby a injektáž SQL. Řada organizací ale čelí konkrétním hrozbám jedinečným pro jejich odvětví nebo na základě minulých kybernetických útoků, se kterými se setkali. Diagram v tomto článku vám pomůže tyto hrozby pro vaši organizaci mapovat tím, že identifikuje oblasti, na které budou pravděpodobně cílit aktéři se zlými úmysly. Vytvoření mapy hrozeb umožňuje naplánovat potřebné vrstvy ochrany pro bezpečnější prostředí.

Tento diagram můžete přizpůsobit tak, aby modeloval různé kombinace útoků a lépe porozuměl tomu, jak je zabránit a zmírnit. I když je architektura MITRE ATT&CK užitečným odkazem, není to nutné. Microsoft Sentinel a další bezpečnostní služby Microsoftu také spolupracují s MITRE a poskytují cenné přehledy o různých hrozbách.

Některé organizace používají Cyber Kill Chain®, metodologii od Společnosti Lockheed Martin, k namapování a pochopení toho, jak se útok nebo řada útoků provádí proti IT prostředí. Cyber Kill Chain uspořádá hrozby a útoky zvážením menšího počtu taktik a technik než architektura MITRE ATT&CK. Přesto je efektivní, když vám pomůže pochopit hrozby a způsob jejich provedení. Další informace o této metodologii najdete v tématu Cyber Kill Chain.

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

©2021 Společnost MITRE. Tato práce se reprodukuje a distribuuje s oprávněním společnosti MITRE Corporation.

Pro IT prostředí organizací určujeme jenom komponenty pro Azure a Microsoft 365. Vaše konkrétní IT prostředí může zahrnovat zařízení, zařízení a technologie od různých poskytovatelů technologií.

V prostředí Azure diagram znázorňuje komponenty uvedené v následující tabulce.

| Popisek | Dokumentace |

|---|---|

| Virtuální síť | Co je Azure Virtual Network? |

| LBS | Co je Azure Load Balancer? |

| JADÉRKA | veřejné IP adresy, |

| SERVERY | Virtual Machines |

| K8S | Azure Kubernetes Service |

| VDI | Co je Azure Virtual Desktop? |

| WEB APPS | Přehled služby App Service |

| AZURE STORAGE | Seznámení se službou Azure Storage |

| DB | Co je Azure SQL Database? |

| Microsoft Entra ID | Co je MICROSOFT Entra ID? |

Diagram představuje Microsoft 365 prostřednictvím komponent uvedených v následující tabulce.

| Popisek | Popis | Dokumentace |

|---|---|---|

OFFICE 365 |

Služby Microsoftu 365 (dříve Office 365). Aplikace, které Microsoft 365 zpřístupňuje, závisí na typu licence. | Microsoft 365 – Předplatné pro aplikace Office |

Microsoft Entra ID |

Id Microsoft Entra, stejné jako v Azure. Mnoho společností používá stejnou službu Microsoft Entra pro Azure a Microsoft 365. | Co je MICROSOFT Entra ID? |

Workflow

Diagram architektury v tomto článku je založený na typickém IT prostředí pro organizaci, která má místní systémy, předplatné Microsoftu 365 a předplatné Azure. Prostředky v každé z těchto vrstev jsou služby, které jsou společné pro mnoho společností. Klasifikují se v diagramu podle pilířů microsoft nulová důvěra (Zero Trust): síť, infrastruktura, koncový bod, aplikace, data a identita. Další informace o nulová důvěra (Zero Trust) naleznete v tématu Proaktivní zabezpečení pomocí nulová důvěra (Zero Trust).

Diagram architektury obsahuje následující vrstvy:

Místní

Diagram obsahuje některé základní služby, jako jsou servery (virtuální počítače), síťová zařízení a DNS. Zahrnuje běžné aplikace, které se nacházejí ve většině IT prostředí a běží na virtuálních počítačích nebo fyzických serverech. Zahrnuje také různé typy databází, a to jak SQL, tak i jiné než SQL. Organizace obvykle mají souborový server, který sdílí soubory v celé společnosti. Nakonec služba Doména služby Active Directory Service, rozšířená komponenta infrastruktury, zpracovává přihlašovací údaje uživatele. Diagram obsahuje všechny tyto komponenty v místním prostředí.

Prostředí Office 365

Toto ukázkové prostředí obsahuje tradiční kancelářské aplikace, jako jsou Word, Excel, PowerPoint, Outlook a OneNote. V závislosti na typu licence může obsahovat i jiné aplikace, jako je OneDrive, Exchange, SharePoint a Teams. V diagramu jsou znázorněny ikonou pro aplikace Microsoft 365 (dříve Office 365) a ikonou pro Microsoft Entra ID. Uživatelé musí být ověřeni, aby získali přístup k aplikacím Microsoftu 365 a ID Microsoft Entra funguje jako zprostředkovatel identity. Microsoft 365 ověřuje uživatele proti stejnému typu ID Microsoft Entra, které Azure používá. Ve většině organizací je tenant Microsoft Entra ID stejný pro Azure i Microsoft 365.

Prostředí Azure

Tato vrstva představuje veřejné cloudové služby Azure, včetně virtuálních počítačů, virtuálních sítí, platforem jako služeb, webových aplikací, databází, úložiště, služeb identit a dalších. Další informace o Azure najdete v dokumentaci k Azure.

Taktika a techniky MITRE ATT&CK

Tento diagram znázorňuje prvních 16 hrozeb podle taktiky a technik publikovaných společností MITRE Corporation. V červených řádcích můžete vidět příklad smíšeného útoku, což znamená, že škodlivý aktér může koordinovat více útoků současně.

Jak používat architekturu MITRE ATT&CK

Můžete začít jednoduchým vyhledáváním názvu hrozby nebo kódu útoku na hlavní webové stránce MITRE ATT&CK®.

Hrozby můžete procházet také na stránkách taktiky nebo technik:

Stále můžete používat MITRE ATT&CK® Navigator, intuitivní nástroj, který poskytuje MITRE, který vám pomůže objevit taktiku, techniky a podrobnosti o hrozbách.

Komponenty

Ukázková architektura v tomto článku používá následující komponenty Azure:

Microsoft Entra ID je cloudová služba pro správu identit a přístupu. Microsoft Entra ID pomáhá uživatelům přistupovat k externím prostředkům, jako jsou Microsoft 365, Azure Portal a tisíce dalších aplikací SaaS. Pomáhá jim také přistupovat k interním prostředkům, jako jsou aplikace ve vaší podnikové intranetové síti.

Azure Virtual Network je základní stavební blok vaší privátní sítě v Azure. Virtuální síť umožňuje mnoha typům prostředků Azure bezpečně komunikovat mezi sebou, internetem a místními sítěmi. Virtuální síť poskytuje virtuální síť, která využívá infrastrukturu Azure, jako je škálování, dostupnost a izolace.

Azure Load Balancer je vysoce výkonná služba vyrovnávání zatížení vrstvy 4 (příchozí a odchozí) pro všechny protokoly UDP a TCP. Je sestavená tak, aby zpracovávala miliony požadavků za sekundu a současně zajistila vysokou dostupnost vašeho řešení. Azure Load Balancer je zónově redundantní a zajišťuje vysokou dostupnost napříč Zóny dostupnosti.

Virtuální počítače jsou jedním z několika typů škálovatelných výpočetních prostředků na vyžádání, které Azure nabízí. Virtuální počítač Azure poskytuje flexibilitu virtualizace, aniž byste museli kupovat a udržovat fyzický hardware, na kterém běží.

Azure Kubernetes Service (AKS) je plně spravovaná služba Kubernetes pro nasazování a správu kontejnerizovaných aplikací. AKS poskytuje bezserverové Kubernetes, kontinuální integraci/průběžné doručování (CI/CD) a zabezpečení a zásady správného řízení na podnikové úrovni.

Azure Virtual Desktop je desktopová a aplikační virtualizační služba, která běží v cloudu a poskytuje desktopy vzdáleným uživatelům.

Web Apps je služba založená na protokolu HTTP pro hostování webových aplikací, rozhraní REST API a mobilních back-endů. Můžete vyvíjet ve svém oblíbeném jazyce a aplikace běží a škálují se snadno v prostředích s Windows i Linuxem.

Azure Storage je vysoce dostupná, široce škálovatelná, odolná a zabezpečená úložiště pro různé datové objekty v cloudu, včetně objektu, objektu blob, souboru, disku, fronty a úložiště tabulek. Služba šifruje všechna data zapsaná do účtu úložiště Azure. Azure Storage poskytuje jemně odstupňované řízení přístupu k datům.

Azure SQL Database je plně spravovaný databázový stroj PaaS, který zpracovává většinu funkcí správy databází, jako je upgrade, opravy, zálohování a monitorování. Poskytuje tyto funkce bez zásahu uživatele. SQL Database poskytuje řadu integrovaných funkcí zabezpečení a dodržování předpisů, které pomáhají vaší aplikaci splňovat požadavky na zabezpečení a dodržování předpisů.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Rudnei Oliveira | Vedoucí technik zabezpečení Azure

Další přispěvatelé:

- Gary Moore | Programátor/zapisovač

- Andrew Nathan | Vedoucí manažer zákaznického inženýrství

Další kroky

Tento dokument se týká některých služeb, technologií a terminologie. Další informace o nich najdete v následujících zdrojích informací:

- MITRE ATT&CK®

- ATT&CK® Navigator)

- Public Preview: Okno architektury MITRE ATT&CK v Microsoft Sentinelu, příspěvek z blogu o doméně Azure Cloud a AI

- Cyber Kill Chain®

- Proaktivní zabezpečení s využitím nulová důvěra (Zero Trust)

- Blended threat on Wikipedia

- Jak se kyberútoky mění podle nové zprávy Microsoft Digital Defense z blogu o zabezpečení Microsoftu

Související prostředky

Další podrobnosti o této referenční architektuře najdete v dalších článcích v této sérii: