Kurz konfigurace Onfido pomocí Azure Active Directory B2C

V tomto kurzu se dozvíte, jak integrovat Azure Active Directory B2C (Azure AD B2C) s onfido, což je ID dokumentu a aplikace pro ověření biometriky obličeje. Použijte ho ke splnění požadavků Na informace o zákazníkovi a identitě. Onfido používá technologii umělé inteligence (AI), která ověřuje identitu tím, že porovnává id fotografie s biometrikou obličeje. Řešení propojuje digitální identitu s osobou, poskytuje spolehlivé prostředí pro onboarding a pomáhá omezit podvody.

V tomto kurzu povolíte službě Onfido ověření identity v toku registrace nebo přihlášení. Výsledky onfido informují o rozhodnutích o tom, ke kterým produktům nebo službám uživatel přistupuje.

Požadavky

Abyste mohli začít, budete potřebovat:

Předplatné Azure

- Pokud ji nemáte, můžete získat bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

- Zkušební účet Onfido

- Přejděte na onfido.com Kontaktujte nás a vyplňte formulář.

Popis scénáře

Integrace Onfido zahrnuje následující komponenty:

- Azure AD tenant B2C – autorizační server, který ověřuje přihlašovací údaje uživatele na základě vlastních zásad definovaných v tenantovi. Označuje se také jako zprostředkovatel identity (IdP). Hostuje klientskou aplikaci Onfido, která shromažďuje uživatelské dokumenty a přenáší je do služby onfido API.

- Klient Onfido – konfigurovatelný nástroj pro shromažďování dokumentů javascriptového klienta nasazený na webových stránkách. Kontroluje podrobnosti, jako je velikost a kvalita dokumentu.

- Zprostředkující rozhraní REST API – poskytuje koncové body pro tenanta Azure AD B2C pro komunikaci se službou rozhraní API Onfido. Zpracovává data a splňuje požadavky na zabezpečení obou.

- Onfido API service – back-endová služba, která ukládá a ověřuje dokumenty uživatelů.

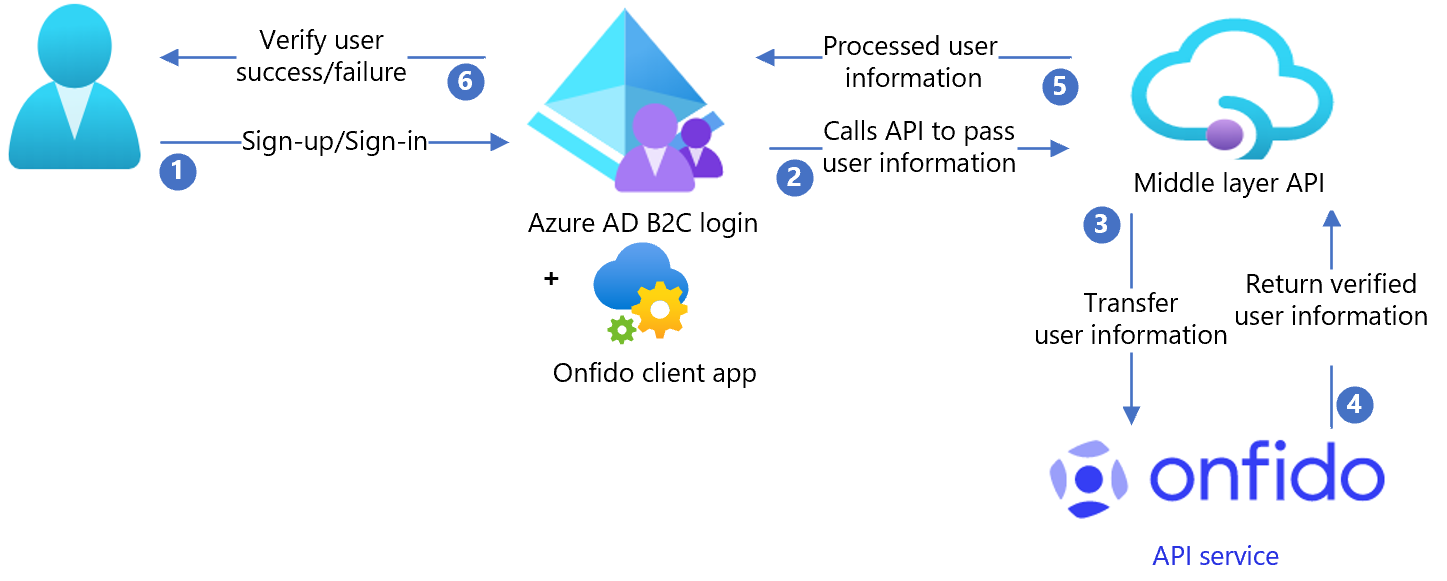

Následující diagram architektury znázorňuje implementaci.

- Uživatel se zaregistruje a vytvoří nový účet a zadá atributy. Azure AD B2C shromažďuje atributy. Klientská aplikace Onfido hostovaná v Azure AD B2C kontroluje informace o uživateli.

- Azure AD B2C zavolá rozhraní API střední vrstvy a předá atributy.

- Rozhraní API střední vrstvy shromažďuje atributy a převádí je do formátu rozhraní ONFIDO API.

- Onfido zpracovává atributy k ověření identifikace uživatelů a odesílá výsledek do rozhraní API střední vrstvy.

- Rozhraní API střední vrstvy zpracovává výsledky a odesílá relevantní informace do Azure AD B2C ve formátu JSON (JavaScript Object Notation).

- Azure AD B2C obdrží informace. Pokud odpověď selže, zobrazí se chybová zpráva. Pokud odpověď proběhne úspěšně, uživatel se ověří a zapíše do adresáře.

Vytvoření účtu Onfido

- Vytvoření účtu Onfido: Přejděte na onfido.com Kontaktujte nás a vyplňte formulář.

- Vytvoření klíče rozhraní API: Přejděte na Začínáme (ROZHRANÍ API verze 3.5).

Poznámka

Klíč budete potřebovat později.

Dokumentace k onfido

Živé klíče se dají fakturovat, ale k testování můžete použít klíče sandboxu. Přejděte na onfido.com pro sandbox a živé rozdíly. Klíče sandboxu vytvářejí stejnou strukturu výsledků jako živé klíče, ale výsledky jsou předem určené. Dokumenty se nezpracují ani neukládají.

Další dokumentaci k onfido najdete tady:

Konfigurace Azure AD B2C pomocí Onfido

Nasazení rozhraní API

- Nasaďte kód rozhraní API do služby Azure. Přejděte na samples/OnFido-Combined/API/Onfido.Api/. Kód můžete publikovat ze sady Visual Studio.

- Nastavení sdílení prostředků mezi zdroji (CORS)

- Přidejte povolený původ jako

https://{your_tenant_name}.b2clogin.com.

Poznámka

Ke konfiguraci ID Microsoft Entra budete potřebovat adresu URL nasazené služby.

Přidání citlivých nastavení konfigurace

Nakonfigurujte nastavení aplikace ve službě Aplikace Azure, aniž byste je museli kontrolovat v úložišti.

Nastavení rozhraní REST API:

- Název nastavení aplikace: OnfidoSettings:AuthToken

- Zdroj: Účet Onfido

Nasazení uživatelského rozhraní

Konfigurace umístění úložiště

- V Azure Portal vytvořte kontejner.

- Soubory uživatelského rozhraní uložte do složky /samples/OnFido-Combined/UI v kontejneru objektů blob.

- Povolit přístup CORS ke kontejneru úložiště, který jste vytvořili: Přejděte na Nastavení>Povolený původ.

- Zadejte

https://{your_tenant_name}.b2clogin.com. - Název tenanta nahraďte názvem tenanta Azure AD B2C a použijte malá písmena. Například,

https://fabrikam.b2clogin.com. - V části Povolené metody vyberte

GETaPUT. - Vyberte Uložit.

Aktualizace souborů uživatelského rozhraní

- V souborech uživatelského rozhraní přejděte na samples/OnFido-Combined/UI/ocean_blue.

- Otevřete každý soubor HTML.

- Vyhledejte

{your-ui-blob-container-url}a nahraďte ho adresami URL složek ocean_blue, dist a assets uživatelského rozhraní. - Vyhledejte

{your-intermediate-api-url}a nahraďte ji zprostředkující adresou URL služby API App Service.

Nahrání souborů

- Uložte soubory složek uživatelského rozhraní do kontejneru objektů blob.

- Ke správě spravovaných disků Azure a přístupových oprávnění použijte Průzkumník služby Azure Storage.

Konfigurace Azure AD B2C

Nahrazení konfiguračních hodnot

V souboru /samples/OnFido-Combined/Policies vyhledejte následující zástupné symboly a nahraďte je odpovídajícími hodnotami z vaší instance.

| Zástupný symbol | Nahradit hodnotou | Příklad |

|---|---|---|

| {your_tenant_name} | Krátký název vašeho tenanta | "váš tenant" z yourtenant.onmicrosoft.com |

| {your_tenantID} | Id tenanta Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_IdentityExperienceFramework_appid} | Id aplikace IdentityExperienceFramework nakonfigurované ve vašem tenantovi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ProxyIdentityExperienceFramework ID aplikace nakonfigurované ve vašem tenantovi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID aplikace úložiště vašeho tenanta | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID objektu aplikace úložiště vašeho tenanta | 01234567-89ab-cdef-0123-456789abcdef |

| {your_app_insights_instrumentation_key} | Instrumentační klíč instance App Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {your_ui_file_base_url} | Adresa URL umístění složek uživatelského rozhraní ocean_blue, dist a assets | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | Adresa URL služby App Service, kterou nastavíte | https://yourapp.azurewebsites.net |

*App Insights může být v jiném tenantovi. Tento krok je volitelný. Odeberte odpovídající technicalprofiles a OrchestrationSteps, pokud nejsou potřeba.

Konfigurace zásad Azure AD B2C

Pokyny k nastavení tenanta Azure AD B2C a konfiguraci zásad najdete v tématu Úvodní balíček vlastních zásad. Vlastní zásady jsou sada souborů XML, které nahrajete do tenanta Azure AD B2C za účelem definování technických profilů a cest uživatelů.

Poznámka

Na stránku kolekce atributů doporučujeme přidat oznámení o souhlasu. Upozorněte uživatele, že informace odchází do služeb třetích stran za účelem ověření identity.

Testování toku uživatele

- Otevřete tenanta Azure AD B2C.

- V části Zásady vyberte Architektura prostředí identit.

- Vyberte dříve vytvořený signUpSignIn.

- Vyberte Spustit tok uživatele.

- V části Aplikace vyberte zaregistrovanou aplikaci (například JWT).

- Jako Adresa URL odpovědi vyberte adresu URL pro přesměrování.

- Vyberte Spustit tok uživatele.

- Dokončete postup registrace.

- Vytvořte účet.

- Při vytvoření atributu uživatele se během toku volá Onfido.

Poznámka

Pokud je tok neúplný, ověřte, že je uživatel uložený v adresáři.