解除鎖定加密磁碟以進行離線修復

適用於:✔️ Windows VM

本文說明如何在個別虛擬機上解除鎖定加密的 OS 磁碟(稱為修復 VM),以在該磁碟上啟用離線補救和疑難解答。

徵兆

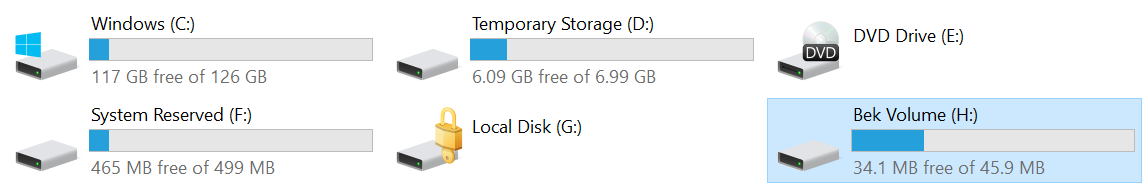

如果您要脫機修復 Windows VM 的 OS 磁碟,當磁碟連結至修復 VM 時,磁碟可能會出現鎖定狀態,如下所示。 在此情況下,磁碟上會啟用 Azure 磁碟加密 (ADE)。 在解除鎖定磁碟之前,您將無法從修復 VM 在該磁碟上執行任何風險降低措施。

![[我的 P C] 螢幕快照,其中顯示具有鎖定圖示的磁碟區 G。](media/unlock-encrypted-disk-offline/my-pc-locked-volume.png)

Background

某些疑難解答案例會要求您在 Azure 中執行虛擬磁碟的離線修復。 例如,如果 Windows VM 無法存取、顯示磁碟錯誤或無法啟動,您可以將它連結至個別的修復 VM,在 OS 磁碟上執行疑難解答步驟(也稱為 復原 VM 或 救援 VM)。

不過,如果磁碟是使用 ADE 加密的,磁碟將會在連結至修復 VM 時保持鎖定且無法存取,直到您將磁碟解除鎖定為止。 若要解除鎖定磁碟,您必須使用相同的 BitLocker 加密金鑰 (BEK) 來加密它。 此 BEK (以及選擇性地,加密或「包裝」BEK 的密鑰加密金鑰 [KEK] 會儲存在貴組織管理的 Azure 金鑰保存庫中。

目標

本文中的程式說明可用來將加密OS磁碟連結至修復VM,然後解除鎖定該磁碟的方法。 磁碟解除鎖定之後,您可以修復它。 最後一個步驟是,您可以將原始 VM 上的 OS 磁碟取代為這個新修復的版本。

準備

請先執行下列步驟,再將失敗的 OS 磁碟連結至修復 VM:

- 確認磁碟上已啟用 ADE。

- 判斷 OS 磁碟是否使用 ADE 第 1 版(雙傳遞加密)或 ADE 第 2 版(單一傳遞加密)。

- 判斷OS磁碟是受控還是非受控。

- 選取將磁碟連結至修復 VM 並解除鎖定磁碟的方法。

確認磁碟上已啟用 ADE

您可以在 Azure 入口網站、PowerShell 或 Azure 命令行介面 (Azure CLI) 中執行此步驟。

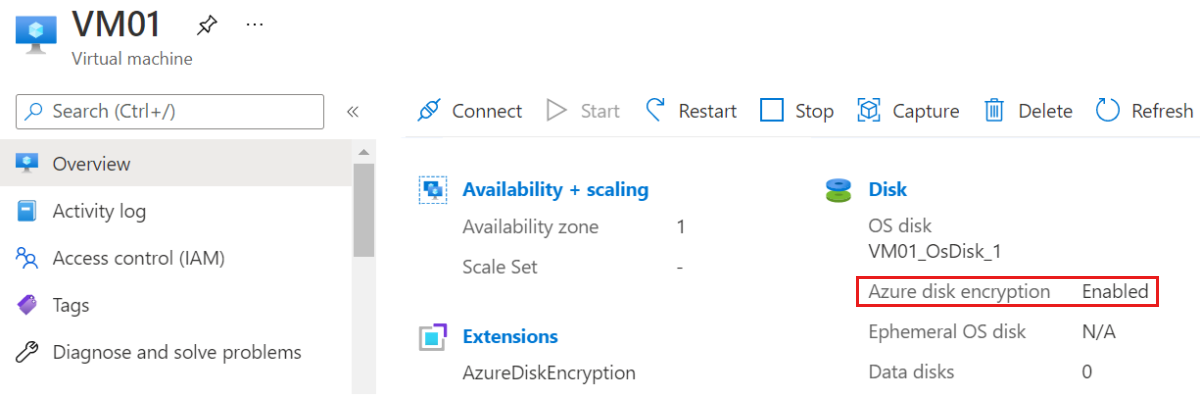

Azure 入口網站

檢視 Azure 入口網站 中失敗 VM 的 [概觀] 刀鋒視窗。 在 [磁碟] 下方,Azure 磁碟加密會顯示為 [已啟用] 或 [未啟用],如下列螢幕快照所示。

PowerShell

您可以使用 Get-AzVmDiskEncryptionStatus Cmdlet 來判斷 VM 的 OS 和/或資料磁碟區是否使用 ADE 加密。 下列範例輸出指出 OS 磁碟區上已啟用 ADE 加密:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

如需 Cmdlet 的詳細資訊 Get-AzureRmDiskEncryptionStatus ,請參閱 Get-AzVMDiskEncryptionStatus (Az.Compute)。

Azure CLI

您可以在 az vm encryption show Azure CLI 中使用 命令,並附加查詢 disks[].encryptionSettings[].enabled 以判斷 VM 磁碟上是否已啟用 ADE。 下列輸出指出已啟用 ADE 加密。

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

如需命令的詳細資訊 az vm encryption show ,請參閱 az vm encryption show。

注意

未加密磁碟的離線修復

如果您判斷磁碟上未啟用 ADE,請參閱下列文章,以取得如何將磁碟連結至修復 VM 的指示:透過 Azure 入口網站 將 OS 磁碟連結至復原 VM 來針對 Windows VM 進行疑難解答

判斷 OS 磁碟是否使用 ADE 第 1 版(雙傳遞加密)或 ADE 第 2 版(單一傳遞加密)

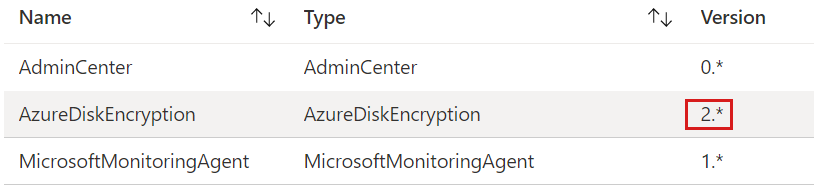

您可以開啟 VM 的屬性,然後按兩下 [擴充功能] 以開啟 [擴充功能] 刀鋒視窗,來瞭解 Azure 入口網站 中的 ADE 版本號碼。 在 [ 擴充功能] 刀鋒視窗上,檢視指派給 AzureDiskEncryption 的版本號碼。 如果版本號碼是 1,磁碟會使用雙重傳遞加密。 如果版本號碼是 2 或更新版本,磁碟會使用單一傳遞加密。

如果您判斷磁碟使用 ADE 第 1 版(雙重傳遞加密),您可以移至 [解析] #3:手動方法,在修復 VM 上解除鎖定加密的磁碟。

判斷OS磁碟是受控還是非受控

如果您不知道 OS 磁碟是受控還是非受控,請參閱 判斷 OS 磁碟是否受管理或非受控。

如果您知道 OS 磁碟是非受控磁碟,請移至 [解析] #3:手動方法,以解除鎖定修復 VM 上的加密磁碟。

選取將磁碟連結至修復 VM 並解除鎖定磁碟的方法

您應該選擇三種方法之一,將磁碟連結至修復 VM 並解除鎖定磁碟:

- 如果您已判斷磁碟是使用 ADE 第 2 版或更新版本來管理和加密的(單一傳遞加密),而您的基礎結構和公司原則可讓您將公用 IP 位址指派給修復 VM,請使用 解析 #1:自動化方法,將修復 VM 上的加密磁碟解除鎖定。

- 如果您的磁碟同時使用 ADE 第 2 版或更新版本進行管理及加密(單一傳遞加密),但您的基礎結構或公司原則會防止您將公用 IP 位址指派給修復 VM,請使用 解析 #2:半自動化方法解除鎖定修復 VM 上的加密磁碟。 (選擇此方法的另一個原因是您缺少在 Azure 中建立資源群組的許可權。

- 如果其中一種方法失敗,或者如果磁碟是非受控或加密使用 ADE 第 1 版(雙重傳遞加密),請使用 Resolution #3:手動方法解除鎖定修復 VM 上的加密磁碟。

解決方案 #1:在修復 VM 上解除鎖定加密磁碟的自動化方法

此方法依賴 az vm repair 命令來自動建立修復 VM、鏈接失敗的 OS 磁碟,並在磁碟加密時解除鎖定磁碟。 它僅適用於單一傳遞加密的受控磁碟,而且需要針對修復 VM 使用公用 IP 位址。 不論 BitLocker 加密金鑰 (BEK) 是否已解除包裝或使用金鑰加密金鑰 (KEK) 包裝,此方法都會解除鎖定加密的磁碟。

若要使用此自動化方法來修復 VM,請參閱 使用 Azure 虛擬機修復命令修復 Windows VM。

注意

如果自動疑難解答失敗,請繼續進行 解決方案 #2:半自動化方法,以解除鎖定修復 VM 上的加密磁碟。

解決方案 #2:修復 VM 上解除鎖定加密磁碟的半自動化方法

半自動化解析會解除鎖定單一傳遞加密受控磁碟,而不需要修復 VM 的公用 IP 位址。

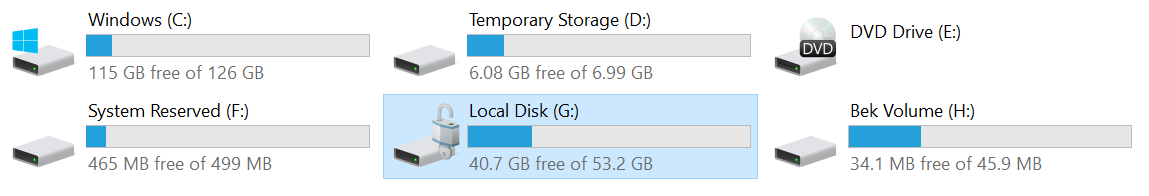

使用此程式,您可以手動建立 VM,此 VM 具有連結來源 (失敗) VM 的 OS 磁碟。 當您在建立 VM 時附加加密的磁碟時,VM 會自動從 Azure 金鑰保存庫擷取 BEK,並將它儲存在 BEK 磁碟區中。 接著,您會使用一系列簡短的步驟來存取 BEK 並解除鎖定加密的磁碟。 在此程式中,BEK 會在必要時自動解除包裝。

在 Azure 入口網站 中,擷取來源 VM 上加密 OS 磁碟的快照集(失敗)。

從該快照集建立磁碟。

![快照集 [概觀] 刀鋒視窗的螢幕快照,其中已醒目提示 [建立磁碟] 選項。](media/unlock-encrypted-disk-offline/create-disk-from-snapshot.png)

針對新的磁碟,選擇指派給來源 VM 的相同位置和可用性區域。 請注意,在下一個步驟中建立修復 VM 時,您也必須複製這些相同的設定。

建立以 Windows Server 2016 Datacenter 為基礎的 VM,以作為修復 VM 使用。請確定您將 VM 指派給用於您在步驟 2 中建立之新磁碟的相同區域和可用性區域。

在 [建立虛擬機精靈] 的 [磁碟] 頁面上,將您剛從快照集建立的新磁碟附加為數據磁碟。

![[建立虛擬機精靈] 的 [磁碟] 頁面螢幕快照,其中已醒目提示磁碟,以及鏈接現有磁碟的選項。](media/unlock-encrypted-disk-offline/attach-existing-disk-repair-vm.png)

重要

請確定您在建立 VM 期間新增磁碟。 只有在 VM 建立期間才會偵測到加密設定。 這可讓包含 BEK 的磁碟區自動新增。

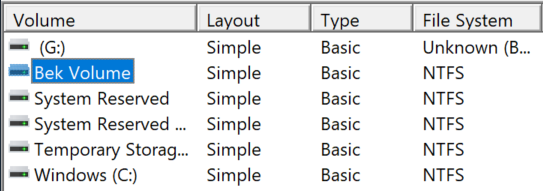

建立修復 VM 之後,請登入 VM,然後開啟 [磁碟管理] (Diskmgmt.msc)。 在 [磁碟管理] 中,找出 BEK 磁碟區。 根據預設,不會將驅動器號指派給此磁碟區。

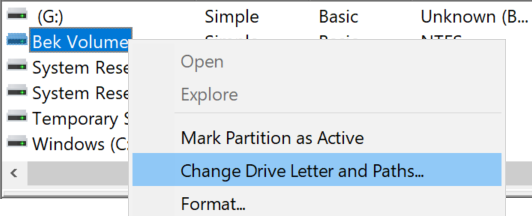

若要將驅動器號指派給 BEK 磁碟區,請以滑鼠右鍵按兩下 BEK 磁碟區,然後選取 [ 變更驅動器號和路徑]。

選取 [新增 ] 將驅動器號指派給 BEK 磁碟區。 在此程式中,預設字母最常是 H。選取 [ 確定]。

![[新增驅動器號或路徑] 對話框,其中已醒目提示選項以指派下列驅動器號。](media/unlock-encrypted-disk-offline/add-drive-letter-or-path.png)

在 檔案總管 中,選取左窗格中的 [這部計算機]。 您現在會看到列出的 BEK 磁碟區。 此外,請注意鎖定圖示標示的磁碟區。 這是您在建立 VM 時所連結的加密磁碟。 (在下列範例中,加密的磁碟會指派驅動器號 G.)

若要解除鎖定加密的磁碟,您必須在 BEK 磁碟區內擁有 .bek 檔名。 不過,根據預設,BEK 磁碟區中的檔案會隱藏。 在命令提示字元中,輸入下列命令以顯示隱藏的檔案:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /s例如,如果指派給 BEK 磁碟區的驅動器號是 H,您會輸入下列命令:

dir H: /a:h /b /s您應該會看到類似下列的輸出:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume Information第一個專案是 BEK 檔案路徑名稱。 在下一個步驟中,您將使用完整路徑名稱。

請在命令提示字元之下,輸入下列命令:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>例如,如果 G 是加密的磁碟驅動器,而 BEK 檔案與上一個範例所列的檔案相同,您會輸入下列內容:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK您會看到訊息,指出 BEK 檔案已成功解除鎖定您指定的磁碟區。 在 檔案總管 中,您可以看到磁碟驅動器已不再鎖定。

既然您可以存取磁碟區,您可以視需要完成疑難解答和風險降低,例如讀取記錄或執行腳本。

修復磁碟之後, 請使用下列程式 ,以新修復的磁碟取代來源 VM 的 OS 磁碟。

解決方案 #3:修復 VM 上解除鎖定加密磁碟的手動方法

如果您必須解除鎖定雙傳遞加密磁碟(ADE 第 1 版)或非受控磁碟,或其他方法失敗,您可以依照此程式手動解除鎖定磁碟。

建立修復 VM 並連結來源 VM 的 OS 磁碟

如果來源 VM 的加密 OS 磁碟是受控磁碟,請遵循方法 2 中的步驟 1-4,將鎖定磁碟的復本連結至修復 VM。

如果建立具有已連結加密磁碟之新修復 VM 的程式停止回應或失敗(例如,它會傳回訊息,指出它「包含加密設定,因此無法當做數據磁碟使用」),您必須先建立 VM 而不附加加密磁碟。 建立修復 VM 之後,請透過 Azure 入口網站 將加密的磁碟連結至 VM。

如果來源 VM 的加密 OS 磁碟是非受控磁碟,請參閱 將非受控磁碟連結至 VM 以進行離線修復。

在修復 VM 中安裝 Az PowerShell 模組

離線解除鎖定加密磁碟的手動解析方法依賴 PowerShell 中的 Az 模組。 因此,您必須在修復 VM 上安裝此模組。

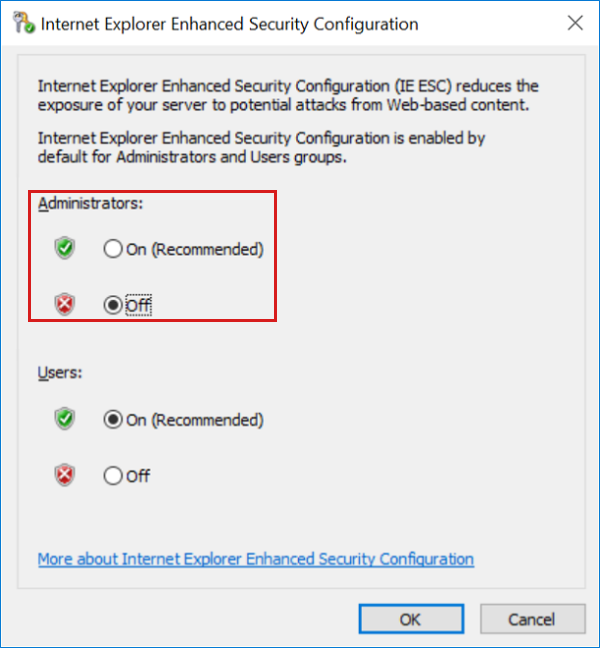

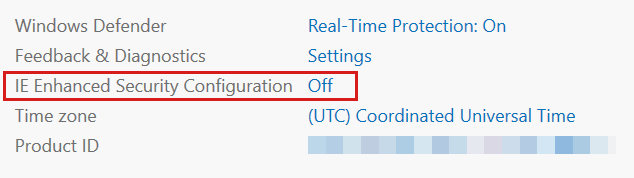

透過 RDP 連線到修復 VM。

在修復 VM 的 伺服器管理員 中,選取 [本地伺服器],然後關閉系統管理員的 IE 增強式安全性設定。

在修復 VM 上,開啟提升許可權的 PowerShell 視窗。

輸入下列命令,將目前會話的 HTTP API 安全性通訊協定設定為 TLS 1.2。

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12注意

關閉目前的會話之後,安全性通訊協定將會還原為預設值。

下載最新版的 Nuget 套件:

Install-PackageProvider -Name "Nuget" -Force當提示傳回時,請安裝最新版的 PowerShellGet 套件。

Install-Module -Name PowerShellGet -Force當提示傳回時,關閉PowerShell視窗。 然後,以提升的許可權開啟新的 PowerShell 視窗,以啟動新的 PowerShell 會話。

在 PowerShell 提示字元中,安裝最新版的 Azure Az 模組:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -Force當提示傳回時,請安裝 Az.Account 1.9.4 套件:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

擷取 BEK 檔名

在 Azure 入口網站 中,流覽至用來加密來源 VM 的金鑰保存庫。 如果您不知道金鑰保存庫的名稱,請在 Azure Cloud Shell 的提示字元中輸入下列命令,並在輸出中尋找 「sourceVault」 旁的值:

az vm encryption show --name MyVM --resource-group MyResourceGroup在左側功能表中,選取 [ 存取原則]。

在密鑰保存庫的存取原則中,請確定您用來登入 Azure 訂用帳戶的使用者帳戶已獲得下列許可權: 金鑰管理作業:取得、列出、更新、建立 密碼編譯作業:解除包裝密鑰 秘密許可權:取得、列出、設定

返回修復 VM 和提升許可權的 PowerShell 視窗。

輸入下列命令,將目前會話的 HTTP API 安全性通訊協定設定為 TLS 1.2。

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12輸入下列命令以開始登入 Azure 訂用帳戶的程式,並將 “[SubscriptionID]” 取代為您的 Azure 訂用帳戶標識碼:

Add-AzAccount -SubscriptionID <SubscriptionID>請遵循提示來完成登入 Azure 訂用帳戶的程式。

在修復 VM 中,開啟提升許可權的 Windows PowerShell ISE 視窗,然後展開 [腳本][頂端] 窗格。

在提升許可權的 PowerShell ISE 視窗中,將下列腳本貼到空白腳本窗格中。 將 「myVM」 取代為您的來源 (失敗) VM,並將 「myKeyVault」 取代為您的密鑰保存庫名稱。

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }選取 [ 執行文稿 ] 以執行腳本。

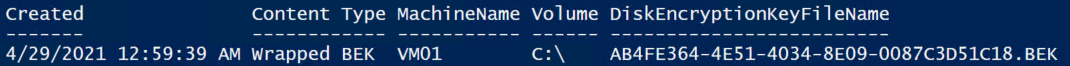

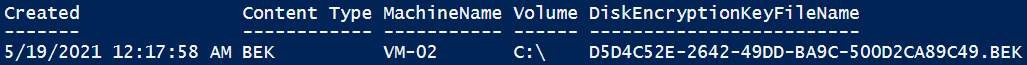

在輸出中,尋找 DiskEncryptionKeyFileName 下方的值,以取得 BEK 檔案的名稱。

在下列範例輸出中,BEK 檔名 (秘密名稱 + “ 。BEK“ 擴展名為 AB4FE364-4E51-4034-8E09-0087C3D51C18。BEK。 記錄此值,因為它將在下一個步驟中使用。 (如果您看到兩個重複的磁碟區,具有較新時間戳的磁碟區是修復 VM 所使用的目前 BEK 檔案。

如果輸出中的內容類型值是包裝 BEK,如上述範例所示,請移至下載並解除包裝 BEK。 如果輸出中的內容類型值只是 BEK,如下列範例所示,請移至下一節,將 BEK 下載至修復 VM。

將 BEK 下載至修復 VM

在修復 VM 上,在 C 磁碟區的根目錄中建立名為 「BEK」 的資料夾(不含引號)。

將下列範例腳本複製並貼到空的PowerShell ISE 腳本窗格中。

注意

將 「$vault」 和 「$bek」 的值取代為您環境的值。 針對 $bek 值,請使用您在上一個程式中取得的秘密名稱。 (秘密名稱是不含 “.bek” 擴展名的 BEK 檔名。

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)在 PowerShell ISE 視窗中,選取 [ 執行腳本]。 如果腳本成功執行,則不會有輸出或完成訊息。 不過,將會在 C:\BEK 資料夾中建立新的檔案。 (The C:\BEK 資料夾必須已經存在。)

跳至 確認腳本已順利完成。

下載並解除包裝 BEK

在修復 VM 上,在 C 磁碟區的根目錄中建立名為 「BEK」 的資料夾(不含引號)。

在記事本中記錄下列值。 當文稿執行時,系統會提示您提供它們。

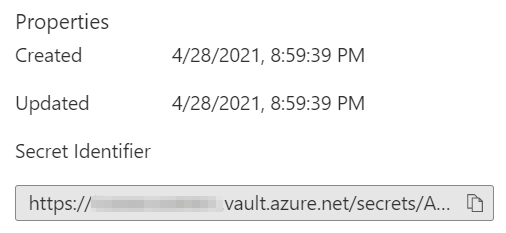

secretUrl。 這是儲存在金鑰保存庫中之秘密的 URL。 有效的秘密 URL 使用下列格式: <<

https://[key> 保存庫名稱].vault.azure.net/secrets/[BEK Name]/[版本標識符]>若要在 Azure 入口網站 中尋找此值,請流覽至金鑰保存庫中的 [秘密] 刀鋒視窗。 選取在上一個步驟中判斷的 BEK 名稱, 擷取 BEK 檔名。 選取目前的版本識別碼,然後讀取 [屬性] 下方的 [秘密標識符 URL]。 (您可以將此網址複製到剪貼簿。

keyVaultResourceGroup。 金鑰保存庫的資源群組。

kekUrl。 這是用來保護 BEK 之金鑰的 URL。 有效的 kek URL 使用下列格式: <<

https://[key> vault name].vault.azure.net/keys/[key name]/[version ID]>您可以瀏覽至金鑰保存庫中的 [金鑰] 刀鋒視窗,選取用來作為 KEK 的金鑰名稱、選取目前的版本識別碼,然後讀取 [屬性] 下方的 [金鑰標識碼 URL],以取得 Azure 入口網站 中的此值。 (您可以將此網址複製到剪貼簿。

secretFilePath。 這是用來儲存 BEK 檔案之位置的完整路徑名稱。 例如,如果 BEK 檔名是 AB4FE364-4E51-4034-8E06-0087C3D51C18。BEK,您可以輸入 C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18。BEK。 (The C:\BEK 資料夾必須已經存在。)

流覽 至下列頁面 ,下載用來產生 BEK 檔案以解除鎖定加密磁碟的腳本。

在頁面上,選取 [原始]。

將文稿的內容複製並貼到修復 VM 中提升許可權的 PowerShell ISE 視窗中的空白腳本窗格中。

選取 [ 執行腳本]。

出現提示時,請提供您在執行腳本之前所記錄的值。 如果您收到未受信任存放庫訊息的提示,請選取 [ 是] 至 [全部]。 如果腳本成功執行,將會在 C:\BEK 資料夾中建立新的檔案。 (這個資料夾必須已經存在。

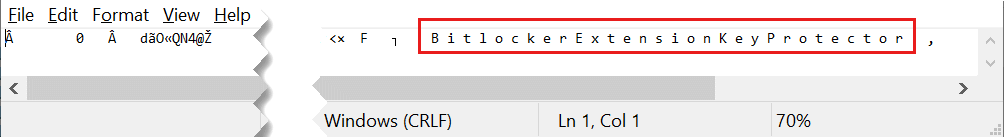

確認腳本已成功執行

流覽至 本機電腦上的 C:\BEK 資料夾,並找出新的輸出檔案。

在 [記事本] 中開啟 檔案。 如果腳本正確執行,如果您向右卷動,您會在檔案頂端找到 BitLocker 延伸金鑰保護裝置片語。

解除鎖定連結的磁碟

您現在已準備好解除鎖定加密的磁碟。

在修復 VM 上,在 [磁碟管理] 中,如果鏈接的加密磁碟尚未上線,請將其上線。 請注意 BitLocker 加密磁碟區的驅動器號。

在命令提示字元中,輸入下列命令。

注意

在此命令中,將 「<ENCRYPTED DRIVE LETTER>」 取代為加密磁碟區的字母和 ”<BEK FILE PATH>“ 其中包含 C:\BEK 資料夾中新建立 BEK 檔案的完整路徑。

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>例如,如果加密的磁碟驅動器是 F,而 BEK 檔名是 “DiskEncryptionKeyFileName.BEK”,您會執行下列命令:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEK如果加密的磁碟驅動器是 F,且 BEK 檔名為 「EF7B2F5A-50C6-4637-9F13-7F599C12F85C。BEK,「您會執行下列命令:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEK您會看到類似下列範例的輸出:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.既然您可以存取磁碟區,您可以視需要執行疑難解答和緩和措施,例如讀取記錄或執行腳本。

重要

解除鎖定程式可讓您存取磁碟,但 不會解密磁碟。 解除鎖定磁碟之後,磁碟會保持加密狀態。 如果您需要解密磁碟,請使用 manage-bde 磁碟區 -off 命令開始解密程式,以及 manage-bde <磁碟驅動器> -status 來檢查解密的進度。> <

修復完成時,如果磁碟是受控的,您可以繼續取代來源 VM 的 OS 磁碟(受控磁碟)。 如果磁碟不是受控磁碟,您可以使用此處所述的 CLI 型步驟: 取代來源 VM 上的 OS 磁碟

取代來源 VM 的 OS 磁碟 (受控磁碟)

修復磁碟之後,請在 Azure 入口網站 中開啟修復 VM 的 [磁碟] 刀鋒視窗。 中斷連結來源 VM OS 磁碟的複本。 若要這樣做,請在 [數據磁碟] 底下找出相關聯磁碟名稱的數據列,選取該數據列右側的 “X”,然後選取 [儲存]。

![Azure 入口網站 中 [磁碟] 刀鋒視窗上選取數據磁碟的螢幕快照,旁邊已醒目提示 X 符號。](media/unlock-encrypted-disk-offline/detach-repaired-disk.png)

在 Azure 入口網站 中,流覽至來源 [中斷] VM,然後開啟 [磁碟] 刀鋒視窗。 然後,選取 [ 交換 OS 磁碟],將現有的 OS 磁碟 取代為您修復的 OS 磁碟。

![[磁碟] 刀鋒視窗的螢幕快照,其中已醒目提示 [交換 O S 磁碟] 選項。](media/unlock-encrypted-disk-offline/swap-os-disk.png)

選取您修復的新磁碟,然後輸入 VM 的名稱以確認變更。 如果您沒有在清單中看到磁碟,請在從疑難解答 VM 中斷連結磁碟之後等候 10 到 15 分鐘。

選取 [確定]。

後續步驟

如果您在連線到 VM 時遇到問題,請參閱 針對 Azure VM 的遠端桌面連線進行疑難解答。 如需存取 VM 上執行的應用程式的問題,請參閱 針對 Windows VM 上的應用程式連線問題進行疑難解答。

與我們連絡,以取得說明

如果您有問題或需要相關協助,請建立支援要求,或詢問 Azure community 支援。 您也可以向 Azure 意見反應社群提交產品意見反應。