允許來賓存取和 B2B 外部使用者存取的原則

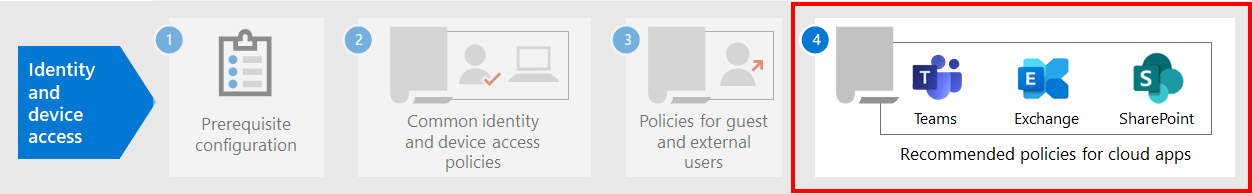

本文討論調整建議的 零信任 身分識別和裝置存取原則,以允許具有 Microsoft Entra Business-to-Business (B2B) 帳戶的來賓和外部使用者存取。 本指南以一般身分識別和裝置存取原則為基礎。

這些建議的設計目的是要套用至 保護的起點 層。 但您也可以根據企業和特製化安全性保護的特定需求來調整建議。

為 B2B 帳戶提供向 Microsoft Entra 租使用者進行驗證的路徑,並不會授與這些帳戶對您整個環境的存取權。 B2B 使用者及其帳戶可以存取服務和資源,例如檔案,透過條件式存取原則與他們共用。

更新通用原則以允許和保護來賓和外部使用者存取

下圖顯示哪些原則要新增或更新通用身分識別和裝置存取原則,以供 B2B 來賓和外部使用者存取。

下表列出您需要建立和更新的原則。 通用身分識別和裝置存取原則一文中相關聯的設定指示連結。

| 保護等級 | 原則 | 其他相關資訊 |

|---|---|---|

| 起點 | 來賓和外部使用者一律需要 MFA | 建立此新原則並設定:

|

| 登入風險為 中 或 高時需要 MFA | 修改此原則以排除來賓和外部使用者。 |

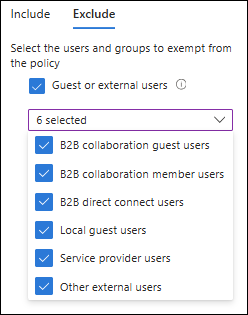

若要在條件式存取原則中包含或排除來賓和外部使用者,針對 [指派>使用者和群組>包含] 或 [排除],請檢查 [所有來賓和外部使用者]。

其他相關資訊

來賓和外部使用者透過 Microsoft Teams 存取

Microsoft Teams 會定義下列使用者:

來賓存取 會使用可新增為小組成員的 Microsoft Entra B2B 帳戶,並存取小組的通訊和資源。

外部存取 適用於沒有 B2B 帳戶的外部使用者。 外部使用者存取包括邀請、通話、聊天和會議,但不包含小組成員資格和小組資源的存取權。

如需詳細資訊,請參閱 來賓與小組外部使用者存取之間的比較。

如需保護 Teams 身分識別和裝置存取原則的詳細資訊,請參閱 保護 Teams 聊天、群組和檔案的原則建議。

來賓和外部使用者一律需要 MFA

此原則會提示來賓在您的租用戶中註冊 MFA,不論他們是否已在主租用戶中註冊 MFA。 需要來賓和外部使用者存取租使用者中的資源,才能針對每個要求使用 MFA。

將來賓和外部使用者排除在風險型 MFA 之外

雖然組織可以使用 Microsoft Entra ID Protection 為 B2B 使用者強制執行以風險為基礎的原則,但對於資源目錄中 B2B 共同作業使用者的 Microsoft Entra ID Protection 實作有限制,因為他們的身分識別存在於主目錄中。 由於這些限制,Microsoft 建議您將來賓排除在風險型 MFA 原則中,並要求這些使用者一律使用 MFA。

如需詳細資訊,請參閱 B2B 共同作業使用者的標識碼保護限制。

從裝置管理中排除來賓和外部使用者

只有一個組織可以管理裝置。 如果您未從需要裝置合規性的原則中排除來賓和外部使用者,這些原則會封鎖這些使用者。

後續步驟

針對下列項目設定條件式存取原則: