將身分識別和存取管理方案從 Microsoft Identity Manager 移轉至 Microsoft Entra

Microsoft Identity Manager 是Microsoft的內部部署裝載身分識別和存取管理產品。 它以 2003 年引進的技術為基礎,在現今持續改善,並支援 Microsoft Entra 雲端服務。 MIM 是許多身分識別和存取管理策略的核心部分,可增強Microsoft Entra ID 的雲端裝載服務和其他內部部署代理程式。

重要

我們正尋求客戶的意見反應,說明他們在 2029 年 1 月結束之前如何規劃從 Microsoft Identity Manager (MIM) 移轉。

請花一點時間在這裡填寫一個小型問卷:https://aka.ms/MIMMigrationFeedback

許多客戶都表示有興趣將身分識別的中心和存取管理案例完全移至雲端。 有些客戶將不再有內部部署環境,而另一些客戶則會將雲端裝載的身分識別和存取管理與其餘的內部部署應用程式、目錄和資料庫整合。 本檔提供將身分識別和存取管理 (IAM) 案例從 Microsoft Identity Manager 移至 Microsoft Entra 雲端裝載服務的移轉選項和方法的指引,並隨著新的案例可供移轉而更新。 類似的指引可用於移轉其他內部部署身分識別管理技術,包括 從ADFS移轉。

移轉概觀

MIM 在設計時實作身分識別和存取管理的最佳做法。 此後,身分識別和存取管理環境已隨著新的應用程式和新的商務優先順序而演進,因此針對 IAM 使用案例所建議的方法,在現今與 MIM 建議的方法會有所不同。

此外,組織應該規劃案例移轉的分段方法。 例如,組織可能會將使用者自助密碼重設案例移轉為一個步驟,然後在完成之後,移動布建案例。 組織選擇移動其案例的順序,取決於其整體 IT 優先順序,以及對其他專案關係人的影響,例如需要訓練更新的終端使用者或應用程式擁有者。

| MIM 中的 IAM 案例 | 連結以取得Microsoft Entra 中 IAM 案例的詳細資訊 |

|---|---|

| 從 SAP HR 來源布建 | 將 SAP HR 的身分識別帶入Microsoft Entra 標識碼 |

| 從 Workday 和其他雲端 HR 來源布建 | 從雲端 HR 系統布建到具有加入/離開生命週期工作流程的 Microsoft Entra ID |

| 從其他內部部署 HR 來源布建 | 使用加入/離開生命週期工作流程從內部部署 HR 系統布建 |

| 布建至非 AD 型內部部署應用程式 | 將使用者從 Microsoft Entra 識別碼布建至內部部署應用程式 |

| 分散式組織的全域通訊清單 (GAL) 管理 | 將使用者從一個Microsoft Entra ID 租使用者同步至另一個租使用者 |

| AD 安全組 | 使用 Microsoft Entra ID 控管 控管 內部部署的 Active Directory 型應用程式 (Kerberos) |

| 動態群組 | 以規則為基礎的Microsoft Entra ID 安全組和Microsoft 365 個群組成員資格 |

| 自助群組管理 | 自助式Microsoft Entra ID 安全組、Microsoft 365 個群組和 Teams 建立和成員資格管理 |

| 自助密碼管理 | 使用回寫至 AD 的自助式密碼重設 |

| 強式認證管理 | Microsoft Entra 識別碼的無密碼驗證 |

| 歷程記錄稽核和報告 | 使用 Azure 監視器報告Microsoft項目識別碼和 Microsoft Entra ID 控管 活動的封存記錄 |

| Privileged Access Management | 保護Microsoft Entra標識符中混合式和雲端部署的特殊許可權存取 |

| 商務角色型存取管理 | 藉由將組織角色模型遷移至 Microsoft Entra ID 控管 來管理存取權 |

| 證明 | 群組成員資格、應用程式指派、存取套件和角色的存取權檢閱 |

使用者佈建

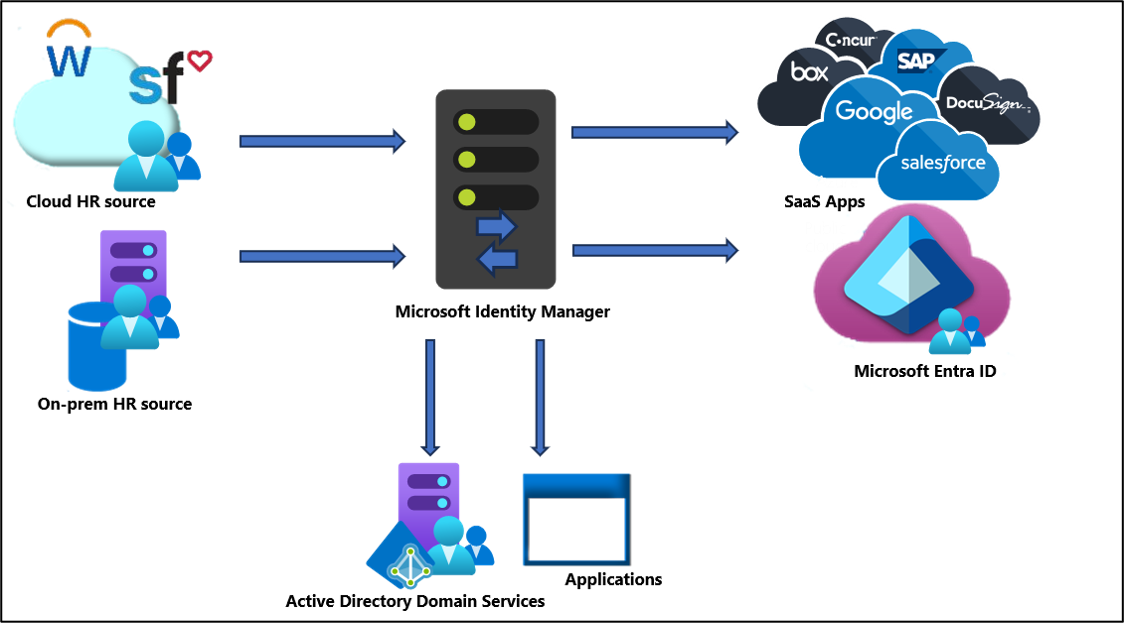

使用者布建是 MIM 執行之工作的核心。 無論是 AD 或其他 HR 來源,匯入使用者、在 Metaverse 中匯總使用者,然後將他們布建到不同的存放庫,都是其核心函式之一。 下圖說明傳統布建/同步處理案例。

現在,許多這些使用者布建案例都可使用 Microsoft Entra ID 和相關供應專案,讓您從 MIM 移轉這些案例,以從雲端管理這些應用程式中的帳戶。

下列各節說明各種布建案例。

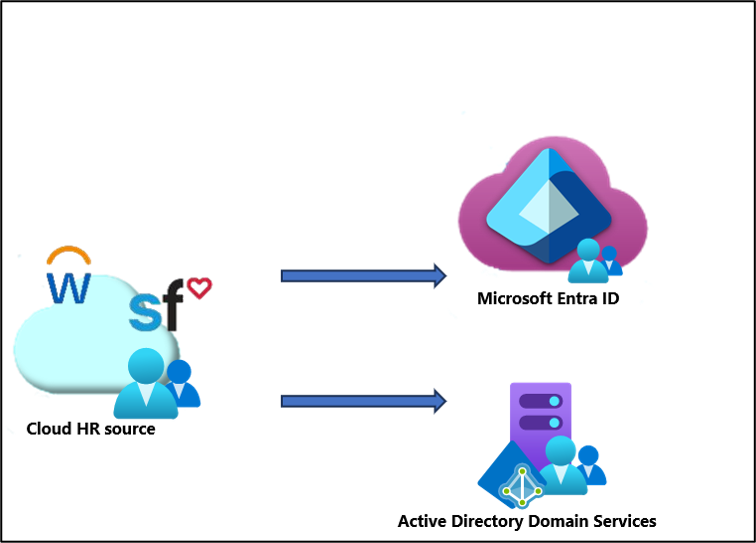

使用加入/離開工作流程從雲端 HR 系統布建至 Active Directory 或Microsoft Entra ID

不論您想要直接從雲端布建至 Active Directory 或 Microsoft Entra 識別符,都可以使用內建整合來完成此作業,以Microsoft Entra ID。 下列教學課程提供直接從 HR 來源布建至 AD 或 Microsoft Entra ID 的指引。

許多雲端 HR 案例也牽涉到使用自動化工作流程。 使用 MIM 工作流程活動連結庫開發的其中一些工作流程活動,可以移轉至Microsoft標識碼治理生命週期工作流程。 您現在可以直接從雲端建立和管理這些真實世界的案例。 如需詳細資訊,請參閱下列文件。

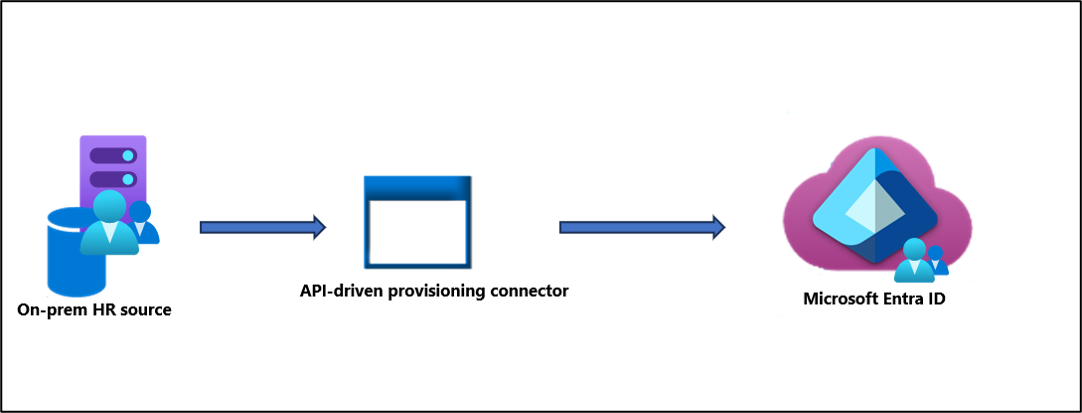

使用加入/離開工作流程將使用者從內部部署 HR 系統布建至Microsoft Entra ID

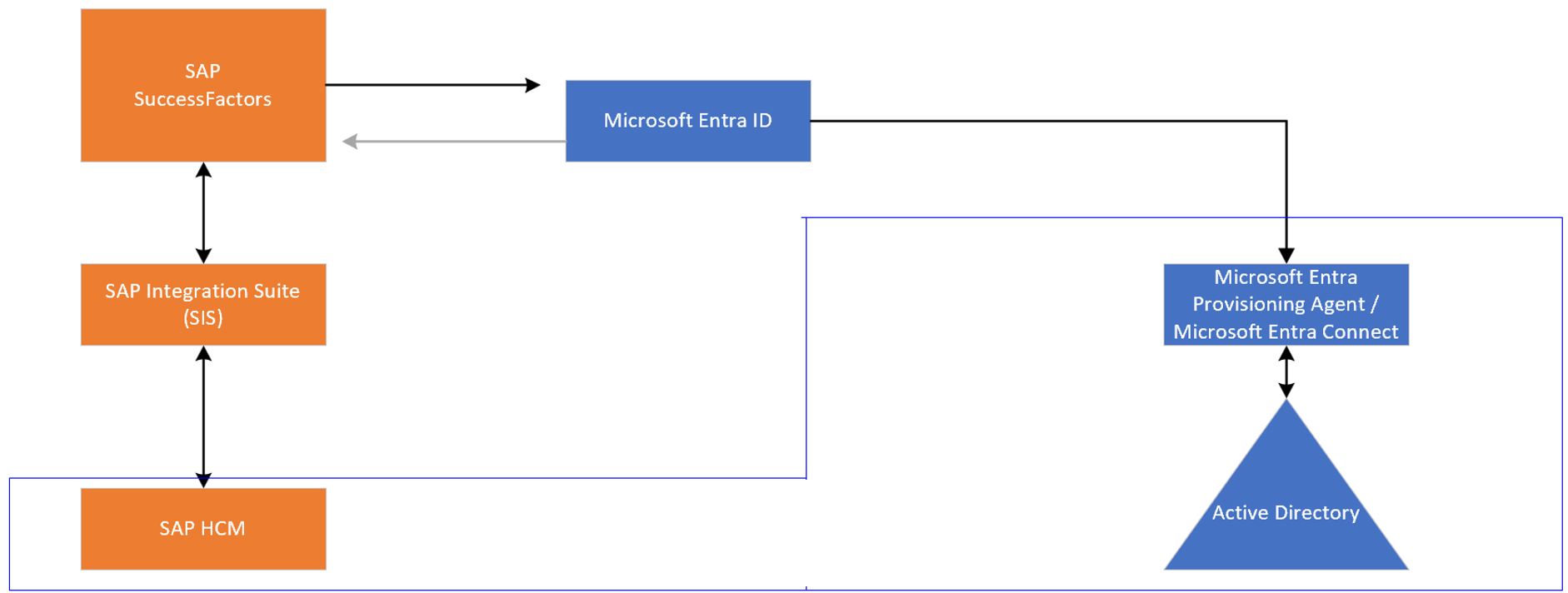

使用 SAP 人力資源管理 (HCM) 並擁有 SAP SuccessFactors 的客戶可以使用 SAP Integration Suite 將身分識別帶入 Microsoft Entra ID,以同步處理 SAP HCM 與 SAP SuccessFactors 之間的背景工作清單。 您可以從該處直接將身分識別帶入 Microsoft Entra ID,或將它們佈建到 Active Directory Domain Services 中。

使用 API 驅動的輸入布建,現在可以直接從內部部署 HR 系統將使用者布建至Microsoft Entra ID。 如果您目前使用 MIM 從 HR 系統匯入使用者,然後將使用者布建到Microsoft Entra ID,您現在可以使用建置自定義 API 驅動輸入布建連接器來完成此作業。 相較於 MIM,使用 API 驅動布建連接器來達成此目的的優點是,相較於 MIM,API 驅動布建連接器的額外負荷要少得多,而且內部部署使用量要小得多。 此外,透過 API 驅動的布建連接器,可以從雲端進行管理。 如需 API 驅動布建的詳細資訊,請參閱下列內容。

這些也可以利用生命週期工作流程。

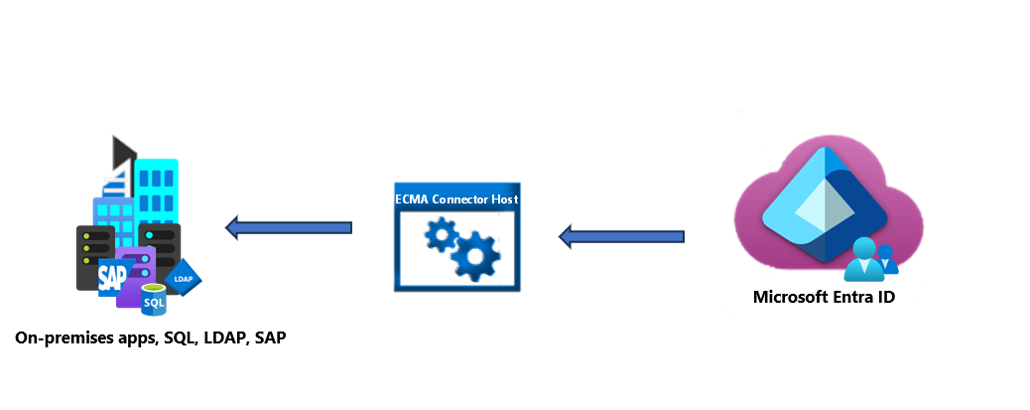

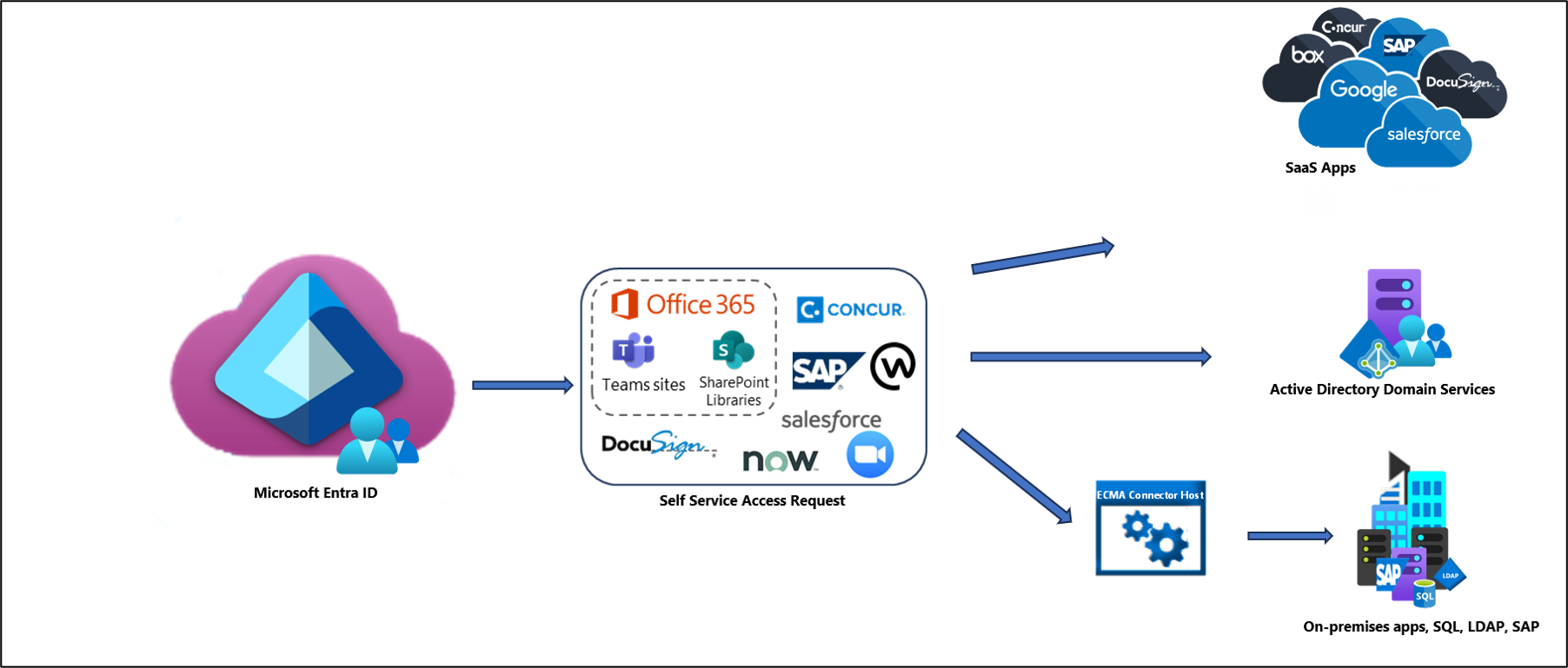

將使用者從 Microsoft Entra 識別碼布建至內部部署應用程式

如果您使用 MIM 將使用者佈建至 SAP ECC 之類的應用程式、具有 SOAP 或 REST API 的應用程式,或是使用基礎 SQL 資料庫或非 AD LDAP 目錄的應用程式,您現在可以透過 ECMA 連接器主機使用內部部署應用程式佈建來完成相同的工作。 ECMA 連接器主機是輕量型代理程式的一部分,可讓您減少 MIM 使用量。 如果您的 MIM 環境中有自訂連接器,您可以將其設定移轉至代理程式。 如需詳細資訊,請參閱下列檔。

- 內部部署布建應用程式架構

- 將使用者布建至已啟用 SCIM 的應用程式

- 將使用者布建至 SQL 應用程式

- 將使用者布建到LDAP目錄

- 將使用者布建到LDAP目錄以進行Linux驗證

- 使用 PowerShell 將使用者布建至應用程式

- 使用 Web 服務連接器布建

- 使用自訂連接器進行布建

將使用者布建至雲端 SaaS 應用程式

雲端運算世界中需要與 SaaS 應用程式整合。 MIM 對 SaaS 應用程式執行的許多佈建案例,現在可以直接從 Microsoft Entra ID 來完成。 設定時,Microsoft Entra ID 會自動使用 Microsoft Entra 布建服務,將使用者布建和取消布建至 SaaS 應用程式。 如需 SaaS 應用程式教學課程的完整清單,請參閱下列連結。

將使用者和群組布建至新的自定義應用程式

如果您的組織正在建置新的應用程式,而且需要在使用者更新或刪除時接收使用者或群組資訊或訊號,則我們建議應用程式使用 Microsoft Graph 來查詢Microsoft Entra ID,或使用 SCIM 來自動布建。

群組管理案例

過去,組織使用 MIM 來管理 AD 中的群組,包括 AD 安全組和 Exchange DLL,然後透過 Microsoft Entra Connect 同步處理至 Microsoft Entra ID 和 Exchange Online。 組織現在可以在 Microsoft Entra ID 和 Exchange Online 中管理安全組,而不需要在 內部部署的 Active Directory 中建立群組。

動態群組

如果您使用 MIM 進行動態群組成員資格,可以將這些群組移轉為Microsoft Entra ID 動態群組。 使用屬性型規則時,系統會自動根據此準則新增或移除使用者。 如需詳細資訊,請參閱下列文件。

讓群組可供AD應用程式使用

使用在雲端中布建和管理的 Active Directory 群組來管理內部部署應用程式,現在可以使用 Microsoft Entra 雲端同步來完成。現在Microsoft Entra 雲端同步可讓您完全控管 AD 中的應用程式指派,同時利用 Microsoft Entra ID 控管 功能來控制和補救任何存取相關要求。

如需詳細資訊,請參閱使用 Microsoft Entra ID 控管 控管 內部部署的 Active Directory 型應用程式 (Kerberos)。

自助式案例

MIM 也已用於自助案例來管理 Active Directory 中的數據,以供 Exchange 和 AD 整合應用程式使用。 現在許多相同的案例都可以從雲端完成。

自助群組管理

您可以允許使用者建立安全組或Microsoft 365 個群組/Teams,然後管理其群組的成員資格。

具有多重階段核准的存取要求

權利管理引進了存取套件的概念。 存取套件是使用者需要處理專案或執行其工作的所有資源組合,包括群組成員資格、SharePoint Online 網站或應用程式角色指派。 每個存取套件都包含原則,這些原則會指定自動取得存取權的人員,以及誰可以要求存取權。

自助式密碼重設

Microsoft Entra 自助式密碼重設 (SSPR) 可讓使用者變更或重設其密碼。 如果您有混合式環境,您可以設定 Microsoft Entra Connect,將密碼變更事件從 Microsoft Entra ID 寫回 內部部署的 Active Directory。