教學課程:設定 Genesys Cloud for Azure 自動佈建使用者

此教學課程描述在設定自動佈建使用者時,必須在 Genesys Cloud for Azure 與 Microsoft Entra ID 中執行的步驟。 設定後,Microsoft Entra ID 就會使用 Microsoft Entra 佈建服務,自動佈建及取消佈建使用者和群組至 Genesys Cloud for Azure。 如需此服務的用途、運作方式和常見問題等重要詳細資訊,請參閱使用 Microsoft Entra ID 自動佈建及取消佈建使用者至 SaaS 應用程式。

支援的功能

- 在 Genesys Cloud for Azure 中建立使用者

- 當使用者不再需要存取時,將其從 Genesys Cloud for Azure 中移除

- 讓 Microsoft Entra ID 與 Genesys Cloud for Azure 之間的使用者屬性保持同步

- 在 Genesys Cloud for Azure 中佈建群組和群組成員資格

- 單一登入至 Genesys Cloud for Azure (建議)

必要條件

本教學課程中概述的案例假設您已經具有下列必要條件:

注意

此整合也可從 Microsoft Entra US Government 雲端環境使用。 您可以在 Microsoft Entra US Government 雲端應用程式資源庫中找到此應用程式,並以您從公用雲端所做的相同方式進行設定。

步驟 1:規劃佈建部署

- 了解佈建服務的運作方式 \(部分機器翻譯\)。

- 判斷誰會在佈建範圍 \(部分機器翻譯\) 內。

- 判斷要在 Microsoft Entra ID 與 Genesys Cloud for Azure 之間對應哪些資料。

步驟 2:設定 Genesys Cloud for Azure 以支援使用 Microsoft Entra ID 進行佈建

- 建立一個在您 PureCloud 組織中設定的 Oauth 用戶端。

- 使用您的 Oauth 用戶端產生權杖。

- 若要在 PureCloud 中自動佈建群組成員資格,則必須在 PureCloud 中建立群組,且名稱需與 Microsoft Entra ID 中的群組名稱相同。

步驟 3:從 Microsoft Entra 應用程式資源庫新增 Genesys Cloud for Azure

從 Microsoft Entra 應用程式資源庫新增 Genesys Cloud for Azure,以開始管理 Genesys Cloud for Azure 的佈建。 如果您先前已針對 SSO 設定 Genesys Cloud for Azure,則可使用相同的應用程式。 不過,建議在一開始測試整合時,建立個別的應用程式。 在此深入了解從資源庫新增應用程式。

步驟 4:定義佈建範圍內的人員

Microsoft Entra 佈建服務可讓您根據對應用程式的指派,和/或根據使用者與群組屬性,來設定佈建的人員範圍。 如果選擇根據指派來界定將佈建至應用程式的人員,則可使用下列步驟將使用者和群組指派給應用程式。 如果選擇僅根據使用者或群組屬性來界定將要佈建的人員,即可使用如這裡所述的範圍篩選條件。

從小規模開始。 在推出給所有人之前,先使用一小部分的使用者和群組進行測試。 當佈建範圍設為已指派的使用者和群組時,您可將一或兩個使用者或群組指派給應用程式來控制這點。 當範圍設為所有使用者和群組時,您可指定以屬性為基礎的範圍篩選條件。

如果需要其他角色,您可以更新應用程式資訊清單以新增角色。

步驟 5:設定自動佈建使用者至 Genesys Cloud for Azure

本節會引導您逐步設定 Microsoft Entra 佈建服務,以根據 Microsoft Entra ID 中的使用者和群組指派,在 TestApp 中建立、更新和停用使用者和群組。

若要在 Microsoft Entra ID 中為 Genesys Cloud for Azure 設定自動佈建使用者:

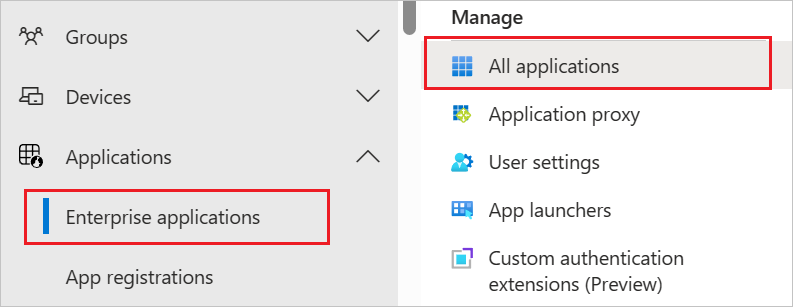

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別] > [應用程式] > [企業應用程式]

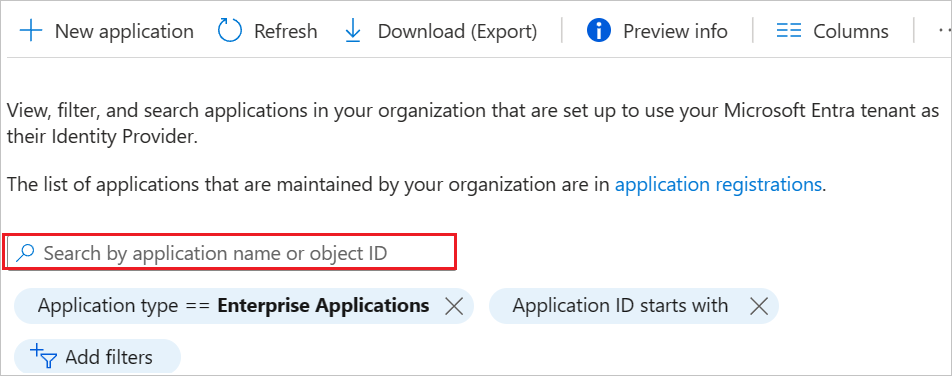

在應用程式清單中,選取 [Genesys Cloud For Azure]。

選取 [佈建] 索引標籤。

![[管理] 選項的螢幕擷取畫面,並已指出 [佈建] 選項。](common/provisioning.png)

將 [佈建模式] 設定為 [自動]。

![[佈建模式] 下拉式清單的螢幕擷取畫面,並已指出 [自動] 選項。](common/provisioning-automatic.png)

在 [管理員認證] 區段之下的 [租用戶 URL] 和 [祕密權杖] 欄位中,分別輸入 Genesys Cloud for Azure API URL 和 OAuth 權杖。 API URL 會結構化為

{{API Url}}/api/v2/scim/v2,並使用 PureCloud 開發人員中心內適用於您 PureCloud 區域的 API URL。 按一下 [測試連線],以確保 Microsoft Entra ID 可以連線至 Genesys Cloud for Azure。 如果連線失敗,請確定您的 Genesys Cloud for Azure 帳戶具有管理員權限並再試一次。![顯示 [管理員認證] 對話方塊的螢幕擷取畫面,您可以在其中輸入您的租用戶 URL 和祕密權杖。](media/purecloud-by-genesys-provisioning-tutorial/provisioning.png)

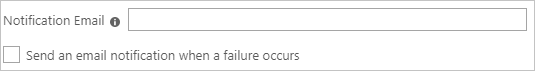

在 [通知電子郵件] 欄位中,輸入應該收到佈建錯誤通知的個人或群組電子郵件地址,然後選取 [發生失敗時傳送電子郵件通知] 核取方塊。

選取 [儲存]。

在 [對應] 區段底下,選取 [將 Microsoft Entra 使用者同步至 Genesys Cloud for Azure]。

在 [屬性對應] 區段中,檢閱從 Microsoft Entra ID 同步至 Genesys Cloud for Azure 的使用者屬性。 選取為 [比對] 屬性 (Property) 的屬性 (Attribute) 會用來比對 Genesys Cloud for Azure 中的使用者帳戶以進行更新作業。 如果選擇要變更比對目標屬性,則必須確定 Genesys Cloud for Azure API 支援依據該屬性來篩選使用者。 選取 [儲存] 按鈕以認可所有變更。

屬性 類型 支援篩選 Genesys Cloud for Azure 的必要項目 userName String ✓ ✓ 作用中 布林值 ✓ displayName String ✓ emails[type eq "work"].value String title String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "work2"].value String phoneNumberss[type eq "work3"].value String phoneNumbers[type eq "work4"].value String phoneNumbers[type eq "home"].value String phoneNumbers[type eq "microsoftteams"].value String roles String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager 參考 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq ‘microsoftteams’].value String urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq ‘ringcentral’].value String urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq ‘zoomphone].value String 在 [對應] 區段中,選取 [將 Microsoft Entra 群組同步至 Genesys Cloud for Azure]。

在 [屬性對應] 區段中,檢閱從 Microsoft Entra ID 同步至 Genesys Cloud for Azure 的群組屬性。 選取為 [比對] 屬性 (Property) 的屬性 (Attribute) 會用來比對 Genesys Cloud for Azure 中的群組以進行更新作業。 選取 [儲存] 按鈕以認可所有變更。 Genesys Cloud for Azure 不支援建立或刪除群組,只支援更新群組。

屬性 類型 支援篩選 Genesys Cloud for Azure 的必要項目 displayName String ✓ ✓ externalId String 成員 參考 若要設定範圍篩選,請參閱範圍篩選教學課程中提供的下列指示。

若要啟用 Genesys Cloud for Azure 的 Microsoft Entra 佈建服務,請在 [設定] 區段中,將 [佈建狀態] 變更為 [開啟]。

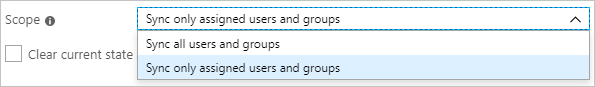

透過在 [設定] 區段的 [範圍] 中選擇需要的值,可定義要佈建到 Genesys Cloud for Azure 的使用者和/或群組。

當您準備好要佈建時,按一下 [儲存]。

此作業會對在 [設定] 區段的 [範圍] 中所定義所有使用者和群組啟動首次同步處理週期。 初始週期會比後續週期花費更多時間執行,只要 Microsoft Entra 佈建服務正在執行,大約每 40 分鐘就會發生一次。

步驟 6:監視您的部署

設定佈建後,請使用下列資源來監視部署:

- 使用佈建記錄來判斷哪些使用者已佈建成功或失敗

- 檢查進度列來查看佈建週期的狀態,以及其接近完成的程度

- 如果佈建設定似乎處於狀況不良的狀態,則應用程式將會進入隔離狀態。 在此 \(部分機器翻譯\) 深入了解隔離狀態。

變更記錄檔

- 09/10/2020 - 新增延伸模組 enterprise 屬性 employeeNumber 的支援。

- 05/18/2021 - 新增核心屬性 phoneNumbers[type eq "work2"]、phoneNumbers[type eq "work3"]、phoneNumbers[type eq "work4"]、phoneNumbers[type eq "home"]、phoneNumbers[type eq "microsoftteams"] 和角色的支援。 此外,還新增自訂延伸模組屬性 urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq ‘microsoftteams’]、urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq ‘zoomphone] 和 urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq ‘ringcentral’] 的支援。