設定 Microsoft Entra 多重要素驗證設定

若要自訂 Microsoft Entra 多重要素驗證 (MFA) 的終端使用者體驗,您可以設定帳戶鎖定閾值或詐騙警示和通知等設定選項。

注意

報告可疑活動 取代封鎖/解除封鎖使用者、詐騙警示和通知舊版功能。 在 2025 年 3 月 1 日,將會移除舊版功能。

下表說明 Microsoft Entra MFA 設定,而小節更詳細介紹每個設定。

| 功能 | 描述 |

|---|---|

| 帳戶鎖定 (僅限 MFA 伺服器) | 如果資料列中有太多遭拒絕的驗證嘗試,請暫時鎖定帳戶使用 Microsoft Entra MFA。 這項功能僅適用於使用 MFA 伺服器輸入 PIN 進行驗證的使用者。 |

| 報告可疑的活動 | 設定可讓使用者報告詐騙驗證要求的設定。 報告可疑活動取代這些功能:封鎖/解除封鎖使用者、詐騙警示以及通知。 |

| 詐騙警示 | 這項功能將於 2025 年 3 月 1 日移除。 使用 報告可疑活動 可讓使用者報告詐騙驗證要求。 |

| 封鎖/解除封鎖使用者 | 這項功能將於 2025 年 3 月 1 日移除。 使用 報告可疑活動 可讓使用者報告詐騙驗證要求。 這些警示會與 Microsoft Entra ID Protection 整合。 您可以使用 風險型原則 ,或使用 風險偵測事件 建立自己的工作流程,以暫時限制使用者存取並補救風險。 |

| 通知 | 這項功能將於 2025 年 3 月 1 日移除。 使用 報告可疑活動 可讓使用者報告詐騙驗證要求。 您可以使用 風險通知 或使用 風險偵測事件 建立自己的工作流程,來啟用使用者回報詐騙事件的電子郵件通知。 |

| OATH 權杖 | 用於雲端式 Microsoft Entra MFA 環境,以管理使用者的 OATH 權杖。 |

| 通話設定 | 設定與雲端和內部部署環境之通話和問候語相關的設定。 |

| 提供者 | 這會顯示任何可能已與您帳戶建立關聯的現有驗證提供者。 自 2018 年 9 月 1 日起已停用新增新提供者。 |

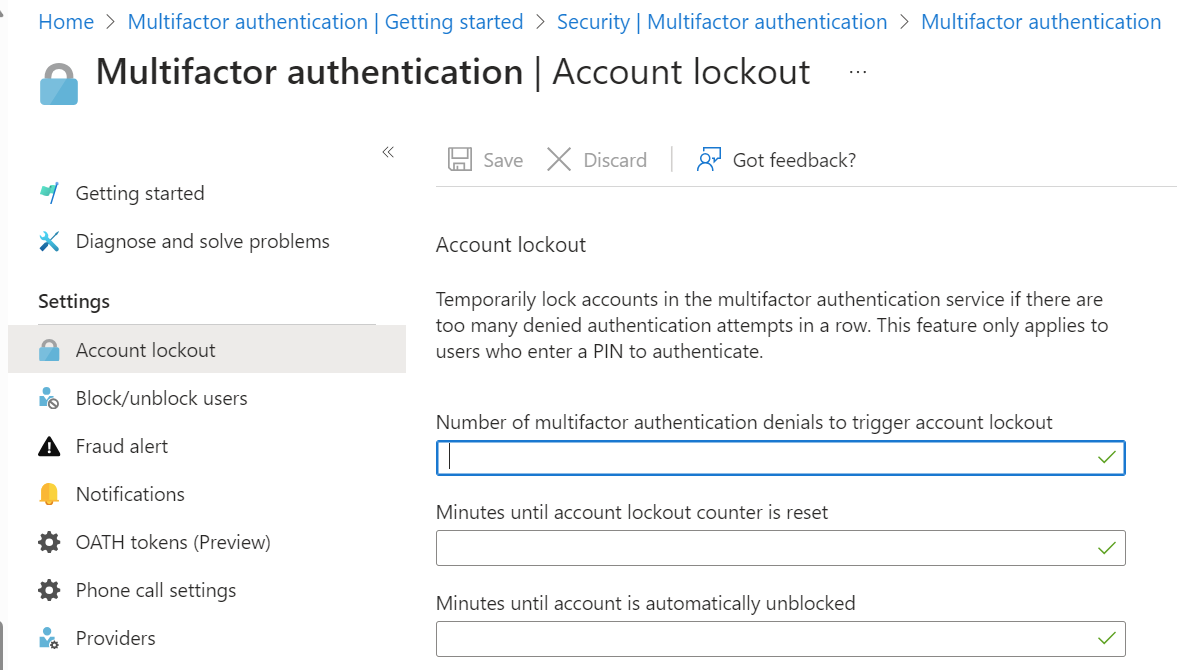

帳戶鎖定 (僅限 MFA 伺服器)

注意

帳戶鎖定只會影響使用 MFA Server 內部部署登入的使用者。

為避免重複嘗試進行 MFA 的攻擊,帳戶鎖定設定可讓您指定帳戶在鎖定前一段期間內允許失敗的嘗試次數。 只有在內部部署使用 MFA 伺服器輸入 MFA 提示的 PIN 碼時,才會套用帳戶鎖定設定。

以下是可用的設定:

- 遭 MFA 拒絕而觸發帳戶鎖定的次數

- 帳戶鎖定計數器重設前的分鐘數

- 帳戶自動解除封鎖前的分鐘數

若要設定帳戶鎖定設定,請完成下列步驟:

至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [資料保護]>[多重要素驗證]>[帳戶鎖定]。 您可能需要按一下 [顯示更多],以查看 [多重要素驗證]。

輸入您的環境值,然後選取 [儲存]。

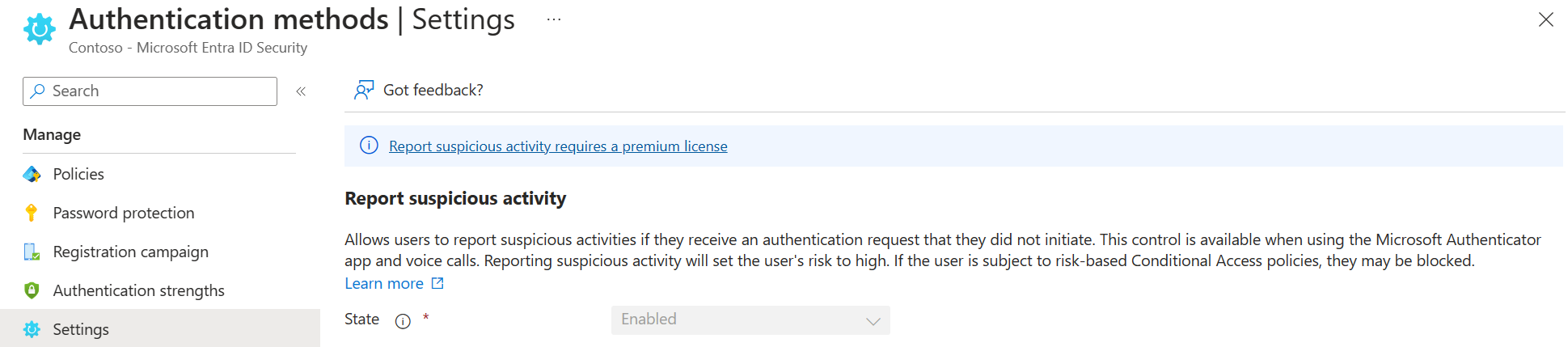

報告可疑的活動

報告可疑活動 取代這些舊版功能:封鎖/解除封鎖使用者、詐騙警示以及通知。

收到未知的和可疑的 MFA 提示時,使用者可以使用 Microsoft Authenticator 或透過電話來報告詐騙嘗試。 這些警示會與 Microsoft Entra ID Protection 整合,取得更完整的涵蓋範圍和功能。

報告 MFA 提示為可疑的使用者會設定為 [高使用者風險]。 系統管理員可以使用風險型原則來限制這些使用者的存取權,或啟用自助式密碼重設 (SSPR) 讓使用者自行補救問題。

如果您先前使用詐騙警示自動封鎖功能,且沒有風險型原則的 Microsoft Entra ID P2 授權,則可以使用風險偵測事件來手動識別和停用受影響的使用者,或藉由 Microsoft Graph 使用自訂工作流程設定自動化。 有關調查和補救使用者風險的詳細資訊,請參閱:

從驗證方法原則 設定啟用 報告可疑活動 :

- 至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [資料保護]> [驗證方法]> [設定]。

- 將 [報告可疑活動] 設定為 [已啟用]。 如果您選擇 [Microsoft 受控],此功能會保持停用。 如需 Microsoft 受控值的詳細資訊,請參閱 Microsoft Entra ID 中的保護驗證方法。

- 選取 [所有使用者] 或特定群組。

- 如果您也上傳為租用戶自訂的問候語,請選取 [報告代碼]。 報告代碼是使用者輸入電話來報告可疑活動的數字。 只有在自訂問候語也由驗證原則系統管理員上傳時,報告程式碼才適用。 否則,不論原則中指定的任何值為何,預設代碼都是 0。

- 按一下 [儲存]。

注意

如果您啟用 [報告可疑活動] 並指定自訂語音報告值,而租用戶仍啟用 [詐騙警示] 同時已設定自訂語音報告號碼,則會使用 [報告可疑活動] 值,而不是 [詐騙警示]。

補救具有 Microsoft Entra ID P1 授權之租用戶的風險

當使用者回報 MFA 提示為可疑時,該事件會顯示在登入報告 (作為被使用者拒絕的登入)、稽核記錄以及風險偵測報告中。

| 報告 | 系統管理中心 | 詳細資料 |

|---|---|---|

| 風險偵測報告 | 保護>身分識別保護>風險偵測 | 偵測類型: 使用者回報可疑活動 風險等級: 高 來源 終端使用者回報 |

| 登入報告 | 身分識別>監視和健康情況>登入記錄>驗證詳細數據 | 結果詳細資料將顯示為 MFA 遭到拒絕,已輸入詐騙程式碼 |

| 稽核記錄 | 身分識別>監視和健康情況>稽核記錄。 | 詐騙報告會出現在活動類型 詐騙回抱之下 |

注意

如果使用者執行無密碼驗證,則不會回報為高風險。

您也可以使用 Microsoft Graph 來查詢風險偵測並標記為具風險的使用者。

| API | 詳細資料 |

|---|---|

| riskDetection 資源類型 | riskEventType: userReportedSuspiciousActivity |

| riskyUsers 清單 | riskLevel = 高 |

針對手動補救,系統管理員或技術服務人員可以使用自助式密碼重設 (SSPR) 來要求使用者重設密碼,或代表他們重設密碼。 若要進行自動化補救,請使用 Microsoft Graph API,或使用 PowerShell 建立指令碼來變更使用者的密碼、強制 SSPR、撤銷登入工作階段,或暫時停用使用者帳戶。

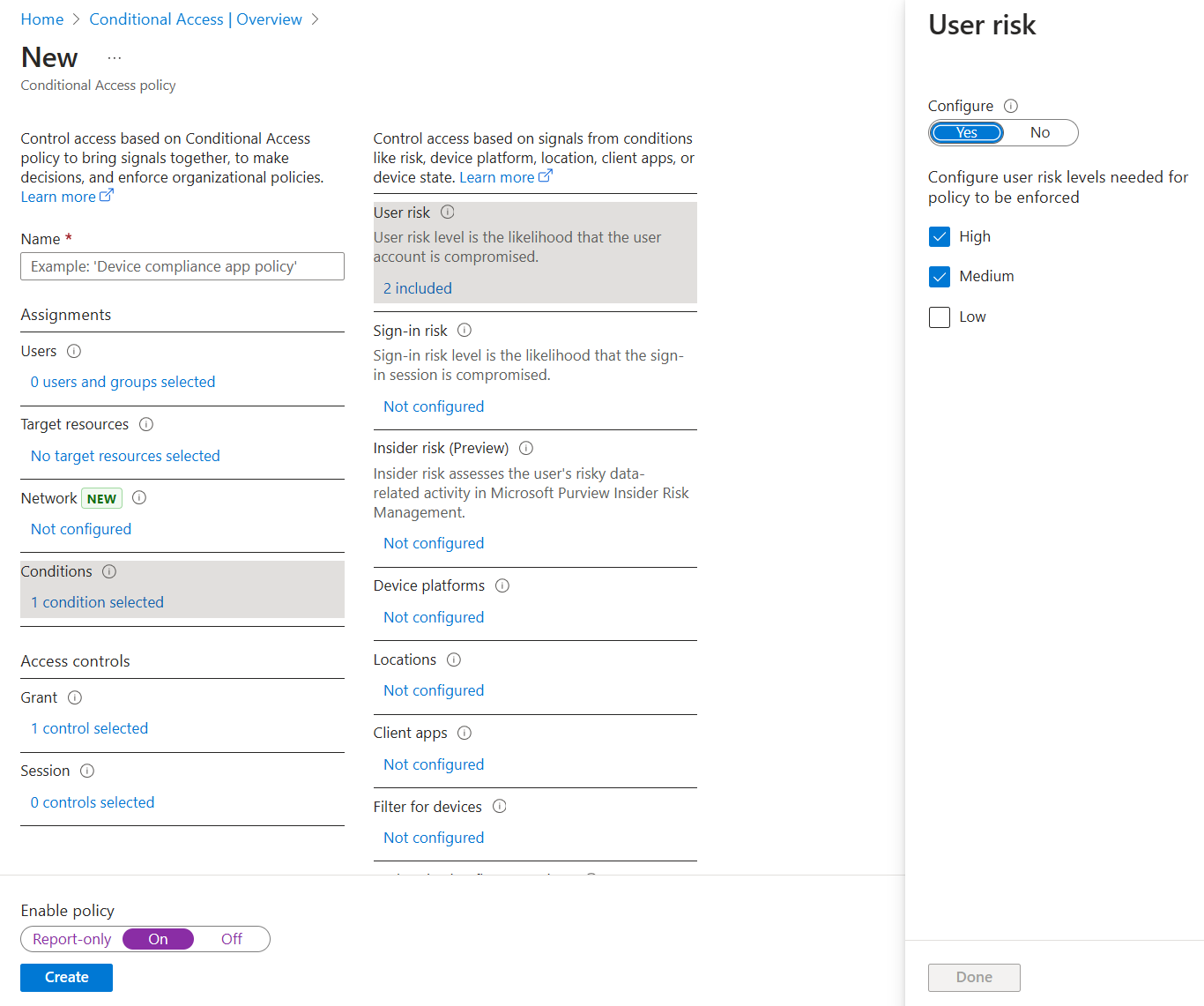

針對具有 Microsoft Entra ID P2 授權的租用戶補救風險

除了 Microsoft Entra ID P2 授權選項之外,具有 Microsoft Entra ID P2 授權的租用戶還可以使用風險型條件式存取原則來自動補救使用者風險。

設定原則,以便在 條件>使用者風險下查看使用者風險。 尋找風險 = 高的使用者,封鎖他們登入,或要求他們重設其密碼。

如需詳細資訊,請參閱: 登入風險型條件式存取原則。

報告可疑的活動和詐騙警示

[報告可疑活動] 和舊版 [詐騙警示] 實作可以平行運作。 您可以保留整個租用戶的 [詐騙警示] 功能,同時開始搭配目標測試群組使用 [報告可疑活動]。

如果已啟用 詐騙警示 [自動封鎖],且已啟用 [報告可疑活動],則會將使用者新增至封鎖清單,並針對任何其他已設定的原則設定為高風險和範圍內。 這些使用者必須從封鎖清單中移除,並補救其風險,讓他們能夠使用 MFA 登入。

詐騙警示

[報告可疑活動]取代了通知,因為其與 Microsoft Entra ID Protection 整合,進行風險驅動補救、更佳報告功能以及最低權限管理。 詐騙警示功能將於 2025 年 3 月 1 日移除。

詐騙警示功能可讓使用者針對嘗試存取其資源的詐騙提出報告。 收到未知的和可疑的 MFA 提示時,使用者可以使用 Microsoft Authenticator 應用程式或透過電話來報告詐騙嘗試。 可用下列詐欺警示設定選項:

自動封鎖回報詐騙的使用者。 如果使用者回報詐欺,則使用者帳戶的 Microsoft Entra 多重要素驗證會封鎖 90 天,或直到管理員解除封鎖帳戶為止。 系統管理員可以使用登入報告來檢閱登入,並採取適當的動作以避免未來的詐騙。 系統管理員接著可以解除封鎖使用者的帳戶。

初始問候語期間以代碼報告詐騙。 當使用者收到撥打電話以執行多重要素驗證時,他們一般會按 # 來確認登入。 若要報告詐騙,使用者需要在按 # 之前輸入代碼。 根據預設,此代碼是 0,但您可以自訂。 如果啟用自動封鎖,則在使用者按下 0# 回報詐騙之後,也必須按下 1 以確認帳戶封鎖。

注意

Microsoft 的預設語音問候語會指示使用者按 0# 以提交詐騙警示。 如果您要使用 0 以外的代碼,則應該記錄下來,並上傳您自己的自訂語音問候語和適當的指示。

若要啟用及設定詐騙警示,請完成下列步驟:

- 至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [資料保護]>[多重要素驗證]>[詐騙警示]。

- 將 [允許使用者提交詐騙警示] 設為 [開啟]。

- 依需求設定 [自動封鎖回報詐騙的使用者] 或 [初始問候期間用於回報詐騙的代碼]。

- 選取 [儲存]。

封鎖及解除封鎖使用者

[報告可疑活動]取代了通知,因為其與 Microsoft Entra ID Protection 整合,進行風險驅動補救、更佳報告功能以及最低權限管理。 封鎖/解除封鎖使用者功能將於 2025 年 3 月 1 日移除。

如果使用者的裝置遺失或遭竊,您可以封鎖相關聯帳戶的 Microsoft Entra MFA 嘗試。 系統會自動拒絕已封鎖使用者的任何 Microsoft Entra MFA 驗證嘗試。 使用者在遭封鎖起 90 天內不會受到 MFA 挑戰。

封鎖使用者

要封鎖使用者,請完成下列步驟。

- 瀏覽至 [資料保護]>[多重要素驗證]>[封鎖/解除封鎖使用者]。

- 選取 [新增] 以封鎖使用者。

- 使用格式

username@domain.com輸入封鎖使用者的使用者名稱,然後在 [原因] 方塊中提供註解。 - 選取 [確定] 以封鎖使用者。

解除封鎖使用者

要解除封鎖使用者,請完成下列步驟:

- 移至 [資料保護]>[多重要素驗證]>[封鎖/解除封鎖使用者]。

- 在使用者旁的 [動作] 資料行中,選取 [解除封鎖]。

- 在 [解除封鎖的原因] 方塊中輸入註解。

- 選取 [確定] 以解除封鎖使用者。

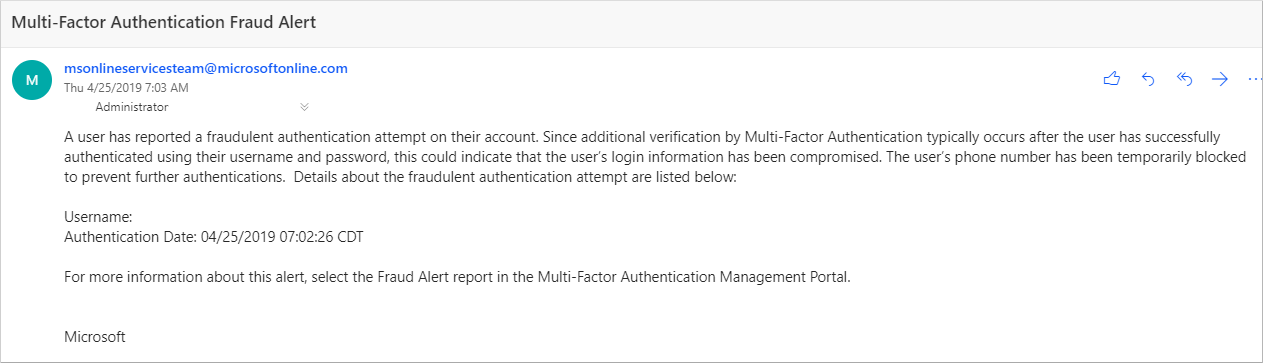

通知

報告可疑活動取代了通知,因為它與 Microsoft Entra ID Protection 整合,以進行風險驅動補救、更佳報告功能以及最低權限管理。 此通知功能將於 2025 年 3 月 1 日移除。

您可以設定 Microsoft Entra ID 以在使用者報告詐騙警示時傳送電子郵件通知。 這些通知通常會傳送給身分識別管理員,因為使用者的帳號登入資訊可能已遭盜用。 下列是詐騙警示通知電子郵件的範例:

若要設定詐騙警示通知:

- 移至 [資料保護]>[多重要素驗證]>[通知]。

- 輸入要傳送通知的電子郵件地址。

- 若要移除現有的電子郵件地址,請選取電子郵件地址旁的 ...,然後選取 [刪除]。

- 選取 [儲存]。

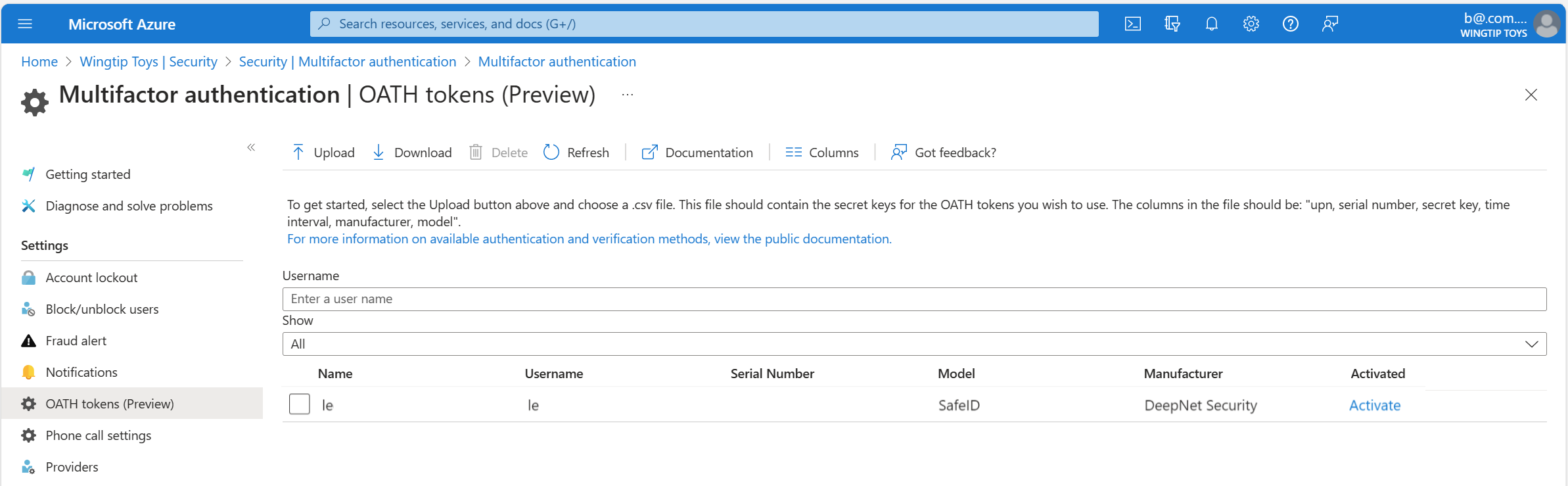

OATH 權杖

Microsoft Entra ID 支援使用 OATH TOTP SHA-1 權杖,每 30 或 60 秒重新整理代碼一次。 您可向自選廠商購買這些權杖。

OATH TOTP 硬體權杖通常會隨附在權杖中預先程式設計的秘密金鑰或種子。 您必須將這些金鑰輸入 Microsoft Entra ID,如下列步驟所述。 祕密金鑰僅限 128 個字元,可能不會和所有權杖都相容。 秘密金鑰只能包含字元 a-z 或 A-Z 和數字 1-7。 必須採用 Base32 編碼。

可程式化的 OATH TOTP 硬體權杖,也可以透過軟體權杖設定流程中的 Microsoft Entra ID 進行設定。

OATH 硬體權杖支援為公開預覽的一部分。 如需有關預覽版的詳細資訊,請參閱 Microsoft Azure 預覽版增補使用條款。

取得權杖之後,您必須以逗號分隔值 (CSV) 檔案格式上傳權杖。 檔案中包含 UPN、序號、秘密金鑰、時間間隔、製造商和型號,如下列範例所示:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

注意

請務必在 CSV 檔案中包含標頭資料列。

- 以全域管理員的身分登入 Microsoft Entra 管理中心。

- 移至 [保護]>[多重要素驗證]>[OATH 令牌],然後上傳 CSV 檔案。

視 CSV 檔案的大小而定,可能需要數分鐘的時間來處理。 選取 [重新整理] 以取得狀態。 如果檔案中有任何錯誤,您可以下載列出錯誤的 CSV 檔案。 下載 CSV 檔案中的欄位名稱與上傳版本中的欄位名稱不同。

在解決所有錯誤後,管理員可接著針對權杖選取 [啟動] 並輸入權杖上顯示的 OTP,以啟動每個金鑰。

使用者可能最多會合併五個 OATH 硬體權杖或驗證器應用程式 (例如 Microsoft Authenticator 應用程式),設定為可供隨時使用。

重要

請務必只將每個權杖指派給單一使用者。 未來將停止支援將單一權杖指派給多個使用者,以防止安全性風險。

通話設定

如果使用者收到 MFA 提示的電話,您可以設定其體驗,例如來電顯示號碼或他們聽到的語音問候語。

在美國,如果您尚未設定 MFA 來電顯示,Microsoft 的語音通話會來自下列號碼。 使用者搭配使用垃圾郵件篩選器應該會排除這個號碼。

預設數字為: +1 (855) 330-8653

下表列出不同國家/地區的更多數位。

| 國家/地區 | 數字 |

|---|---|

| 奧地利 | +43 6703062076 |

| 孟加拉 | +880 9604606026 |

| 中國 | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| 克羅埃西亞 | +385 15507766 |

| 厄瓜多 | +593 964256042 |

| 愛沙尼亞 | +372 6712726 |

| 法國 | +33 744081468 |

| 迦納 | +233 308250245 |

| 希臘 | +30 2119902739 |

| 瓜地馬拉 | +502 23055056 |

| 香港特別行政區 | +852 25716964 |

| 印度 | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| 約旦 | +962 797639442 |

| 肯亞 | +254 709605276 |

| 荷蘭 | +31 202490048 |

| 奈及利亞 | +234 7080627886 |

| 巴基斯坦 | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| 波蘭 | +48 699740036 |

| 沙烏地阿拉伯 | +966 115122726 |

| 南非 | +27 872405062 |

| 西班牙 | +34 913305144 |

| 斯里蘭卡 | +94 117750440 |

| 瑞典 | +46 701924176 |

| 台灣 | +886 277515260, +886 255686508 |

| 土耳其 | +90 8505404893 |

| 烏克蘭 | +380 443332393 |

| 阿拉伯聯合大公國 | +971 44015046 |

| 越南 | +84 2039990161 |

注意

當 Microsoft Entra 多重要素驗證電話是透過公共電話網路撥打時,有時會透過不支援來電顯示的電信業者路由傳送。 因此,即使 Microsoft Entra 多重要素驗證一律會傳送來電顯示,但並不保證一定會顯示。 這同時適用於 Microsoft Entra 多重要素驗證所提供的電話通話和簡訊。 如果您需要驗證文字簡訊是否來自 Microsoft Entra 多重要素驗證,請參閱 哪些簡短代碼用於傳送訊息?。

若要設定您自己的來電顯示號碼,請完成下列步驟:

- 前往 [資料保護]>[多重要素驗證]>[撥打電話設定]。

- 將 [MFA 來電顯示號碼] 設定為您想要讓使用者在手機上看到的號碼。 僅允許使用美國的號碼。

- 選取 [儲存]。

注意

當 Microsoft Entra 多重要素驗證電話是透過公共電話網路撥打時,有時會透過不支援來電顯示的電信業者路由傳送。 因此,即使 Microsoft Entra 多重要素驗證一律會傳送來電顯示,但並不保證一定會顯示。 這同時適用於 Microsoft Entra 多重要素驗證所提供的電話通話和簡訊。 如果您需要驗證文字簡訊是否來自 Microsoft Entra 多重要素驗證,請參閱 哪些簡短代碼用於傳送訊息?。

自訂語音訊息

您可以為 Microsoft Entra 多重要素驗證使用自己的錄製或問候語。 這些訊息可以搭配 Microsoft 預設錄音使用,也可以取代預設錄音。

開始之前,請留意下列限制:

- 支援的檔案格式為 .wav 和 .mp3。

- 檔案大小限制為 1 MB。

- 驗證訊息應該少於 20 秒。 超過 20 秒的訊息可能會導致驗證失敗。 如果使用者沒有在訊息結束回應,則驗證會逾時。

自訂訊息語言行為

對使用者播放自訂語音訊息時,訊息的語言取決於下列因素:

- 使用者的語言。

- 使用者的瀏覽器偵測到的語言。

- 其他驗證案例可能會有不同的行為。

- 任何可用自訂訊息的語言。

- 新增自訂訊息時管理員選擇此語言。

例如,如果只有一個自訂訊息,並且是德文:

- 以德語進行驗證的使用者會聽到自訂德文訊息。

- 以英文進行驗證的使用者會聽到標準英文訊息。

自訂語音訊息預設值

您可以使用下列範例指令碼來建立您專屬的自訂訊息。 如果您未設定專屬的自訂訊息,則預設為這些片語。

| 訊息名稱 | 指令碼 |

|---|---|

| 驗證成功 | 已成功驗證您的登入。 再見。 |

| 分機提示 | 感謝您使用 Microsoft 的登入驗證系統。 請按井字鍵以繼續。 |

| 詐騙確認 | 已提交詐騙警示。 若要解除封鎖您的帳戶,請連絡您公司的 IT 技術支援中心。 |

| 詐騙問候語 (標準) | 感謝您使用 Microsoft 的登入驗證系統。 請按井字鍵完成您的驗證。 如果您並未起始此驗證,可能有其他人正在嘗試存取您的帳戶。 請按零,然後按井字鍵以提交詐騙警示。 這將會通知您公司的 IT 小組,並封鎖進一步的驗證嘗試。 |

| 回報詐騙 | 已提交詐騙警示。 若要解除封鎖您的帳戶,請連絡您公司的 IT 技術支援中心。 |

| 啟用 | 感謝您使用 Microsoft 登入驗證系統。 請按井字鍵完成您的驗證。 |

| 拒絕驗證重試 | 拒絕驗證。 |

| 重試 (標準) | 感謝您使用 Microsoft 登入驗證系統。 請按井字鍵完成您的驗證。 |

| 問候語 (標準) | 感謝您使用 Microsoft 登入驗證系統。 請按井字鍵完成您的驗證。 |

| 問候語 (PIN) | 感謝您使用 Microsoft 的登入驗證系統。 請輸入您的 PIN,然後按井字鍵以完成您的驗證。 |

| 詐騙問候語 (PIN) | 感謝您使用 Microsoft 的登入驗證系統。 請輸入您的 PIN,然後按井字鍵以完成您的驗證。 如果您並未起始此驗證,可能有其他人正在嘗試存取您的帳戶。 請按零,然後按井字鍵以提交詐騙警示。 這將會通知您公司的 IT 小組,並封鎖進一步的驗證嘗試。 |

| 重試 (PIN) | 感謝您使用 Microsoft 的登入驗證系統。 請輸入您的 PIN,然後按井字鍵以完成您的驗證。 |

| 數字後提示分機 | 若已轉接到此分機,請按井字鍵以繼續。 |

| 拒絕驗證 | 抱歉,我們目前無法將您登入。 請稍後再試一次。 |

| 啟用問候語 (標準) | 感謝您使用 Microsoft 登入驗證系統。 請按井字鍵完成您的驗證。 |

| 啟用重試 (標準) | 感謝您使用 Microsoft 登入驗證系統。 請按井字鍵完成您的驗證。 |

| 啟用問候語 (PIN 碼) | 感謝您使用 Microsoft 的登入驗證系統。 請輸入您的 PIN,然後按井字鍵以完成您的驗證。 |

| 數字前提示分機 | 感謝您使用 Microsoft 的登入驗證系統。 請將此通來電轉接到分機 <分機>。 |

設定自訂訊息

若要使用您的自訂訊息,請完成下列步驟:

- 前往 [資料保護]>[多重要素驗證]>[撥打電話設定]。

- 選取 [新增問候語]。

- 選擇問候語的 [類型],例如 [問候語 (標準)] 或 [驗證成功]。

- 選取 [語言]。 請參閱上一節的自訂訊息語言行為。

- 瀏覽並選取要上傳的 .mp3 或 .wav 音效檔。

- 選取 [新增],然後按一下 [儲存]。

MFA 服務設定

服務設定中提供應用程式密碼、受信任 IP、驗證選項,以及在受信任裝置上記住多重要素驗證的設定。 這是舊版的入口網站,

您可以從 Microsoft Entra 系統管理中心存取服務設定,方法是移至 [資料保護]>[多重要素驗證]>[開始使用]>[設定]>[其他雲端式 MFA 設定]。 視窗或索引標籤隨即開啟,其中包含其他服務設定選項。

可信任 IP

位置條件是使用條件式存取設定 MFA 的建議方式,因為 IPv6 支援和其他改善項目。 如需位置條件的詳細資訊,請參閱 在條件式存取原則中使用位置條件。 如需定義位置和建立條件式存取原則的步驟,請參閱 條件式存取:依位置封鎖存取。

Microsoft Entra 多重要素驗證的受信任 IP 功能也會略過從定義的 IP 位址範圍登入的使用者 MFA 提示。 您可以為內部部署環境設定受信任的 IP 範圍。 當使用者在其中一個位置時,就不會收到 Microsoft Entra 多重要素驗證提示。 信任的 IP 功能需要 Microsoft Entra ID P1 版本。

注意

只有當您使用 MFA Server 時,信任的 IP 才可包含私人 IP 範圍。 針對雲端式 Microsoft Entra 多重要素驗證,您只能使用公用 IP 位址範圍。

具名位置支援 IPv6 範圍。

如果您的組織使用 NPS 延伸模組為內部部署應用程式提供 MFA,來源 IP 位址一律會顯示為驗證嘗試流經的 NPS 伺服器。

| Microsoft Entra 租用戶類型 | 信任的 IP 功能選項 |

|---|---|

| 受管理的 | IP 位址的特定範圍:對於從公司內部網路登入的使用者,管理員會指定允許略過多重要素驗證的 IP 位址範圍。 最多可以設定 50 個可信任 IP 範圍。 |

| 同盟 |

所有同盟使用者:所有從組織內登入的同盟使用者,都可略過多重要素驗證。 使用者可使用 Active Directory Federation Services (AD FS) 所發出的宣告來略過驗證。 IP 位址的特定範圍:對於從公司內部網路登入的使用者,管理員會指定允許略過多重要素驗證的 IP 位址範圍。 |

信任的 IP 略過只適用於公司內部網路。 如果您選取 [所有同盟使用者] 選項,且使用者從公司內部網路之外登入,則使用者必須使用多重要素驗證來進行驗證。 即便使用者提出 AD FS 宣告,該流程仍相同。

注意

如果租用戶中同時設定每個使用者 MFA 和條件式存取原則,您必須將受信任 IP 新增至條件式存取原則,並更新 MFA 服務設定。

公司網路內部的使用者體驗

當受信任 IP 功能停用時,瀏覽器流程就需要多重要素驗證。 較舊的豐富型用戶端應用程式需要應用程式密碼。

使用受信任 IP 時,瀏覽器流程不需要多重要素驗證。 較舊的豐富型用戶端應用程式不需要應用程式密碼,但前提是使用者尚未建立應用程式密碼。 使用應用程式密碼後,以後就都需要密碼。

公司網路外部的使用者體驗

無論是否已定義受信任 IP,瀏覽器流程都需要多重要素驗證。 較舊的豐富型用戶端應用程式需要應用程式密碼。

使用條件式存取以啟用具名位置

您可以使用條件式存取規則,使用下列步驟來定義具名位置:

- 至少以條件式存取管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [保護]>[條件式存取]>[具名位置]。

- 選取 [新增位置]。

- 輸入位置的名稱。

- 選取 [標記為受信任的位置]。

- 以 CIDR 標記法輸入您環境的 IP 範圍。 例如 40.77.182.32/27。

- 選取 建立。

使用條件式存取啟用信任的 IP 功能

若要使用條件式存取原則來啟用信任的 IP,請完成下列步驟:

至少以條件式存取管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [保護]>[條件式存取]>[具名位置]。

選取 [設定多重要素驗證受信任 IP]。

在 [服務設定] 頁面的 [信任的 IP] 下,選擇下列其中一個選項:

適用於從我的內部網路產生的同盟使用者提出的要求:若要選擇此選項,請選取核取方塊。 所有從公司網路登入的同盟使用者,都會使用 AD FS 所發行的宣告來略過多重要素驗證。 請確定 AD FS 有規則可用於將內部網路宣告新增至適當的流量。 如果規則不存在,請在 AD FS 中建立下列規則:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);注意

[針對內部網路上同盟使用者的要求略過多重要素驗證] 選項會影響位置的條件式存取評估。 如果選取該選項,任何具有 insidecorporatenetwork 宣告的要求,都會被視為來自信任的位置。

適用於從特定公用 IP 範圍提出的要求:若要選擇此選項,請在文字方塊中以 CIDR 表示法輸入 IP 位址。

- 對於範圍在 xxx.xxx.xxx.1 到 xxx.xxx.xxx.254 的 IP 位址,使用如 xxx.xxx.xxx.0/24 的標記法。

- 針對單一 IP 位址,使用如 xxx.xxx.xxx.xxx/32 標記法。

- 最多輸入 50 個 IP 位址範圍。 從這些 IP 位址登入的使用者會略過多重要素驗證。

選取 [儲存]。

使用服務設定啟用信任的 IP 功能

如果您不想要使用條件式存取原則來啟用受信任 IP,您可以使用下列步驟設定 Microsoft Entra 多重要素驗證的服務設定:

至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [資料保護]>[多重要素驗證]>[其他雲端式 MFA 設定]。

在 [服務設定] 頁面的 [受信任 IP] 下方,選擇下列選項中的一或兩項:

適用於從我的內部網路上的同盟使用者提出的要求:若要選擇此選項,請選取核取方塊。 所有從公司網路登入的同盟使用者,都會使用 AD FS 所發行的宣告來略過多重要素驗證。 請確定 AD FS 有規則可用於將內部網路宣告新增至適當的流量。 如果規則不存在,請在 AD FS 中建立下列規則:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);適用於從特定範圍之 IP 位址子網路提出的要求:若要選擇此選項,請在文字方塊中以 CIDR 表示法輸入 IP 位址。

- 對於範圍在 xxx.xxx.xxx.1 到 xxx.xxx.xxx.254 的 IP 位址,使用如 xxx.xxx.xxx.0/24 的標記法。

- 針對單一 IP 位址,使用如 xxx.xxx.xxx.xxx/32 標記法。

- 最多輸入 50 個 IP 位址範圍。 從這些 IP 位址登入的使用者會略過多重要素驗證。

選取 [儲存]。

驗證方法

您可以在服務設定入口網站中選擇使用者可用的驗證方法。 使用者將其帳戶註冊 Microsoft Entra 多重要素驗證時,可以從您已啟用的選項中選擇慣用的驗證方法。 為我的帳戶設定多重要素驗證 中會提供使用者註冊流程的指導。

重要

在 2023 年 3 月,我們宣佈淘汰在舊版多重要素驗證和自助式密碼重設 (SSPR) 原則中管理驗證方法。 從 2025 年 9 月 30 日起,無法在這些舊版 MFA 和 SSPR 原則中管理驗證方法。 我們建議客戶使用手動移轉控制項,依淘汰日期移轉至驗證方法原則。 如需移轉控制項的說明,請參閱 如何將 MFA 和 SSPR 原則設定移轉至 Microsoft Entra ID 的驗證方法原則。

可用的驗證方法如下:

| 方法 | 描述 |

|---|---|

| 電話通話 | 進行自動語音通話。 使用者可接聽電話並按電話上的 # 進行驗證。 此電話號碼不會同步到內部部署 Active Directory。 |

| 電話簡訊 | 傳送包含驗證碼的簡訊。 系統會提示使用者將驗證碼輸入登入介面。 此程序稱為單向 SMS。 雙向簡訊表示使用者必須回復特定程式碼。 雙向 SMS 已在 2018 年 11 月 14 日之後退場,且不受支援。 系統管理員應該為先前使用雙向 SMS 的使用者啟用另一種方法。 |

| 行動應用程式的通知 | 將推播通知傳送至使用者的電話或已註冊的裝置。 使用者會看到通知,然後選取 [驗證] 來完成驗證。 Microsoft Authenticator 應用程式適用於 Windows Phone、Android 和 iOS。 |

| 來自行動應用程式或硬體權杖的驗證碼 | Microsoft Authenticator 應用程式每隔 30 秒就會產生新的 OATH 驗證碼。 使用者會將驗證碼輸入登入介面。 Microsoft Authenticator 應用程式適用於 Windows Phone、Android 和 iOS。 |

如需詳細資訊,請參閱 Microsoft Entra ID 中有哪些可用的驗證方法?。

啟用和停用驗證方法

若要啟用或停用驗證方法,請完成下列步驟:

- 至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別]>[使用者]。

- 選取 [依使用者 MFA]。

- 在頁面頂端的 [多重要素驗證] 底下,選取 [服務設定]。

- 在 [服務設定] 頁面的 [驗證選項] 下,選取或清除適當的核取方塊。

- 選取 [儲存]。

記住多重要素驗證

[記住多重要素驗證] 功能可讓使用者在使用 MFA 成功登入裝置後,在指定天數內略過後續驗證。 若要增強可用性,並將用戶必須在特定裝置上執行 MFA 的次數降到最低,請選取 90 天或更少的持續時間。

重要

若帳戶或裝置遭到入侵,則記住受信任裝置的 MFA 可能會影響安全性。 如果公司帳戶遭入侵或信任的裝置遺失或遭竊,您應該撤銷 MFA 工作階段。

此撤銷動作會從所有裝置撤銷受信任狀態,使用者必須再次執行多重要素驗證。 您也可以依據 管理您的多重要素驗證設定 中所述,指示使用者在自己的裝置上還原原始的 MFA 狀態。

此功能運作方式

當使用者在登入時選取 [X 天內不要再問我] 選項時,[記住多重要素驗證] 功能就會設定瀏覽器上的永續性 cookie。 系統不會再次提示使用者從該瀏覽器輸入 MFA,直到 Cookie 到期為止。 如果使用者在相同的裝置上開啟不同的瀏覽器或清除 Cookie,系統會提示他們再次驗證。

非瀏覽器應用程式上不會顯示 [X 天內不要再問我] 選項,不論應用程式是否支援新式驗證。 這些應用程式使用每隔一小時會提供新存取權杖的重新整理權杖。 當已驗證重新整理權杖時,Microsoft Entra ID 會檢查在指定天數內發生的最後一次多重要素驗證。

此功能會減少 web 應用程式上的驗證次數,一般每次皆會提示。 如果設定較短的期間,此功能可為通常每隔 180 天提示的新式驗證用戶端增加驗證次數。 若與條件式存取原則結合,也可能會增加驗證次數。

重要

當使用者透過 MFA 伺服器或第三方多因素驗證解決方案執行多重要素驗證時,[記住多重要素驗證] 功能與 AD FS 的 [讓我保持登入] 功能並不相容。

如果您的使用者選取 AD FS 上的 [讓我保持登入],且將他們的裝置標記為受 MFA 信任,在 [記住多重要素驗證] 天數到期後,並不會自動驗證使用者。 Microsoft Entra ID 要求新的多重要素驗證,但是 AD FS 會傳回包含原始 MFA 宣告及日期的權杖,而不是再次執行多重要素驗證。 這個反應會啟動 Microsoft Entra ID 與 AD FS 之間的驗證迴圈。

[記住多重要素驗證] 功能與 B2B 使用者不相容,且 B2B 使用者在登入受邀租用戶時將無法看到該功能。

[記住多重要素驗證] 功能與登入頻率條件式存取控制不相容。 如需詳細資訊,請參閱使用條件式存取設定驗證工作階段管理。

啟用 [記住多重要素驗證]

若要啟用並設定允許使用者記住其 MFA 狀態並略過提示的選項,請完成下列步驟:

- 至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別]>[使用者]。

- 選取 [依使用者 MFA]。

- 在頁面頂端的 [多重要素驗證] 底下,選取 [服務設定]。

- 在 [服務設定] 頁面的 [記住多重要素驗證] 下,選取 [允許使用者在其信任的裝置記住多重要素驗證]。

- 設定要允許受信任裝置略過多重要素驗證的天數。 為了獲得最佳的使用者體驗,請將持續時間延長至 90 天以上。

- 選取 [儲存]。

將裝置標示為受信任

啟用 [記住多重要素驗證] 功能之後,使用者可選取 [不要再詢問],以在他們登入時將裝置標記為受信任。

下一步

如需詳細資訊,請參閱 Microsoft Entra ID 中有哪些可用的驗證方法?