使用 Authenticator 啟用無密碼登入

Authenticator 可用來登入任何Microsoft Entra 帳戶,而不需使用密碼。 驗證器會使用金鑰型驗證來啟用系結至裝置的用戶認證,其中裝置會使用 PIN 或生物特徵辨識。 Windows Hello 企業版會使用類似的技術。

驗證技術可用於任何裝置平臺上,包括行動裝置。 驗證器可以在 iOS 或 Android 上執行。

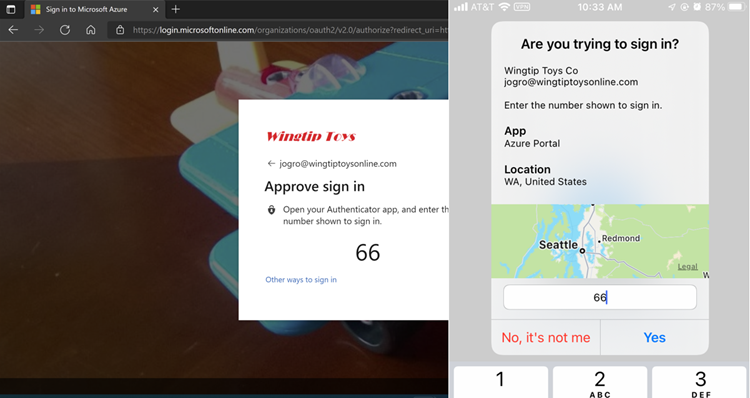

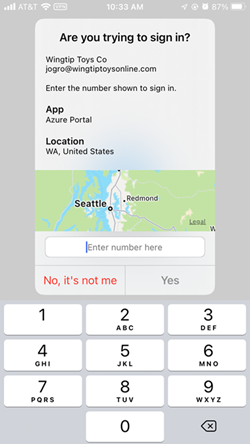

來自 Authenticator 的電話登入會顯示訊息,要求使用者點選應用程式中的號碼。 它不會要求使用者名稱或密碼。 若要在應用程式中完成登入程式,請遵循下列步驟:

- 在 [Authenticator] 對話框中,輸入登入畫面中顯示的數位。

- 選取 核准。

- 提供您的 PIN 或生物特徵辨識。

多個帳戶

您可以在任何支援的 Android 或 iOS 裝置上,為 Authenticator 中的多個帳戶啟用無密碼電話登入。 Microsoft Entra ID 中具有多個帳戶的顧問、學生和其他使用者,可以將每個帳戶新增至 Authenticator,並使用同一裝置中所有帳戶的無密碼電話登入。

Microsoft Entra 帳戶可以位於相同的租用戶或不同的租用戶中。 來賓裝置不支援從一部裝置登入多個帳戶。

必要條件

若要搭配 Authenticator 使用無密碼電話登入,您必須符合下列必要條件:

建議:Microsoft Entra 多重要素驗證 (MFA),並允許推播通知作為驗證方法。 推播通知給用戶智慧型手機或平板電腦可協助驗證器應用程式防止未經授權的帳戶存取,並停止詐騙交易。 設定進行推播通知時,Authenticator 應用程式會自動產生代碼。 使用者即使在其裝置沒有連線能力的情況下也具有備份登入方法。

裝置必須向用來登入的每個租用戶註冊。 例如,下列裝置必須向 Contoso 和 Wingtip Toys 註冊,以允許所有帳戶登入:

- balas@contoso.com

- balas@wingtiptoys.com 和 bsandhu@wingtiptoys

若要在 Microsoft Entra ID 中使用無密碼驗證,請先啟用合併的註冊體驗,然後啟用無密碼方法的使用者。

啟用無密碼手機登入驗證方法

Microsoft Entra ID 可供驗證原則管理員選擇可用的登入驗證方法。 您可以在驗證方法原則中啟用 Microsoft Authenticator 來管理傳統推送 MFA 方法和無密碼驗證方法。

Microsoft Authenticator 啟用為驗證方法之後,使用者可以前往 安全性資訊,將 Authenticator 註冊為登入方式。 Microsoft Authenticator 已列為 安全性資訊的一種方法。 例如,視已啟用和註冊的專案而定,Microsoft Authenticator-Passwordless 或 Microsoft Authenticator-MFA Push 隨即出現。

若要啟用無密碼電話登入的驗證方法,請遵循下列步驟:

- 至少以驗證原則管理員的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [保護] > [驗證方法] > [原則]。

默認情況下,每個群組已啟用來使用 Any 模式。 任何 模式可讓群組成員使用推播通知或無密碼電話登入。

注意

如果您在嘗試儲存時看到錯誤,可能是因為新增的使用者或群組數目。 因應措施是,將您嘗試新增的使用者和群組取代為相同作業中的單一群組。 然後再次選取 [儲存]。

使用者註冊

用戶註冊 Microsoft Entra ID 的無密碼驗證方法。 已經註冊 MFA Authenticator 應用程式的使用者可以跳至下一節,然後啟用手機登入功能。

直接電話登入註冊

使用者可以直接在 Authenticator 應用程式中註冊無密碼電話登入,而不需要先向其帳戶註冊 Authenticator,同時一律永遠不會累積密碼。 方法如下:

- 從系統管理員或組織取得 暫時存取權。

- 在您的行動裝置上下載並安裝 Authenticator 應用程式。

- 開啟 Authenticator 並選取 [[新增帳戶],然後選取 [公司或學校帳戶]。

- 選取 登入。

- 請按照指示,使用系統管理員或組織提供的臨時存取密碼登入您的帳戶。

- 登入之後,請繼續遵循額外的步驟來設定手機登入。

使用我的 Sign-Ins 引導註冊

注意

只有當 Authenticator 驗證模式設定為 [任何] 或 [推送]時,使用者才能透過合併註冊來註冊 Authenticator。

若要註冊 Authenticator 應用程式,請遵循下列步驟:

- 瀏覽至 安全性資訊。

- 登入,然後選取 [新增方法],再選擇>[Authenticator 應用程式],最後>[新增] 以加入 Authenticator。

- 依照指示在您的裝置上安裝及設定 Authenticator 應用程式。

- 選取 [完成 完成],以完成驗證器設定。

啟用手機登入

使用者註冊 Authenticator 應用程式之後,他們必須啟用手機登入:

- 在 [Microsoft Authenticator] 中,選取已註冊的帳戶。

- 選取 [啟用手機登入]。

- 遵循應用程式中的指示,完成無密碼手機登入的帳戶註冊作業。

組織可以指示使用者使用手機來登入,而不需要使用密碼。 如需設定 Authenticator 並啟用手機登入的進一步協助,請參閱 使用 Authenticator 應用程式登入您的帳戶。

注意

如果原則限制使用者使用手機登入,使用者就無法在 Authenticator 內啟用它。

使用無密碼認證登入

完成下列所有動作之後,使用者即可開始使用無密碼登入:

- 系統管理員已啟用使用者的租戶。

- 使用者已將 Authenticator 新增為登入方法。

若要第一次啟動電話登入程式,請遵循下列步驟:

- 在 [登入] 窗格中輸入您的名稱。

- 選取 下一步。

- 如有必要,請選取 [其他登入方式。

- 選取 在我的 Authenticator 應用程式上核准請求。

然後出現一個數字。 應用程式會提示使用者輸入適當的號碼,而不是輸入密碼來進行驗證。

使用者使用無密碼手機登入之後,應用程式會繼續引導使用者完成此方法。 使用者也會看到選擇其他方法的選項。

暫時存取通行證

如果租用戶系統管理員啟用了自助式密碼重設,並允許使用者首次利用暫時存取通行證和 Authenticator 應用程式設置無密碼登入,請遵循下列步驟:

- 在行動裝置或桌面上開啟瀏覽器,然後移至 安全性資訊。

- 將 Authenticator 應用程式註冊為登入方法。 此動作會將您的帳戶連結至應用程式。

- 返回您的行動裝置,並透過 Authenticator 應用程式啟用無密碼登入。

管理

建議使用驗證方法原則作為管理 Authenticator 的最佳方式。 驗證原則系統管理員 可以編輯此原則來啟用或停用 Authenticator。 系統管理員可以包括特定使用者和群組,或將其排除不予使用。

系統管理員也可以設定參數,以更妥善地控制 Authenticator 的使用方式。 例如,他們可以將位置或應用程式名稱新增至登入要求,讓使用者在核准之前擁有更大的內容。

已知問題

已知有下列問題存在。

看不到無密碼手機登入的選項

在某種情況下,使用者可能會有未回應且正在等待處理的無密碼電話登入驗證。 如果使用者再次嘗試登入,使用者只會看到輸入密碼的選項。

若要解決此案例,請遵循下列步驟:

- 開啟 Authenticator。

- 回應通知提示。

然後繼續使用無密碼手機登入。

不支援 AuthenticatorAppSignInPolicy

Authenticator 不支援舊版原則 AuthenticatorAppSignInPolicy。 若要讓使用者使用 Authenticator 應用程式進行推播通知或無密碼電話登入,請使用 驗證方法原則。

同盟帳戶

使用者開啟任何無密碼認證之後,Microsoft Entra 登入程式會停止使用 login\_hint。 此程序不再加速使用者走向聯邦身份驗證位置。

此邏輯通常會防止混合式租戶中的使用者被導引至 Active Directory 同盟服務以進行登入驗證。 仍然可以選擇使用密碼的選項 []。

內部部署使用者

系統管理員可以透過內部部署識別提供者為 MFA 啟用使用者。 使用者仍然可以建立並使用單一無密碼手機登入認證。

如果用戶嘗試使用無密碼手機登錄憑證升級 5 個以上的身份驗證器安裝,這項變更可能會導致錯誤。

相關內容

若要了解 Microsoft Entra 驗證和無密碼方法,請參閱下列文章: