設定臨時存取密碼以註冊無密碼驗證方法

無密碼驗證方法,例如通行密鑰(FIDO2),可讓用戶在無需輸入密碼的情況下安全地登入。 使用者可以透過下列兩種方式的其中一個來啟動無密碼方法:

- 使用現有的 Microsoft Entra 多重要素驗證方法

- 使用臨時存取密碼

暫時存取通行證 (TAP) 是限時密碼,可設定為單一使用或多個登入。使用者可以使用 TAP 登入,以將其他無密碼驗證方法上線。 TAP 也可讓使用者失去或忘記強身份驗證方法時,更容易復原。

本文說明如何使用 Microsoft Entra 系統管理中心來啟用和使用 TAP。 您也可以使用 REST API 來執行這些動作。

啟用臨時存取密碼原則

TAP 原則會定義設定,例如在租用戶中建立的通行券的有效期限,或可以使用 TAP 來登入的使用者和群組。

在使用者可以使用 TAP 登入之前,您需要在驗證方法政策中啟用此方法,並選擇哪些使用者和群組可以通過 TAP 登入。

雖然您可以為任何使用者建立 TAP,但只有包含在原則中的使用者可以使用此方法來登入。 您需要 驗證原則管理員 角色來更新 TAP 驗證方法原則。

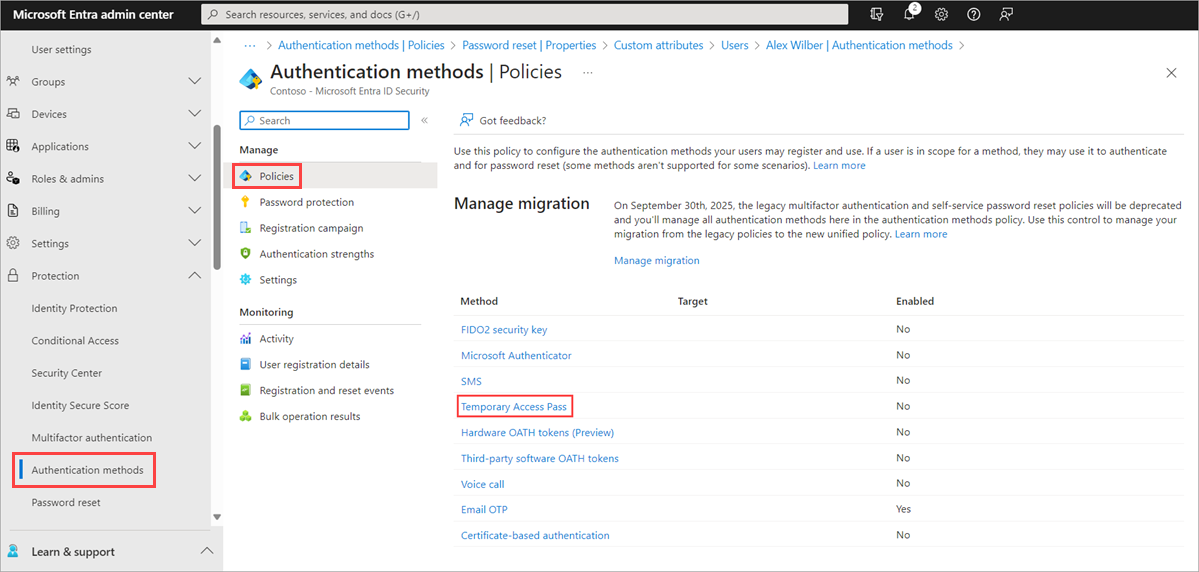

若要在驗證方法原則中設定 TAP:

至少以驗證原則系統管理員身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [資料保護]>[驗證方法]>[原則]。

從可用驗證方法的清單中,選取 [臨時存取密碼]。

zh-TW:

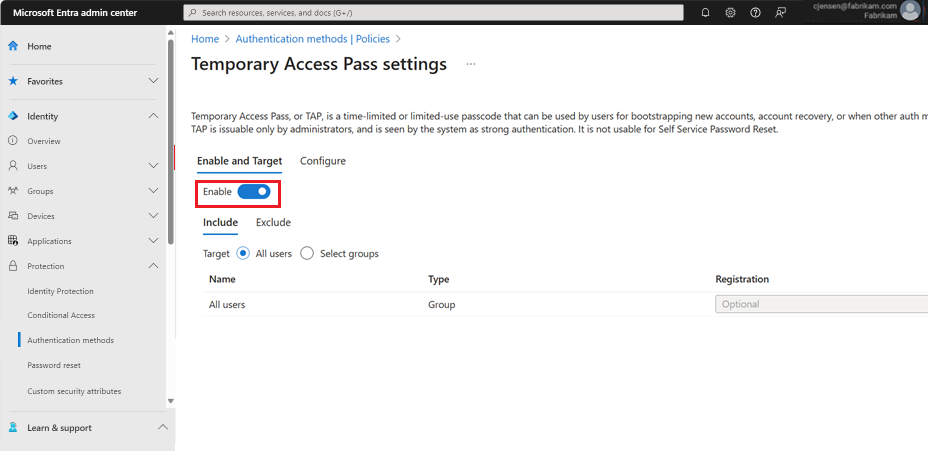

選取 [[啟用],然後選取要包含或排除原則的使用者。

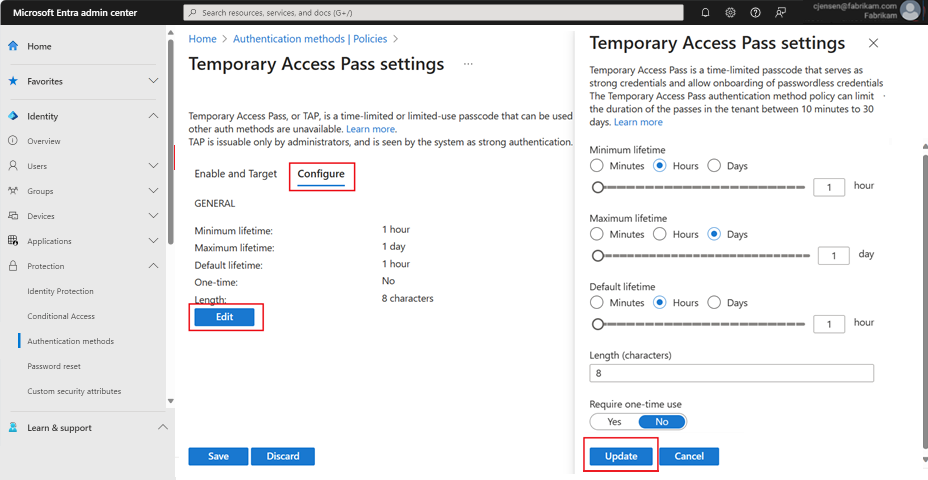

(選擇性)選取 [配置 [配置] 以修改預設的 [臨時存取通行證] 設定,例如設定最大存留期或長度,然後選取 [Update]。

選取 [儲存] 以套用變更。

下表說明預設值和允許值的範圍。

設定 預設值 允許的值 註解 最低壽命 1 小時 10 – 43,200 分鐘 (30 天) TAP 的有效時間最少為幾分鐘。 最長存留期 8 小時 10 – 43,200 分鐘 (30 天) TAP 的有效時間上限為最大分鐘數。 預設存留期 1 小時 10 – 43,200 分鐘 (30 天) 在原則設定的最短和最長存留期間,個別通行證可以覆蓋預設值。 單次使用 錯誤 真/假 當原則設定為 False 時,租用戶中的密碼可在其有效時間 (最長存留期) 內使用一次或超過一次。 若在 TAP 原則中強制執行單次使用,則在租用戶中建立的所有密碼均為單次使用。 長度 8 8-48 個字元 定義密碼的長度。

建立臨時存取密碼

啟用 TAP 原則之後,您可以在 Microsoft entra ID 中為使用者建立 TAP 原則。 下列角色可以執行與 TAP 相關的各種動作。

- 特殊許可權驗證系統管理員 可以建立、刪除及檢視管理員和成員的 TAP(但本身除外)。

- 驗證系統管理員 可以建立、刪除及檢視成員的 TAP(但本身除外)。

- 驗證原則系統管理員 可以啟用 TAP、包含或排除群組,以及編輯驗證方法原則。

- 全域讀者 可以檢視使用者的 TAP 詳細數據(而不閱讀程式代碼本身)。

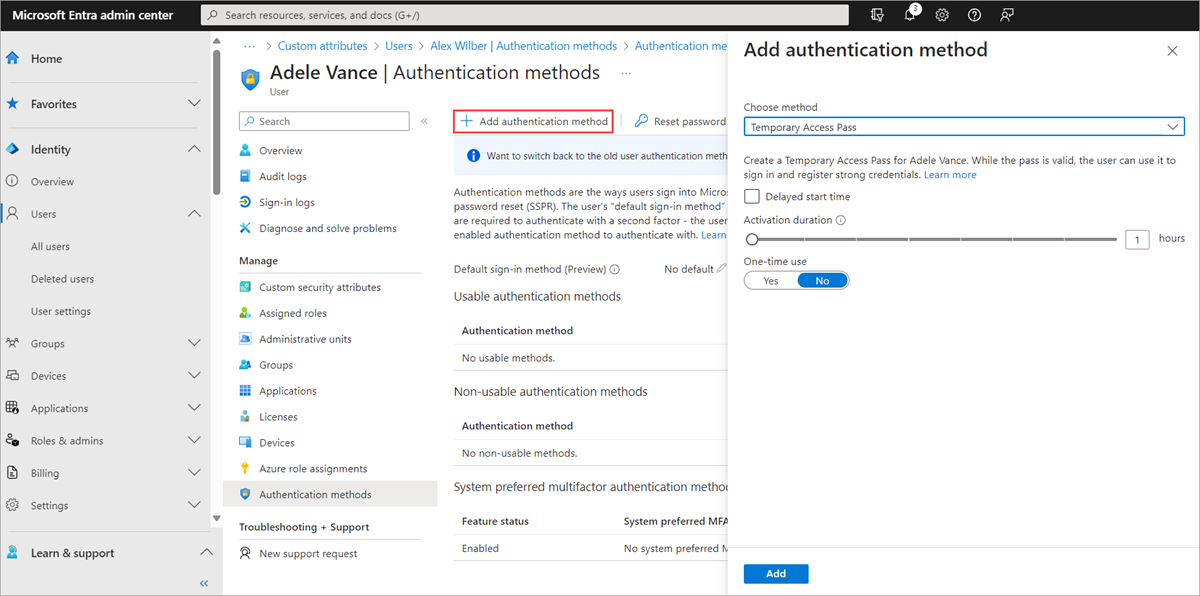

至少以驗證系統管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別]>[使用者]。

選取您想要為其建立 TAP 的使用者。

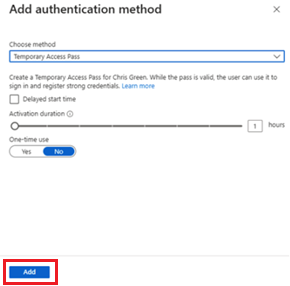

選取 [驗證方法],然後選取 [[新增驗證方法]。

選取 [臨時存取密碼]。

定義自訂啟用時間或持續時間,然後選取 [新增]。

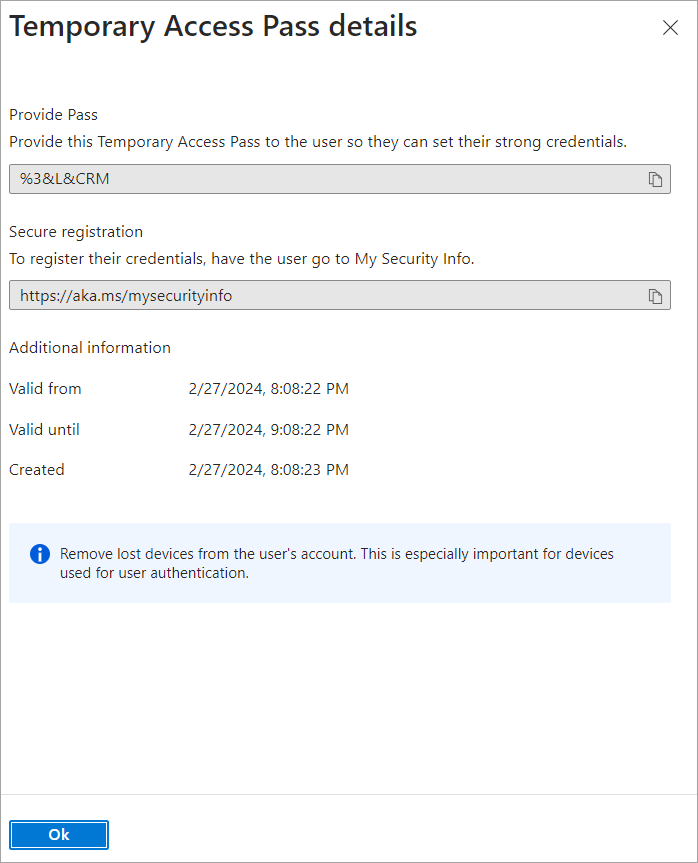

新增後,即會顯示 TAP 的詳細資料。

重要

請記下實際的 TAP 值,因為您提供此值給使用者。 選取 [確定] 之後,您就無法再檢視此值。

當您完成時,選取 [確定]。

下列命令示範如何使用 PowerShell 建立和取得 TAP。

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

如需詳細資訊,請參閱 New-MgUserAuthenticationTemporaryAccessPassMethod 和 Get-MgUserAuthenticationTemporaryAccessPassMethod。

使用臨時存取密碼

TAP 最常見的用途是讓使用者在第一次登入或裝置設定時註冊驗證詳細資料,而不需要完成額外的安全性提示。 驗證方法可在 https://aka.ms/mysecurityinfo 中註冊。 使用者也可以在這裡更新現有的驗證方法。

開啟網頁瀏覽器並前往 https://aka.ms/mysecurityinfo。

輸入您要為其建立 TAP 的帳戶 UPN,例如 tapuser@contoso.com。

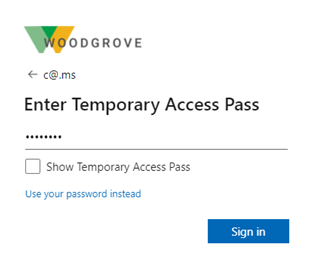

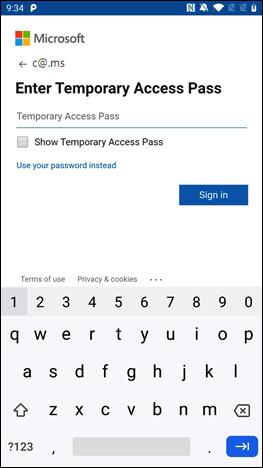

如果使用者被納入 TAP 政策中,他們會看到一個螢幕要求輸入 TAP。

輸入 Microsoft Entra 系統管理中心所顯示的 TAP。

注意

若為同盟網域,應優先使用 TAP 而不是同盟。 有 TAP 的使用者會在 Microsoft Entra ID 中完成驗證,且不會重新導向至同盟識別提供者 (IdP)。

使用者現在已登入,並且可以更新或註冊 FIDO2 安全性金鑰之類的方法。 因為遺失認證或裝置而更新其驗證方法的使用者,應該確保他們會移除舊的驗證方法。 使用者也可以使用其密碼繼續登入;TAP 不會取代使用者的密碼。

臨時存取密碼的使用者管理

在 https://aka.ms/mysecurityinfo 管理安全性資訊的使用者,會看到名為「臨時存取密碼」的項目。 如果用戶沒有任何其他已註冊的方法,則會在畫面頂端取得橫幅,指出要新增登入方法。 使用者也會看到 TAP 到期時間,如果不再需要 TAP,可加以刪除。

![螢幕擷取畫面:顯示使用者如何在 [我的安全性資訊] 中管理臨時存取密碼。](media/how-to-authentication-temporary-access-pass/tap-my-security-info.png)

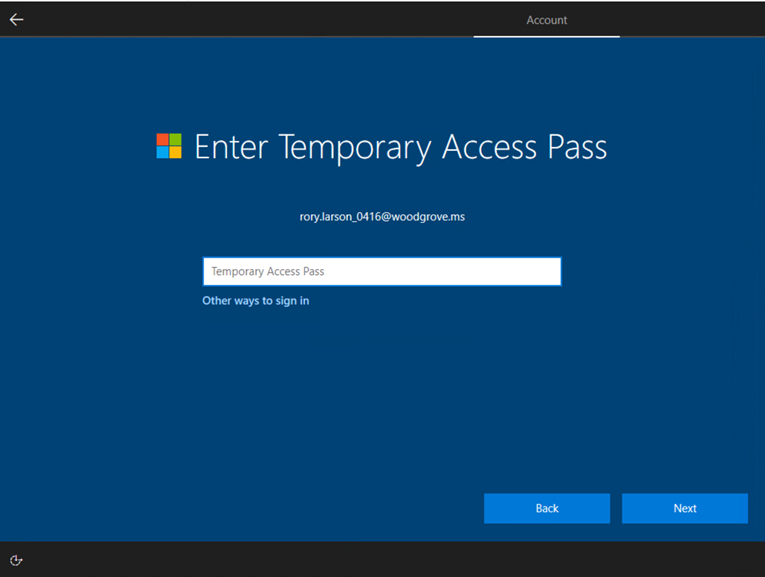

Windows 裝置設定

有 TAP 的使用者可以在 Windows 10 和 11 上巡覽設定程序,以執行裝置加入作業並設定 Windows Hello 企業版。 設定 Windows Hello 企業版的 TAP 使用方式會隨加入裝置的狀態而異。

對於已加入 Microsoft Entra ID 的裝置:

- 在網域加入設定程序中,使用者可以使用 TAP (不需要密碼) 驗證,以加入裝置並註冊 Windows Hello 企業版。

- 在已加入的裝置上,用戶必須先使用其他方法進行驗證,例如密碼、智慧卡或 FIDO2 金鑰,才能使用 TAP 來設定 Windows Hello 企業版。

- 如果 Windows 上的 Web 登入 功能也已啟用,使用者即可使用 TAP 登入裝置。 這只適用於完成初始裝置設定,或在使用者不知道或沒有密碼時的復原作業。

對於混合式加入的裝置,使用者必須先使用其他方法進行驗證,例如密碼、智慧卡或 FIDO2 金鑰,再使用 TAP 來設定 Windows Hello 企業版。

使用 TAP 和 Microsoft 驗證器

使用者也可以使用他們的TAP來將 Microsoft Authenticator 註冊到他們的帳戶。 藉由新增公司或學校帳戶並使用 TAP 登入,使用者可以直接從 Authenticator 應用程式註冊通行密鑰和無密碼手機登入。

如需詳細資訊,請參閱將您的公司或學校帳戶新增至 Microsoft Authenticator 應用程式。

來賓存取權

您可以將 TAP 新增為內部來賓的登入方法,但不能新增其他類型的來賓。 內部來賓的使用者物件 UserType 設為 Guest。 他們在 Microsoft Entra ID 中註冊了驗證方法。 如需內部來賓和其他來賓帳戶的詳細資訊,請參閱

如果您嘗試將 TAP 新增至 Microsoft Entra 系統管理中心或 Microsoft Graph 中的外部來賓帳戶,您會收到錯誤,指出無法將暫時存取通行證新增至外部來賓使用者 。

如果 TAP 符合主租使用者驗證需求,且已將跨租使用者存取原則設定為信任使用者主租使用者的 MFA,外部來賓使用者可以使用其主租用戶發出的 TAP 登入資源租使用者,請參閱 管理 B2B 共同作業的跨租使用者存取設定。

到期

已過期或刪除的 TAP 無法用於互動式或非互動式驗證。

當 TAP 過期或刪除後,使用者必須使用不同的驗證方法來重新驗證。

使用 TAP 登入取得的令牌存留期(會話令牌、重新整理令牌、存取令牌等)僅限於 TAP 存留期。 TAP 過期時,會導致相關的代幣過期。

刪除過期的臨時存取密碼

在使用者的 [驗證方法] 底下,[詳細資料] 資料行會顯示 TAP 到期的時間。 您可以使用下列步驟來刪除過期的 TAP:

- 至少以驗證系統管理員的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別]>[使用者],選取使用者 (例如 [Tap 使用者]),然後選擇 [驗證方法]。

- 在清單中顯示的 [臨時存取密碼] 驗證方法右側,選取 [刪除]。

您也可以使用 PowerShell:

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

如需詳細資訊,請參閱 Remove-MgUserAuthenticationTemporaryAccessPassMethod。

取代臨時存取密碼

- 每個使用者只能有一個 TAP。 密碼可以在 TAP 的開始和結束時間內使用。

- 如果使用者需要新的 TAP:

- 如果現有的 TAP 有效,系統管理員可以建立新的 TAP 來覆寫現有的有效 TAP。

- 如果已存在的 TAP 已過期,新的 TAP 會覆蓋已存在的 TAP。

如需用於上線和復原的 NIST 標準詳細資訊,請參閱 NIST 特殊出版品 800-63A。

限制

請記住下列限制:

- 使用單次 TAP 來註冊無密碼方法 (例如 FIDO2 安全性金鑰或手機登入) 時,使用者必須在使用單次 TAP 登入的 10 分鐘內完成註冊。 這項限制不適用於可使用多次的 TAP。

- 自助式密碼重設 (SSPR) 註冊原則或Microsoft Entra ID Protection 多重要素驗證註冊原則範圍內的使用者,在瀏覽器中使用 TAP 登入之後,必須註冊驗證方法。 這些原則範圍內的使用者將會重新導向至合併註冊的中斷模式。 這項體驗目前不支援 FIDO2 和手機登入註冊。

- TAP 不可與網路原則伺服器 (NPS) 延伸模組和 Active Directory 同盟服務 (AD FS) 配接器搭配使用。

- 複製變更可能需要幾分鐘的時間。 因此,將 TAP 新增至帳戶之後,可能需要一段時間才會顯示提示。 基於相同的原因,在 TAP 過期之後,使用者可能仍會看到 TAP 的提示。

疑難排解

- 如果在登入期間未提供 TAP 給使用者:

- 確保使用者在驗證方法政策中符合使用 TAP 的範圍。

- 請確定使用者是否有有效的 TAP,且如果是單次使用,應確保其尚未使用。

- 如果使用 TAP 登入期間出現臨時存取密碼登入因使用者認證原則而遭到封鎖:

- 檢查使用者是否在 TAP 原則的範圍內

- 確保用戶沒有用於多次使用的 TAP,因為驗證方法政策要求一次性 TAP。

- 檢查是否已使用過一次性 TAP 功能。

- 如果當您嘗試將暫時存取通行碼(TAP)新增為帳戶的驗證方法時,出現 「無法新增至外部來賓使用者」的訊息,則該帳戶是外部來賓。 內部和外部來賓帳戶都可選擇在 Microsoft Entra 系統管理中心和 Microsoft Graph API 中新增 TAP 以進行登入。 不過,僅限於發行內部來賓帳戶的通行證。