找出並解決管理員增強式驗證涵蓋範圍中的差距

您租用戶中的管理員需要多重要素驗證 (MFA),這是提高租用戶安全性可採取的其中一個首要步驟。 在本文中,我們將討論如何確保所有系統管理員都受到多重要素驗證所涵蓋。

偵測 Microsoft Entra 內建管理員角色的目前使用情況

Microsoft Entra ID 安全分數會提供租用戶中 [需要管理角色的 MFA] 的分數。 這個改進動作會追蹤具有系統管理員角色的 MFA 使用方式。

有不同的方法可以檢查 MFA 原則是否涵蓋您的管理員。

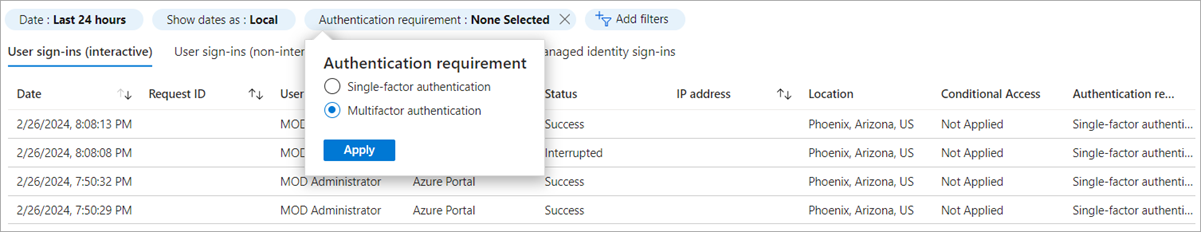

若要疑難排解特定管理員的登入,您可以使用登入記錄。 登入記錄可讓您篩選特定使用者的 [驗證需求]。 [驗證需求] 為 [單一要素驗證] 的任何登入,表示登入不需要多重要素驗證原則。

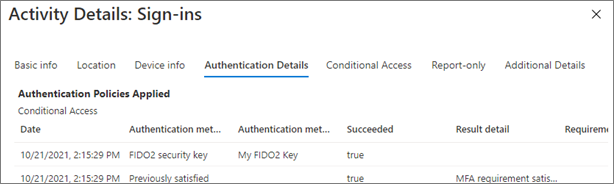

檢視特定登入的詳細資料時,請選取 [驗證詳細資料] 索引標籤,以取得 MFA 需求的詳細資料。 如需詳細資訊,請參閱登入記錄活動詳細資料。

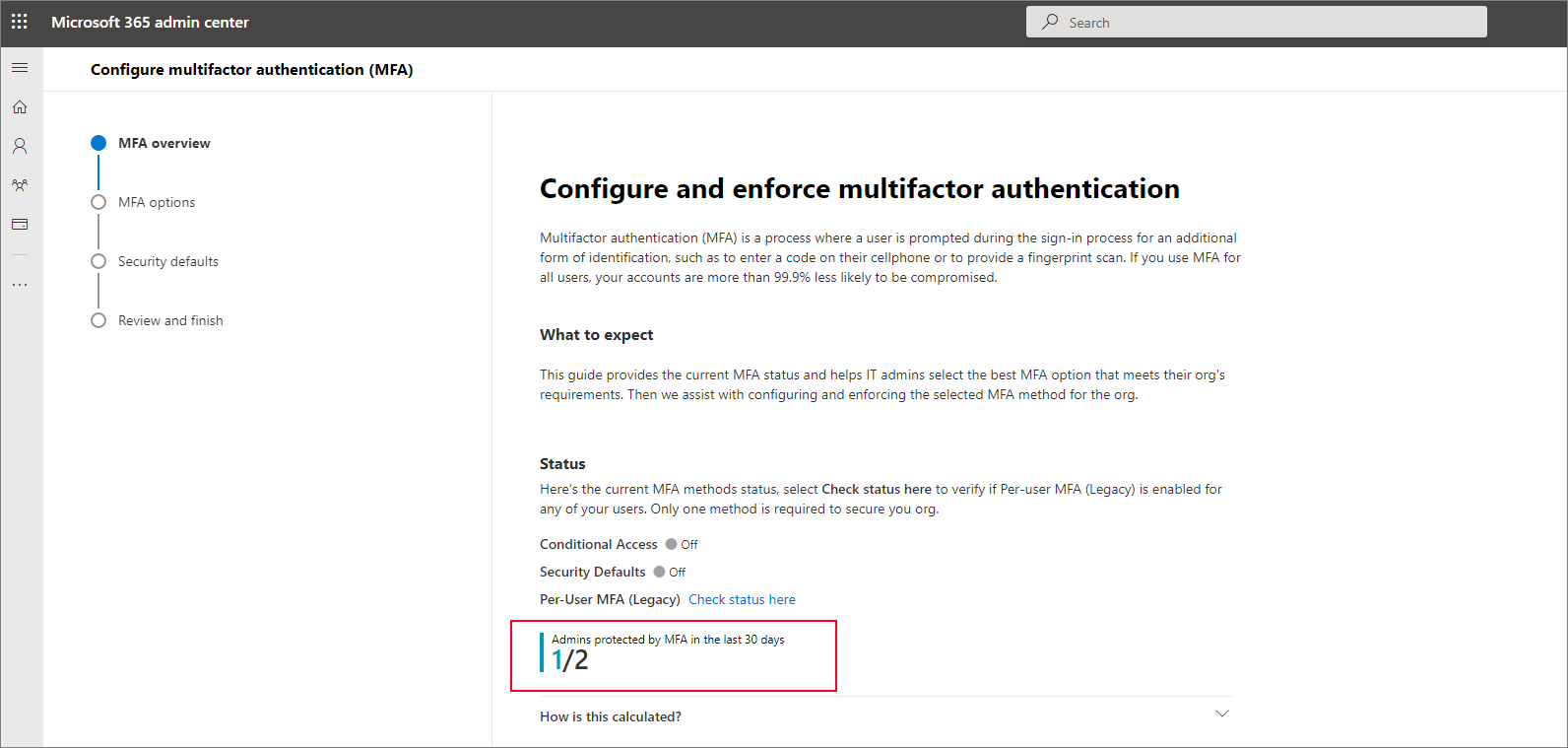

若要根據您的使用者授權來選擇要啟用的原則,我們有新的 MFA 啟用精靈可協助您比較 MFA 原則,並查看哪些步驟適合您的組織。 此精靈會顯示 MFA 在過去 30 天內所保護的管理員。

您可以執行此指令碼,以程式設計方式產生所有具有目錄角色指派的使用者報告,而這些使用者在過去 30 天內已使用或未使用 MFA 登入。 此指令碼將會列舉所有作用中內建和自訂角色指派、所有合格的內建和自訂角色指派,以及已指派角色的群組。

對管理員強制執行多重要素驗證

如果您發現未受多重要素驗證保護的管理員,則可以使用下列其中一種方式來保護這些管理員:

如果您的管理員已獲得 Microsoft Entra ID P1 或 P2 的授權,則您可以建立條件式存取原則,以對管理員強制執行 MFA。 您也可以更新此原則,以要求自訂角色中的使用者進行 MFA。

執行 MFA 啟用精靈 以選擇您的 MFA 原則。

如果您在 Privileged Identity Management 中指派自訂或內建管理員角色,則在角色啟用時需要多重要素驗證。

為您的管理員使用無密碼和網路釣魚防護驗證方法

在您的系統管理員強制執行多重要素驗證並已使用它一段時間之後,是時候增加驗證強度,並使用無密碼和網路釣魚防護驗證方法:

您可以在 Microsoft Entra 驗證方法中深入閱讀這些驗證方法和其安全性考量。