條件式存取驗證強度的運作方式

本主題說明條件式存取驗證強度如何限制允許存取資源的驗證方法。

驗證強度如何與驗證方法原則搭配運作

有兩個原則可決定哪些驗證方法可用來存取資源。 如果使用者已在任一原則中啟用驗證方法,他們可以使用該方法登入。

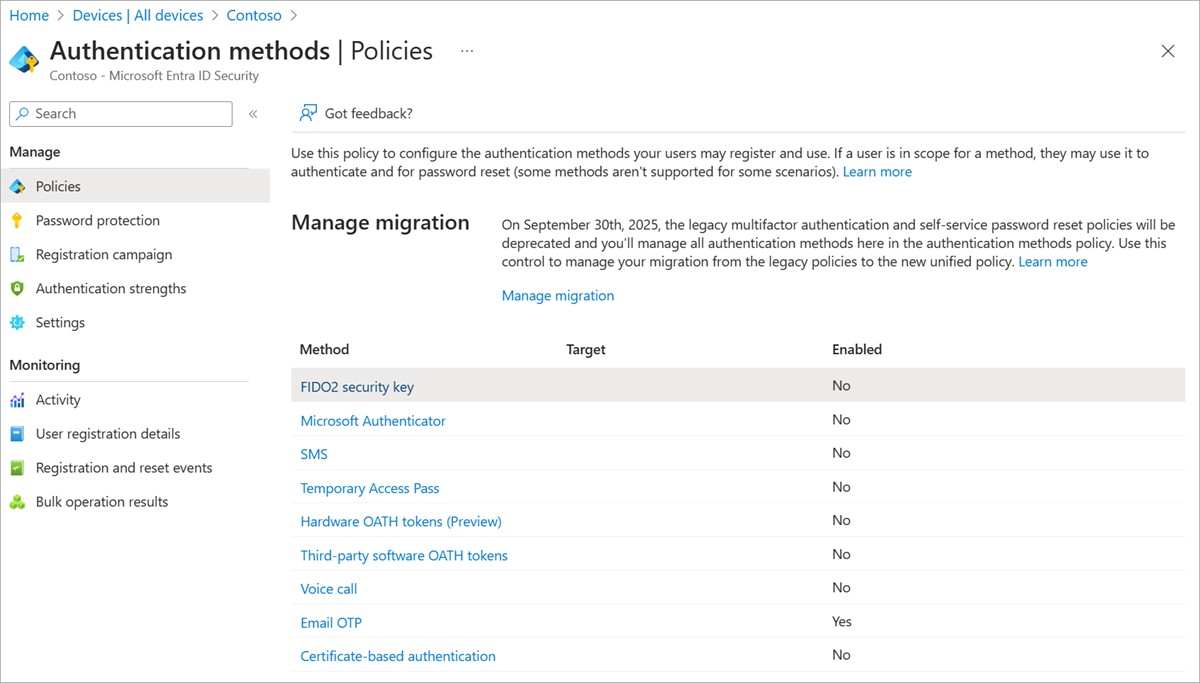

[安全性] > [驗證方法] > [原則] 是管理特定使用者和群組之驗證方法的更現代化方式。 您可以針對不同方法指定使用者和群組。 您也可以設定參數來控制如何使用方法。

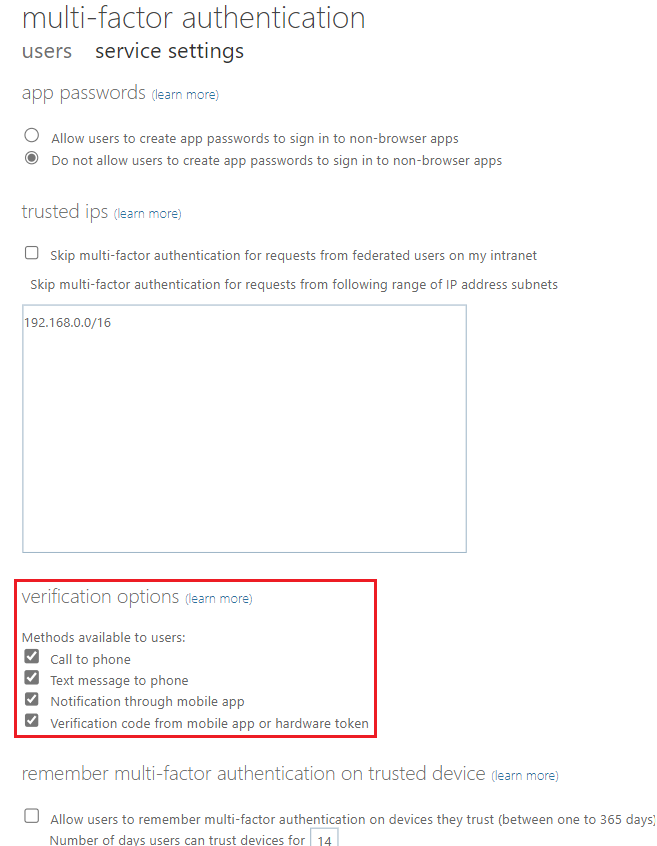

[安全性]>[多重要素驗證]>[其他雲端式多重要素驗證設定] 是一種舊版方法,可控制租用戶中所有使用者的多重要素驗證方法。

使用者可以註冊其啟用的驗證方法。 系統管理員也可以使用方法來設定使用者的裝置,例如憑證式驗證。

登入期間如何評估驗證強度原則

驗證強度條件式存取原則會定義可以使用的方法。 Microsoft Entra ID 會在登入期間檢查原則,以判斷使用者的資源存取權。 例如,系統管理員會使用需要通行金鑰 (FIDO2 安全性金鑰) 或密碼 + 文字簡訊的自訂驗證強度來設定條件式存取原則。 使用者存取受此原則保護的資源。

在登入期間,系統會檢查所有設定,以判斷允許的方法、註冊的方法,以及條件式存取原則需要哪些方法。 若要登入,必須允許方法、使用者已註冊 (在存取要求之前或是在存取要求過程中),並滿足驗證強度。

如何評估多個條件式存取驗證強度原則

一般而言,當登入套用多個條件式存取原則時,必須符合所有原則的所有條件。 同樣地,當多個條件式存取驗證強度原則套用至登入時,使用者必須滿足所有驗證強度條件。 例如,如果兩個不同的驗證強度原則都需要通行金鑰 (FIDO2),則使用者可以使用 FIDO2 安全性金鑰來滿足這兩個原則。 如果兩個驗證強度原則有不同的方法集合,使用者必須使用多個方法來同時滿足這兩個原則。

如何評估多個條件式存取驗證強度原則以註冊安全性資訊

針對安全性資訊註冊中斷模式,驗證強度評估會以不同方式處理 – 以註冊安全性資訊的使用者動作為目標的驗證強度優先於以所有資源為目標的其他驗證強度原則(先前稱為「所有雲端應用程式」)。 登入範圍內其他條件存取原則中的所有其他授與控制項 (例如 [要求裝置標示為相容]) 都會像往常一樣套用。

例如,假設 Contoso 想要要求其使用者一律使用多重要素驗證方法登入,以及從相容的裝置登入。 Contoso 也希望允許新員工使用臨時存取密碼 (TAP) 註冊這些 MFA 方法。 TAP 無法用於任何其他資源。 若要達成此目標,系統管理員可以採取下列步驟:

- 建立名為「Bootstrap 及修復」的自訂驗證強度,其中包含「臨時存取密碼」驗證組合,也可以包含任何 MFA 方法。

- 建立名為「適用於登入的 MFA」的自訂驗證強度,其中包含所有允許的 MFA 方法,不包含「臨時存取密碼」。

- 建立以所有資源為目標的條件式存取原則(先前稱為「所有雲端應用程式」),並要求 MFA 才能進行登入驗證強度,並要求符合規範的裝置授與控制。

- 建立以註冊安全性資訊使用者動作為目標的條件式存取原則,並要求 Bootstrap 及復原驗證強度。

因此,符合規範裝置上的使用者將能夠使用臨時存取密碼來註冊任何 MFA 方法,然後使用新註冊的方法向其他資源 (例如 Outlook ) 進行驗證。

注意

如果多個條件式存取原則以註冊安全性資訊使用者動作為目標 ,且每個原則都會套用驗證強度,則使用者必須滿足所有這類驗證強度才能登入。

無法從中斷模式註冊某些無密碼和防網路釣魚方法。 如需詳細資訊,請參閱註冊無密碼驗證方法。

使用者體驗

下列因素會判斷使用者是否取得資源的存取權:

- 先前使用哪一種驗證方法?

- 哪些方法可用於驗證強度?

- 在驗證方法原則中,允許使用哪些方法進行使用者登入?

- 使用者是否已註冊任何可用的方法?

當使用者存取受驗證強度條件式存取原則保護的資源時,Microsoft Entra ID 會評估他們先前使用的方法是否符合驗證強度。 如果使用符合的方法,Microsoft Entra ID 會授與資源的存取權。 例如,假設使用者以密碼 + 文字簡訊登入。 他們會存取受 MFA 驗證強度保護的資源。 在此情況下,使用者可以在沒有另一個驗證提示的情況下存取資源。

假設他們接下來會存取受防網路釣魚 MFA 驗證強度保護的資源。 此時,系統會提示他們提供防網路釣魚驗證方法,例如 Windows Hello 企業版。

如果使用者尚未註冊滿足驗證強度的任何方法,則會重新導向至合併註冊。

使用者只需要註冊一個符合驗證強度需求的驗證方法。

如果驗證強度不包含使用者可註冊及使用的方法,則會封鎖使用者登入資源。

註冊無密碼驗證方法

下列驗證方法無法註冊為合併註冊中斷模式的一部分。 在套用可能要求使用者用於登入的條件式存取原則之前,請先確定使用者已註冊這些方法。 如果使用者未註冊這些方法,則必須先註冊必要的方法,才能存取資源。

| 方法 | 註冊需求 |

|---|---|

| Microsoft Authenticator (手機登入) | 可以從 Authenticator 應用程式註冊。 |

| 通行金鑰 (FIDO2) | 可以使用合併註冊管理模式進行註冊,並使用合併註冊精靈模式透過驗證強度強制執行 |

| 憑證式驗證 | 需要系統管理員設定;使用者無法註冊。 |

| Windows Hello 企業版 | 可以在 Windows 全新體驗 (OOBE) 或 Windows 設定功能表中註冊。 |

同盟使用者體驗

針對同盟網域,可由 Microsoft Entra 條件式存取或由內部部署同盟提供者透過設定 federatedIdpMfaBehavior 來強制執行 MFA。 如果 federatedIdpMfaBehavior 設定設為 enforceMfaByFederatedIdp,則使用者必須在其同盟 IdP 上進行驗證,而且只能滿足驗證強度需求的同盟多重要素組合。 如需同盟設定的詳細資訊,請參閱規劃 MFA 的支援。

如果來自同盟網域的使用者在分段推出的範圍內具有多重要素驗證設定,則使用者可以在雲端中完成多重要素驗證,並滿足任何同盟單一要素 + 您擁有的事物組合。 如需分段推出的詳細資訊,請參閱啟用分段推出。