如何為代理伺服器應用程式設定單一登入

單一登入 (SSO) 可讓您的使用者在不需要多次驗證的情況下存取應用程式。 它允許在雲端針對 Microsoft Entra ID 進行單一身份驗證,並允許服務或連接器代表使用者完成來自應用程式的任何其他身份驗證挑戰。

如何設定單一登入

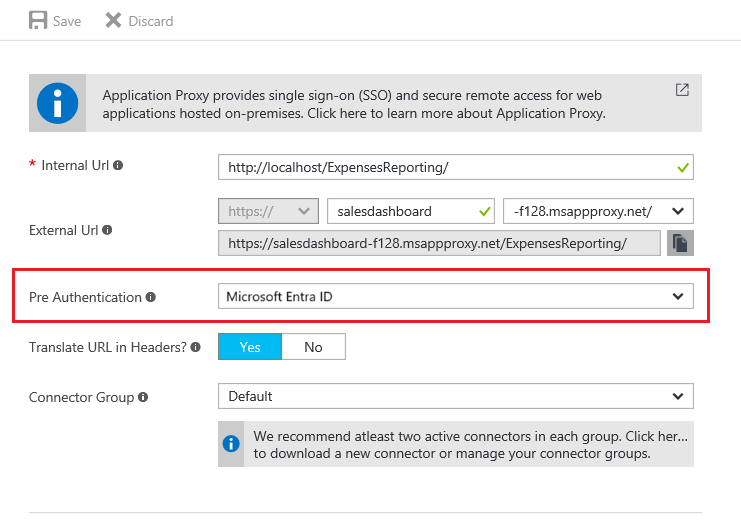

若要設定 SSO,請先確定您的應用程式已透過 Microsoft Entra ID 對預先驗證進行設定。

- 以至少應用程式系統管理員的身分登入 Microsoft Entra 系統管理中心。

- 在右上角選取您的使用者名稱。 請確認您已登入使用應用程式 Proxy 的目錄。 如果您需要變更目錄,請選取 [切換目錄],然後選擇使用應用程式 Proxy 的目錄。

- 瀏覽至 身分識別>應用程式>企業應用程式>應用程式代理。

尋找 [預先驗證] 欄位,並確定已設定。

如需預先驗證方法的詳細資訊,請參閱應用程式發佈文件的步驟 4。

針對應用程式 Proxy 應用程式設定單一登入模式

設定單一登入的特定類型。 登入方法是根據後端應用程式所使用的驗證類型來分類。 應用程式 Proxy 應用程式支援三種登入類型:

密碼型登入:密碼型登入可用於任何使用使用者名稱和密碼欄位進行登入的應用程式。 設定步驟位於為 Microsoft Entra 展示應用程式設定密碼單一登入。

整合式 Windows 驗證:對於使用整合式 Windows 驗證 (IWA) 的應用程式,單一登入是透過 Kerberos 限制委派 (KCD) 予以啟用。 此方法會提供私人網路連接器在 Active Directory 中模擬使用者並代表他們傳送及接收權杖的權限。 您可以在使用 KCD 進行單一登入文件中找到設定 KCD 的詳細資料。

標頭型登入:標頭型登入用來提供使用 HTTP 標頭的單一登入功能。 若要深入了解,請參閱標頭型單一登入。

SAML 單一登入:透過 SAML 單一登入,Microsoft Entra 會利用使用者的 Microsoft Entra 帳戶對應用程式進行驗證。 Microsoft Entra ID 與應用程式透過連線通訊協定,進行登入資訊通訊。 使用 SAML 單一登入時,您可以根據您在 SAML 宣告中定義的規則,將使用者對應至特定的應用程式角色。 如需設定 SAML 單一登入的相關資訊,請參閱使用應用程式 Proxy 進行單一登入的 SAML。

在 [企業應用程式] 中移至您的應用程式,然後開啟左側功能表上的 [單一登入] 頁面,即可找到所有這些選項。 如果您的應用程式是在舊版入口網站中建立,則您可能看不到所有這些選項。

在此頁面上,您還會看到另一個 [登入] 選項:[連結的登入]。 應用程式 Proxy 支援此選項。 不過,此選項不會將單一登入新增至應用程式。 不過,應用程式可能已經使用另一項服務 (例如 Active Directory 同盟服務) 來實作單一登入。

這個選項可讓系統管理員建立應用程式連結,以供使用者首次存取應用程式時使用。 例如,設定為使用 Active Directory 同盟服務 2.0 驗證使用者的應用程式可以使用 [連結的登入] 選項,在 [我的應用程式] 頁面上建立連結。