具有 Microsoft Entra 應用程式 Proxy 內部部署應用程式的標頭型單一登入 (SSO)

Microsoft Entra 應用程式 Proxy 原本就支援,使用標頭進行驗證之應用程式的單一登入 (SSO) 存取。 您可以在 Microsoft Entra ID 中設定應用程式所需的標頭值。 標頭值將會透過應用程式 Proxy 傳送至應用程式。 搭配應用程式 Proxy 使用標頭式驗證原生支援的優點包括:

簡化內部部署應用程式的遠端存取:應用程式 Proxy 可簡化您現有的遠端存取結構。 您將取代這些應用程式的虛擬私人網路 (VPN) 存取權。 您可以移除對使用內部部署身分識別解決方案來進行驗證的相依性。 您可以簡化使用者的體驗,而且他們在使用公司應用程式時,並不會注意到任何不同之處。 使用者可以隨時隨地在任何裝置上工作。

您的應用程式沒有額外的軟體或變更 - 您使用現有的私人網路連接器。 不需要額外軟體。

提供廣泛的屬性和轉換清單:所有可用的標頭值都是以 Microsoft Entra ID 所發出的標準宣告為基礎。 可用來針對安全性聲明標記語言 (SAML) 或 OpenID Connect (OIDC) 應用程式設定宣告的所有屬性和轉換,也都可做為標頭值。

必要條件

啟用應用程式 Proxy,並安裝對您應用程式有直接網路存取權的連接器。 若要深入了解,請參閱新增內部部署應用程式以便透過應用程式 Proxy 進行遠端存取。

支援的功能

下表列出標頭型驗證應用程式所需的一般功能。

| 需求 | 描述 |

|---|---|

| 同盟 SSO | 在預先驗證模式中,Microsoft Entra 驗證會保護所有應用程式,且使用者具有單一登入。 |

| 遠端存取 | 應用程式 Proxy 提供遠端存取應用程式。 使用者可以在任何網頁瀏覽器上,使用外部統一資源定位器 (URL) 從網際網路存取應用程式。 應用程式 Proxy 不適合一般公司存取。 如需一般公司存取,請參閱 Microsoft Entra 私人存取。 |

| 標頭式整合 | 應用程式 Proxy 會搭配 Microsoft Entra ID 處理 SSO 整合,然後將身分識別或其他應用程式資料,以 HTTP 標頭的形式傳遞給應用程式。 |

| 應用程式授權 | 常用原則是根據要存取的應用程式、使用者的群組成員資格,與其他原則所指定。 在 Microsoft Entra ID 中,原則是使用條件式存取來實作。 應用程式授權原則僅會套用至初始驗證要求。 |

| 升級驗證 | 例如,可定義原則來強制額外的驗證以存取敏感性資源。 |

| 更細緻的授權 | 提供 URL 層級的存取控制。 可以根據要存取的 URL 來強制執行額外的原則。 針對應用程式所設定的內部 URL 會定義要將原則套用到該應用程式的那些範圍。 系統會強制執行針對最細微路徑所設定的原則。 |

注意

本文說明標頭型驗證應用程式與使用應用程式 Proxy Microsoft 的 Microsoft Entra ID 之間的連線,且為建議的模式。 另一種方法是使用整合模式,其會搭配 Microsoft Entra ID 使用 PingAccess 來啟用標頭式驗證。 如需詳細資訊,請參閱搭配應用程式 Proxy 和 PingAccess 使用標頭式驗證進行單一登入。

運作方式

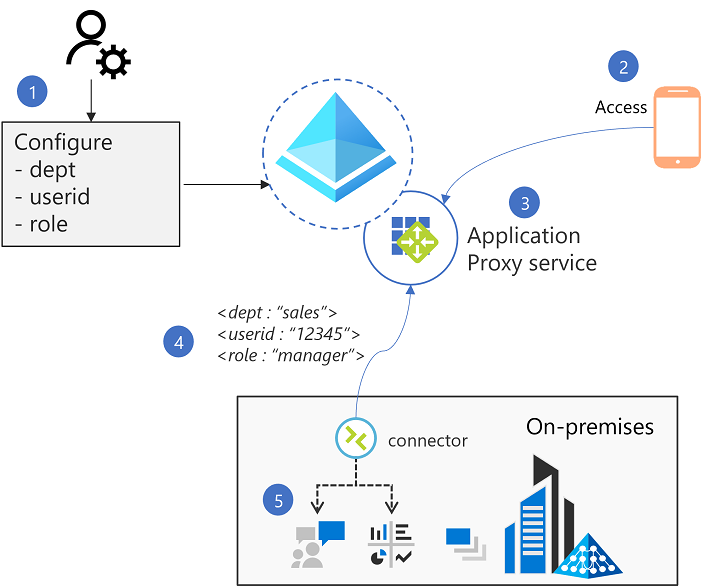

- 管理員會在 Microsoft Entra 系統管理中心中自訂應用程式所需的屬性對應。

- 應用程式 Proxy 可確保使用者已使用 Microsoft Entra ID 進行驗證。

- 應用程式 Proxy 雲端服務,可感知所需的屬性。 因此,服務會從在驗證期間收到的識別碼權杖擷取對應的宣告。 接著,服務會將這些值轉譯為所需的 HTTP 標頭,作為要傳送至連接器之要求的一部分。

- 接著,系統會將要求傳遞至連接器,然後將其傳遞給後端應用程式。

- 應用程式會接收標頭,而且可以視需要使用這些標頭。

使用應用程式 Proxy 發佈應用程式

根據使用應用程式 Proxy 發佈應用程式中的所述指示來發佈您的應用程式。

- 內部 URL 值會決定應用程式的範圍。 您在應用程式的根路徑設定內部 URL 值,根目錄底下的所有子路徑都會收到相同的標頭和應用程式設定。

- 建立新的應用程式以設定不同的標頭設定或使用者指派,以提供比您所設定的應用程式更細微的路徑。 在新的應用程式中,使用您需要的特定路徑來設定內部 URL,然後設定此 URL 所需的特定標頭。 應用程式 Proxy 一律會將您的組態設定對應至為應用程式設定的最細微路徑。

選取 [Microsoft Entra ID] 做為 [驗證方法]。

透過瀏覽至 [使用者和群組] 並指派適當的使用者和群組來指派測試使用者。

開啟瀏覽器並瀏覽至 [應用程式 Proxy] 設定中的 [外部 URL]。

確認您可以連線至應用程式。 即便您可以連線,由於尚未設定標頭,所以您無法存取應用程式。

設定單一登入

開始使用標頭型應用程式的單一登錄之前,請先安裝私人網路連接器。 連接器必須能夠存取目標應用程式。 如需了解更多資訊,請參閱教學課程:Microsoft Entra 應用程式 Proxy。

- 應用程式出現於企業應用程式清單後,請加以選取並選取 [單一登入]。

- 將單一登入模式設定為 [標頭式]。

- 在 [基本設定]中,會選取 [Microsoft Entra ID] 做為預設值。

- 在 [標頭] 中選取編輯鉛筆圖示,以設定要傳送至應用程式的標頭。

- 選取 [新增標頭]。 為標頭提供名稱,然後選取 [屬性] 或 [轉換],並從下拉式清單中選取您應用程式所需的標頭。

- 若要深入了解可用屬性的清單,請參閱宣告自訂 - 屬性。

- 若要深入了解可用轉換的清單,請參閱宣告自訂 - 宣告轉換。

- 您可以新增 [群組標頭]。 若要深入了解如何將群組設定為值,請參閱:設定應用程式的群組宣告。

- 選取 [儲存]。

測試您的應用程式

應用程式現在正在執行並可供使用。 若要測試應用程式:

- 開啟新的瀏覽器或私人瀏覽器視窗,以清除先前快取的標頭。

- 瀏覽至外部 URL。 您可以在應用程式 Proxy 設定中找到列為 [外部 URL] 的這個設定。

- 使用您指派給應用程式的測試帳戶來登入。

- 確認您可以使用 SSO 載入並登入應用程式。

考量

- 應用程式 Proxy 可為位於內部部署或私人雲端上的應用程式提供遠端存取。 不建議針對源自與預期應用程式相同網路內的流量使用應用程式 Proxy。

- 針對標頭式驗證應用程式的存取權,應該僅限於來自連接器或其他允許的標頭式驗證解決方案的流量。 存取限制通常是使用應用程式伺服器上的防火牆或 IP 限制來執行。