使用 Azure vWAN 模擬遠端網路連線

本文說明如何使用遠端虛擬廣域網路 (vWAN) 來模擬遠端網路連線能力。 如果您想要使用 Azure 虛擬網路閘道 (VNG) 來模擬遠端網路連線能力,請參閱使用 Azure VNG 模擬遠端網路連線能力一文。

必要條件

若要完成此程序中的步驟,請先準備好下列先決條件:

- Azure 訂用帳戶,以及在 Azure 入口網站中建立資源的權限。

- 對虛擬廣域網路 (vWAN) 的基本了解。

- 對站對站 VPN 連線的基本了解。

- 已指派全球安全存取管理員角色的 Microsoft Entra 租用戶。

- 對 Azure 虛擬桌面或 Azure 虛擬機器的基本了解。

本文件使用下列範例值,以及圖像和步驟中的值。 您可以根據您自己的需求設定這些設定。

- 訂用帳戶:Visual Studio Enterprise

- 資源群組名稱:GlobalSecureAccess_Documentation

- 區域:美國中南部

高階步驟

使用 Azure vWAN 建立遠端網路的步驟需要存取 Azure 入口網站和 Microsoft Entra 系統管理中心。 若要輕鬆地在兩者之間切換,請將 Azure 和 Microsoft Entra 在單獨的索引標籤中保持開啟狀態。 由於某些資源可能需要 30 分鐘以上的時間來部署,因此請至少安排兩個小時完成此程序。 提醒:資源若繼續執行,將需付費。 完成測試或項目結束時,最好移除不再需要的資源。

-

在 Azure 入口網站中設定 vWAN

- 建立 vWAN

- 使用站對站 VPN 閘道建立虛擬中樞虛擬中樞需要大約 30 分鐘的時間才能完成部署。

- 取得 VPN 閘道資訊

- 在 Microsoft Entra 系統管理中心建立遠端網路

-

使用 Microsoft 閘道建立 VPN 網站

- 建立 VPN 網站

- 建立站對站連線站對站連線需要大約 30 分鐘才能完成部署。

- 在 Microsoft Azure 入口網站中檢驗邊界閘道協定連線及已識別的路由

- 在 Microsoft Entra 系統管理中心檢查連線狀態

-

設定用於測試的安全性功能

- 建立虛擬網路

- 新增與 vWAN 的虛擬網路連線

- 建立 Azure 虛擬桌面Azure 虛擬桌面需要大約 30 分鐘的時間才能完成部署。Bastion 另外需要 30 分鐘。

- 使用 Azure 虛擬桌面 (AVD) 測試安全性功能

在 Azure 入口網站中設定 vWAN

設定 vWAN 有三個主要步驟:

建立 vWAN

建立 vWAN 以連線到 Azure 中的資源。 如需 vWAN 的詳細資訊,請參閱 vWAN 概觀。

- 在 Microsoft Azure 入口網站的 [搜尋資源] 列中,於搜尋方塊中輸入 [vWAN],然後選取 [Enter]。

- 從結果中選取 [vWANs]。 在 [vWANs] 頁面中,選取 [+ 建立],以開啟 [建立 WAN] 頁面。

- 在 [建立 WAN] 頁面的 [基本] 索引標籤中,填寫欄位。 修改範例值以套用至您的環境。

- 訂閱:選取您要使用的訂閱。

- 資源群組:建立新的或使用現有的。

- 資源群組位置:從下拉式清單中選擇資源位置。 WAN 是全域資源,並不會在特定區域存留。 不過,您必須選取一個區域以管理及放置所建立的 WAN 資源。

- 名稱:鍵入要用來稱呼 vWAN 的名稱。

- 類型:基本或標準。 選取 [標準]。 如果您選取 [基本],請了解基本 vWAN 只能包含基本集線器。 基本中樞只能用於站對站連線。

- 填寫欄位後,請在頁面底部選取 [檢閱 + 建立]。

![包含已完成欄位的 [建立 WAN] 頁面的螢幕擷取畫面。](media/how-to-create-remote-network-vwan/create-vwan.png)

- 一旦通過驗證之後,請選取 [建立] 按鈕。

使用 VPN 閘道建立虛擬中樞

接下來,使用站對站虛擬私人網路 (VPN) 閘道建立虛擬中樞:

- 在新的 vWAN 中,在 [連線能力] 下,選取 [中樞]。

- 選取 + 新中心。

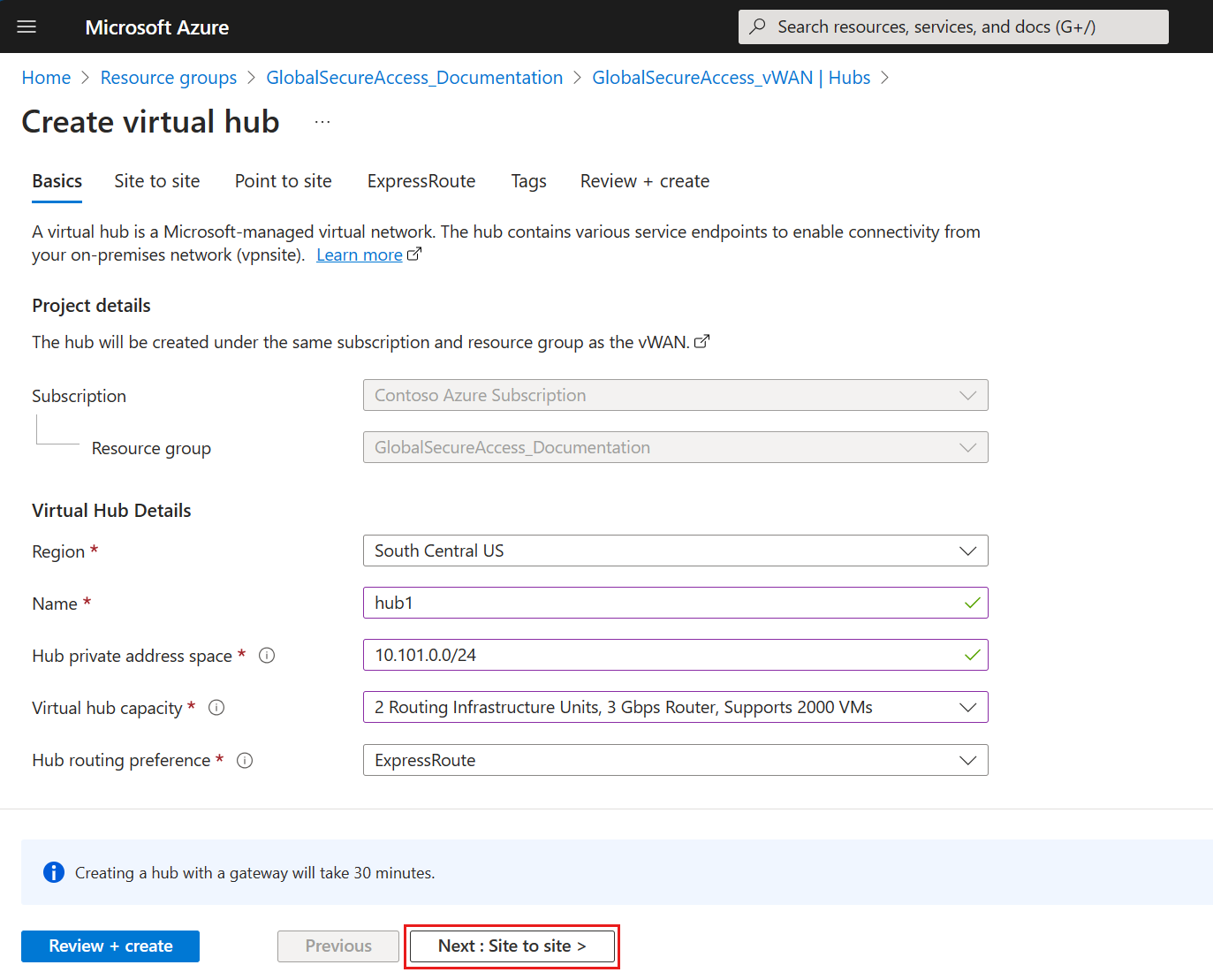

- 在 [建立虛擬中樞] 頁面的 [基本] 標籤上,根據您的環境填入欄位。

- 區域:選取您要在其中部署虛擬中樞的區域。

- 名稱:您希望虛擬中樞被稱呼的名稱。

- 中樞私人位址空間:在此範例中,請使用 10.101.0.0/24。 若要建立中樞,位址範圍必須採用無類別網域間路由 (CIDR) 標記法,且位址空間下限為 /24。

- 虛擬中樞容量:在此範例中,選取 [2 個路由基礎結構單元,3 Gbps 路由器,支援 2000 個 VM]。 如需詳細資訊,請參閱虛擬中樞設定。

- 中樞路由喜好設定:保留為預設值。 如需詳細資訊,請參閱虛擬中樞路由偏好設定。

- 選擇 下一步:站對站>。

- 在 [站對站] 索引標籤中,完成以下欄位:

- 選取 [是] 以建立站對站 (VPN 閘道)。

- AS 編號:您無法編輯 [AS 編號] 欄位。

- 閘道縮放單位:在此範例中,選取 [1 個縮放單位 - 500 Mbps x 2]。 此值應該與虛擬中樞中正在建立的 VPN 閘道之彙總輸送量一致。

-

路由喜好設定:在此範例中,請選取 [Microsoft 網路],以了解如何在 Azure 與網際網路之間路由傳送流量。 如需透過 Microsoft 網路或 網際網路服務提供者 (ISP) 的路由喜好設定詳細資訊,請參閱路由喜好設定一文。

![[建立虛擬中樞] 頁面的 [站対站] 索引標籤及完成的欄位的螢幕擷取畫面。](media/how-to-create-remote-network-vwan/vwan-create-new-hub-site-to-site.png)

- 將其餘索引標籤選項組保留為其預設值,然後選取 [檢閱 + 建立] 進行驗證。

- 選取 [建立] 以建立中樞和閘道。 此處理序最多可能需要 30 分鐘的時間。

- 30 分鐘後,請在 [中樞] 頁面上按下 [重新整理] Refresh 即可檢視中樞,然後選取 移至資源 以瀏覽到該資源。

取得 VPN 閘道資訊

若要在 Microsoft Entra 系統管理中心建立遠端網路,您必須檢視並記錄您在上一個步驟中所建立的虛擬中樞的 VPN 閘道資訊。

- 在新的 vWAN 中,於 連線能力 底下,選取 中樞。

- 選取虛擬中樞。

- 選擇 VPN (站對站)。

- 在 [虛擬中樞] 頁面上,選取 [VPN 閘道] 連結。

![[VPN (站對站)] 頁面及其中顯示的 VPN 閘道連結的螢幕擷取畫面。](media/how-to-create-remote-network-vwan/vwan-create-new-hub-access-hub-hub-1-vpn-gateway.png)

- 在 [VPN 閘道] 頁面上,選取 [JSON 檢視]。

- 將 JSON 文字複製到檔案中,以供後續步驟參考。 記下 [自發系統編號 (ASN)]、裝置 [IP 位址] 和裝置 [邊界閘道通訊協定 (BGP) 位址],以便在下一個步驟中在 Microsoft Entra 系統管理中心使用。

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

提示

您不能變更 ASN 的值。

在 Microsoft Entra 系統管理中心建立遠端網路

在此步驟中,使用來自 VPN 閘道的網路資訊,在 Microsoft Entra 系統管理中心建立一個遠端網路。 第一個步驟是提供遠端網路的名稱和位置。

- 以至少 安全性系統管理員 的身分登入 Microsoft Entra 系統管理中心。

- 導覽至 [全球安全存取]>[連線]>[遠端網路]。

- 選取 [建立遠端網路] 按鈕,然後提供詳細資料。

- 名稱:在此範例中,請使用 Azure_vWAN。

- 區域:在此範例中,請選取 [美國中南部]。

- 選取 [下一步:連線],以繼續至 [連線] 標籤。

![螢幕擷取畫面顯示 [建立遠端網路] 頁面的 [基本] 標籤,其中強調顯示 [下一步:連線] 按鈕。](media/how-to-create-remote-network-vwan/entra-create-remote-network-basics-tab.png)

- 在 [連線能力] 索引標籤上,新增遠端網路的裝置連結。 為 VPN 閘道的 Instance0 建立一個連結,並為 VPN 閘道的 Instance1 建立另一個連結:

- 請選擇+ 新增連結。

- 在 [新增連結] 表單的 [一般] 索引標籤上,使用 JSON 檢視中的 VPN 閘道的 Instance0 組態,完成欄位輸入。

連結名稱:您的客戶內部部署設備 (CPE) 的名稱。 在此範例中為 Instance0。

裝置類型:從下拉式清單中選擇裝置選項。 設定為 [其他]。

裝置 IP 位址:裝置的公用 IP 位址。 在此範例中,請使用 203.0.113.250。

裝置 BGP 位址:輸入 CPE 的 邊界閘道通訊協定 (BGP) IP 位址。 在此範例中,請使用 10.101.0.4。

裝置 ASN:提供 CPE 的自主系統號 (ASN)。 在此範例中,ASN 值為 65515。

備援:設定為 [無備援]。

區域備援本機 BGP 位址:此選用欄位只會在您選取 [區域備援] 時顯示。

- 輸入 BGP IP 位址,其不屬於您的 CPE 所在的內部部署網路,並且不同於本機 BGP 位址。

頻寬容量 (Mbps):指定通道頻寬。 在此範例中,設定為 [250 Mbps]。

本機 BGP 位址:使用一個不在 CPE 所在內部部署網路的 BGP IP 位址,例如 192.168.10.10。

- 如需無法使用的保留值,請參閱有效的 BGP 位址清單。

![[新增連結] 窗體的螢幕擷取畫面,其中的箭號顯示 JSON 程式碼與連結資訊之間的關係。](media/how-to-create-remote-network-vwan/vwan-json-add-a-link-general-crop.png)

- 選取 [下一步] 按鈕以檢視 [詳細資料] 索引標籤。保留預設設定。

- 選取 [下一步] 按鈕以檢視 [安全性] 索引標籤。

- 輸入 [預先共用的金鑰 (PSK)]。 您的 CPE 必須使用相同的秘密金鑰。

- 選取儲存按鈕。

如需有關連結的詳細資訊,請參閱如何管理遠端網路裝置連結。

- 重複上述步驟,使用 VPN 閘道的 [Instance1] 設定建立第二個裝置連結。

- 選取 + 新增連結。

- 在 JSON 檢視中使用 VPN 閘道的 Instance1 設定,完成 [新增連結] 表單的 一般 索引標籤上的欄位:

- 連結名稱:Instance1

- 裝置類型:其他

- 裝置 IP 位址:203.0.113.251

- 裝置 BGP 位址:10.101.0.5

- 裝置 ASN:65515

- 備援:無備援

- 頻寬容量 (Mbps):250 Mbps

- 區域 BGP 位址:192.168.10.11

- 選取 [下一步] 按鈕以檢視 [詳細資料] 索引標籤。保留預設設定。

- 選取 [下一步] 按鈕以檢視 [安全性] 索引標籤。

- 輸入 [預先共用的金鑰 (PSK)]。 您的 CPE 必須使用相同的秘密金鑰。

- 選取儲存按鈕。

- 請前往 流量設定檔 索引標籤,以選擇要連結至遠端網路的流量設定檔。

- 選取 Microsoft 365流量設定檔。

- 選取 [檢閱 + 建立]。

- 選取 [建立遠端網路]。

瀏覽至 [遠端網路] 頁面,以檢視新的遠端網路詳細資料。 應該有一個 [區域] 和兩個 [連結]。

- 在 [連線詳細資料] 底下,選取 [檢視設定] 連結。

![[遠端網路] 頁面的螢幕擷取畫面,其中包含新建立的區域、其兩個連結,並醒目提示 [檢視組態] 連結。](media/how-to-create-remote-network-vwan/vwan-view-configuration.png)

- 將遠端網路組態文字複製到檔案中,以供後續步驟參考。 記下每個連結 (Instance0 和 Instance1) 的 [端點]、[ASN] 和 [BGP 位址]。

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

使用 Microsoft 閘道建立 VPN 網站

在此步驟中,建立一個 VPN 網站、為 VPN 網站與中樞建立關聯,然後驗證連線。

建立 VPN 網站

- 在 Microsoft Azure 入口網站中,登入在先前步驟中建立的虛擬中樞。

- 導航至 連線>VPN(站對站)。

- 選取 + 建立新的 VPN 網站。

- 在 建立 VPN 網站 頁面上,完成 基本 索引標籤中的欄位。

- 繼續至「連結」索引標籤。針對每個連結,根據「檢視詳細資料」步驟中記錄的遠端網路組態,輸入 Microsoft 閘道組態:

- 連結名稱:在此範例中,使用 Instance0、Instance1。

- 連結速度:在此範例中,兩個連結均為 250。

- 連結提供者名稱:針對兩個連結,均設定為 [其他]。

- 連結 IP 位址 / FQDN:使用端點位址。 在此範例中,使用 203.0.113.32、203.0.113.34。

- 連結 BGP 位址:使用 BGP 位址 192.168.10.10、192.168.10.11。

-

連結 ASN:使用 ASN。 在此範例中,兩個連結均為 65476。

![[建立 VPN] 頁面 [連結] 索引標籤的螢幕擷取畫面,其中包含已完成的欄位。](media/how-to-create-remote-network-vwan/create-vwan-create-new-vpn-site-links-enhanced.png)

- 選取 [檢閱 + 建立]。

- 選取 建立。

建立站對站連線

在此步驟中,為上一個步驟中的 VPN 網站與中樞建立關聯。 接下來,移除預設中樞關聯:

- 導航到 連線>VPN(站對站)。

- 選取 X 以移除預設的 [中樞關聯:已連線至此中樞] 篩選條件,讓 VPN 網站出現在可用 VPN 網站清單中。

![[VPN (站對站)] 頁面的螢幕擷取畫面,其中已醒目提示中樞關聯篩選條件的 X。](media/how-to-create-remote-network-vwan/clear-hub-association-filter.png)

- 從清單中選取 VPN 網站,然後選取 [連線 VPN 網站]。

- 在 [連線網站] 表單中,輸入與 Microsoft Entra 系統管理中心相同的 [預先共用密鑰 (PSK)]。

- 選擇 連線。

- 大約 30 分鐘之後,VPN 站點會更新以顯示連線預配狀態和連線狀態的成功圖示。

![[VPN (站對站)] 頁面的螢幕擷取畫面,其中顯示了連線佈建和連線能力的成功狀態。](media/how-to-create-remote-network-vwan/provisioning-status-succeeded.png)

在 Microsoft Azure 入口網站中檢查 BGP 連線能力與學習路由

在此步驟中,使用 BGP 儀表板來檢查站對站閘道正在學習的學習路由清單。

- 導航至 連線>VPN(站對站)。

- 選取在上一個步驟中建立的 VPN 網站。

- 選取BGP 儀表板。

BGP 儀表板會列出 BGP 對等互連(VPN 閘道和 VPN 站點),其 狀態 應為 已連線。

- 若要檢視學習的路由清單,請選取 [站對站閘道正在學習的路由]。

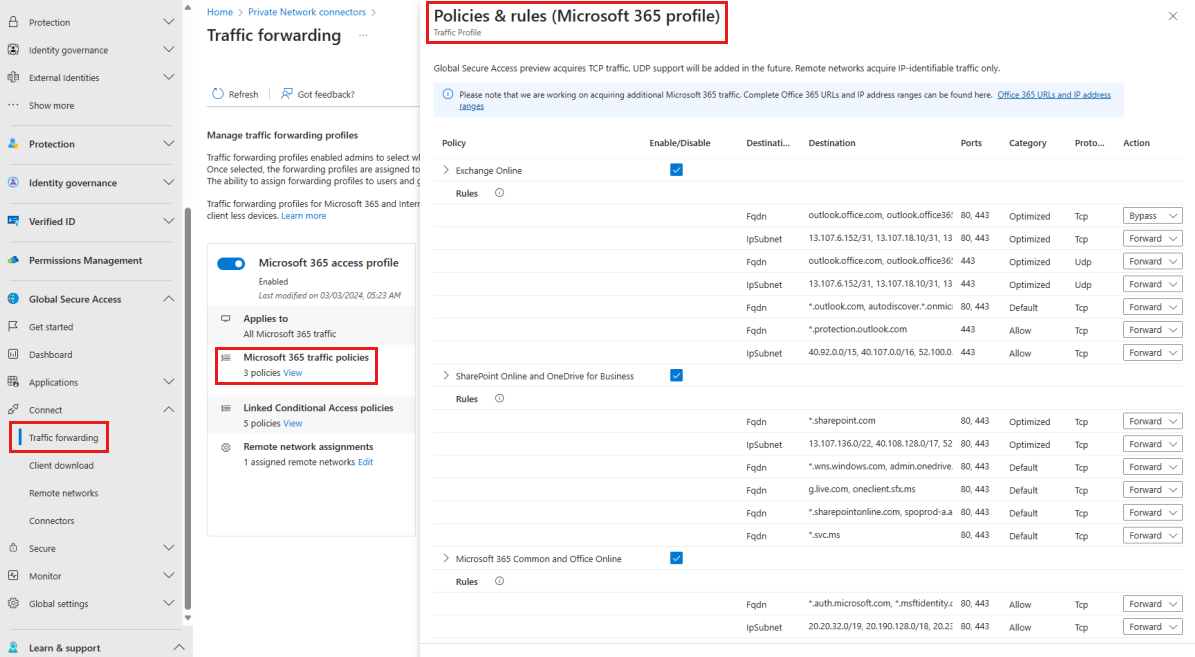

[學習路由] 清單顯示站對站閘道正在學習 Microsoft 365 流量設定檔中所列的 Microsoft 365 路由。

![[學習路由] 頁面的螢幕擷取畫面,其中已醒目提示學習的 Microsoft 365 路由。](media/how-to-create-remote-network-vwan/list-of-bgp-learned-routes.png)

下圖所示為 Microsoft 365 流量設定檔Policies & Rules,其應符合從站點對站點網關學習的路由。

在 Microsoft Entra 系統管理中心檢查連線能力

檢視遠端網路健康情況記錄,以驗證 Microsoft Entra 系統管理中心的連線能力。

- 在 Microsoft Entra 系統管理中心,瀏覽至 [全域安全存取]>[監視器]>[遠端網路健康情況記錄]。

- 選取 [新增篩選]。

- 選取 [來源 IP],然後輸入 VPN 閘道的 Instance0 或 Instance1 IP 位址的來源 IP 位址。 選擇 套用。

- 連線能力應該為「遠端網路運作中」。

您也可以透過依 tunnelConnected 或 BGPConnected 進行篩選來驗證。 如需詳細資訊,請參閱遠端網路健康情況記錄?。

設定用於測試的安全性功能

在此步驟中,我們會透過設定虛擬網路、將虛擬網路連線新增至 vWAN,以及建立 Azure 虛擬桌面,來準備進行測試。

建立虛擬網路

在此步驟中,使用 Azure 入口網站建立一個虛擬網路。

- 在 Azure 入口網站中,搜尋並選取 [虛擬網路]。

- 在 [虛擬網路] 頁面上,選取 [+ 建立]。

- 完成 [基本] 索引標籤,包括 [訂用帳戶]、[資源群組]、[虛擬網路名稱] 和 [區域]。

- 選取 [下一步],繼續前往 [安全性] 索引標籤。

- 在 [Azure Bastion] 區段中,選取 [啟用 Bastion]。

- 鍵入 [Azure Bastion 主機名稱]。 在此範例中,請使用 Virtual_network_01-bastion。

- 選取 [Azure Bastion 公用 IP 位址]。 在此範例中,選取 [(新增) 預設值]。

![[建立虛擬網路] 畫面 [安全性] 索引標籤的螢幕擷取畫面,其中顯示了 Bastion 設定。](media/how-to-create-remote-network-vwan/vwan-bastion-settings.png)

- 選取 [下一步] 以繼續 [IP 位址] 索引標籤。使用一或多個 IPv4 或 IPv6 位址範圍設定虛擬網路的位址空間。

提示

請勿使用重疊的位址空間。 例如,如果先前步驟中建立的虛擬中樞使用位址空間 10.0.0.0/16,則使用位址空間 10.2.0.0/16 建立此虛擬網路。 7. 選取 [檢閱 + 建立]。 通過驗證後,選取 [建立]。

新增與 vWAN 的虛擬網路連線

在此步驟中,將虛擬網路連線至 vWAN。

- 開啟在先前步驟中建立的 vWAN,然後導航至連線能力>虛擬網路連線。

- 選取 + 新增連線。

- 完成 [新增連線] 窗體,從上一節中建立的虛擬中樞和虛擬網路中選取值:

- 連線名稱:VirtualNetwork

- Hubs:hub1

- 訂用帳戶:Contoso Azure 訂用帳戶

- 資源群組:GlobalSecureAccess_Documentation

- 虛擬網路:VirtualNetwork

- 將其餘欄位保留為其預設值,然後選取 [建立]。

![[新增連線] 窗體的螢幕擷取畫面,其中包含必要欄位中的範例資訊。](media/how-to-create-remote-network-vwan/vwan-add-connection.png)

建立 Azure 虛擬桌面

在此步驟中,建立虛擬桌面並使用 Bastion 加以裝載。

- 在 Azure 入口網站中,搜尋並選取 [Azure 虛擬桌面]。

- 在 [Azure 虛擬桌面] 頁面上,選取 [建立主機集區]。

- 請使用下列資訊填寫 [基本] 標籤頁:

- 主機集區名稱。 在此範例中,VirtualDesktops。

- Azure 虛擬桌面物件的位置。 在此情況下,美國中南部。

- 慣用的應用程式群組類型:選取 [桌面]。

- 主機集區類型:選取 集區。

- 負載平衡演算法:選取 [廣度優先]。

- 最大工作階段限制:選擇 2。

- 選取 [下一步:虛擬機器]。

- 完整填寫 [下一步:虛擬機器] 索引標籤,內容如下:

- 新增虛擬機器:是

- 所需的資源群組。 在此範例中,GlobalSecureAccess_Documentation。

- 名稱前置詞:avd

- 虛擬機器類型:選取 [Azure 虛擬機器]。

- 虛擬機器位置:[美國中南部]。

- 可用性選項:選取 [無需基礎結構備援]。

- 安全性類型:選取 [可信啟動虛擬機器]。

- 啟用安全開機:是

- 啟用 vTPM:是

- 影像:在此範例中,選取 Windows 11 企業版多工作階段 + Microsoft 365 應用程式版本 22H2。

- 虛擬機器大小:選取 [標準 D2s v3,2 個 vCPU,8-GB 記憶體]。

- VM 數目:1 個

- 虛擬網路:選取在上一個步驟中建立的虛擬網路 VirtualNetwork。

- 要加入的網域:選取 [Microsoft Entra ID]。

- 輸入管理帳戶認證。

- 將其他選項保留為預設值,然後選取 [檢閱 + 建立]。

- 通過驗證後,選取 [建立]。

- 大約 30 分鐘之後,主機集區會更新以顯示部署已完成。

- 瀏覽至 Microsoft Azure [首頁],然後選取 [虛擬機]。

- 選取您在上一個步驟建立的虛擬機器。

- 選取 連線>或透過 Bastion 連線。

- 選取 部署 Bastion。 系統大約需要 30 分鐘才能部署 Bastion 主機。

- 部署 Bastion 之後,輸入與用來建立 Azure 虛擬桌面相同的管理員認證。

- 選取 [連線]。 虛擬桌面隨即啟動。

使用 Azure 虛擬桌面 (AVD) 測試安全性功能

在此步驟中,我們會使用 AVD 來測試虛擬網路的存取限制。

測試租用戶限制

在測試之前,請在虛擬網路上啟用租用戶限制。

- 在 Microsoft Entra 系統管理中心中,導航至 全域安全存取>設定>工作階段管理。

- 將 啟用標記以強制執行網路上的租用戶限制 切換為開啟。

- 選取儲存。

- 您可以透過瀏覽至 身份識別>外部身份識別>跨租用戶存取設定,來修改跨租用戶存取原則。 如需詳細資訊,請參閱跨租用戶存取概觀一文。

- 保留預設設定,以防止使用者在受控裝置上使用外部帳戶登入。

請測試:

- 登入在先前步驟中建立的 Azure 虛擬桌面虛擬機器。

- 移至 www.office.com 並使用內部組織 ID 登入。 此測試應該會順利通過。

- 重複上一個步驟,但使用外部帳戶。 這項測試應該會因為已封鎖存取而失敗。

![[已封鎖存取] 訊息的螢幕擷取畫面。](media/how-to-create-remote-network-vwan/access-blocked-troubleshooting-details-without-highlight.png)

測試來源位址 IP 還原

測試之前,請啟用條件式存取。

- 在 Microsoft Entra 系統管理中心中,瀏覽至

全域安全存取 設定 工作階段管理 。 - 選取 [自適性存取]標籤。

- 將 [在條件式存取中啟用全球安全存取訊號] 切換設為開啟。

- 選取儲存。 如需詳細資訊,請參閱來源 IP 還原一文。

若要測試 (選項 1):請重複上一節的租用戶限制測試:

- 登入在先前步驟中建立的 Azure 虛擬桌面虛擬機器。

- 移至 www.office.com 並使用內部組織 ID 登入。 此測試應該會順利通過。

- 重複上一個步驟,但使用外部帳戶。 這項測試應該會失敗,因為錯誤訊息中來源的 IP 位址來自 VPN 閘道的公用 IP 位址,而不是 Microsoft SSE 將要求代理到 Microsoft Entra 時所使用的 IP 位址。

![[存取已封鎖] 訊息的螢幕擷取畫面,其中已醒目提示 IP 位址。](media/how-to-create-remote-network-vwan/access-blocked-troubleshooting-details-with-highlight.png)

若要測試 (選項 2):

- 在 Microsoft Entra 系統管理中心,瀏覽至 [全域安全存取]>[監視器]>[遠端網路健康情況記錄]。

- 選取新增篩選。

- 選取 [來源 IP],然後輸入 VPN 閘道公用 IP 位址。 選擇套用。

![[遠端網路健康情況記錄] 頁面的螢幕擷取畫面,其中已開啟 [新增篩選條件] 功能表準備輸入來源 IP。](media/how-to-create-remote-network-vwan/remote-network-health-logs-filter.png)

系統會還原分公司的客戶駐地設備 (CPE) IP 位址。 因為 VPN 閘道代表 CPE,因此健康情況記錄會顯示 VPN 閘道的公用 IP 位址,而不是 Proxy 的 IP 位址。

移除不需要的資源

完成測試或項目結束時,最好移除不再需要的資源。 未關閉的資源可能會產生費用。 您可以個別刪除資源,或刪除資源群組以刪除整組資源。